问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

内网信息收集

渗透测试

# 内网信息收集 ## 简介 在渗透测试中信息收集的深度与广度以及对关键信息的提取,直接或间接的决定了渗透测试的质量,所以信息收集的重要性不容小觑,看得懂并不代表会,不如自己实操一遍,...

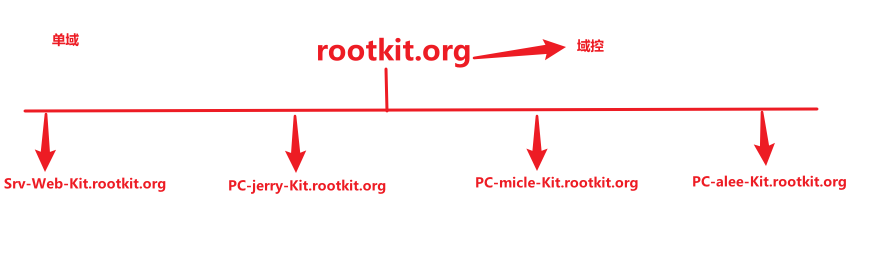

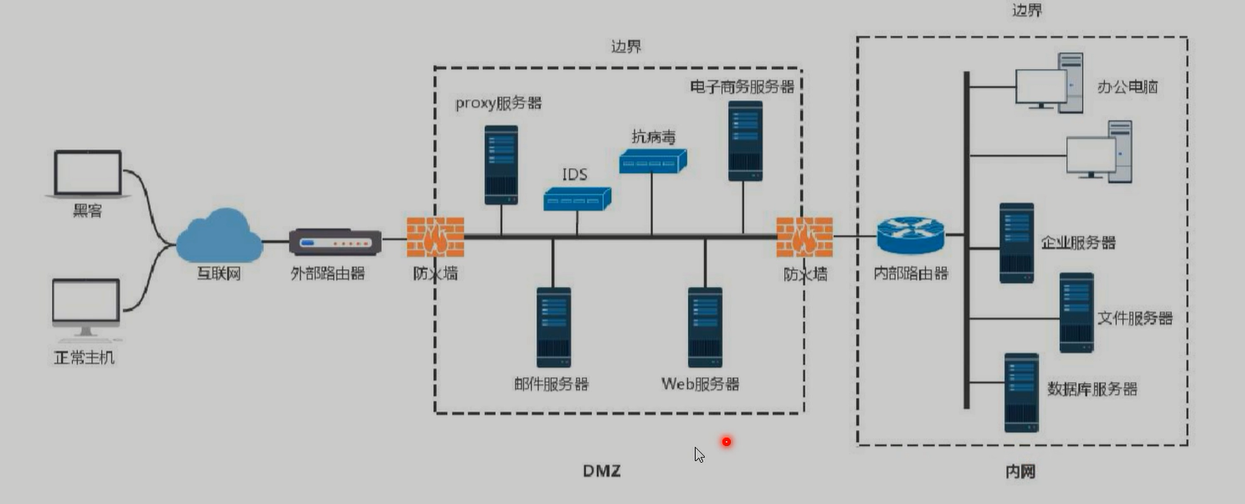

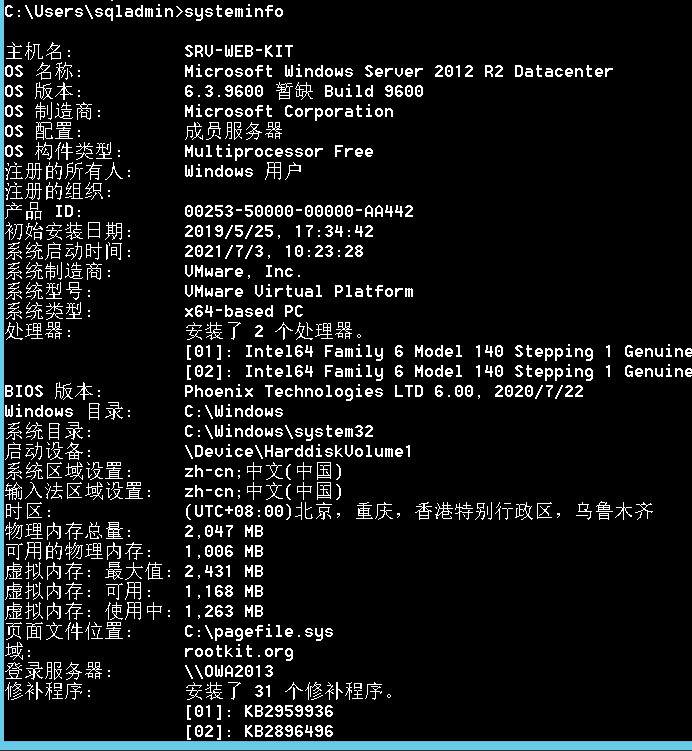

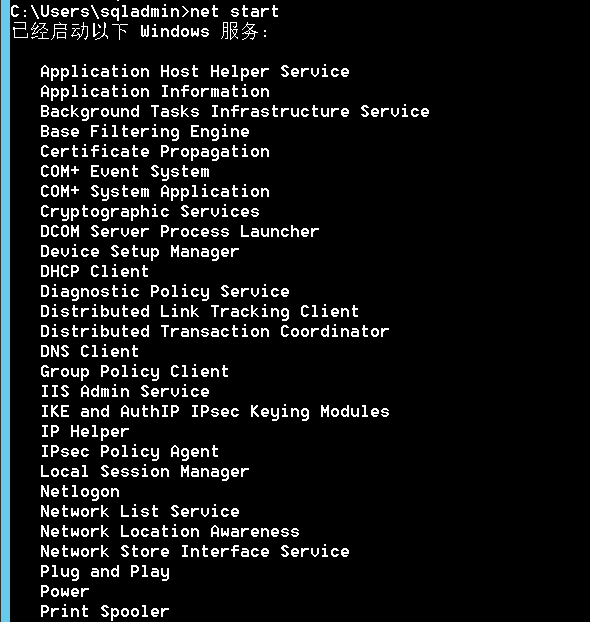

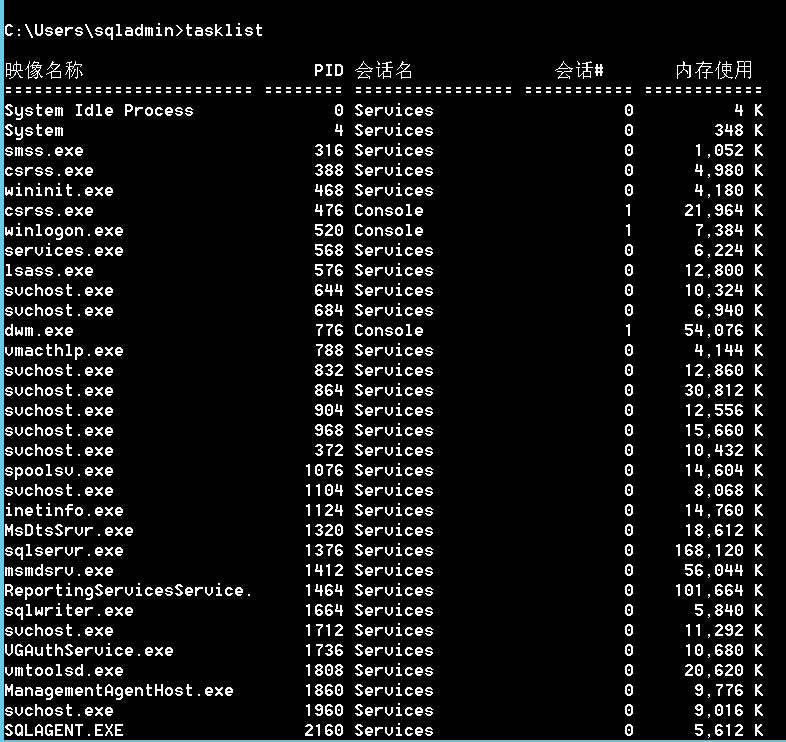

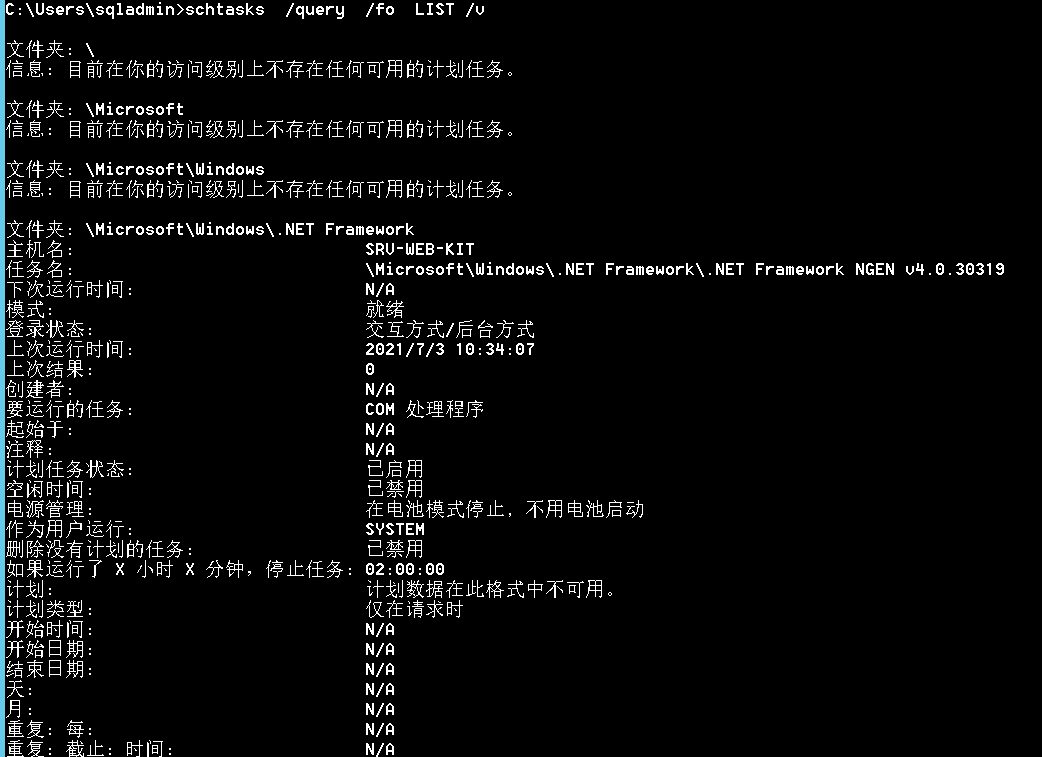

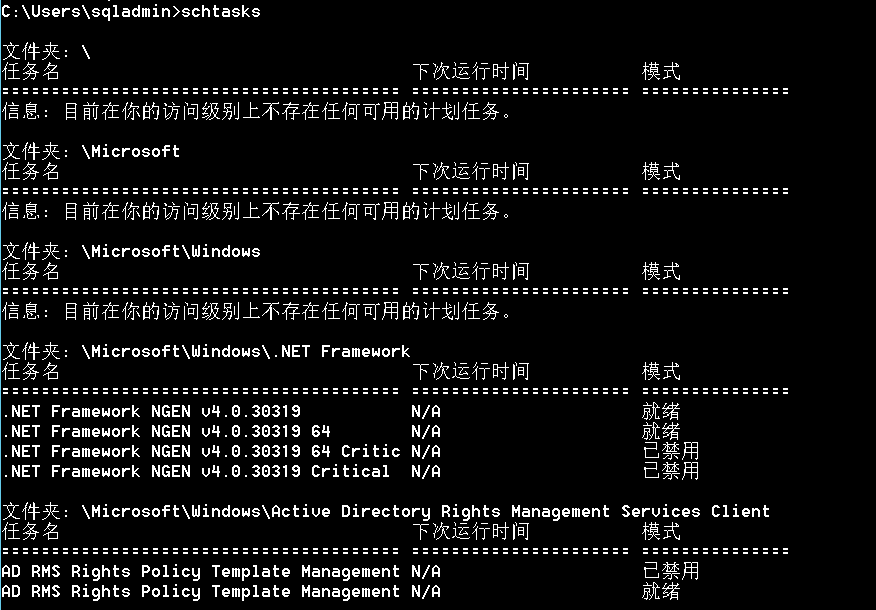

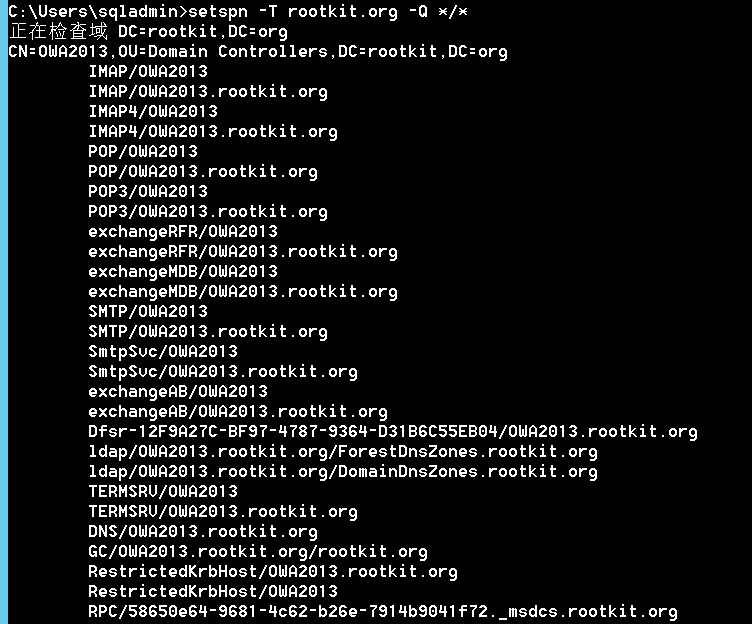

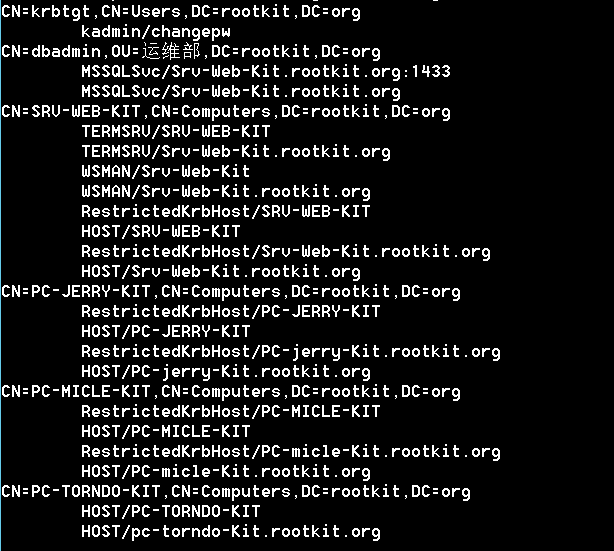

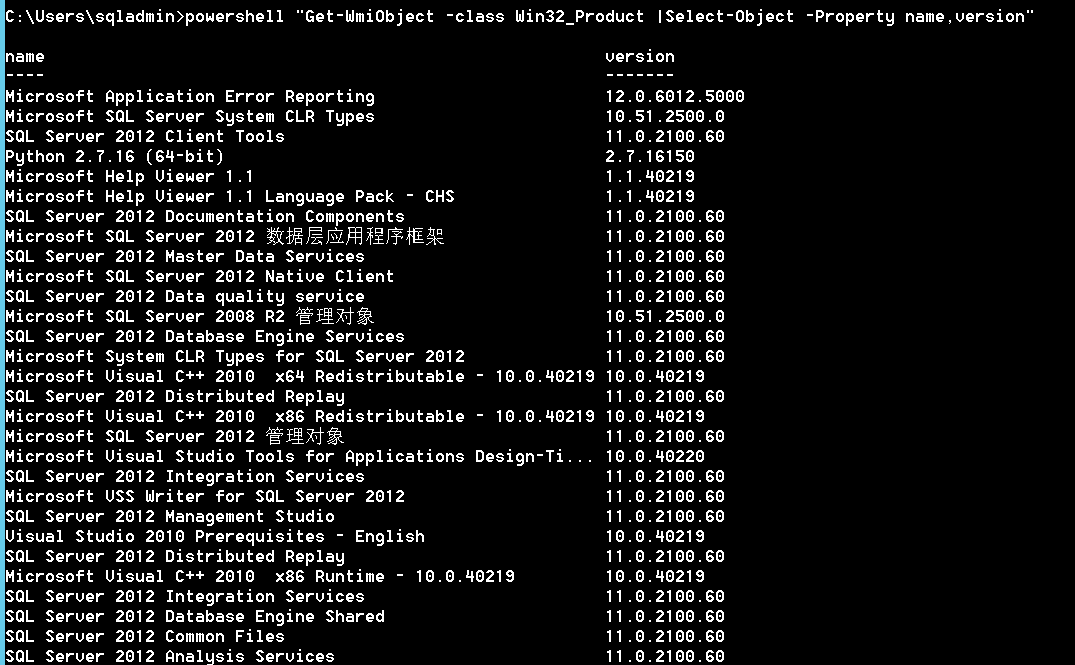

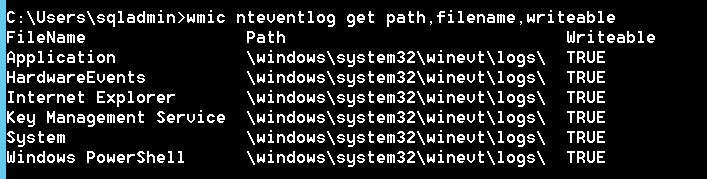

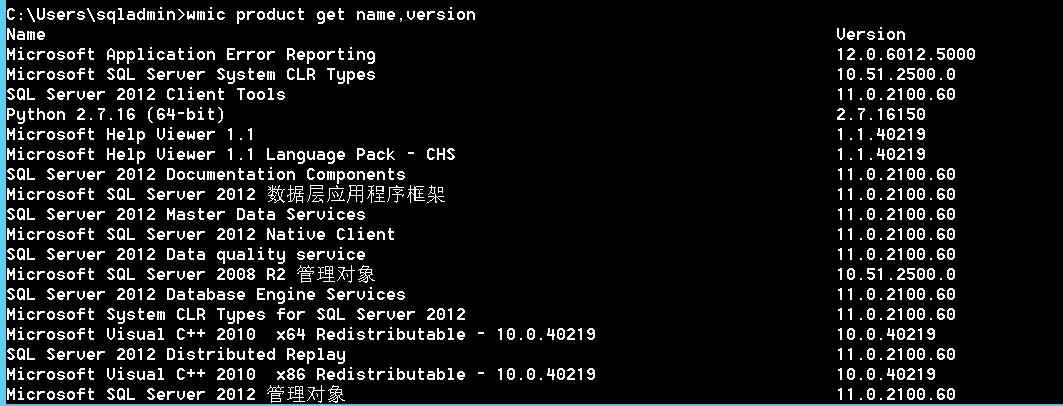

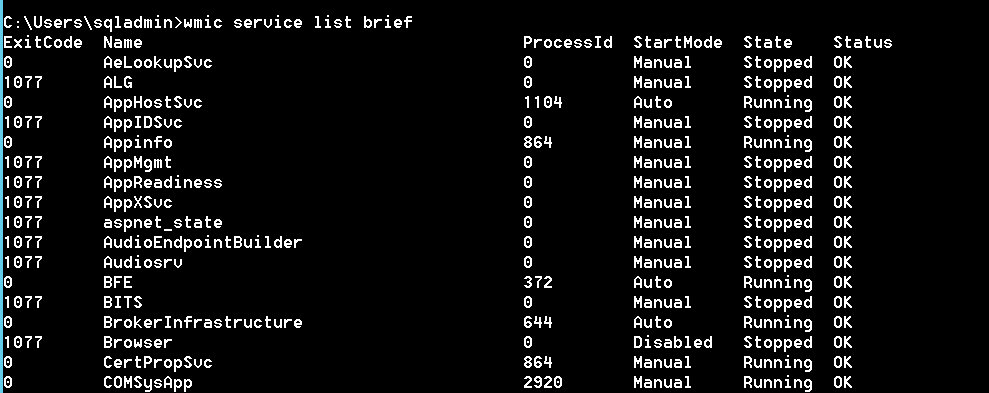

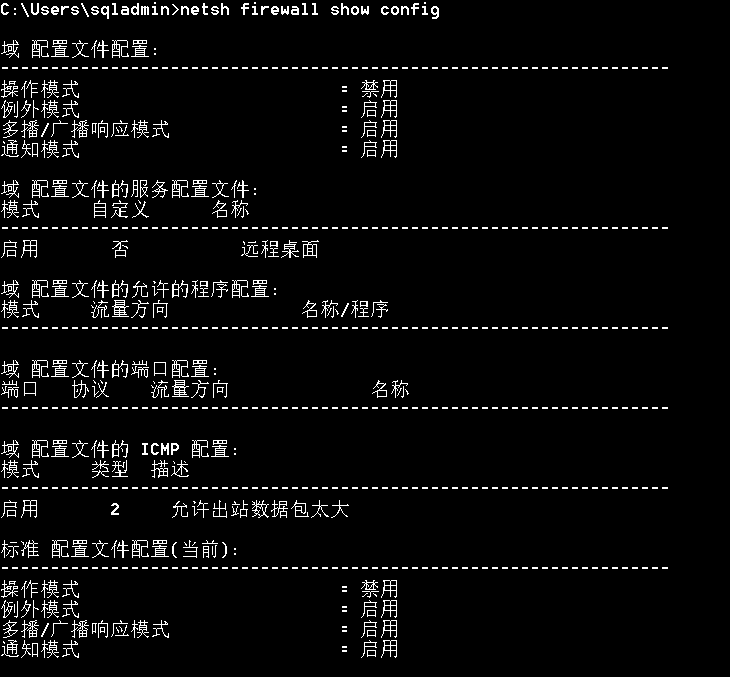

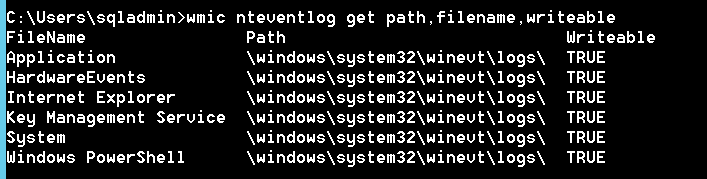

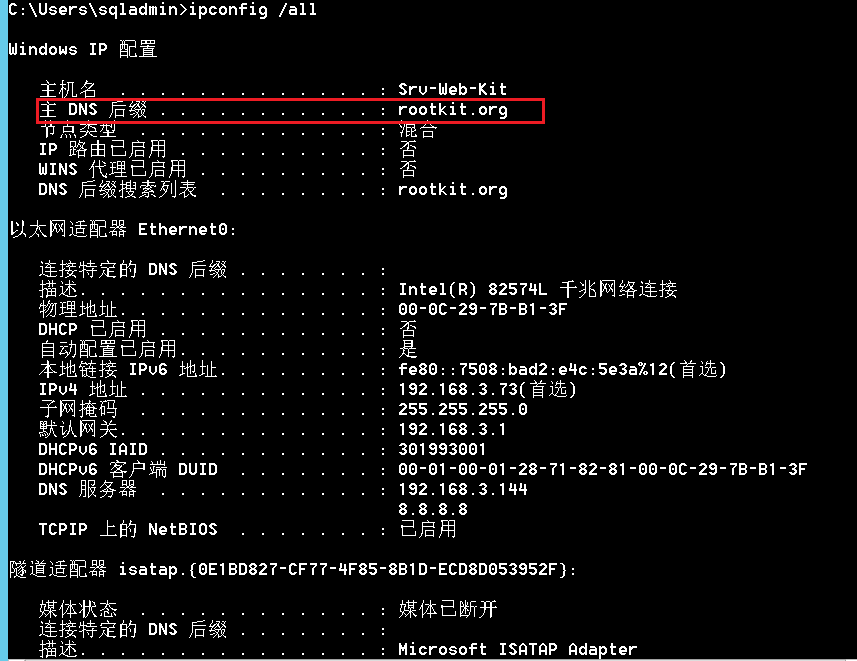

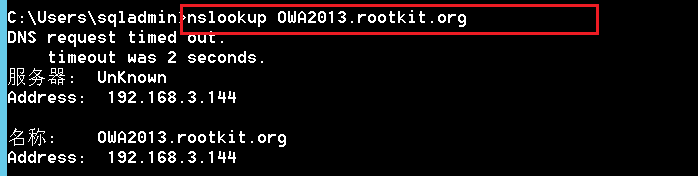

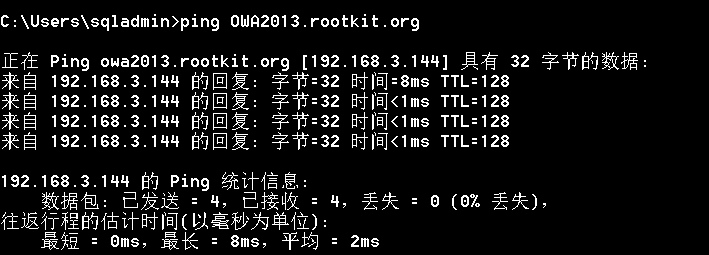

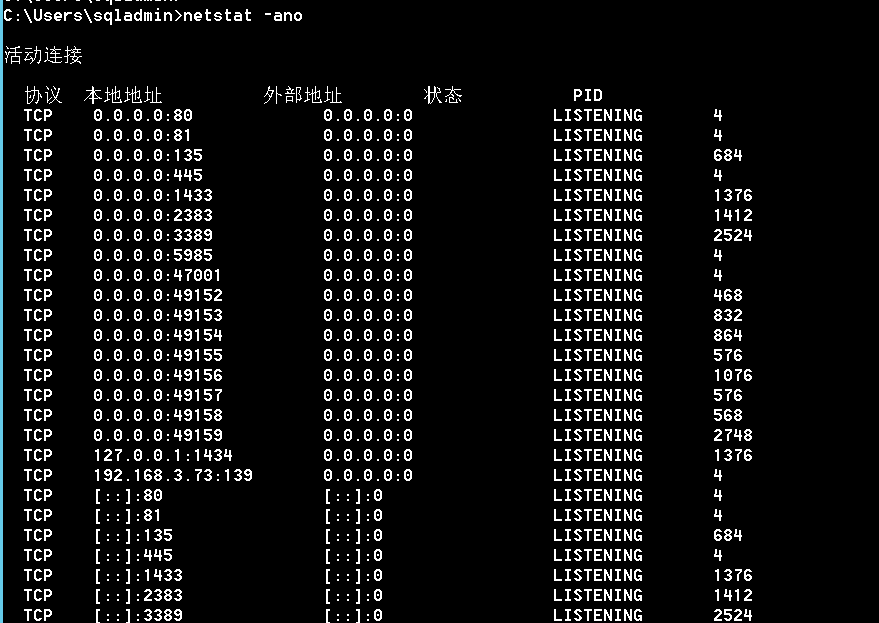

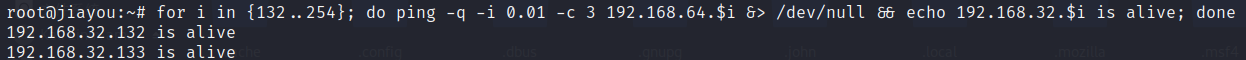

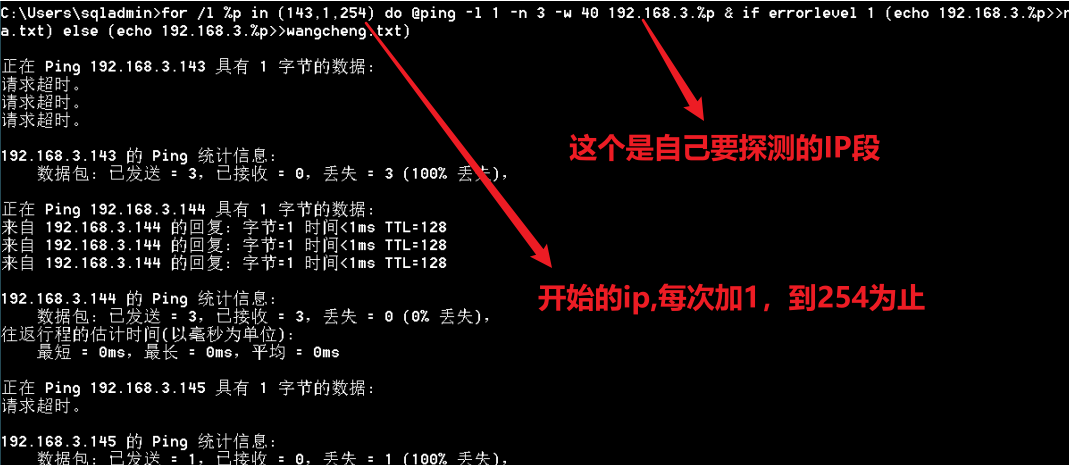

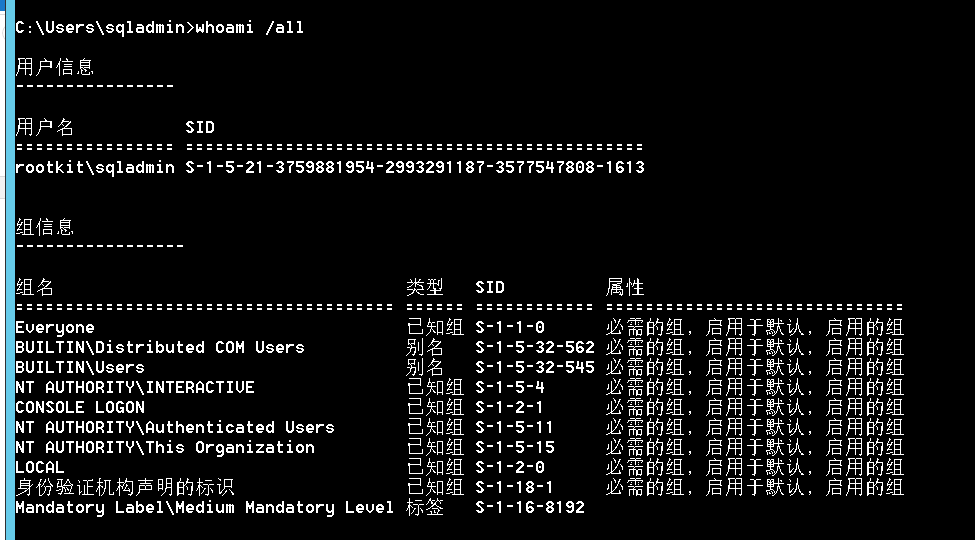

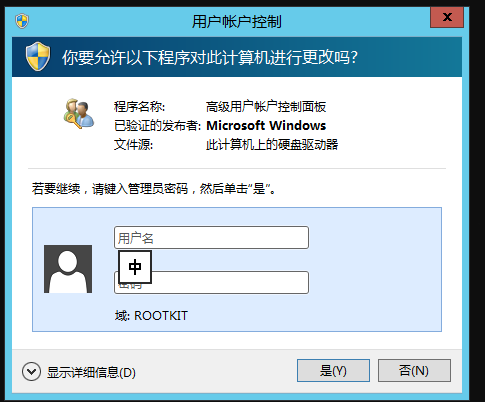

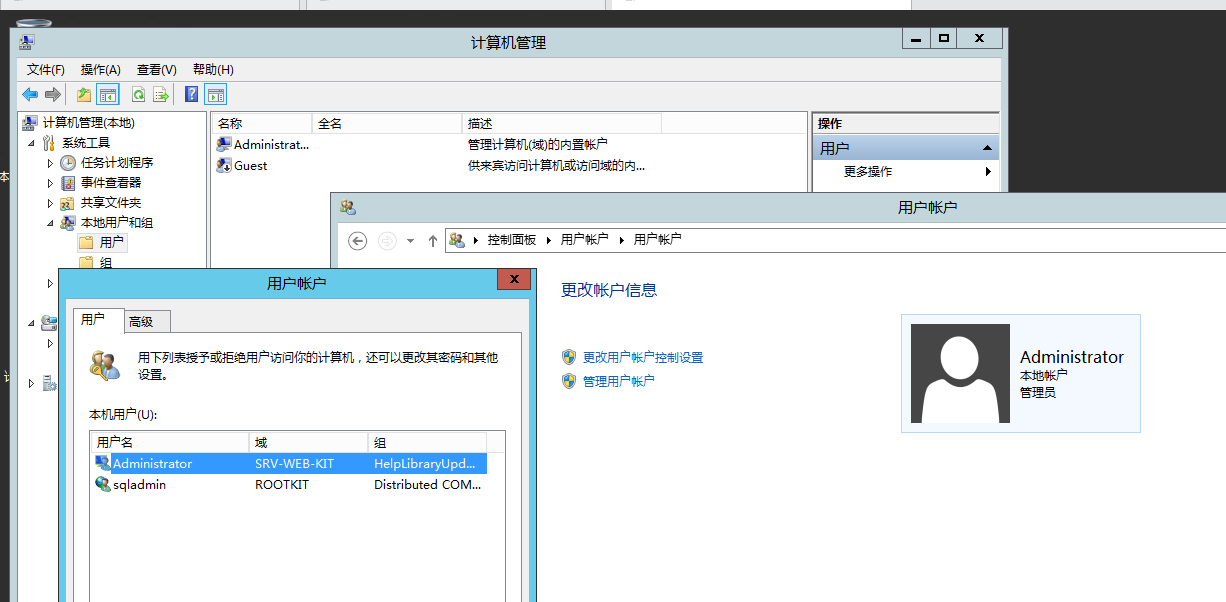

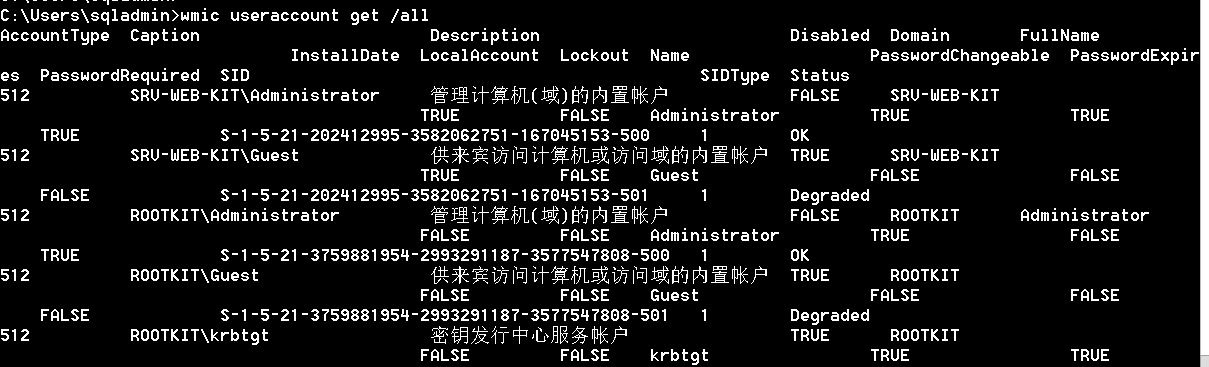

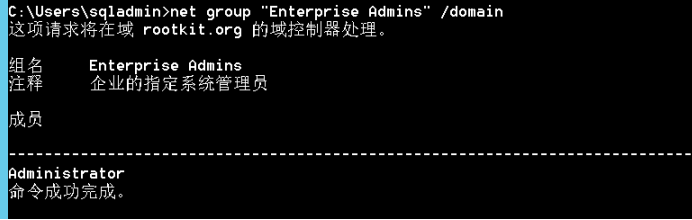

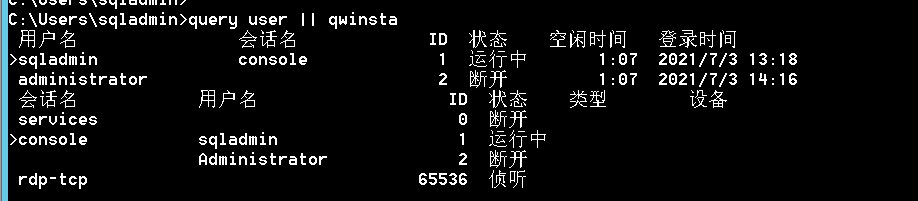

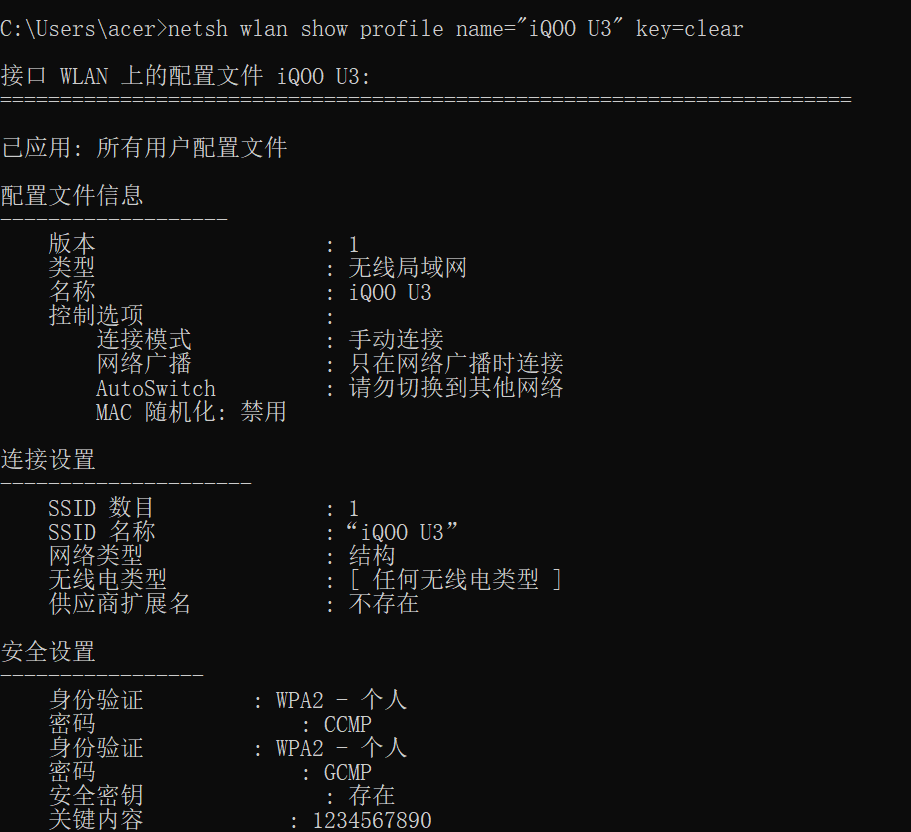

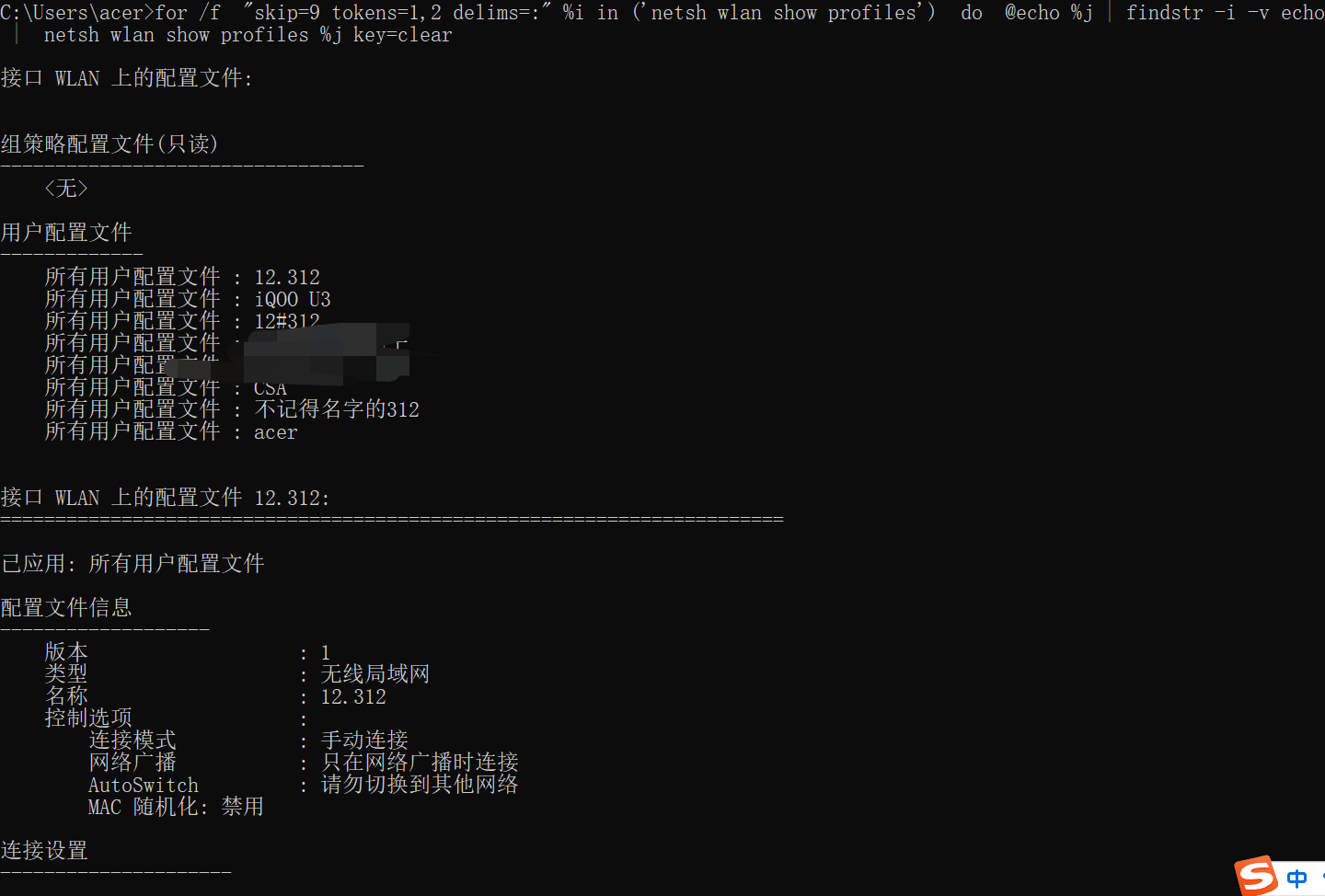

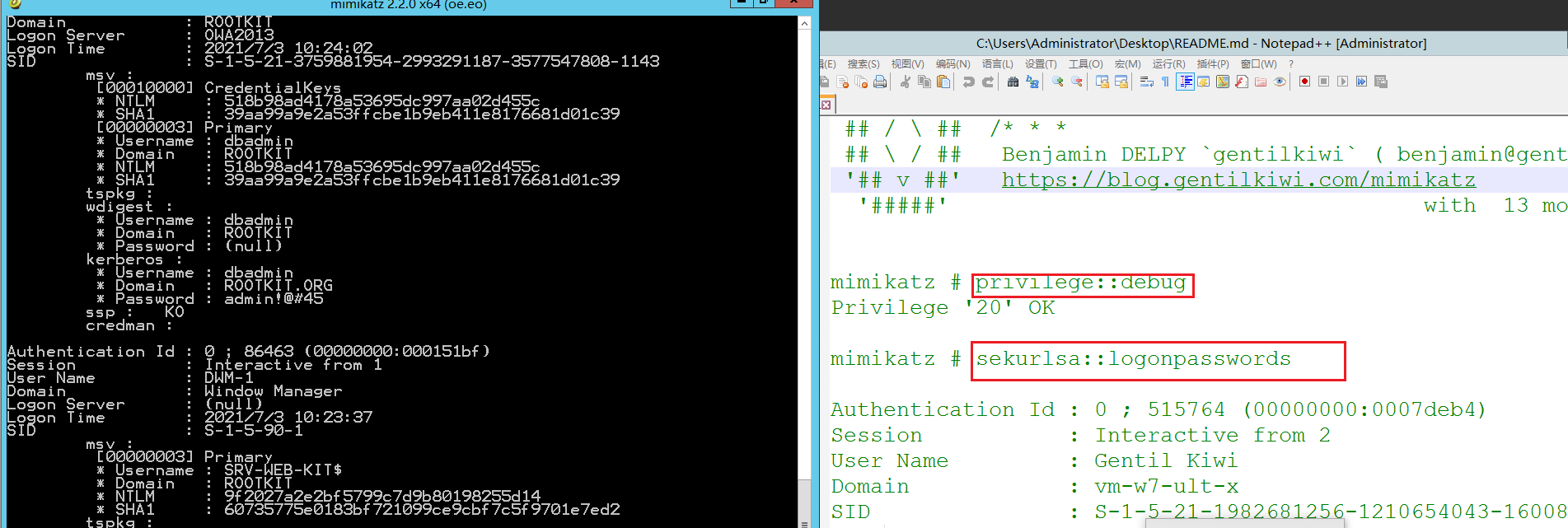

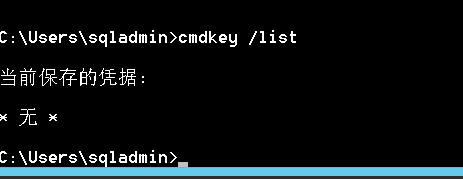

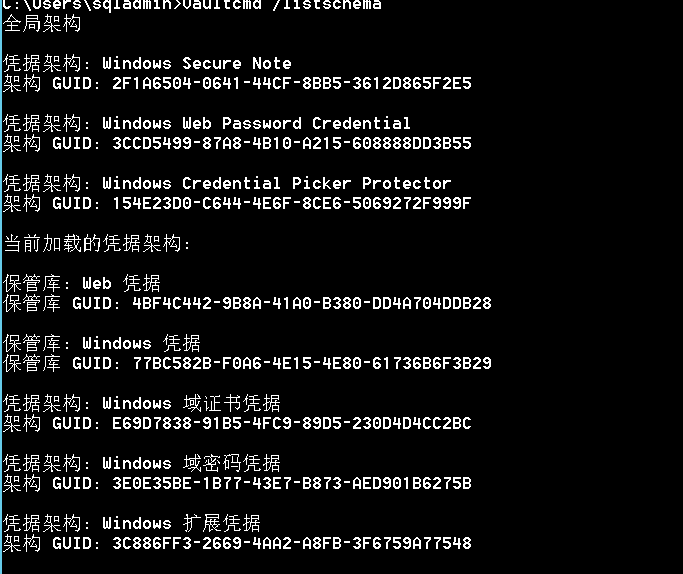

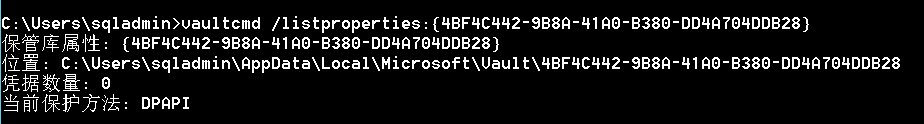

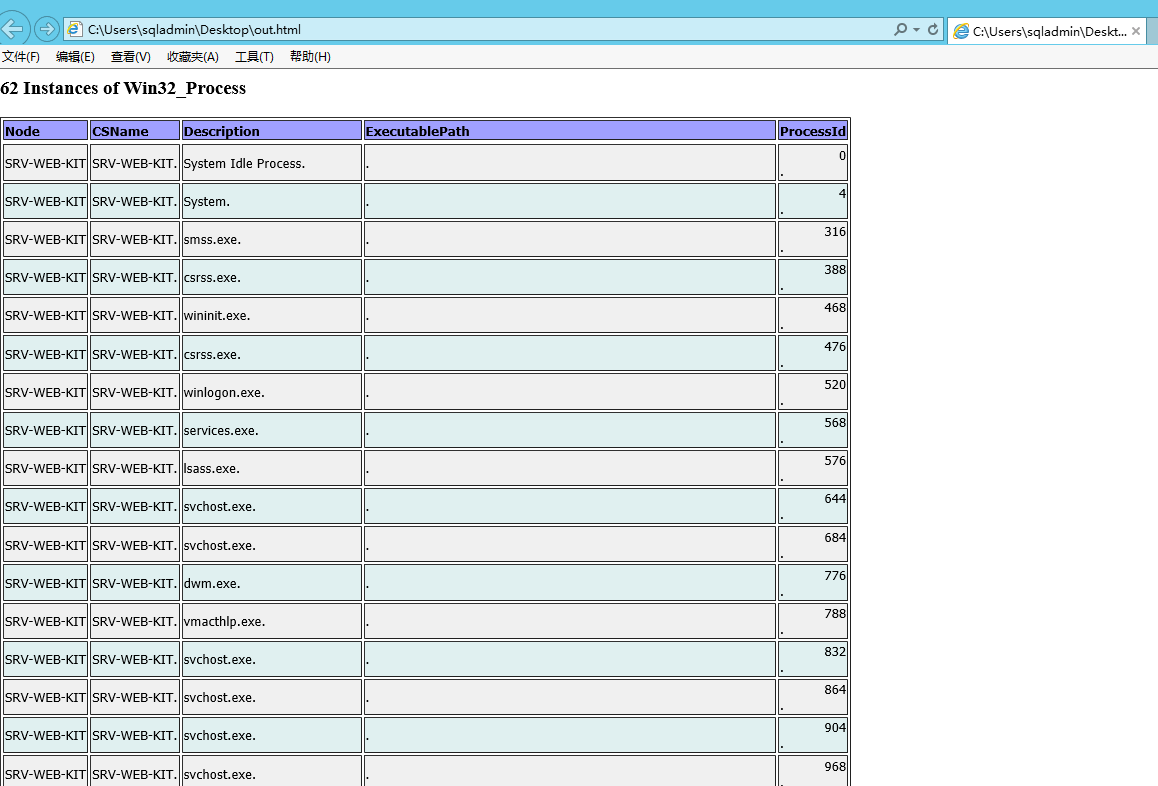

内网信息收集 ====== 简介 -- 在渗透测试中信息收集的深度与广度以及对关键信息的提取,直接或间接的决定了渗透测试的质量,所以信息收集的重要性不容小觑,看得懂并不代表会,不如自己实操一遍,这里将提供一个单域的环境,进行信息收集,下载地址在文末提供。 ### 单域环境 这张图为这次信息收集所搭建的单域内网环境。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-82bc3f9127b783540fb8591caa84ca7687ad133d.png) ### 工作组与域环境比较 工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机还是各自管理的,你要访问其中的计算机,还是要到被访问计算机上来实现用户验证的。而域不同,域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可了。为什么要区分呢?因为这两种环境攻击的手法不同,ARP欺骗、DNS欺骗只在工作组有效。 ### 基本网络框架组成 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e8f44ab41372c28602bbec84dab7135d4c8ef629.png) **dmz** 在实际的渗透测试中,大多数情况下,在web环境中拿到的权限都在dmz中。这个区域不属于严格意义上的内网。如果访问控制策略配置合理,dmz就会处在从内网能够访问DMz,而从dmz访问不能进入内网的状态。 **内网** 内网中包括很多服务器、办公电脑等,办公区的安全防护水平通常不高,基本的防护机制大多数为杀毒软件或主机入侵检测产品。服务器、域控制器的防护比较强,我们主要的目标是要拿下域控制器,要拿下域控前期的信息收集就显得格外重要。 **AD域控制器一般只在Windows server系统** linux一般很少会被当成域控制器,因为管理起来特别麻烦,功能也比较少,不过linux上也有相应的活动目录的,可是要装LDAP这个环境,一般企业很少会用LDAP来管理的,功能上不及域强大,而且用linux来管理的话要求技术人员门槛也比较高。而windows作为域控制器有图形化界面,能够很好的进行管理。 信息收集 ---- ### 基本信息收集 **目的:**为了了解当前服务器的计算机基本信息、防护的强弱,为后续判断服务器角色、网络环境做准备。 `systeminfo`查看计算机版本、补丁编号等信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-deac2ab7b086e76ebe4af21b69b94eeecb8ed222.png) `net start`查看启动的服务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-ee653ffb69aa4bd8f787fc4a629b1deeeb4bb5f0.png) `tasklist`查看进程列表 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5e44362ef208b12cf991343d3e14facb4d2bad0d.png) `schtasks /query /fo LIST /v`查看目标主机上的计划任务信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-7c2b4305039cb4f6dcef6083f2b6734c1cce7b0a.png) `schtasks`查看计划任务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-ee560d9b9a827409e8030364c901f7f14c55de68.png) SPN:服务主体名称。使用Kerberos须为服务器注册SPN,因此可以在内网中扫描SPN,快速寻找内网中注册的服务,SPN扫描可以规避像端口扫描的不确定性探测动作。主要利用工具有:setspn。利用Windows自带的setspn工具,普通域用户权限执行即可: `setspn -T rootkit.org -Q */*` 可以发现内网存在mssql等服务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-fffc94ac93782ad26c8c8b7eb90de47ea0c65cb1.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-d2682b0fcb90bc94788c115607f895914cf1564e.png) ```php powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version" ``` 系统命令查看安装软件的版本信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-9e173b7bb89e6050963761fe9a3f8d5c282da06c.png) `nltest /domain_trusts` 获取域信任列表信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-899e790a94e4a983c29e9889d910e887164738b2.png) 或者使用`wmic product get name.version`命令 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-777008b2c489bd47702f7f659ef814268ae561c5.png) `wmic service list brief`获取本机服务信息,查看是否有可以可以进行深入利用的点 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-78e8ac873c0bbdd53b83671e35b906034321a0ff.png) `netsh firewall show config`查看防火墙的配置信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2222edbd335f17cc1e5f711ba6e92784eded0c92.png) `wmic nteventlog get path,filename,writeable`查看是否能修改删除日志 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2863cf41b351685e711256d8eecf67f50124a4ac.png) 网络信息收集 ------ **目的:**为了了解当前服务器的网络接口信息,为判断当前拿下的主机角色、功能、熟悉网络架构,获取当前内网的存活主机做准备。 `ipconfig /all` 判断存在域-dns 有域的有dns后缀,无域的无dns后缀 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2481ae057c862e6a58fc72cd4303866463dab389.png) 这个是自己的本机无域环境,两者进行对比 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-a91a2088dc420c03e6e0cb69ee2aee35bc905d2d.png) `net time /domain` 获取主域名,其实这个就是主域的计算机名,再通过nslookup或ping命令来获取主域的IP地址 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-170ea53506428263fb26a87fecbc7463a0520658.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-b77a34ada7c54904d1dc8869ddf1bc5fbddbf421.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-afc65857a680ca4451e3679f9ecbea717200ae5e.png) `netstat -ano`查看当前网络端口开放 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-22665a30dd933b1b27c2bf48453096565d0683b2.png) 常见端口及其服务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-0f3b38ed981841166c568cfadbf4c165e9fdc96c.png) 防护软件信息收集 域内的较件和杀毒软件应该是一致的,常见的杀毒软件进程如下: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-05f9f730479cb9ccdc788c3877606226796854d9.png) 系统命令获取反病毒产品详情信息,包括安装位置和版本: wmic /namespace:\\root\\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe 经过个人测试,这条命令在这个环境内是不可以用的,但在本机进行测试时,可以清晰的看到所有防护软件,所以这里就介绍一下。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-0f8202939accdeac7e74c884704194123d9c4620.png) **使用ping命令检查局域网内存活的主机** **linux主机环境下:** for i in {132..254}; do ping -q -i 0.01 -c 3 192.168.64.$i &> /dev/null && echo 192.168.64.$i is alive; done 个人感觉很不好用,要是没有在存活主机IP地址的位置开始,那么都会出现一直卡壳,这是我试验过的,所以只能从存活的主机开始。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5a5fa0c7d1693a4eed6bab0669b14b5f6e03f08d.png) **windows主机环境下:** for /l %p in (143,1,254) do @ping -l 1 -n 3 -w 40 192.168.3.%p & if errorlevel 1 (echo 192.168.3.%p>>na.txt) else (echo 192.168.3.%p>>wangcheng.txt) na.txt记录所有ping不通的主机,wangcheng.txt则记录所有可以ping通的主机,这个文件保存的位置有点难找,需细心。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-c242454e79826020604089862e9def289bca6dfb.png) 用户信息收集 ------ **目的:**为了了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试。 系统默认常见用户身份: Domain Admins :域管理员(默认对域控制器有完全控制权) Domain Computers :域内机器 Domain Controllers :域控制器 Domain Users :域用户 Domain Guest : 域访客,权限低 Enterprise Admins : 企业系统管理员用户 `whoami /all`获取用户权限 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-9e2fbac7a85f8cf0e2fc7184a9b52cabcae73e7f.png) `net config workstation`获取登录信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-a62e04048a6ba6a884e5dd30427f1daf5bd7795b.png) `net user` 获取本地用户 `net user /domain` 获取域用户信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-99b067ea5c1c670922734754ff3f70a0f23be2e7.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-46d96769822a710862aa9d56277810d5909f2c5c.png) 域用户在执行修改账户类型等操作时,需要输入域控制器的密码 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-91c85be4d0ffc14ff4b8e0089baea79ee8d66204.png) 本地用户则不受域控制器的控制 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-519ad75a9154bf855164f0ec656dc40c7ec0fced.png) `net localgroup`获取本地用户组信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5850da584f6b1b9b14ceb5c4e30c0d589c1d74b8.png) `wmic useraccount get /all` 查看域用户详细信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-61defa86973052df4873d58eeb9057e89c2e58bc.png) `net group “Enterprise Admins” /domain` 查询管理员用户组里面的成员 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-113aaa05c12be3034c465bc083445074aa208373.png) `net “Domain users” /domain`查看域用户组里面的成员 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5df42e8bcc8433c5ff41bcc65b03fc8f86c1bb2d.png) `query user || qwinsta` 可以查看当前在线用户信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-8be406969fee31ae4253b9b5b2ad72968523a713.png) 凭证信息收集 ------ **目的:**为了收集各种密文,明文,口令等,为后续横向渗透做好测试准备获取所连接过的无线网名称。 **系统命令进行收集** `Netsh wlan show profiles` 获取登录过的WiFi名称,这是在自己本机上试验,由于我们的环境都是虚拟的,所以没有连接过WiFi,无法获取结果。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e260e453e282bebe554bbea8bc148cf054aad96a.png) `netsh wlan show profile name="iQOO U3" key=clear`获取iQOO U3中的WiFi密码 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-3ff367d076de14683afbcc42b18f4b6198273a74.png) 通过如下命令获取连接过的wifi密码: for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2c15c5804e196071ecf8258da1ef9bf7d94860d3.png) **mimikatz** <https://github.com/gentilkiwi/mimikatz/releases/> 用于破解计算机中的账号密码 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-cd27d183fddba93888423440d786e657276fb45c.png) XenArmor <https://xenarmor.com/> 专用于破解密码,几乎可以破解计算机上所有使用过的密码,非常牛逼,但需要钱,由于不是土豪就不演示了。 `cmdkey /list`能够列举出系统中的Windows凭据 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-ddd4e0682c2d84796367a72624a755b9465d7642.png) **vaultcmd(windows系统自带)** 列出保管库(vault)列表: `vaultcmd /list` 中文操作系统,列出GUID为{4BF4C442-9B8A-41A0-B380-DD4A704DDB28}的保管库(vault)下的所有凭据: `vaultcmd /listcreds:{4BF4C442-9B8A-41A0-B380-DD4A704DDB28}` 列出GUID为{4BF4C442-9B8A-41A0-B380-DD4A704DDB28}的保管库(vault)的属性,包括文件位置、包含的凭据数量、保护方法: `Vaultcmd /listproperties:{4BF4C442-9B8A-41A0-B380-DD4A704DDB28}` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-0305a5d491338efc7d58bc51ee1e801c881cfbb4.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-edbe01ca67d392223d1e393a2566874bbe1ea27b.png) ### 工具进行信息收集 GDA.bat:<https://github.com/nullbind/Other-Projects/tree/master/GDA> PowerSploit: <https://github.com/PowerShellMafia/PowerSploit> Nishang: <https://github.com/samratashok/nishang> Metasploit:<https://github.com/rapid7/metasploit-framework> PowerTools: <https://github.com/PowerShellEmpire/PowerTools> 脚本自动化收集信息 --------- 下载油猴子脚本 wmic\_info.bat 下载地址 [http://www.fuzzysecurity.com/scripts/files/wmic\_info.rar](http://www.fuzzysecurity.com/scripts/files/wmic_info.rar) 得到的输出结果是out.html [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-dddcaa66d99430d5c554d27f47927b40e756c26f.png) 域环境下载地址 ------- 百度网盘:链接:<https://pan.baidu.com/s/1CDHV3jjV9rE6aPETGFotkQ> 提取码:6666

发表于 2021-11-04 15:12:32

阅读 ( 14762 )

分类:

内网渗透

2 推荐

收藏

1 条评论

封于修x

2022-09-08 01:17

为什么arp欺骗无法在域中进行

请先

登录

后评论

请先

登录

后评论

Honeypot

17 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!