问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

搜狐中招钓鱼邮件诈骗的技术和基础设施分析

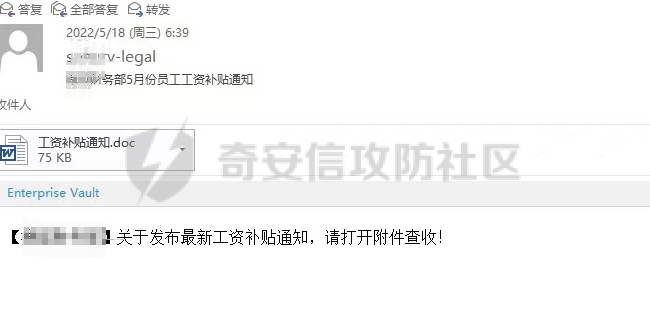

2022年4月中旬,客户反馈收到以工资补贴相关为诱饵的钓鱼邮件。邮件附件为doc文档,其中包含一个二维码(如下图所示)。扫描二维码后,将跳转到钓鱼链接

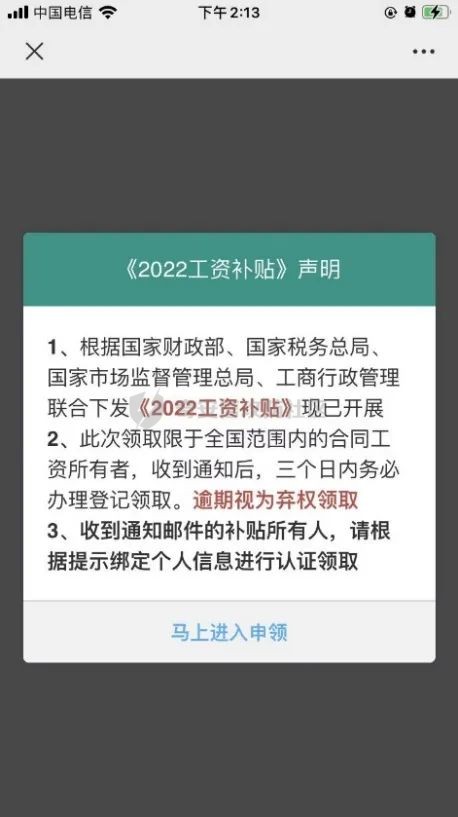

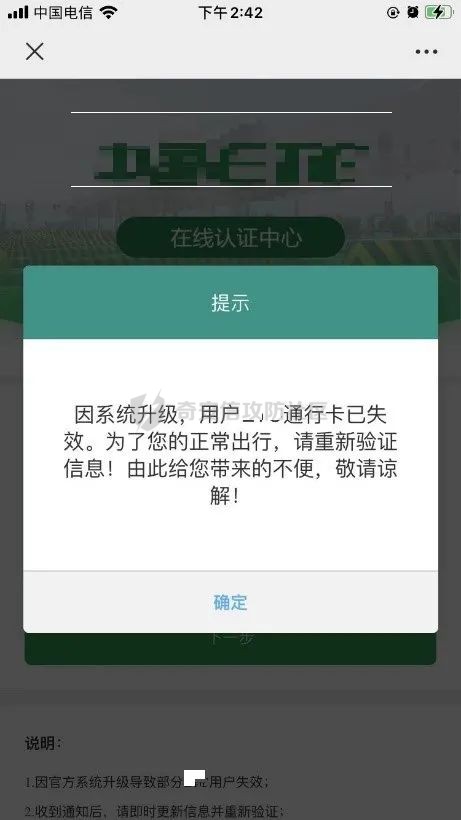

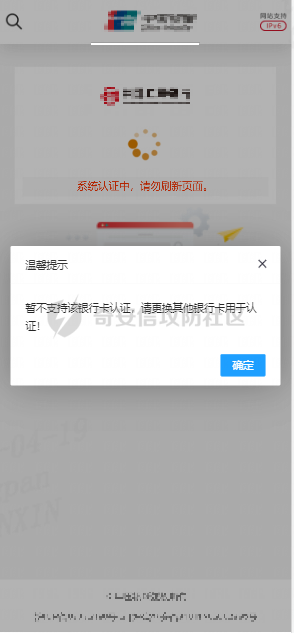

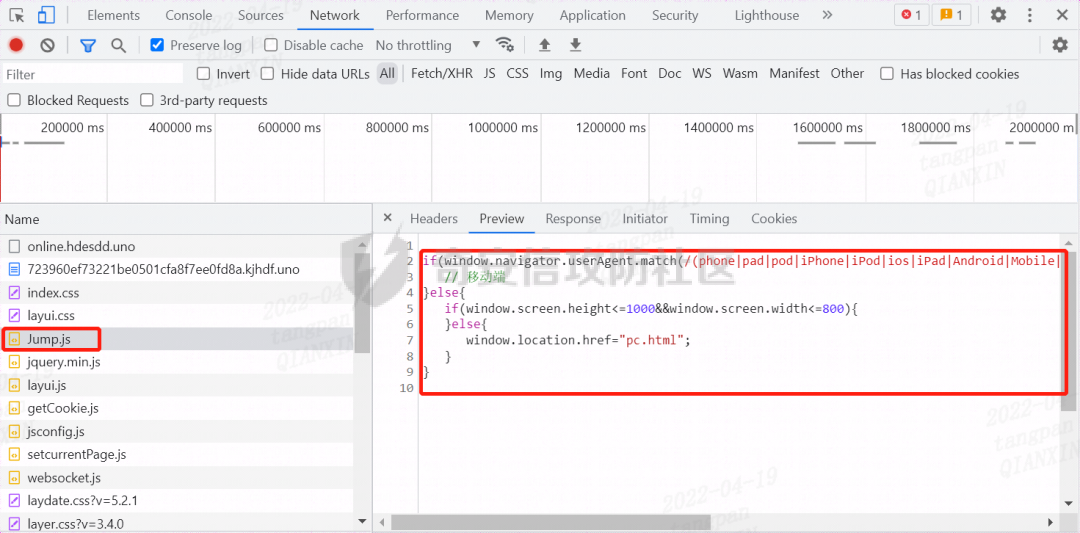

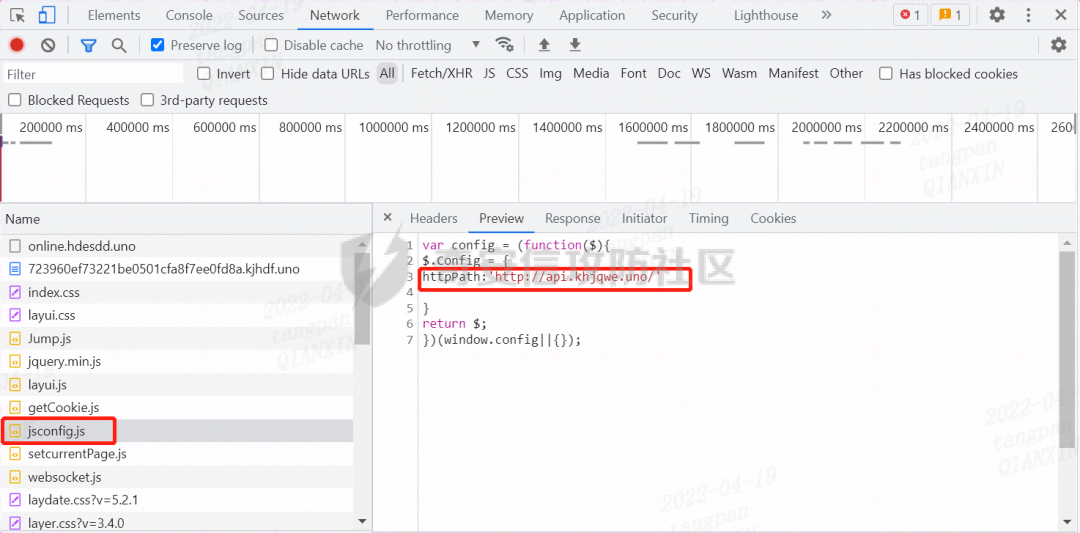

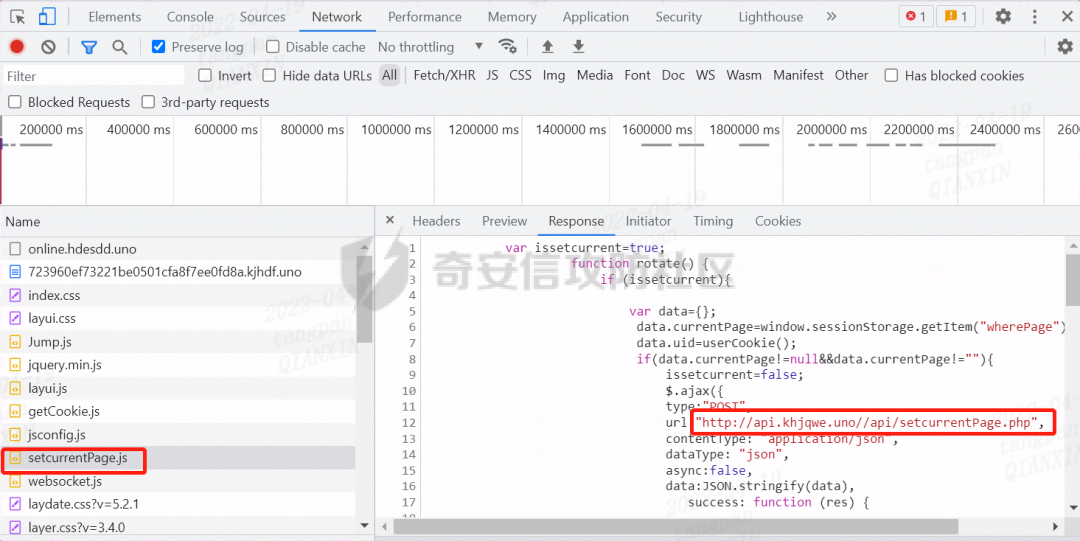

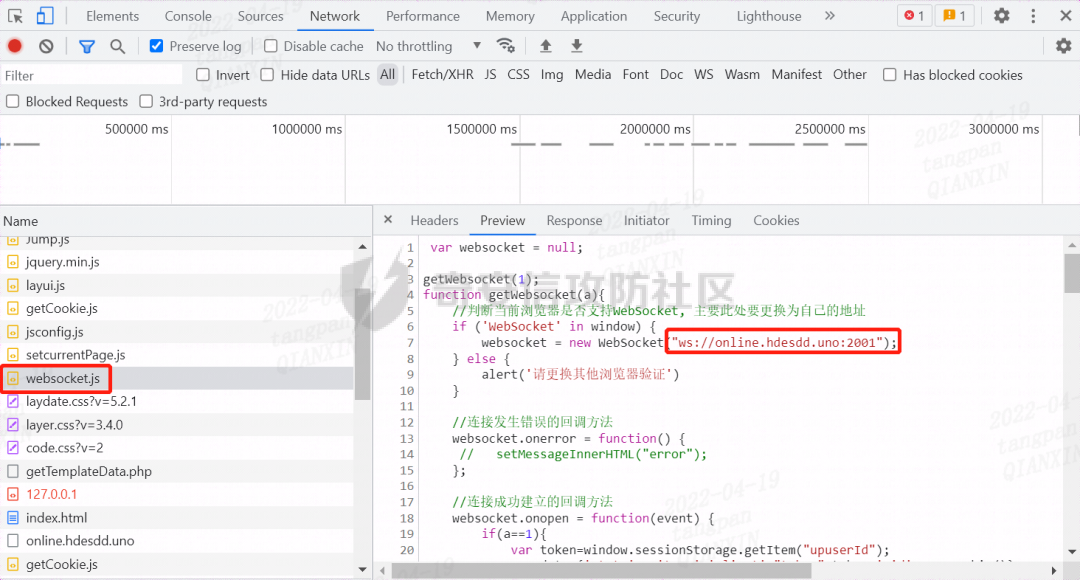

0x00 背景概述 ========= 2022年4月中旬,客户反馈收到以工资补贴相关为诱饵的钓鱼邮件。邮件附件为doc文档,其中包含一个二维码(如下图所示)。扫描二维码后,将跳转到钓鱼链接:http://\*. kjhdf\[.\]uno/(如http://546a2cd984338f4ec6091d63c394be61.kjhdf\[.\]uno/) 。根据调查,发现攻击者使用的发件邮箱是之前通过钓鱼获取到的真实邮箱地址,因此极具迷惑性,更易让内部人员中招。 根据奇安信威胁情报中心的持续跟踪,推测该钓鱼活动可能于2021年12月底左右开始。自活动开始以来,约有6000个域名被用于攻击中。目前该钓鱼活动还在持续进行中,攻击者仍在不断更新升级系统,更新基础设施。   经过测试,发现扫描二维码后进入钓鱼页面,该页面要求使用手机端打开。钓鱼页面内容仿冒“工资补贴”或“中国\*\*\*在线认证中心”相关主题。如下图所示: ● **钓鱼页面1(伪造成“工资补贴”)**  ● **钓鱼页面2(伪造成“中国\*\*\*在线认证中心” )**  用户根据欺诈页面引导进行操作后,被引导至个人银行卡信息收集页面,收集的信息包括银行卡、姓名、身份证、手机号、有效期、CVN、信用额度、卡内余额等。如下图所示:   用户填写信息后,会进行手机号短信或银行卡验证。如下图:   0x01 拓展分析 ========= 钓鱼页面 ---- 通过浏览器抓包,对钓鱼页面进行分析,如下: 1.会通过Jump.js判断当前环境是否为移动端,不是则会将页面重定向到pc.html。  2.生成用户Cookie  3.加载配置的后台接口地址:[http://api.khjqwe\\\[.\\\]uno/](/)  4.向后台发送当前页面信息  5\. 获取WebSocket,建立回调方法  0x02 历史活动 ========= 根据已有的信息,在网络上检索,发现在3月初,就有很多政府媒体发布过相关诈骗预警。  在2022年2月,某邮件安全厂商也披露过使用该钓鱼模板的活动(<https://www.cacter.com/news/672>)。 0x03 攻击者基础设施 ============ IP1:45.116.214\[.\]135 ---------------------- 使用本次事件涉及的钓鱼页面http://\*. kjhdf\[.\]uno/关联到的解析IP(45.116.214\[.\]135)进行扩展和筛选,进一步发现以下域名存在钓鱼风险。最早的注册时间为2022年2月21日。、 | | | | |---|---|---| | **Domain** | **注册时间** | **最近看到时间** | | **hdesddd.uno** | 2022-04-13 | 2022-04-16 | | **vbgwqe.uno** | 2022-04-13 | 2022-04-16 | | **kjhdf.uno** | 2022-04-17 | 2022-04-18 | | **prdfd.uno** | 2022-02-21 | 2022-03-03 | | **xzcvsgqw.uno** | 2022-04-16 | 2022-04-16 | | **jhdwqd.uno** | 2022-04-13 | 2022-04-16 | IP2:47.57.138\[.\]120 --------------------- 通过钓鱼页面抓包,发现本次钓鱼页面请求域名hdesdd\[.\]uno和khjqwe\[.\]uno上的资源。这两个域名均解析至ip(47.57.138\[.\]120)。因此推测47.57.138\[.\]120为攻击者控制的基础设施,以操纵钓鱼页面数据(如http://api.khjqwe\[.\]uno//api/getTemplateData.php)和发送手机验证码(如:[http://api.khjqwe\\\[.\\\]uno//api/setCodeCount.php?uid=e51f2076-1bb1-ea30-d59b-4bb7f9111a88)等操作](?uid=e51f2076-1bb1-ea30-d59b-4bb7f9111a88%EF%BC%89%E7%AD%89%E6%93%8D%E4%BD%9C)。 | | | | |---|---|---| | **Domain** | **注册时间** | **最近看到时间** | | **hdesdd.uno** | 2022-04-13 | 2022-04-16 | | **khjqwe.uno** | 2022-04-15 | 2022-04-17 | 域名:\*.ganb.run -------------- 分析发现域名kjhdf.uno的CNAME为\*.ganb.run。ganb.run的注册日期为2021年12月21日。通过对域名ganb.run进一步扩展,发现其相关ip历史曾解析到的域名大部分符合该钓鱼活动特征。例如域名的CNAME为\*.ganb.run,并且多以\*.fun、\*.pro、\*.uno、\*.club、\*.ink、\*.sbs、\*.xyz的形式出现。  多源扩展到的\*.ganb.run相关解析IP: ● 103.118.40.161(中国香港) ● 47.57.11.87(中国香港) ● 156.234.168.76(中国香港) ● 45.116.214.135(中国香港) ● 154.23.134.154(中国香港) ● 27.124.2.112(中国香港) ● 45.129.11.106(中国香港) 利用大数据平台查询到近5个月(2021年12月-2021年4月)来,大约有4000多个域CNAME到ganb.run的子域,涉及830多个顶级域名。其中除近期跟踪到的域名,其余均不能访问。 | | | |---|---| | **DOMAIN** | **CANME\*\***的域名个数\*\* | | **site.ganb.run** | 1 | | **site01.ganb.run** | 1000 | | **site02.ganb.run** | 140 | | **site03.ganb.run** | 40 | | **site04.ganb.run** | 63 | | **site05.ganb.run** | 1000 | | **site06.ganb.run** | 1000 | | **site07.ganb.run** | 384 | | **site08.ganb.run** | 448 | | **site09.ganb.run** | 14 | | **site603.ganb.run** | 1 | | **总计** | 4091 | 其中,有581个(约70%)域名的解析服务器为:ns1.dynadot.com、ns2.dynadot.com。其次有80个(约9.6%)域名的解析服务器为ns2.dnsowl.com、ns1.dnsowl.com、ns3.dnsowl.com。 | | | | |---|---|---| | **域名服务器** | **解析TPD\*\***个数\*\* | **约占比** | | **ns1.dynadot.com**<br><br>**ns2.dynadot.com** | 581 | 0.693317422 | | **ns2.dnsowl.com**<br><br>**ns1.dnsowl.com**<br><br>**ns3.dnsowl.com** | 80 | 0.095465394 | | **未注册** | 82 | 0.097852029 | | **其他** | 95 | 0.113365155 | 对这些域名的注册时间进行分析统计,其中大部分域名在2022年期间注册,占比约为85%。 | | | | |---|---|---| | **注册时间** | **域名个数** | **约占比** | | **2021-12-21\*\***后\*\* | 709 | 0.846062053 | | **2021-01-01\*\***至12-21\*\* | 16 | 0.019093079 | | **2020\*\***年\*\* | 2 | 0.002386635 | | **2019\*\***年\*\* | 10 | 0.011933174 | | **2015\*\***年、2016**\*\*年** | 19 | 0.022673031 | 在CNAME为\*gand.run的条件下,进一步筛选注册时间在2022年,域名服务器为dnsowl.com和dynadot.com的域名,总共有3587条,约占87.7%。 2022年4月下旬 --------- 其中,与本次某大型互联网公司中招事件特征完全相符的域名最早注册于2022年4月16日。符合上述条件且在该日期之后解析的域名信息如下,并且均CNAME到site01.ganb.run。这些域名大多数被用于前端的钓鱼。 | | | | |---|---|---| | **域名** | **解析ip** | **注册时间** | | **hkjkwn.uno** | 45.116.214.135(中国香港) | 2022/4/18 22:02 | | **xmnzxc.uno** | 45.116.214.135(中国香港) | 2022/4/18 22:02 | | **qoiwhas.uno** | 45.116.214.135(中国香港) | 2022/4/18 22:02 | | **mgerrewd.uno** | 45.116.214.135(中国香港) | 2022/4/18 22:02 | | **uoirwqa.uno** | 45.116.214.135(中国香港) | 2022/4/17 21:09 | | **cvjhwqa.uno** | 45.116.214.135(中国香港) | 2022/4/17 21:09 | | **kjhdf.uno** | 45.116.214.135(中国香港) | 2022/4/17 11:03 | | **wqaszx.uno** | 45.116.214.135(中国香港) | 2022/4/17 11:03 | | **vckbhre.uno** | 45.116.214.135(中国香港) | 2022/4/16 0:52 | 2022年4月上旬 --------- 注册时间在4月上旬的钓鱼域名,主要解析至103.118.40.246(中国香港)。  103.118.40.246同样是中国香港的服务器。该ip近期曾被域名3e9f685443d1b75d932bf7ebf2903075\[.\]npfnwzo.cn解析,该域名格式和访问后页面符合本次活动特征。npfnwzo.cn存在注册人信息,注册时间为2022年2月19日。  2022年5月 ------- 103.61.0.110是中国香港的服务器,监测到其大概从2022年4月29日开始被解析至与该活动相关的钓鱼域名。  103.79.54.29(中国香港),监测到其大概从2022年5月11日开始被解析至与该活动相关的钓鱼域名。主要CNAME到site001.ganb.run、site01.ganb.run。 后台API域名 ------- 发现符合本次活动特征的多个后台api域名(如下表所示)。这些域名除api.ganbganb.run外,均在3月或4月初注册。并且大多解析至位于中国香港的服务器,同时CNAME至\*.ganb.run。而在4月下旬开始,并没有监测到api.\*.\*的域名解析。跟踪到的api域名也并不会CNAME至\*.ganb.run。可以反向推测,在4月下旬后,攻击者对其基础设施的架构进行过调整,将前端和后台进行了拆分,以隐藏后台的api域名。 | | | | |---|---|---| | **域名** | **解析ip** | **注册时间** | | **api.ganbganb.run** | 154.38.100.145(中国香港) | 2022-02-10 04:16:27 | | **api.klhjsw.fun** | 47.57.3.168(中国香港)<br><br>47.57.11.87(中国香港) | 2022-03-04 14:01:53 | | **api.kgmwa.pro** | 45.129.11.106(中国香港) | 2022-03-06 23:44:22 | | **api.qkwj.pro** | | 2022-03-09 12:54:56 | | **api.peydhgw.uno** | 103.158.190.187(日本) | 2022-03-11 02:43:45 | | **api.yerws.uno** | 47.57.11.87(中国香港)、<br><br>103.118.40.161(中国香港) | 2022-03-26 23:26:42 | | **api.rtyj.fun** | | 2022-04-06 21:21:23 | 最近活动 ---- 近期跟踪,发现比较活跃的攻击者的基础设施。如下: | | | | | |---|---|---|---| | **开始时间** | **前端** | **Websocket** | **后端** | | **2022-04-17** | kjhdf.uno等<br><br>(45.116.214.135) | ws://online.hdesdd.uno:2001<br><br>(47.57.138.120) | [http://api.khjqwe.uno/(47.57.138.120](http://api.khjqwe.uno/%EF%BC%8847.57.138.120)) | | **2022-04-23** | nfhfwew.uno<br><br>gjkhas.uno<br><br>uyhyjds.uno等<br><br>(45.116.214.135) | ws://online.ituerew.uno:2001<br><br>(47.75.113.220) | <a href="">http://api.keueqas.uno(47.75.97.38</a>) | | **2022-04-30** | nbgtwdf.xyz等<br><br>(103.61.0.110) | | | | **2022-05-11** | bbvnsz.xyz等<br><br>(103.79.54.29) | | <a href="">http://api.fgdas.xyz(119.28.14.166</a>) | 0x04 总结 ======= 综上信息,推测该钓鱼活动可能于2021年12月底左右开始,主要攻击方式为通过欺诈邮件(如伪装成“补贴”、“ETC”等涉及民生相关主题),诱导目标使用手机扫描二维码访问钓鱼页面。钓鱼页面会收集受害者银行卡信息,以进行后续的恶意活动,如骗取钱财。其相关活动在2022年2月底被邮件安全厂商和政府媒体预警披露过。基于上述分析,梳理的钓鱼活动关键节点: ● 2021年12月21日,注册域名ganb.run,开始钓鱼活动 ● 2022月2月末,钓鱼活动被邮件安全厂商披露 ● 2022年4月下旬,采用新的基础设施架构,通过使用类似\*. kjhdf\[.\]uno(如546a2cd984338f4ec6091d63c394be61.kjhdf\[.\]uno)的DGA域名钓鱼,\*为随机生成的32位字符串。并将进行重要操作(如发送手机验证码、银行卡验证)的api服务器在前端的JS框架配置和调用,以进行隐藏。 目前,该钓鱼活动还在持续进行,攻击者还在不断更新升级系统,更新基础设施。 4月上旬关联到的域名npfnwzo.cn存在注册人信息,注册时间为2022年2月19日。注册信息如下: 注册人:高友恒 注册邮箱:zq50zk@163.com 通过检索,发现该邮件至少关联到200多个域名,这些域名基本都以“\*(随机字符串).cn”出现。 目前奇安信威胁情报中心赋能的全线产品及外部合作伙伴,包括天眼高级威胁检测系统、SOC、态势感知、ICG等,已经支持相关攻击的检测和阻断。  0x05 参考链接 ========= \[1\] <https://www.cacter.com/news/672> 本文转载自:奇安信威胁情报中心 原文链接:<https://mp.weixin.qq.com/s/qGbwJJ5oGn4tdnFadq0c8g>

发表于 2022-05-26 14:16:53

阅读 ( 8472 )

分类:

其他

1 推荐

收藏

2 条评论

T0w3n

2022-05-26 15:39

楼主 可以转载一下吗 表明出处

奇安信攻防社区

回复

T0w3n

可以转载,标明出处

请先

登录

后评论

请先

登录

后评论

26号院

12 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!