问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

YXcms后台插马拿shell

漏洞分析

YXcms是一款基于PHP+MYSQL构建的高效网站管理系统。

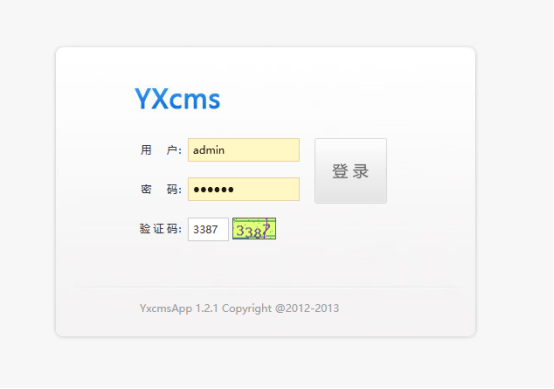

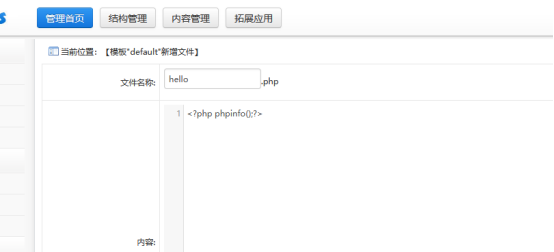

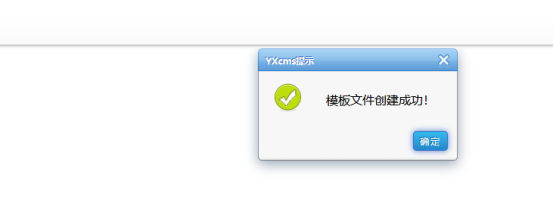

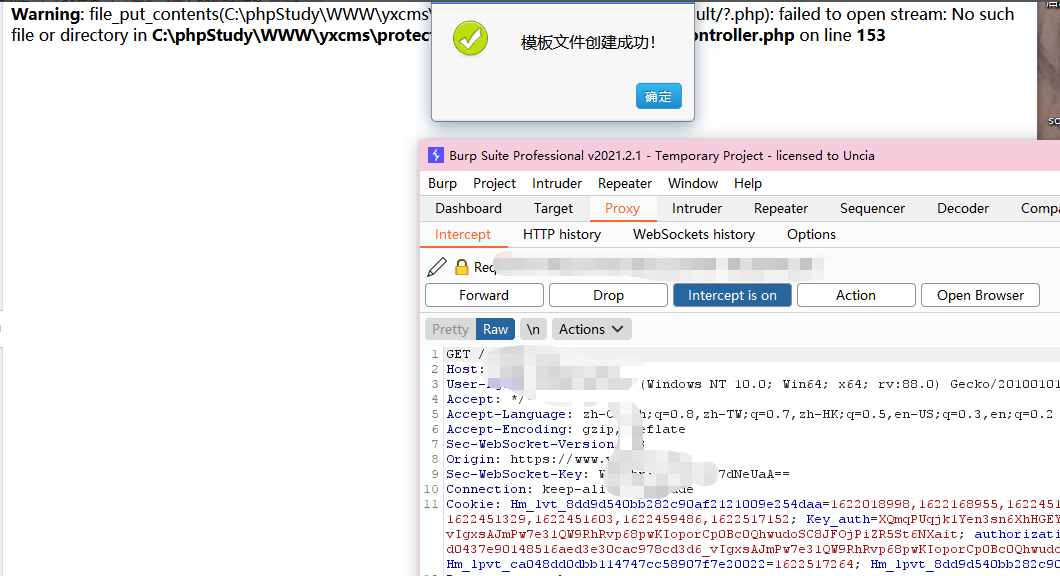

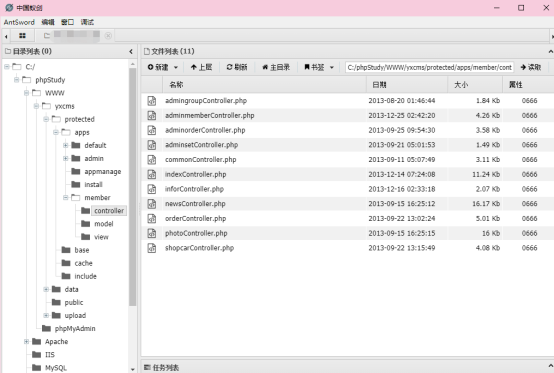

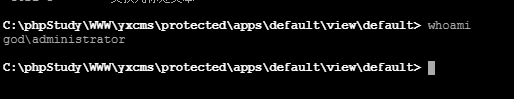

我测过很多cms的漏洞,但是这个YXcms系统我还是第一次见,所以记录和分享一下这次测试过程的一些方法和感受。 首先进来就看到一个很古老古老的页面,给我的第一感觉就是,这个站很多洞。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d3b24ccf570d3488d7384955d9cfff8ac61c8f4d.png) 点击右上角的登录,如下图: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-af7ed97c332a82ef4af547aff4ab955c095df6fa.png) 看到此时的url,后面参数r跟着的是member,既然是member,那肯定存在管理员admin或者root之类的,那就干脆试着改一改,说不定能看到后台登录界面。 果不其然,蹦出管理后台登录界面。 index.php?r=admin/index/login [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-b2446ddf9a5aa63765de526ef85b74023c5b3bfa.png) 直接弱口令admin/123456就进来了。。。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-f137f91e594c16067595967415d1c738ce5e1b3b.png) 进来后台,看到那么多框,忍不住xss插上一插,发现还是有的。但是这篇主要是讲拿shell,所以xss的过程省略。(可以用xss来钓鱼getshell) 当时找文件上传的功能点,找到个地方,在前台模块修改处居然可以任意添加php文件! [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-fc0a10e066320a7e9608d2fe9042e4c5ef084585.png) 那肯定是要搞一手的。 插入phpinfo语句: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-354b00730d26d15afbeec19d8c3bfe5541a82ab8.png) 因为不确定能否成功,所以先随便来点东西,看看效果如何。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-5a723d056fdfc2323918cedf9aa1dab2b41b8918.png) 他也没报错,就直接创建成功了。这应该也算是一个漏洞吧。 上传了以后,下一步就是很关键的找路径,路径很重要。这个文件他到底在哪呢??遇事不决,就抓包: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-fa717516e52209cefc3c38b20b47fffdc9585fce.png) 随便乱输一个文件格式,尝试让它报错,看能不能暴出路径。 好像出来路径了。 Warning: file\_put\_contents(C:\\phpStudy\\WWW\\yxcms\\protected\\apps/default/view/default/?.php): failed to open stream: Invalid argument in C:\\phpStudy\\WWW\\yxcms\\protected\\apps\\admin\\controller\\setController.php on line 153 试一试: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d87d1a157a236030821894ea5ebff921a0228cb7.png) 完美! 直接上马,蚁剑一把梭。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-991f3f37a0a7a7d9f5632695b2f9e8cce4c819fd.png) administrator权限。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-606aa21954037022371286260063dc83cedbdaba.png)

发表于 2021-06-08 13:09:10

阅读 ( 10203 )

分类:

渗透测试

3 推荐

收藏

0 条评论

请先

登录

后评论

边路之虎

test

2 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!