当遇到前端RSA加密的时候暴力破解的方法

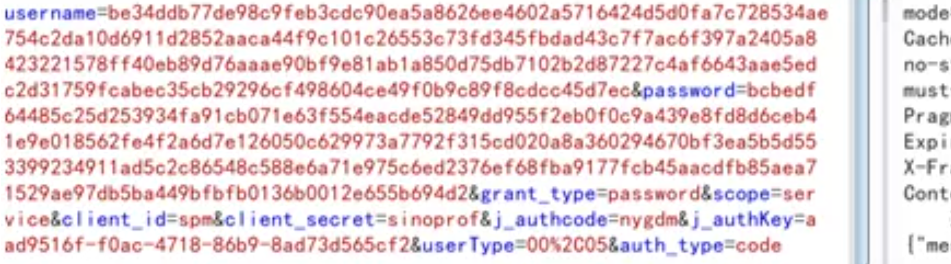

某网站登录的时候如下:

[](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/a...

- 发表于 2021-06-22 20:37:19

- 阅读 ( 11870 )

- 分类:WEB安全

Johnson666

19 篇文章