问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

记一次微信小程序逆向

渗透测试

想到学校的小程序,然后看一看,第一次测小程序,师傅们勿喷

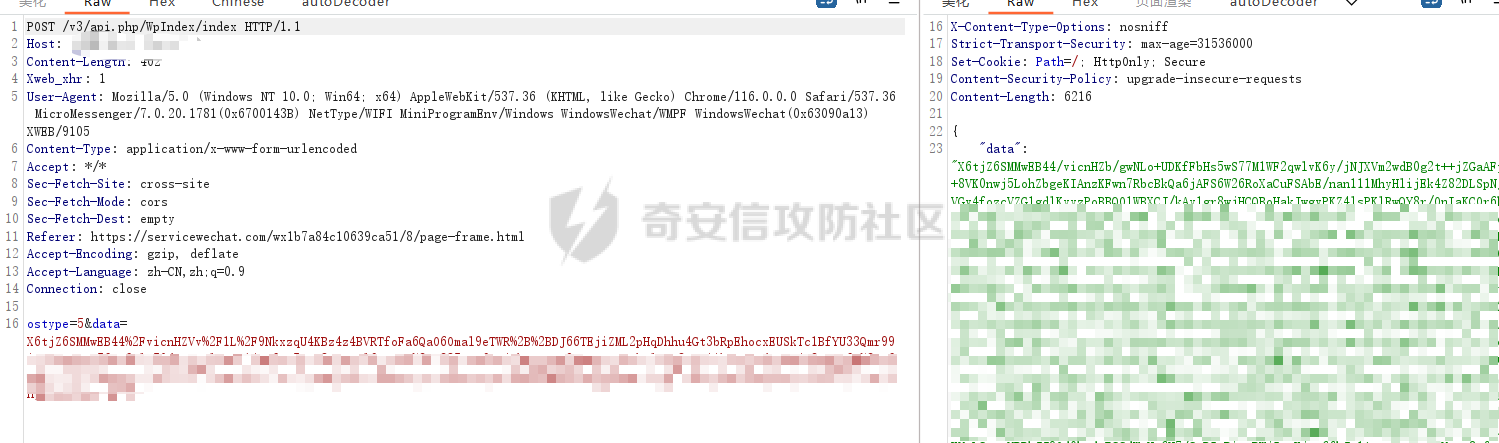

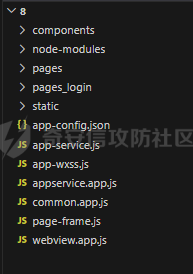

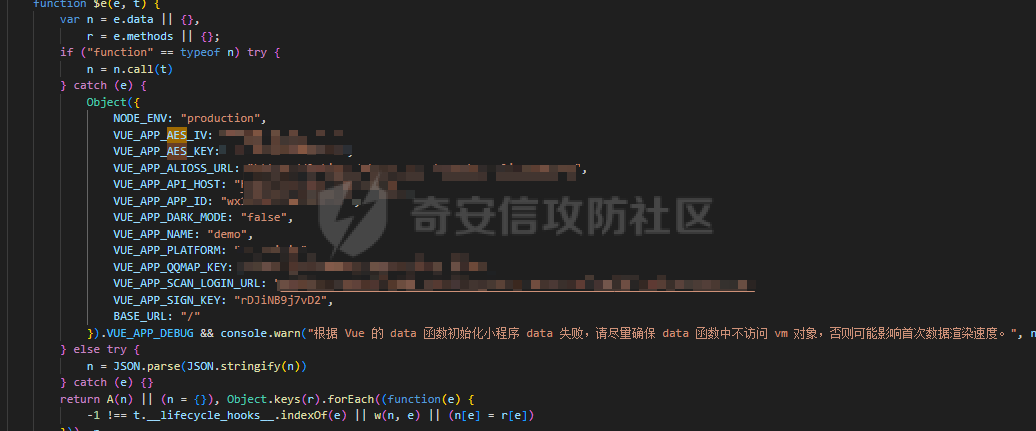

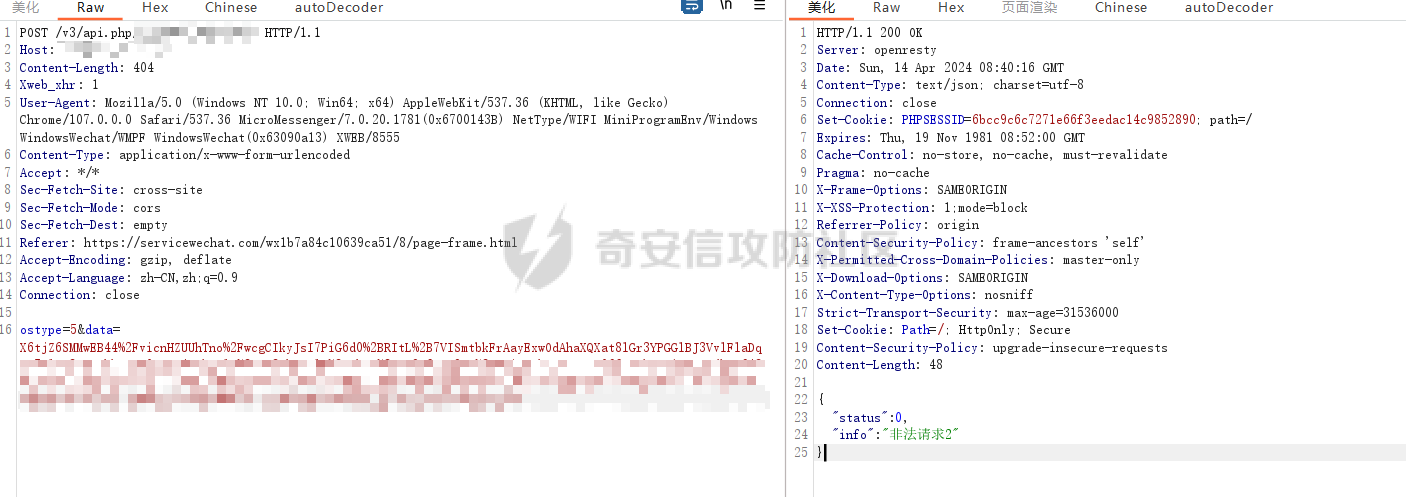

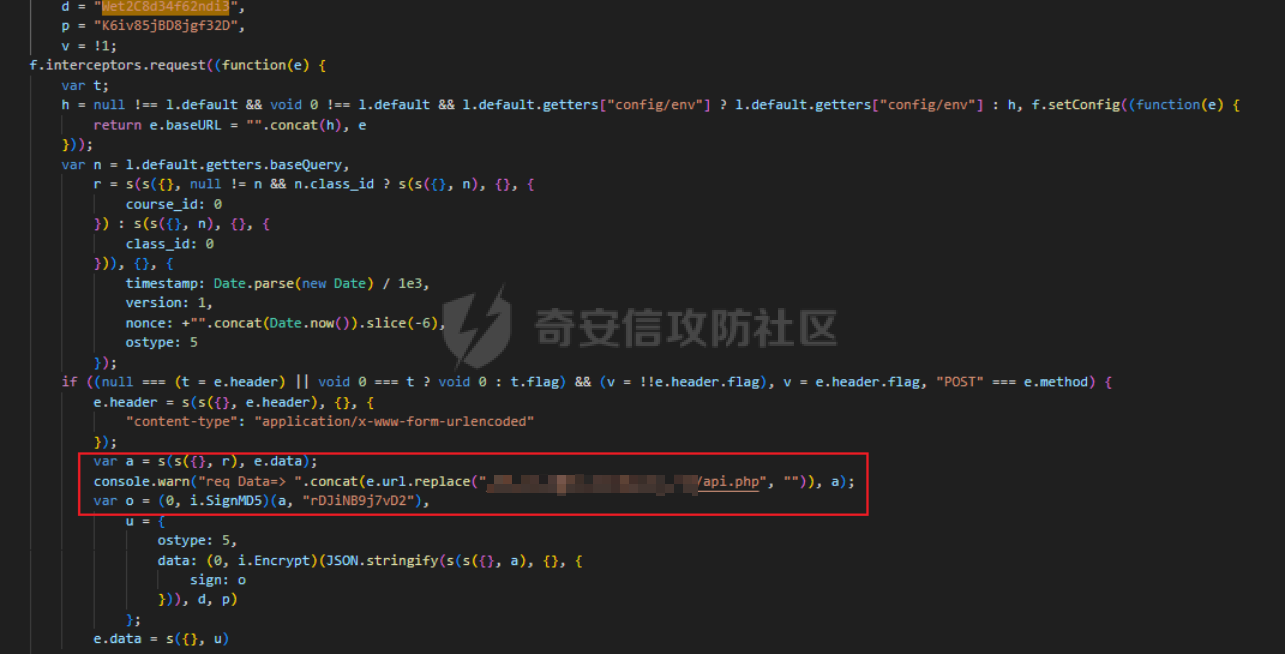

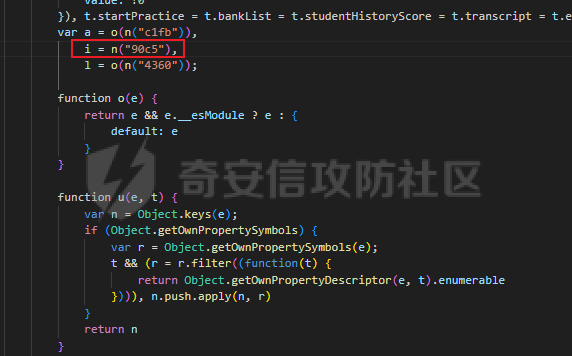

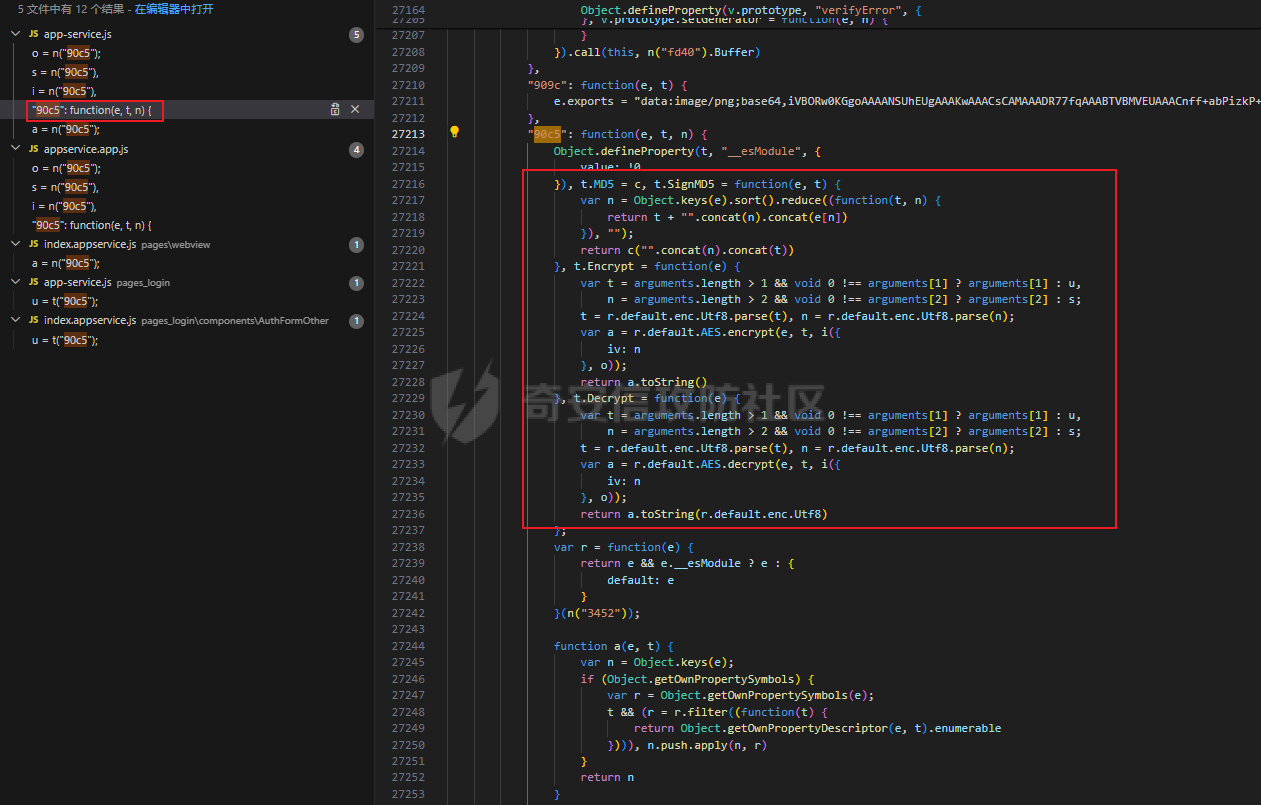

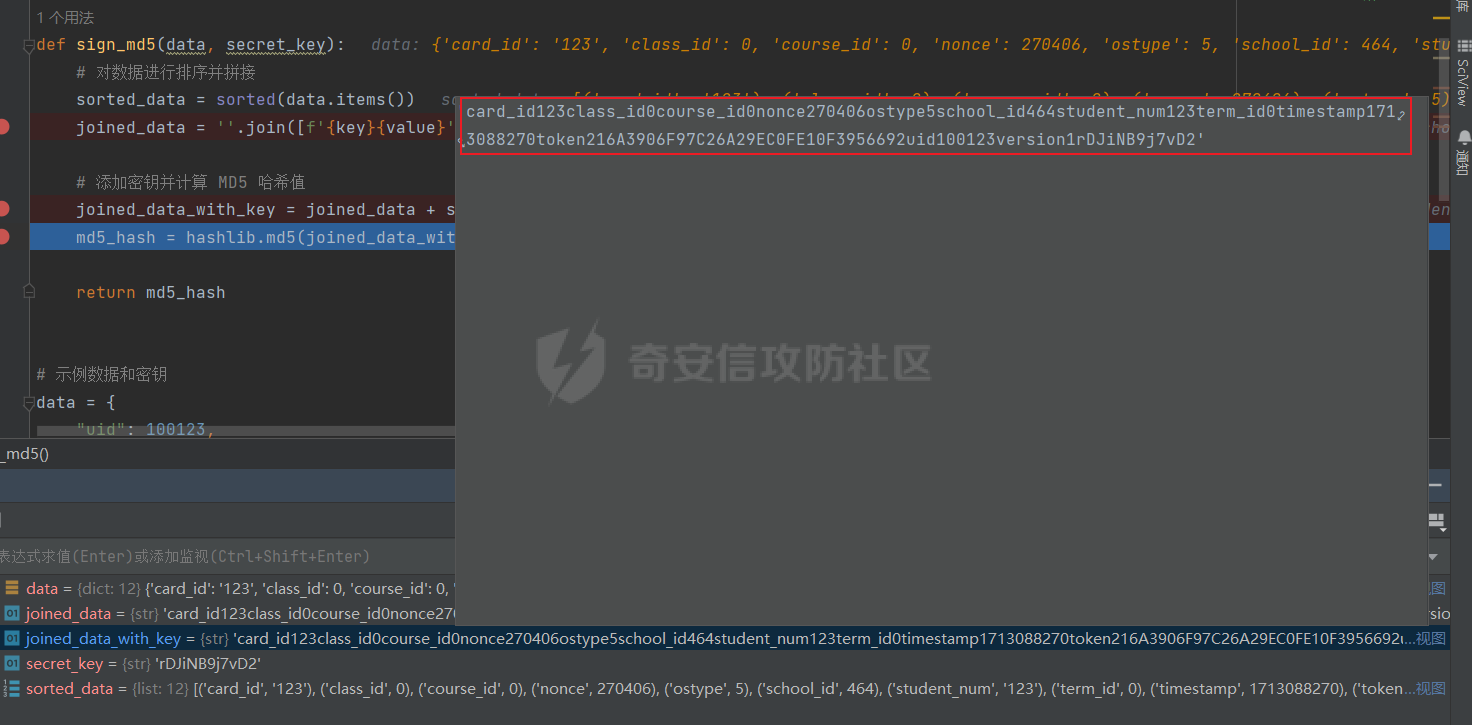

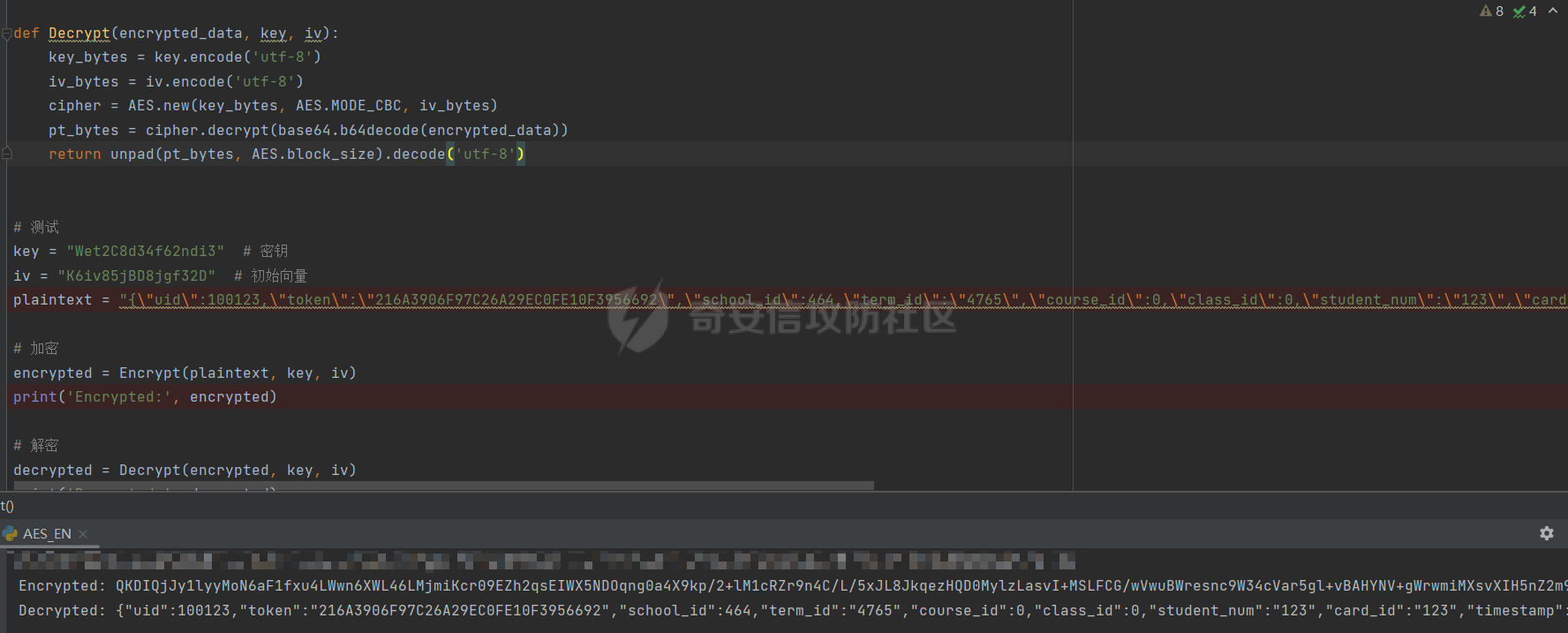

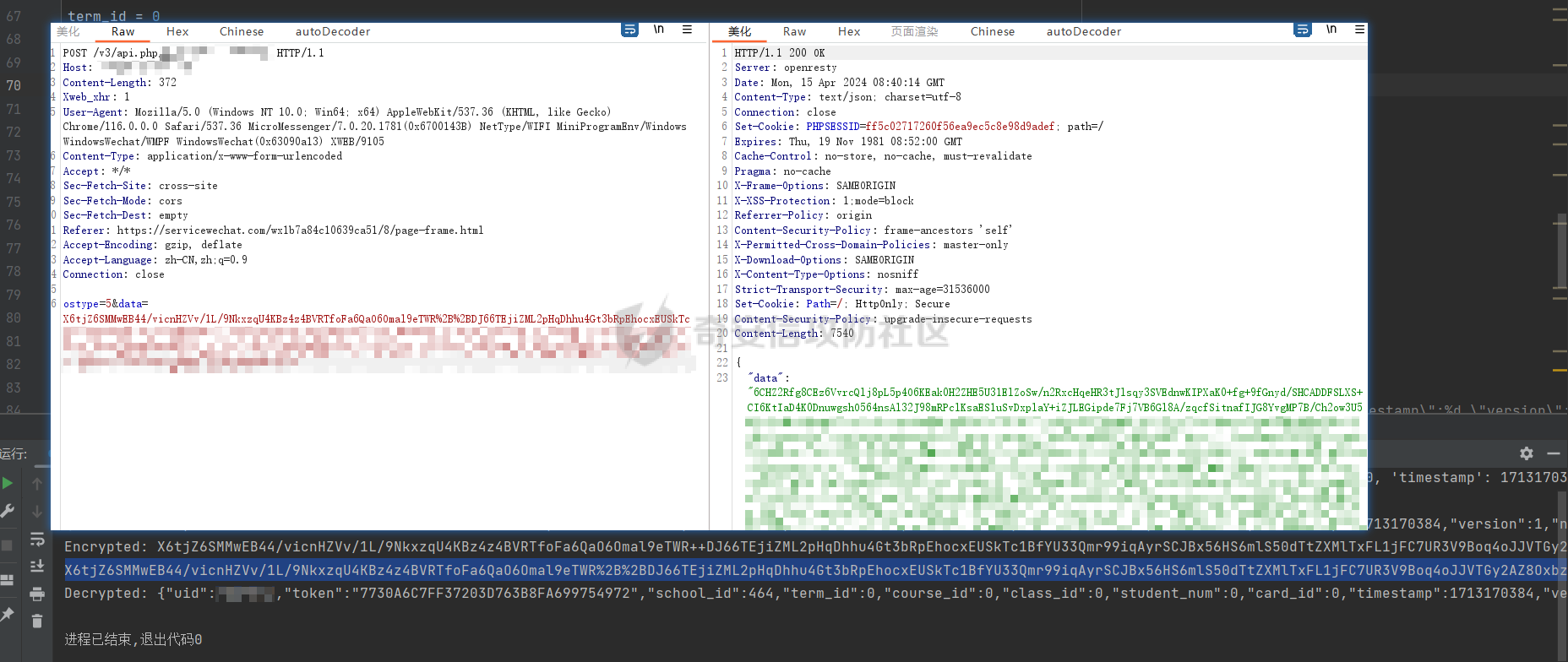

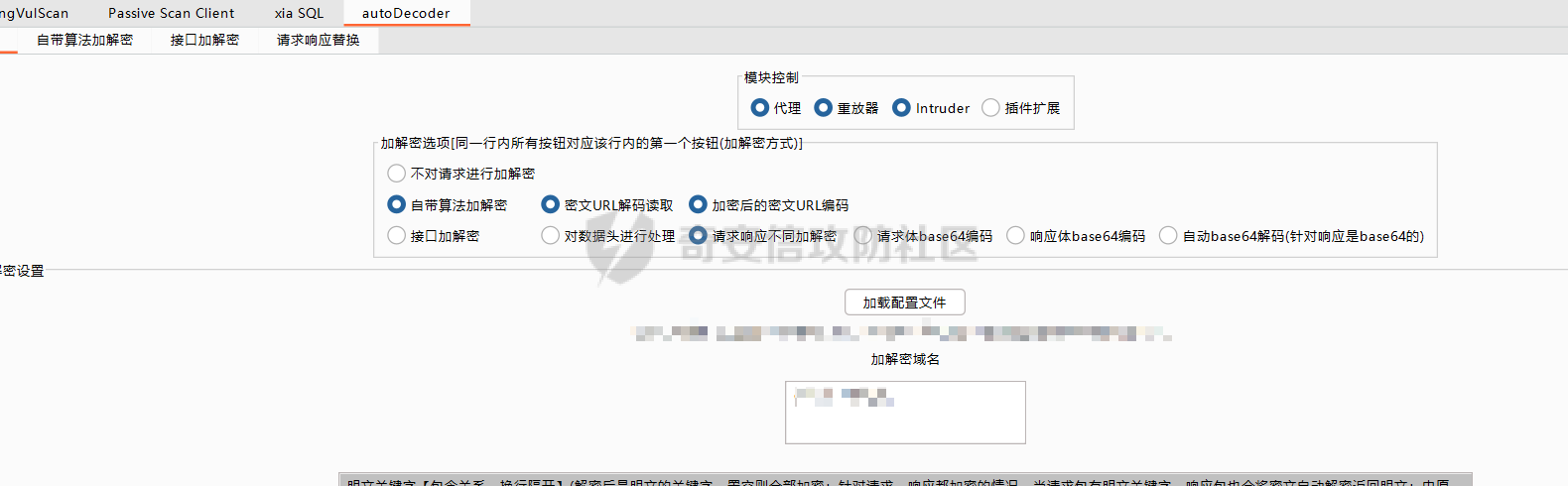

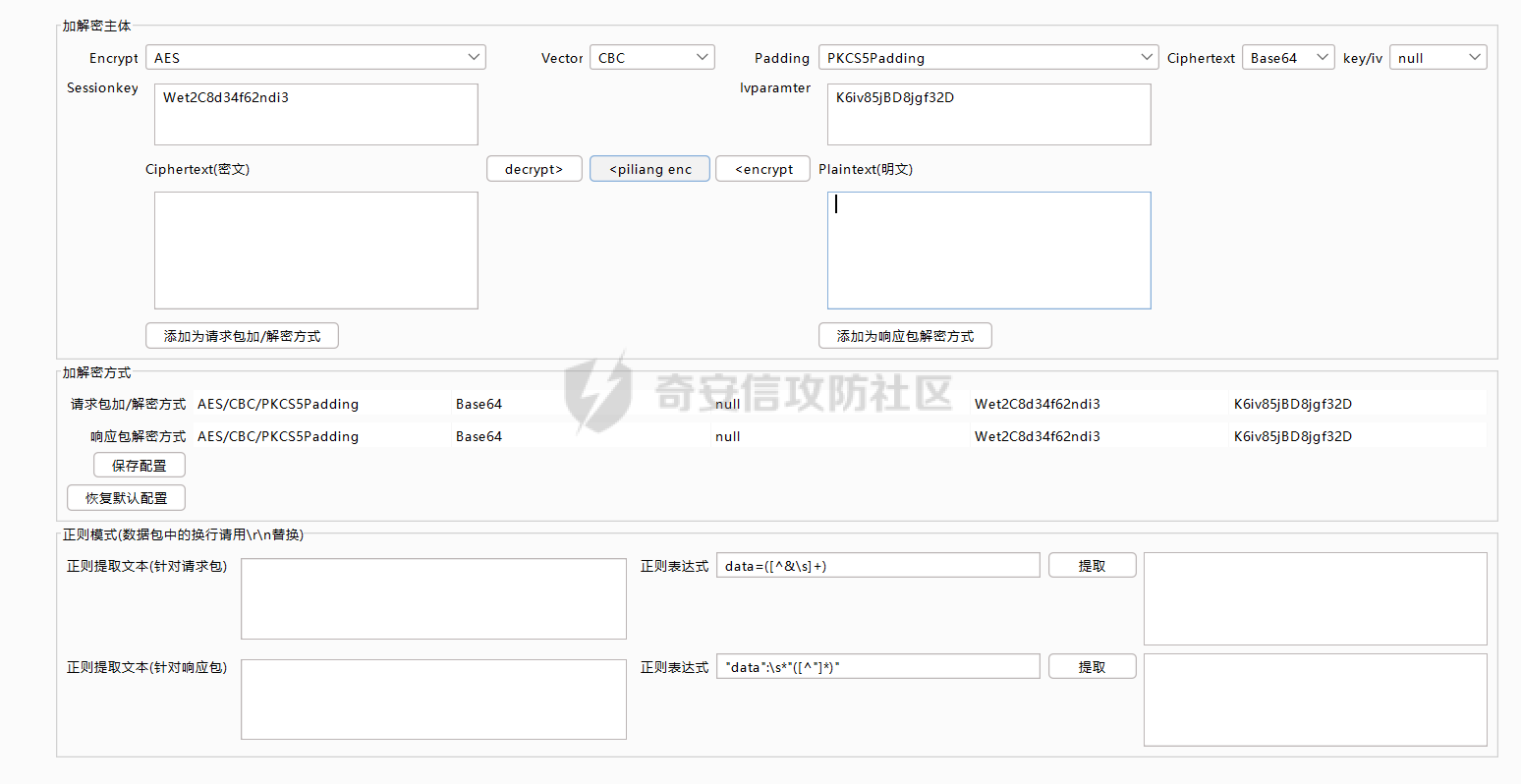

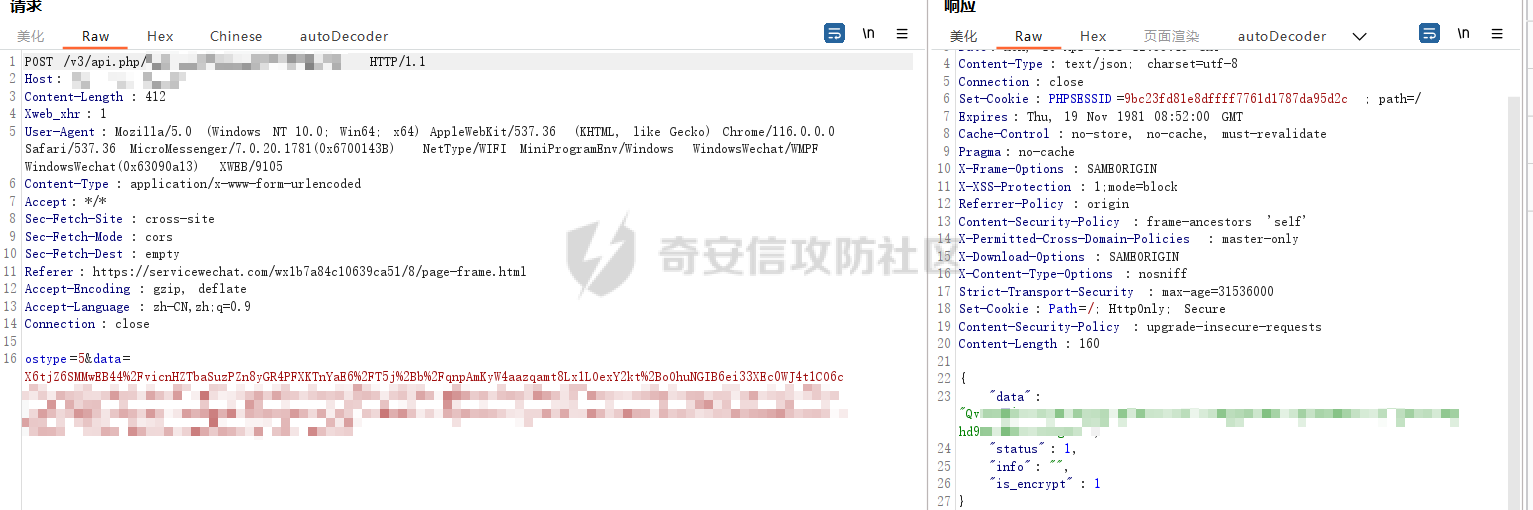

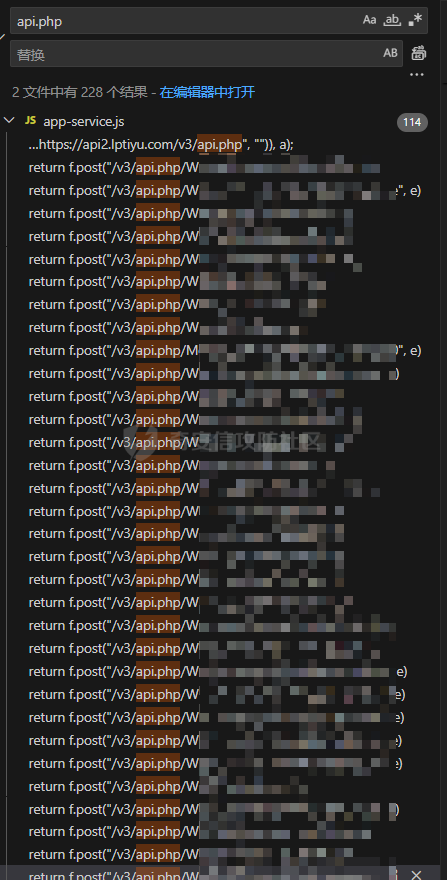

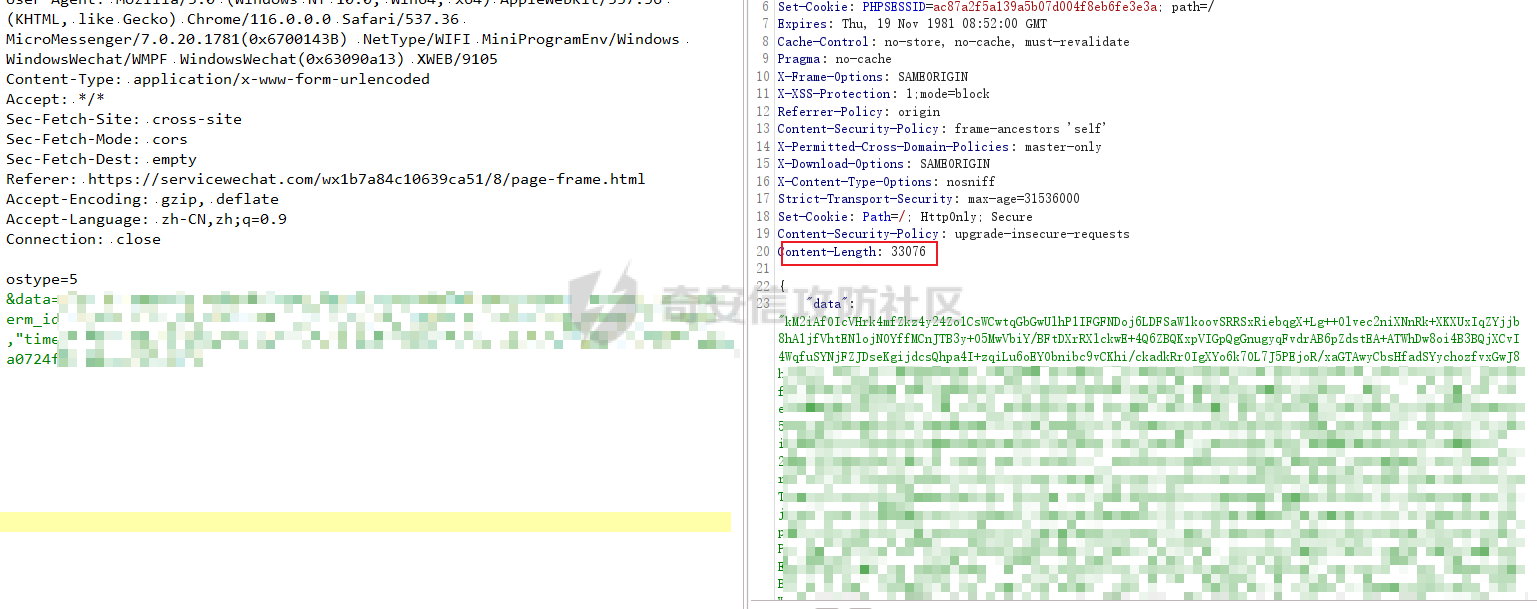

记一次小程序逆向 ======== 遇到瓶颈了,不知道该干什么,突然想到学校的小程序 闲来无事就看一看\[doge\] 抓包下来的数据是这样的,嗯,下机(hhh  一、反编译程序 ------- 加密嘛,之前抓了看到是加密就放弃了,现在重新弄一弄 <https://github.com/wux1an/wxapkg> 用这个工具反编译本地微信小程序 于是乎拿到js源码看一看  二、AES加密 ------- 找到一些信息  AES加密,CBC模式,key和偏移量都拿到了  ### 1)解密 可以解密数据 [在线AES加密解密 - 无双工具 (wushuangzl.com)](https://www.wushuangzl.com/encrypt/aes.html)  三、重放 ---- ### 1)sign签名 这边数据包中有个签名值,还有个时间戳timestamp,防止重放,所以要尝试知道怎么计算这个sign值  继续查看源码 找到一处signMD5的调用,应该是md5的计算  找到i的实现  全局搜索90c5  > **`SignMD5` 函数通过对对象属性进行排序,** > **并将属性名和属性值拼接成一个字符串,再将签名与该字符串拼接,** > **最终将整个字符串作为参数传递给 MD5 计算函数 `c` 来生成带有签名的 MD5 哈希值。** 大概就是这里了,但代码能力不强, 所以把相关部分代码直接丢给chat,给写个类似的sign签名的脚本 (之前没有js逆向的经验,太菜了) ```python import hashlib import json def sign_md5(data, secret_key): # 对数据进行排序并拼接 sorted_data = sorted(data.items()) joined_data = ''.join([f'{key}{value}' for key, value in sorted_data]) # 添加密钥并计算 MD5 哈希值 joined_data_with_key = joined_data + secret_key md5_hash = hashlib.md5(joined_data_with_key.encode()).hexdigest() return md5_hash # 示例数据和密钥 data = { "uid": 100123, "token": "216A3906F97C26A29EC0FE10F3956692", "school_id": 464, "term_id": 0, "course_id": 0, "class_id": 0, "student_num": "123", "card_id": "123", "timestamp": 1713088270, "version": 1, "nonce": 270406, "ostype": 5 } secret_key = "rDJiNB9j7vD2" # 计算签名 sign_value = sign_md5(data, secret_key) print(sign_value) ``` 大概过程是将数据按键名排序后,拼接键值 最后加上key进行md5计算,这样计算出来的sign值才是正确的 如图所示  ### 2)时间戳 这里还需要注意的是字段中有时间戳和nonce(随机数) 随机数前三位是时间戳的后三位,所以这里代码也是代劳(奈何代码能力确实差 ```python import time import random def generate_timestamp_and_nonce(): # 生成 timestamp timestamp = int(time.time()) # 获取 timestamp 的最后三位 last_three_digits = str(timestamp)[-3:] # 如果最后三位开头为 0,则去掉 0 if last_three_digits[0] == '0': last_three_digits = last_three_digits[1:] # 计算需要补齐的数字数量 num_zeros_to_pad = 6 - len(last_three_digits) # 随机生成需要补齐的数字 random_digits = ''.join(str(random.randint(0, 9)) for _ in range(num_zeros_to_pad)) # 构造 nonce nonce = int(last_three_digits + random_digits) return timestamp, nonce # 生成 timestamp 和 nonce timestamp, nonce = generate_timestamp_and_nonce() print("Timestamp:", timestamp) print("Nonce:", nonce) ``` ### 3)加解密 然后再写了一个aes加解密的脚本 ```python from Crypto.Cipher import AES from Crypto.Util.Padding import pad, unpad import base64 def Encrypt(data, key, iv): key_bytes = key.encode('utf-8') iv_bytes = iv.encode('utf-8') cipher = AES.new(key_bytes, AES.MODE_CBC, iv_bytes) ct_bytes = cipher.encrypt(pad(data.encode('utf-8'), AES.block_size)) return base64.b64encode(ct_bytes).decode('utf-8') def Decrypt(encrypted_data, key, iv): key_bytes = key.encode('utf-8') iv_bytes = iv.encode('utf-8') cipher = AES.new(key_bytes, AES.MODE_CBC, iv_bytes) pt_bytes = cipher.decrypt(base64.b64decode(encrypted_data)) return unpad(pt_bytes, AES.block_size).decode('utf-8') # 测试 key = "Wet2C8d34f62ndi3" # 密钥 iv = "K6iv85jBD8jgf32D" # 初始向量 plaintext = "{\"uid\":100123,\"token\":\"216A3906F97C26A29EC0FE10F3956692\",\"school_id\":464,\"term_id\":\"4765\",\"course_id\":0,\"class_id\":0,\"student_num\":\"123\",\"card_id\":\"123\",\"timestamp\":1713109134,\"version\":1,\"nonce\":134100,\"ostype\":5,\"page\":1,\"sign\":\"f4fc85b8cbd3f1a007f4837e2efd3686\"}" # 加密 encrypted = Encrypt(plaintext, key, iv) print('Encrypted:', encrypted) # 解密 decrypted = Decrypt(encrypted, key, iv) print('Decrypted:', decrypted) ```  最终把这些整合实现重放  四、BP插件 ------ 看了文章,然后去github上下了个插件 autoDecoder 配置好加解密,然后写个正则匹配请求以及响应中的加解密的数据   配置好后抓包,效果如下 原来:  然后:  针不戳 五、尝试 ---- 看js里有挺多接口的,一开始稍微看了一下都没有什么敏感泄露,也没有什么未授权, 倒是有个管理后台的地址,不过看了一下也没什么办法 字段中存在uid,尝试是否存在越权,结果uid与token关联的,所以无果 但总感觉是有点问题的,来都来到这一步,总不能放弃吧,至少把接口都看一遍  大部分接口都是提交固定的参数,其他的一些接口不知道该提交什么样的参数 并且这些接口应该是类似教师权限用户才能使用的接口 最后还是找到接口泄露 (举个例子 /v3/api.php/TeacherCourse/getStudentList /v3/api.php/Exam/classStudentList 我只要用普通用户的账号可以查看接口下的数据 修改course\_id遍历数据即可 预测了一下course\_id有500+ 里面可以看到学号+姓名+学院专业,还有user\_id之类的 大概2w+,虽然不是什么敏感信息,但至少量多啊 这是请求包解密的数据,然后请求  这个接口就返回大量数据,解密后就是学生数据了  aes解密后,响应包的大概数据如下  结语 写下文章记录过程,个人感觉还有利用点, 奈何目前能力不够只做到这里, 有不足之处还请师傅们予以指正。

发表于 2024-05-08 14:12:42

阅读 ( 9876 )

分类:

渗透测试

5 推荐

收藏

1 条评论

啥也不会1

2024-10-09 15:57

大佬牛皮

请先

登录

后评论

请先

登录

后评论

Toy_Maker

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!