问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

样本分析:CyberVolk勒索软件浅析

样本 该样本是CyberVolk黑客组织使用的,该组织是一个印度网络犯罪组织,成立于2024 年 3 月 28 日,最初名为 GLORIAMIST India,后来更名为 Cybervolk。 该勒索样本原本同大多数勒索软件一样,...

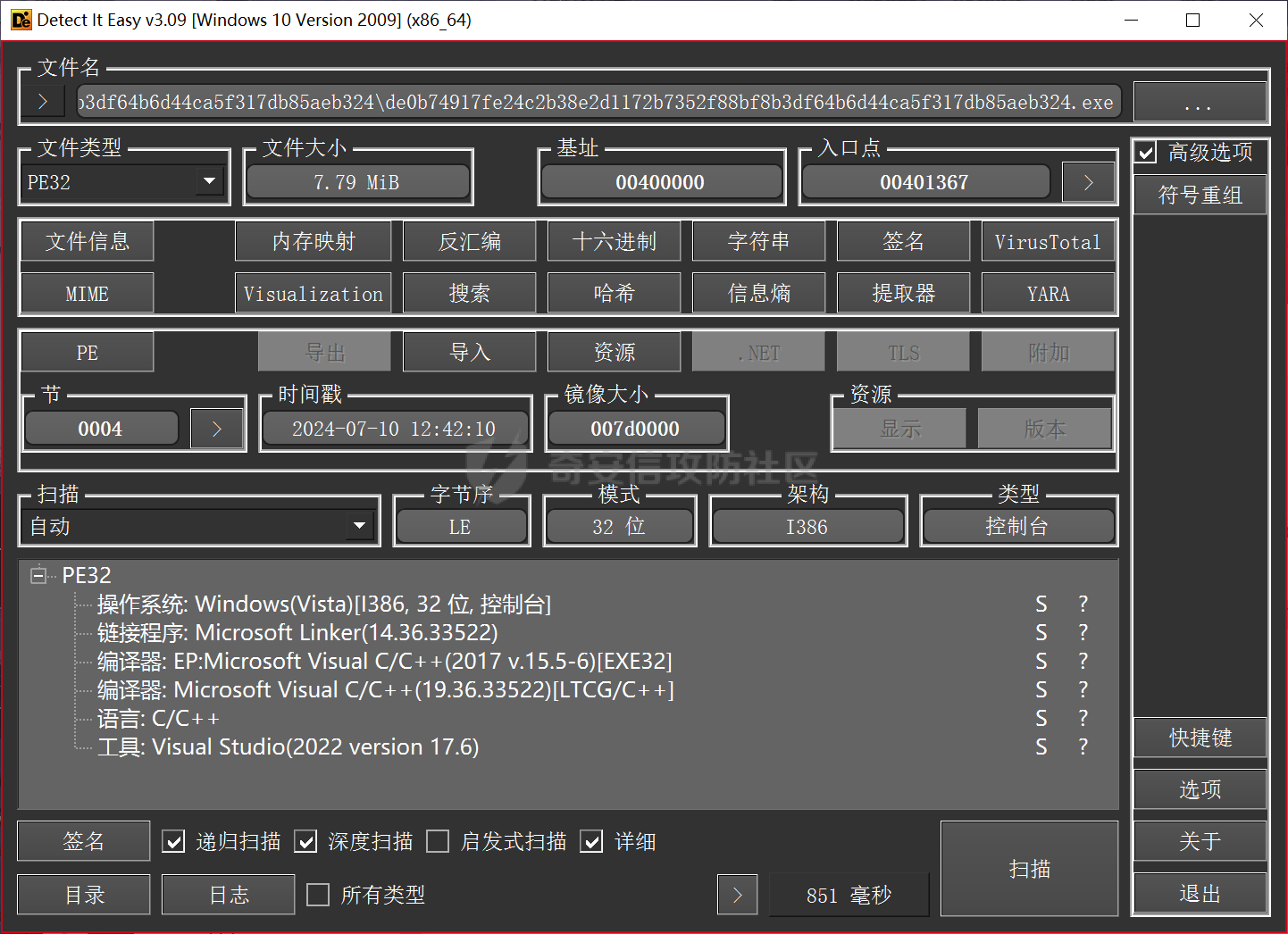

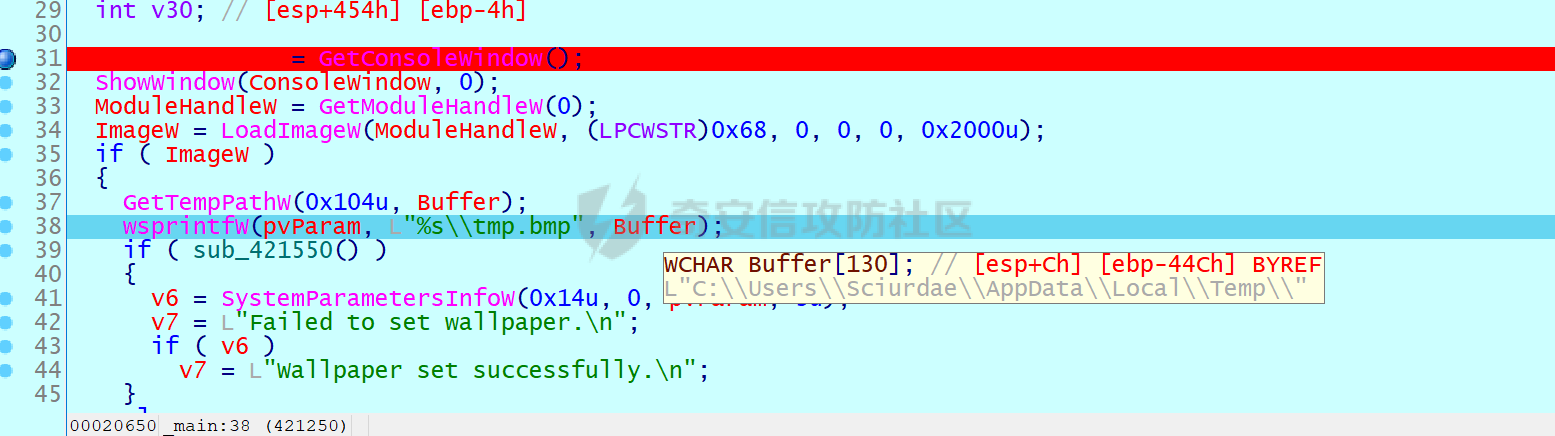

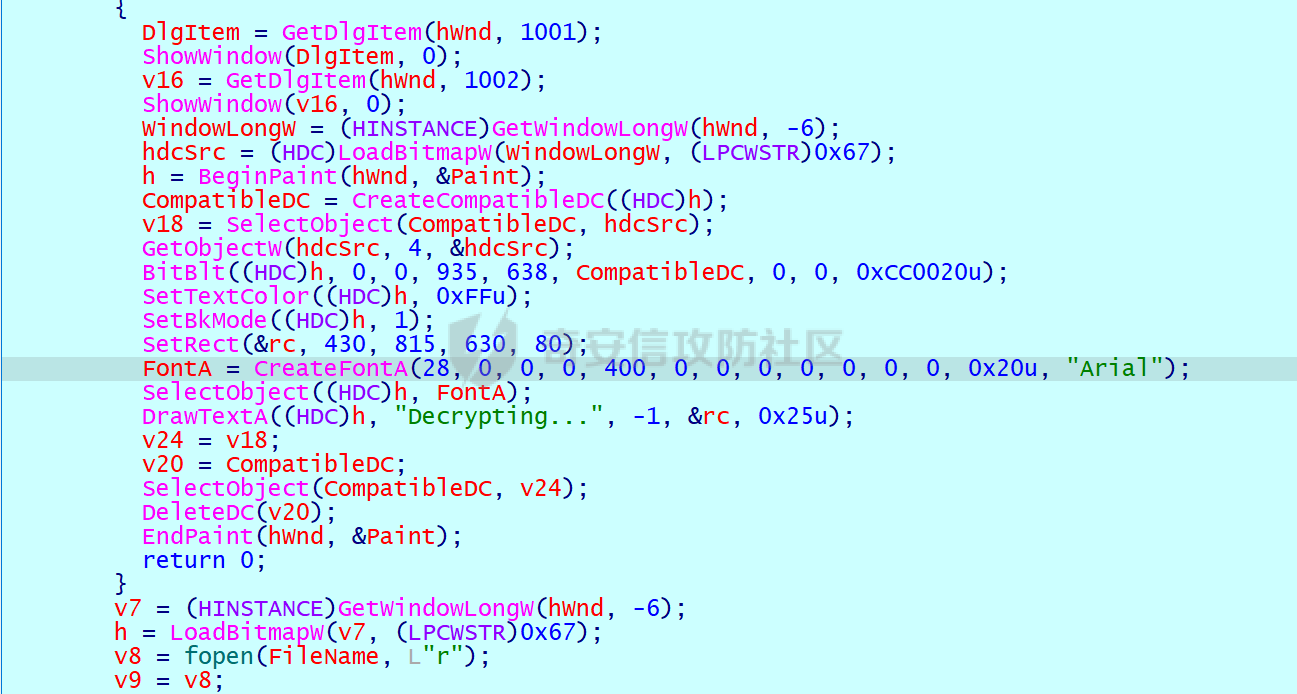

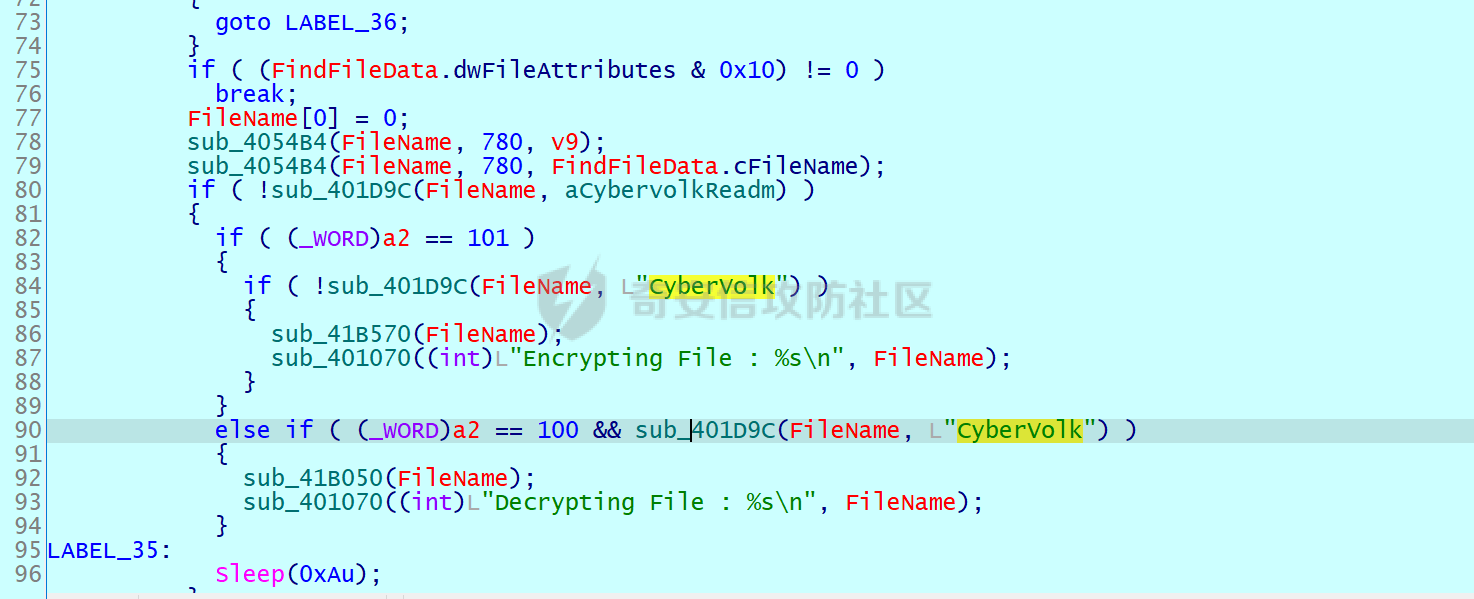

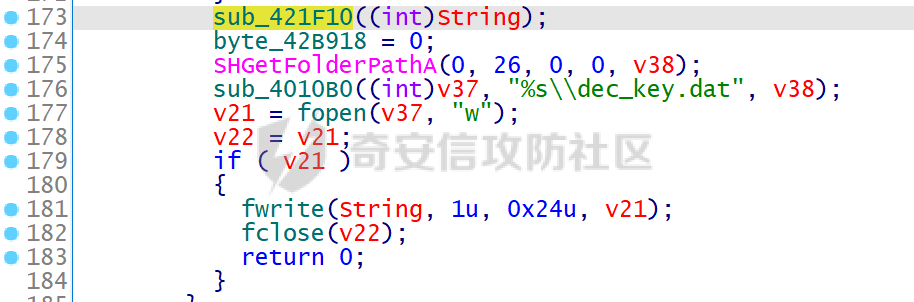

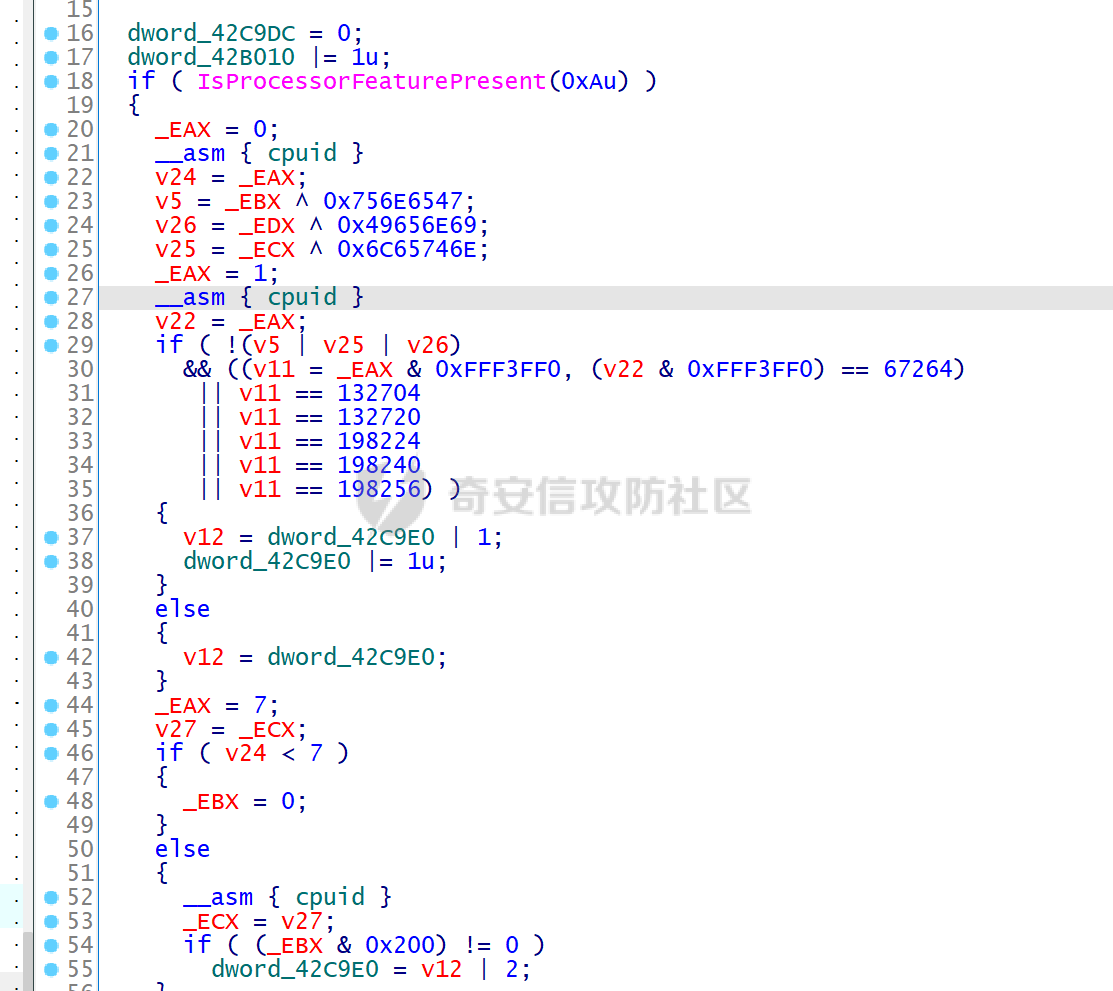

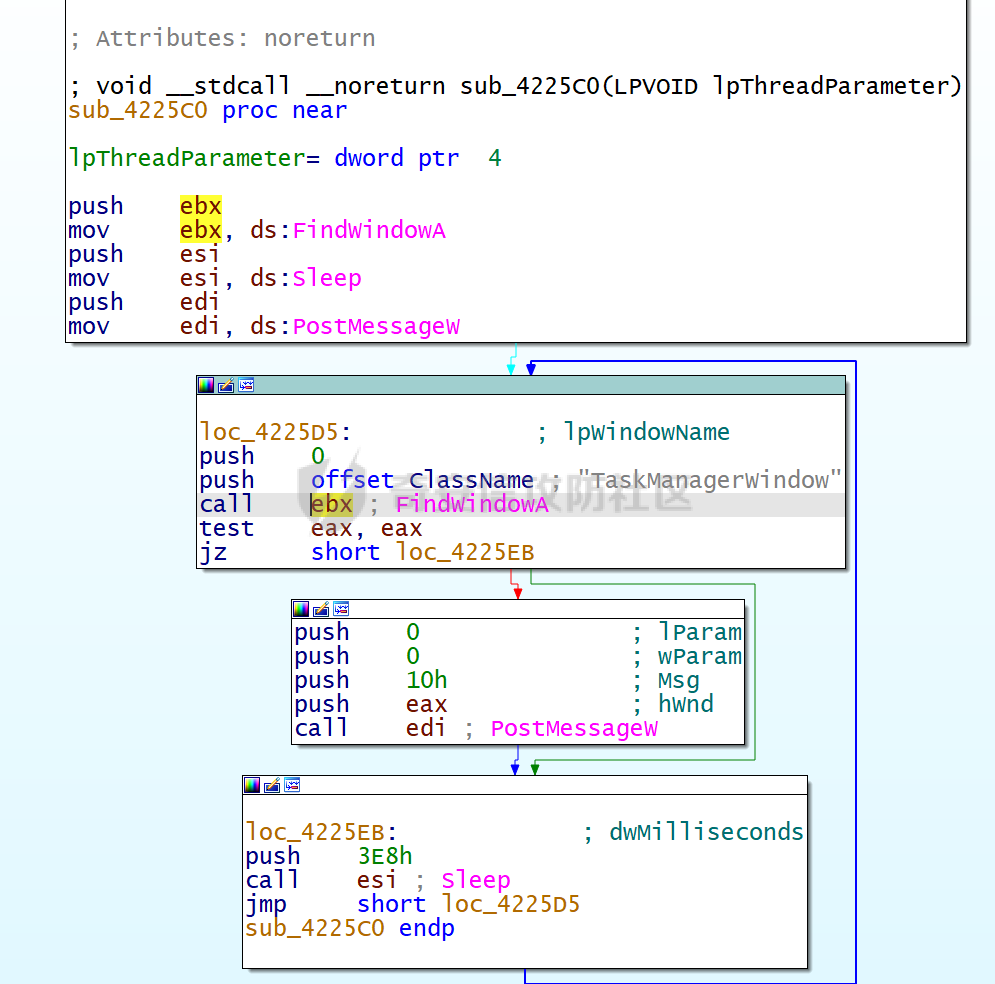

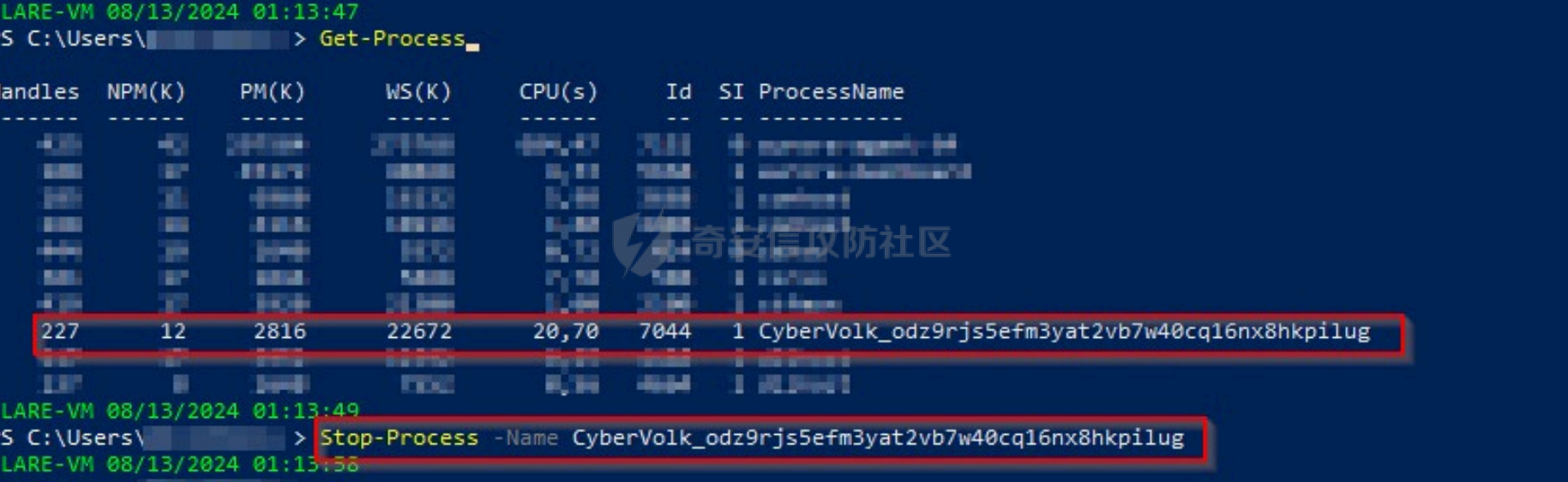

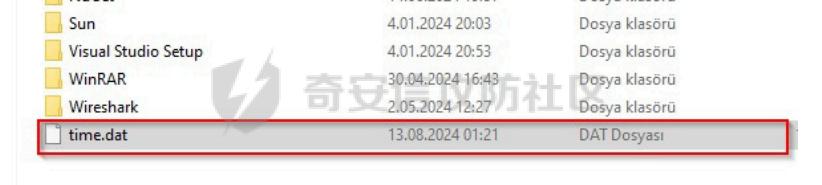

样本 == 该样本是CyberVolk黑客组织使用的,该组织是一个印度网络犯罪组织,成立于2024 年 3 月 28 日,最初名为 GLORIAMIST India,后来更名为 Cybervolk。 该勒索样本原本同大多数勒索软件一样,使用AES加密算法,SHA512哈希算法用于AES密钥生成。在经过多次泄露之后进行了更新,现如今 AES 加密算法已被 ChaCha20-Poly1305 + AES + RSA + 量子抗性算法所取代。据称它是 FUD(完全不可检测)。 它可以在不需要 C2(指挥和控制)服务器的情况下进行加密和解密(离线勒索软件)。如果输入错误的密钥,加密文件的内容将被删除,如果没有数据备份,则将永远丢失。 基本情况 ----   运行后  CyberVolk 勒索软件运行后,立即显示支付界面,同时限制用户在系统中的操作并开始加密所有文件。 它通过阻止任务管理器等工具的打开来防止进程被中断,并在短时间内完成加密。 勒索软件为用户提供了 **5 小时**的支付窗口,并在系统中创建一个名为 **Readme.txt** 的文件。 - 在 Readme.txt 文件中,用户被要求支付 **1,000 美元**。如果未在 5 小时内支付,系统中的数据将被删除。  动态分析 ---- ### 启动流程  CyberVolk 勒索软件通过将一个 **BMP 文件**写入 `$HOME\AppData\Temp` 目录启动其进程,然后将 BMP 文件设置为桌面背景。   `CreateThread`创建了一个线程执行了个无限循环的对话窗的创建。`DialogFunc`如下:  然后它将“time.dat”文件打印到系统中,并启动 GUI。“time.dat”中指定了 5 小时的时间,并根据那里写入的数据在 GUI 上设置了一个计时器。   在创建 time.dat 文件后,它从$HOME 目录的第一个目录开始加密。首先,它创建一个带有.CyberVolk 扩展名的文件,然后通过读取文件的内容对其进行加密,然后将加密的数据写入带有.CyberVolk 扩展名的文件中。然后,它从系统中删除未加密的文件。  在动态分析中监控过程操作时,观察到用于 GUI 支持的控制台 "conhost.exe" 根据主进程启动。未检测到任何额外的潜在有害进程、网络连接、持久性或其他任何方法/技术。 在观察过程中,“SafeBoot”键引起了注意。观察到 CyberVolk 勒索软件正在篡改 Windows 设备的安全模式设置。还观察到它在`$HOME\\AppData\\Roaming`目录中读取 `dec_key.dat`。该文件未被创建,因为它没有写入。 分析中还发现了一段文字:  解密  在解密过程中,详细检查了与原始密钥的对比情况,但没有发现这样的比较。CyberVolk 勒索软件不会将提供的解密密钥与原始解密密钥进行比较。 相反,在从 dec\_key.dat 文件中获取密钥后,它使用 WriteFile API 创建一个空文件,文件名为 .CyberVolk 扩展文件的实际名称。例如,对于文件 file.txt.CyberVolk,它在磁盘上写入一个名为 file.txt 的空文件。然后,使用 NtWriteFile API,它处理解密密钥,并将加密文件的解密内容写入 file.txt。然而,在此过程中,缓冲区内存没有被检查。如果提供的密钥不正确,它不会将损坏的数据写入文件,而是写入 0 字节的数据。但如果提供的密钥是正确的,由于生成的数据不会损坏,它会正确地写入解密的文件内容。  该函数针对字符串“解密密钥不正确”进行了分析,因为它可能与加密密钥有关。发现它并不检查实际的加密密钥。相反,它计算一个 36 个字符的值。如果输入的值不是正好 36 个字符,它会显示“解密密钥不正确”的消息并返回 0。然而,如果字符串是 36 个字符,它会在不验证实际加密密钥的情况下继续进行解密过程。   当它检测到一个 36 位的值时,观察到它开始解密过程。同时,在\_fopen 代码结构中执行写操作。在这里,从用户接收到的 36 字节值被打印在 dec\_key.dat 上,该值在动态分析中显示。 静态分析 ---- ### 反调试  CyberVolk 使用 `IsDebuggerPresent` 检测调试器,并在检测到调试器时终止运行。如果未检测到调试器,则继续执行 `resetGlobalVariable()` 函数。  "IsProcessorFeaturePresent" API 确定特定处理器功能是否受到其运行的计算环境的支持。 还观察到勒索软件访问与 CPU 相关的信息。使用 CPUID 指令来区分虚拟环境和物理环境。CPUID 查询处理器的属性并检查虚拟化指标,以确定环境是否为虚拟机。 - 使用 `CPUID` 指令获取处理器属性,判断运行环境是否为虚拟机。 - 通过 `IsProcessorFeaturePresent` 检查处理器的支持功能。 ### 蠕虫式传播功能  CyberVolk 勒索软件被发现包含类似蠕虫病毒的活动。它扫描所有驱动器字母,从 "a" 到 "z"。如果这些驱动器是可以传播自身的类型(可移动、硬盘、网络),它会在这些驱动器上创建一个多线程进行执行。这个结构具有像蠕虫一样的自动传播功能。  CyberVolk 勒索软件通过在一个不同的线程中以无限循环等待 1 秒,持续搜索名为 "TaskManagerWindow" 的窗口,使用 "FindWindowA" API。当找到该窗口时,它通过 PostMessageW API 发送 0x0010 (WM\_CLOSE) 来关闭窗口。这防止用户通过任务管理器终止 cybervolk 勒索软件进程。 当解密过程完成后,程序使用\_exit(1);函数自行终止。然而,由于它不涉及任何持久性、不将自身写入进程或使用任何其他技术/方法,因此在自清理阶段,它除了自行终止外不执行其他任何操作 漏洞 -- 与大多数勒索软件不同,CyberVolk 勒索软件首先启动图形用户界面,然后开始使用多重威胁加密系统。在此期间,发现任务管理器被阻止以防止进程被中断,但 PowerShell 没有被阻止。  一旦图形用户界面启动并在 PowerShell 中给出必要的命令以终止该进程,加密过程就会被中断。 由于其结构中不包含任何持久性特征,Cybervolk 勒索软件在设备重启时不会重新激活或尝试重新加密文件。  此外,CyberVolk 勒索软件通过从 18,000 秒持续倒计时来运行,如 time.dat 文件中所写。可以通过修改 time.dat 文件手动调整计时器,这允许倒计时无限延长。这一能力可以为逆向工程、取证和恶意软件分析团队提供更多的分析时间。

发表于 2024-12-23 10:00:02

阅读 ( 4179 )

分类:

二进制

0 推荐

收藏

0 条评论

请先

登录

后评论

Sciurdae

16 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!