问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Android跨域漏洞之殇:NIV(Next-Intent Vulnerability)全深度技术解析

漏洞分析

> 摘要:在Android复杂的组件通信机制中,漏洞往往隐藏在看似合法的业务逻辑之下。本文将深度解析一种名为NIV(Next-Intent Vulnerability)的跨域漏洞。该漏洞不仅挑战了Android默认的访问...

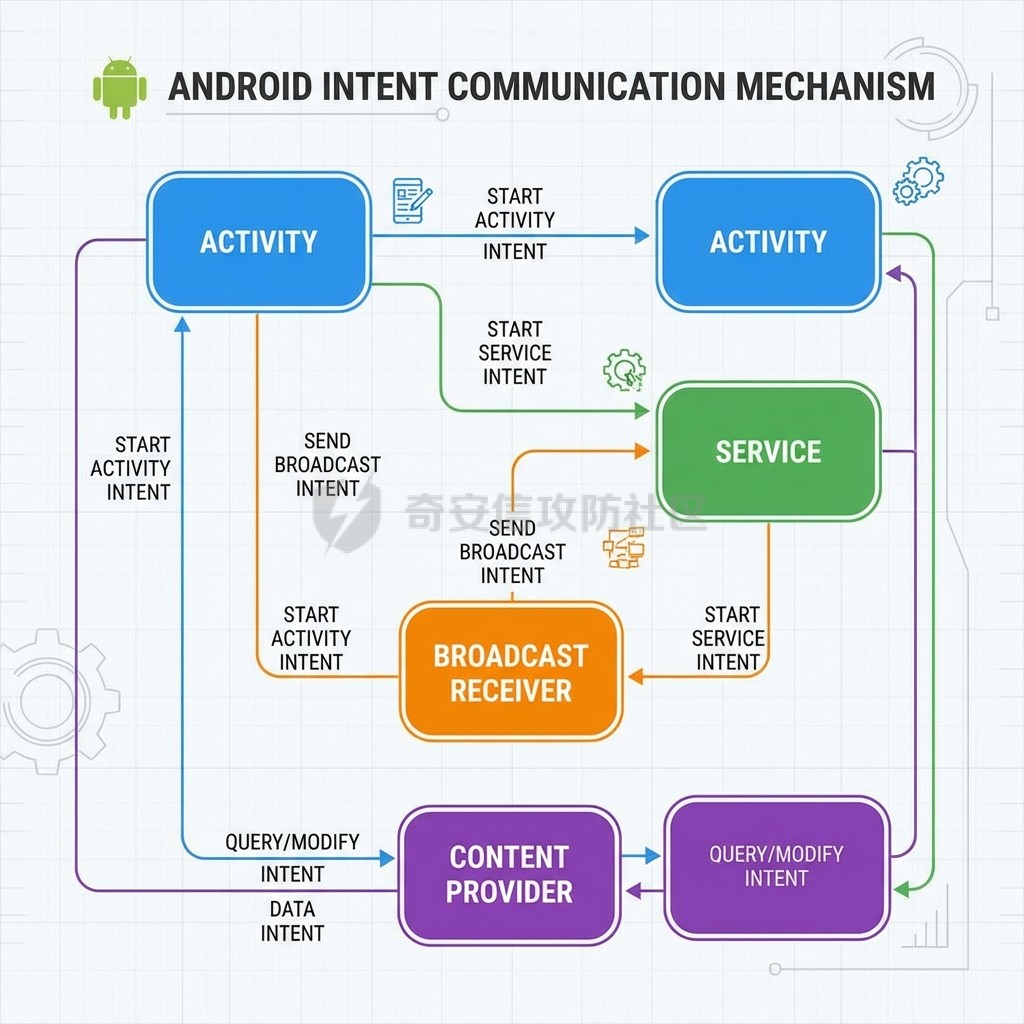

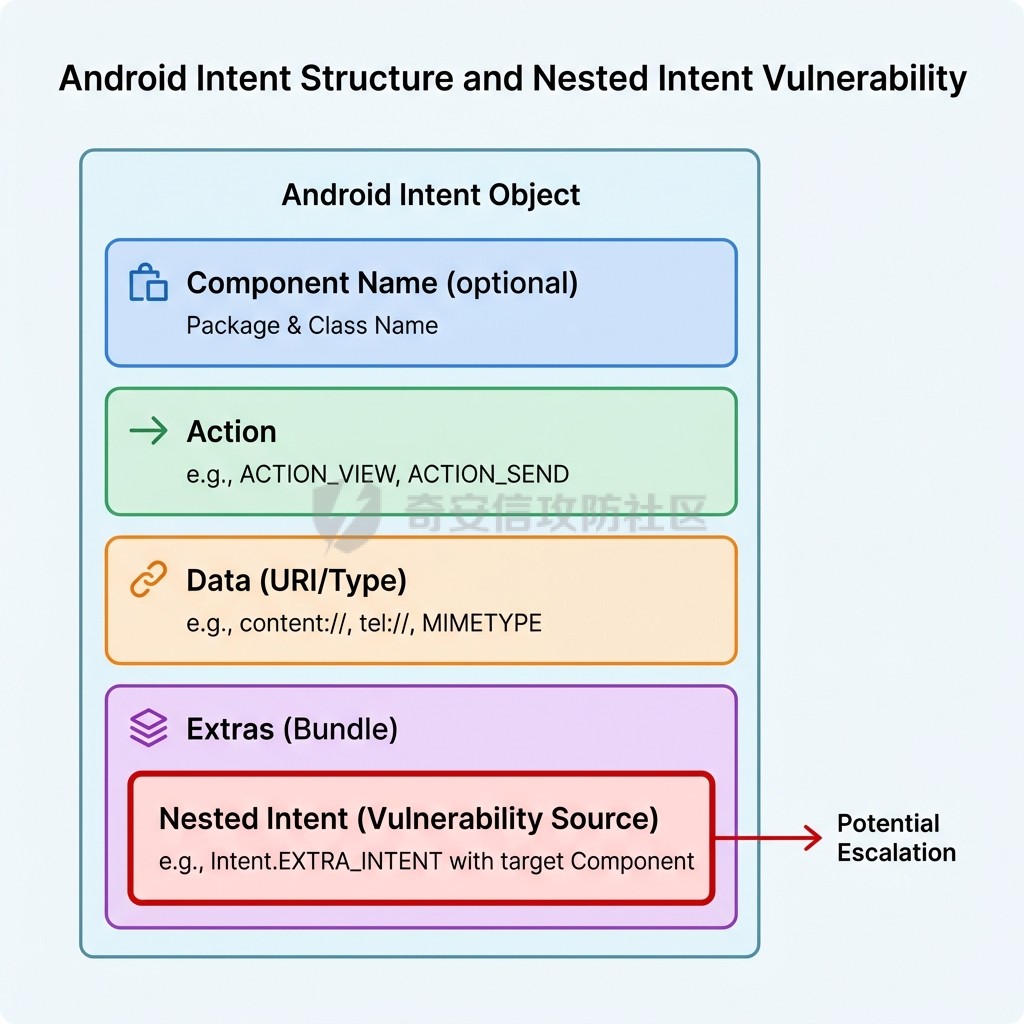

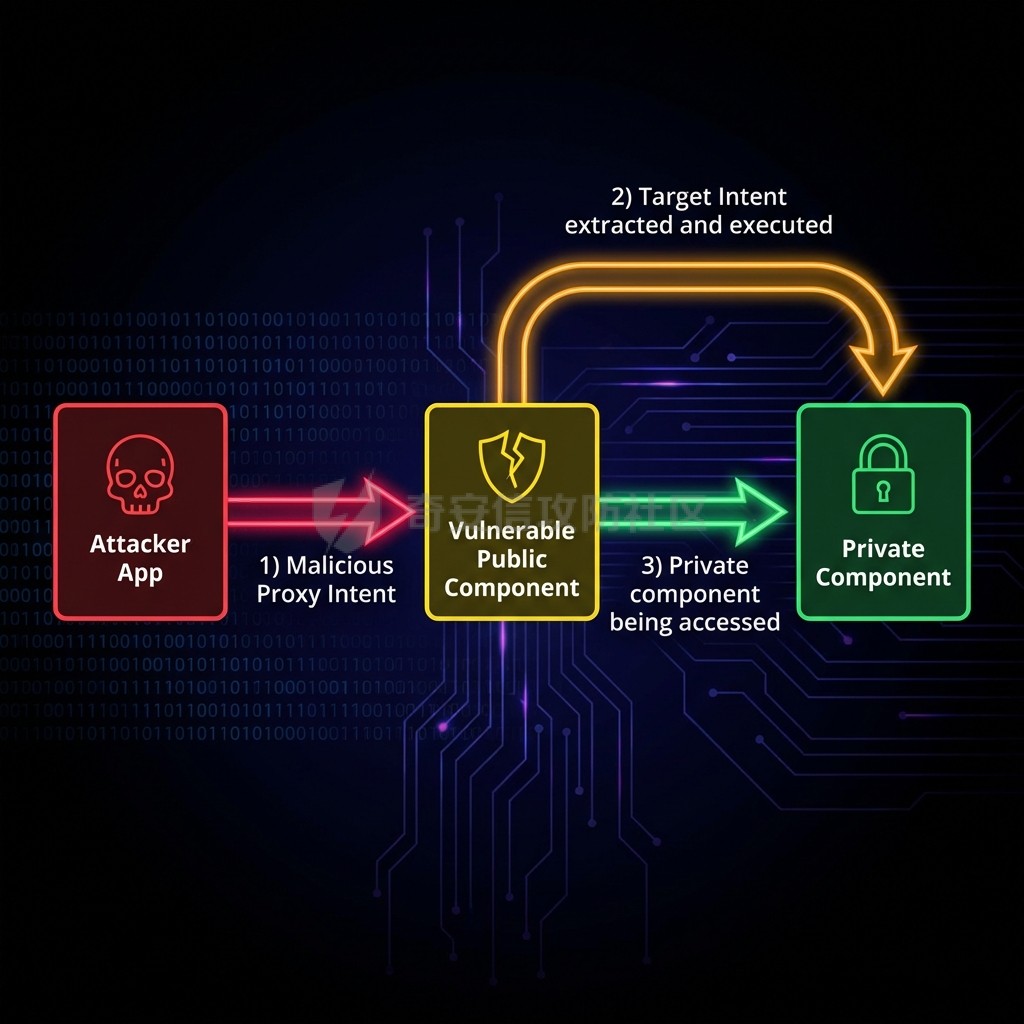

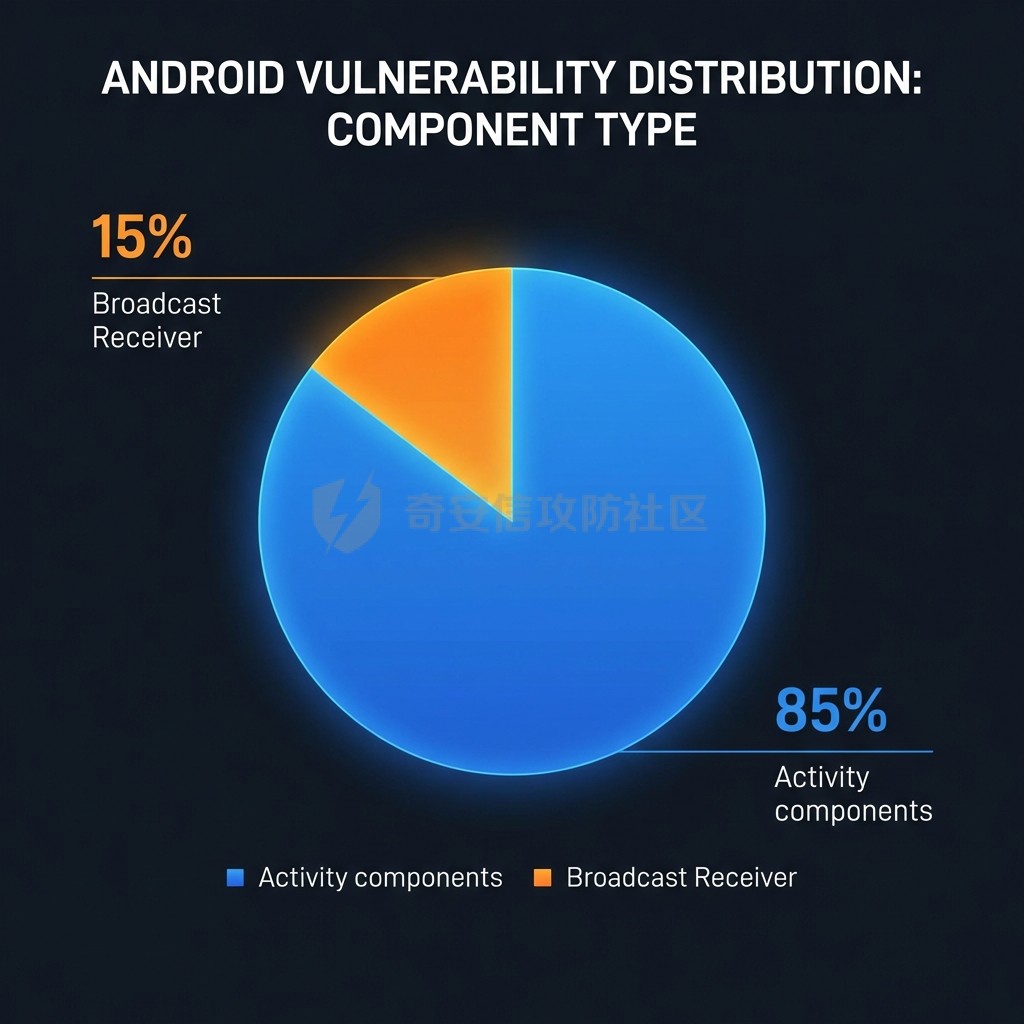

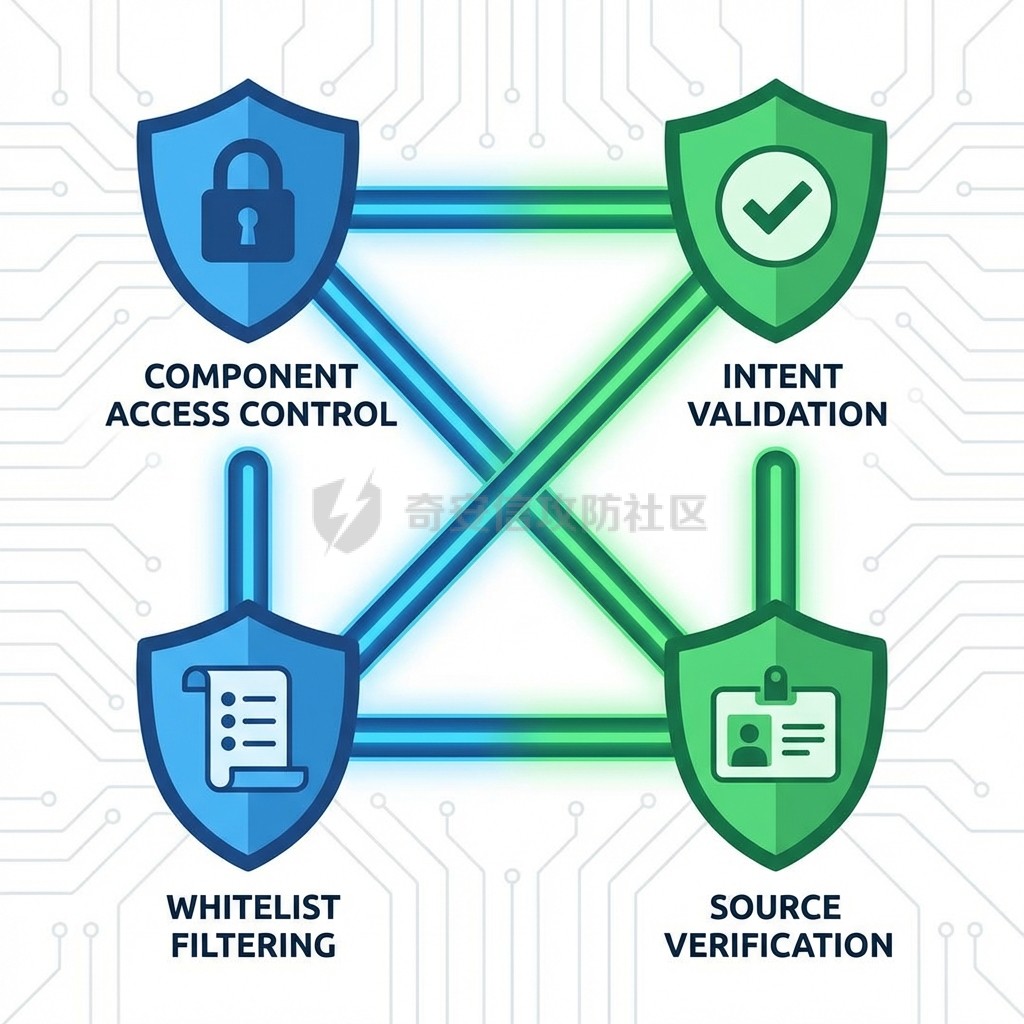

> **摘要**:在Android复杂的组件通信机制中,漏洞往往隐藏在看似合法的业务逻辑之下。本文将深度解析一种名为NIV(Next-Intent Vulnerability)的跨域漏洞。该漏洞不仅挑战了Android默认的访问控制屏障,更由于其广泛存在于头部应用、开源项目和第三方SDK中,具有极高的实战研究价值。本文将从底层机制、漏洞建模、大规模统计及全方位防御方案四个维度阐述这一安全隐患。 - - - - - - 0x01 引言:Android生态中的“信任”危机 ------------------------- 随着Android占据移动市场的大半江山,应用的复杂程度呈指数级增长。Android系统的基石之一是其基于组件的开发模式,而`Intent`(意图)则是链接这些孤岛的纽带。 然而,正是这种灵活性带来了致命的攻击面。开发者往往认为,只要将核心组件声明为`exported="false"`(私有组件),就能高枕无忧。但NIV漏洞的出现,彻底打破了这一“安全错觉”:它利用不安全的Intent重定向逻辑,借道公共组件,“合法”地启动私有组件。  - - - - - - 0x02 基础夯实:Android通信边界与Intent构造 ------------------------------ ### 2.1 四大组件的“围墙” Android组件(Activity, Service, Broadcast Receiver, Content Provider)的访问权限通过`AndroidManifest.xml`定义。 - **公共组件 (Public)**:`exported="true"`。接收来自任何应用的请求,是攻击者最直接的接触点。 - **私有组件 (Private)**:`exported="false"`。原则上仅由应用自身调用。 ### 2.2 Intent:携带“毒药”的信使 Intent是一个消息传递对象,除了基本的Action、Data外,最值得安全研究员关注的是`Extras`。 `Extras`是一个Bundle对象,可以存储几乎任何数据,**包括另一个Intent。**  - - - - - - 0x03 漏洞建模:NIV(Next-Intent Vulnerability)原理 ------------------------------------------ ### 3.1 核心逻辑:借刀杀人 NIV漏洞本质上是由应用内部的“代理转发”机制引起的。 **典型业务场景:** 1. 某公共组件(如`LoginActivity`)接收外部Intent。 2. 该Intent的Extras中藏有一个预定的“下一步行动”(即`Next-Intent`)。 3. 当业务完成(如登录成功或路由判断结束)后,组件取出这个嵌套的`Next-Intent`并执行。 **攻击建模:** 攻击者向公共组件发送一个精心构造的Intent,将其中的`Next-Intent`指向目标应用的某个**私有组件**。当代理组件执行`startActivity(nextIntent)`时,系统校验的是代理组件的权限——由于代理组件属于应用自身,它拥有启动自家所有私有组件的最高权限。  ### 3.2 漏洞代码特征(Smali层) 在逆向工程中,我们可以通过定位以下调用链路来寻找NIV漏洞点: 1. **Source点**:调用`getIntent()`。 2. **传递链**:调用`getParcelableExtra()`并伴随`check-cast Landroid/content/Intent;`。 3. **Sink点**:最终调用`startActivity()`, `startService()`或`sendBroadcast()`。 - - - - - - 0x04 技术背景:Android组件间通信的演进与权衡 ---------------------------- ### 4.1 IPC机制的必要性与沙箱边界 Android系统基于Linux内核,每个应用都运行在独立的Dalvik/ART虚拟机和独立的系统进程中。这种隔离机制构成了Android安全体系的沙箱边界。为了实现跨进程的功能复用(如应用调用系统相机、第三方支付),系统必须提供一套既高效又安全的通信协议,这便是Binder机制以及在其之上封装的Intent系统。 ### 4.2 显式与隐式的安全性博弈 在Android开发中,启动组件有两种主要方式: - **显式Intent (Explicitly)**:直接指定目标的包名和类名。从安全角度看,这是最稳固的,因为调用目标是预定义的,攻击者无法通过伪造Intent来劫持流向。 - **隐式Intent (Implicitly)**:仅声明Action、Category等描述信息。系统根据匹配规则寻找接收者。隐式Intent虽然增强了系统的解耦性,但由于其目标不确定,极易引发Intent嗅探或非法拦截。 ### 4.3 为什么重定向逻辑成了“刚需”? NIV漏洞之所以广泛存在,不是因为开发者故意制造后门,而是由于现代复杂APP的架构需求: 1. **统一路由分发(Deep Link Router)**:当用户从短信、浏览器或第三方应用通过URL点击进入APP时,应用通常需要一个中转的`RouterActivity`。该组件负责解析URL,并根据参数决定后续跳转的具体业务页面。 2. **状态拦截器模式(Interceptors)**:最典型的场景是登录拦截。当用户在未登录状态下访问受限功能(如“我的收藏”)时,系统会强制跳转到登录界面,并动态保存用户的最初意图(即原始Intent)。在登录成功后,再取出并执行这个Intent,以实现“无缝跳转”的体验。 这种“解析参数 -> 动态构造目标 -> 二次分发”的模式,本质上是将原本由Android系统内核接管的组件启动流程,下放到了应用层的业务代码中。如果此时缺乏对“二次分发”目标的严格校验,系统级的权限边界就会在应用层被轻易击穿。 ### 4.4 从Intent Spoofing到NIV的演进 历史上,Android安全研究多聚焦于Intent Spoofing(伪造广播或启动)或Fragment Injection(注入非法片段)。NIV(Next-Intent Vulnerability)则更具隐蔽性和威力。它利用了Intent对象作为Parcelable可以被嵌套的特性,使得攻击者不仅能突破访问控制(Activity劫持),还能通过构造恶意的嵌套Extra数据,对受侵害的私有组件进行深层次的“参数污染”。  - - - - - - - - - - - - 0x05 防御体系:如何构建稳固的通信堡垒? ---------------------- 针对NIV漏洞,防御不能只靠某一个层面,而应构建多维防御体系:  ### 5.1 组件暴露面的最小化(Access Control) - 除非确需对外开放,否则所有组件默认应设置`android:exported="false"`。 - 对于必须开放的入口,尽量使用自定义权限进行过滤。 ### 5.2 嵌套Intent的白名单校验(Whitelist Filtering) 这是防御NIV的核心。在执行`Next-Intent`之前,必须进行严格校验: Intent nextIntent \\= getIntent().getParcelableExtra("next\_intent"); if (nextIntent != null) { ComponentName cn \\= nextIntent.getComponent(); // 1. 校验包名是否为自身应用 if (cn != null && cn.getPackageName().equals(getPackageName())) { // 2. 校验类名是否在允许的跳转名单内 if (allowedInterals.contains(cn.getClassName())) { startActivity(nextIntent); } } } ### 5.3 来源判定(Source Verification) 利用`getCallingPackage()`来判断请求的发送方。如果发现发起跳转的不是本应用自身,则应拒绝处理嵌套的Intent。 - - - - - - 0x06 结语 ------- NIV漏洞是典型的“功能与安全”冲突的产物。在追求流畅的用户体验(如自动跳转)时,开发者往往牺牲了对Intent边界的把控。通过白名单校验、收敛组件权限以及利用PendingIntent等更安全的对象,我们完全可以规避此类风险。 - - - - - - *声明:本文旨在技术交流,相关技术严禁用于非法渗透。*

发表于 2026-02-09 09:00:01

阅读 ( 225 )

分类:

漏洞分析

4 推荐

收藏

0 条评论

请先

登录

后评论

bReaK_1

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!