问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

对信息收集神器"坤舆"的分析

安全工具

坤?鲲之大,何之其里也?坤舆集成了Seebug漏洞库和ZoomEye的搜索功能,是一款我认为非常强悍的信息收集工具。

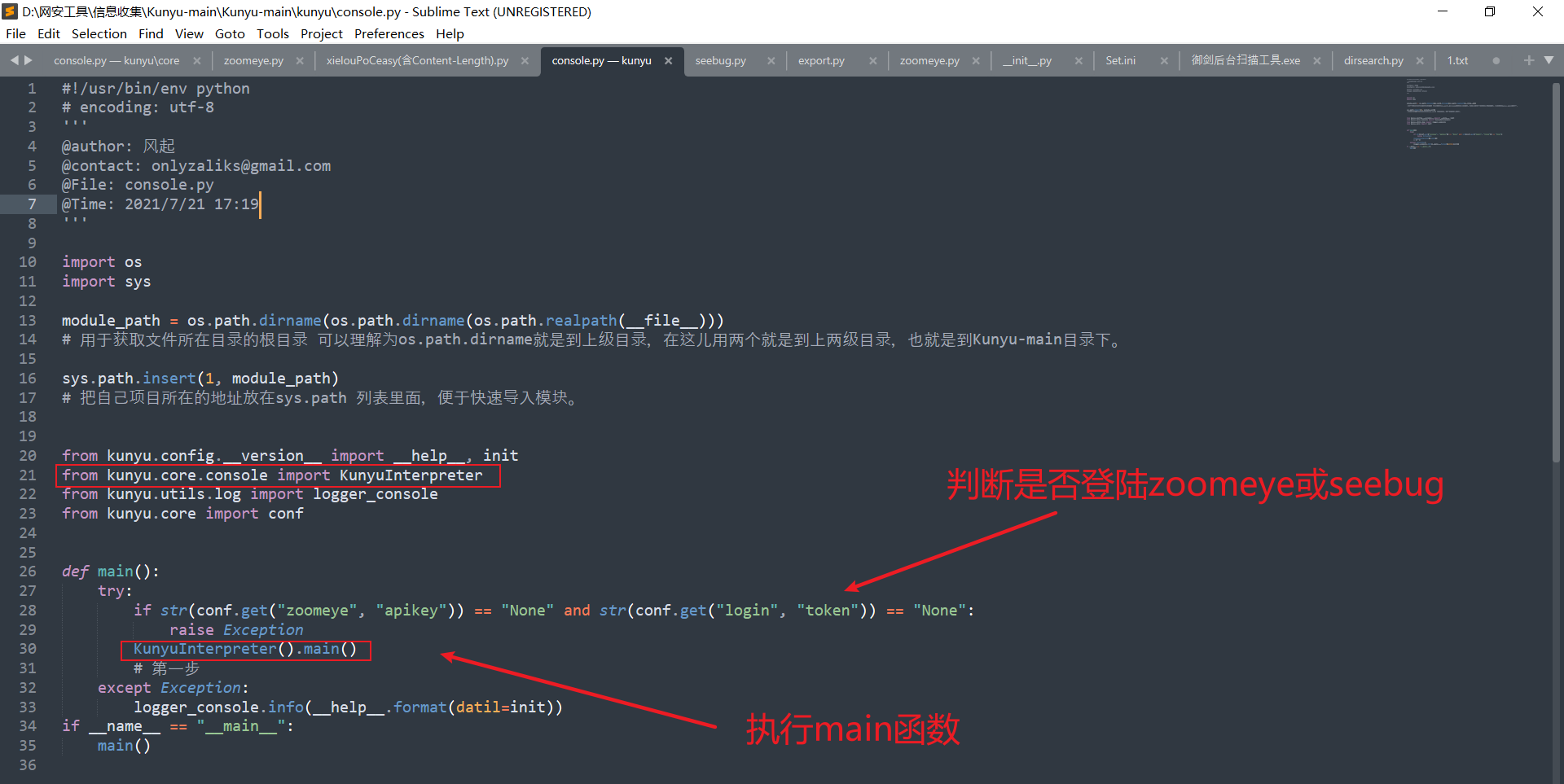

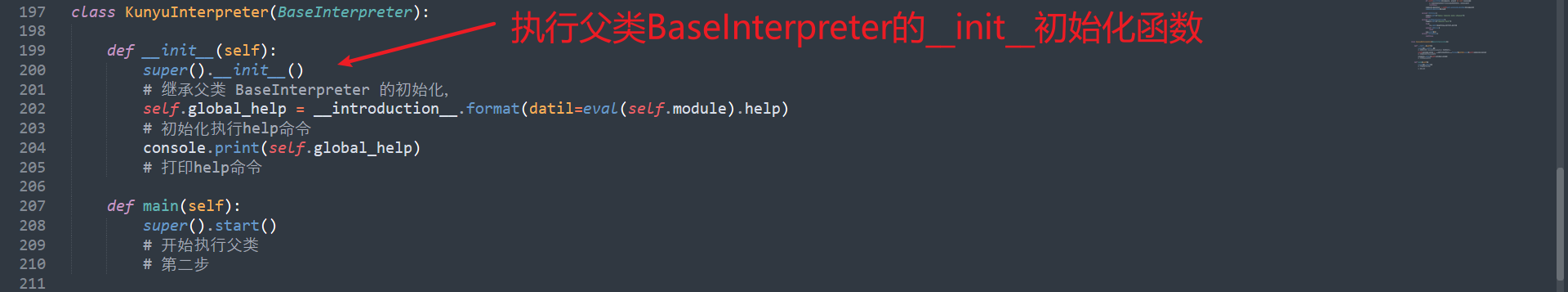

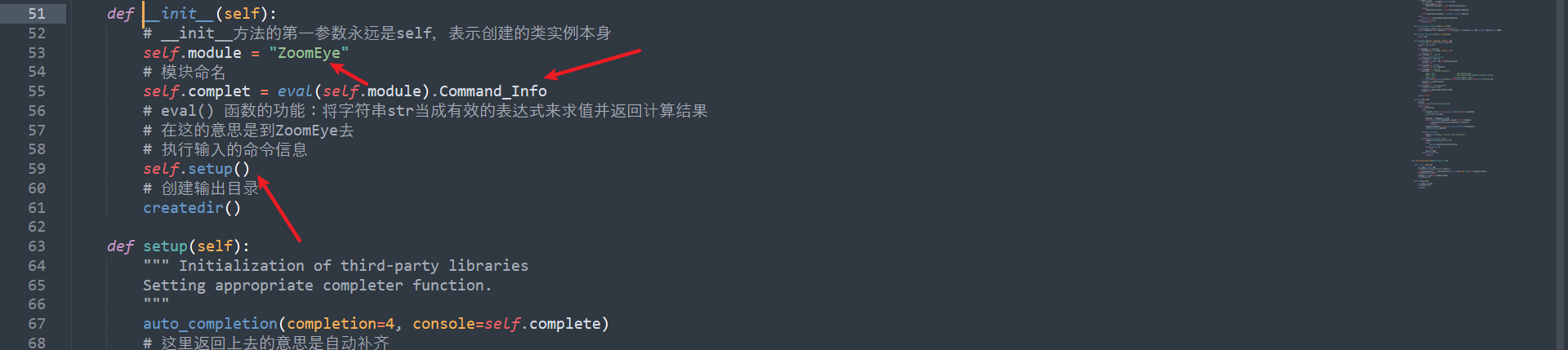

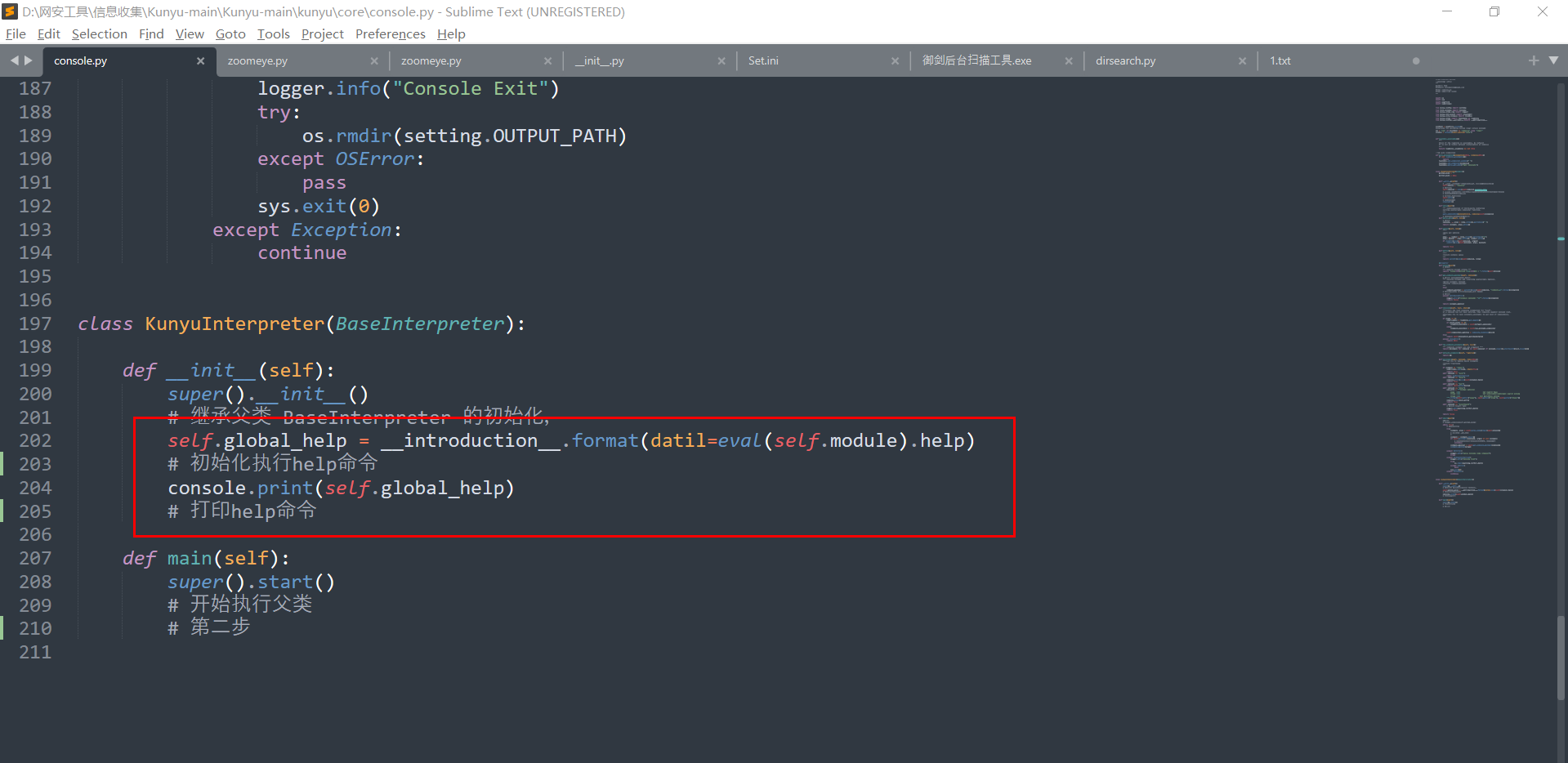

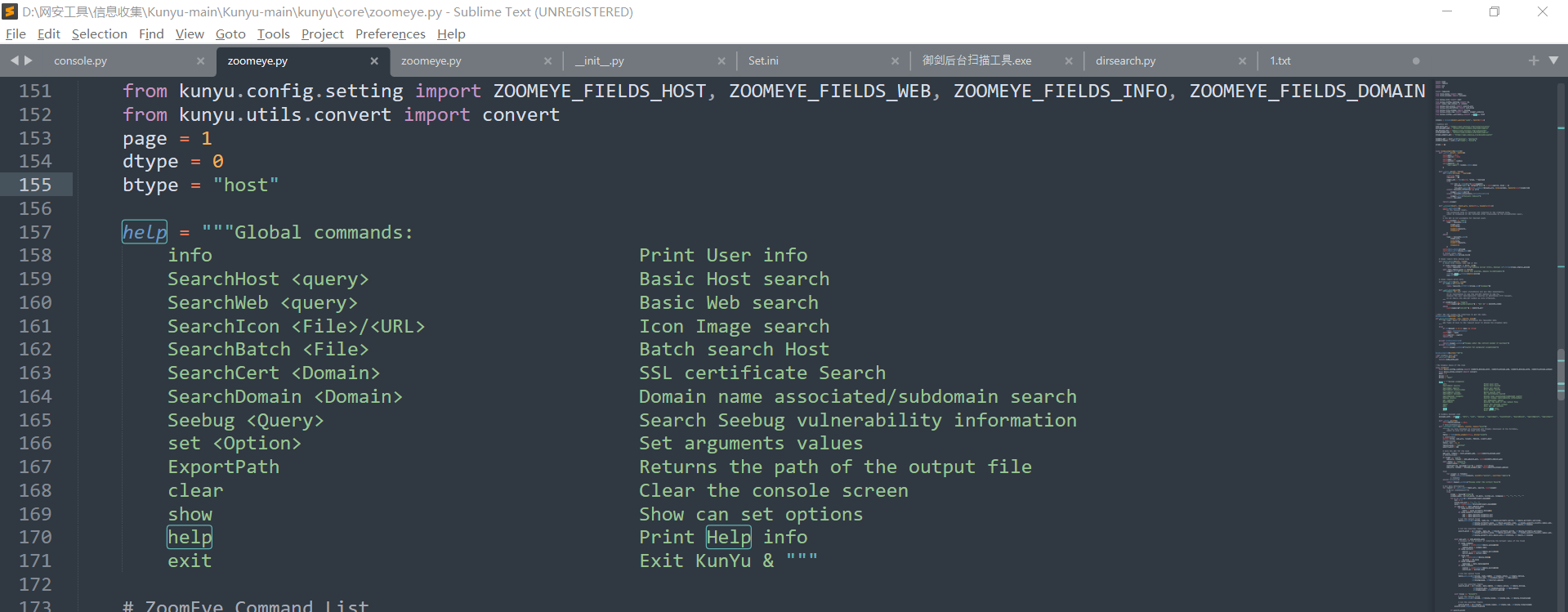

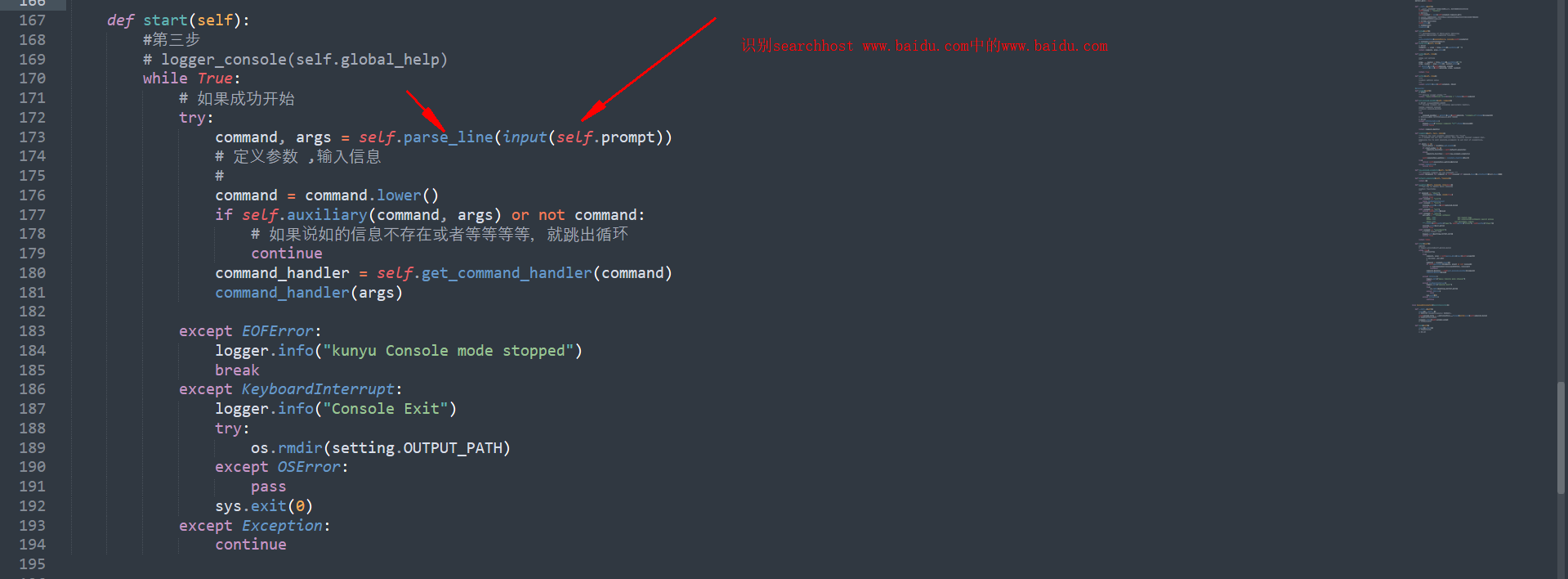

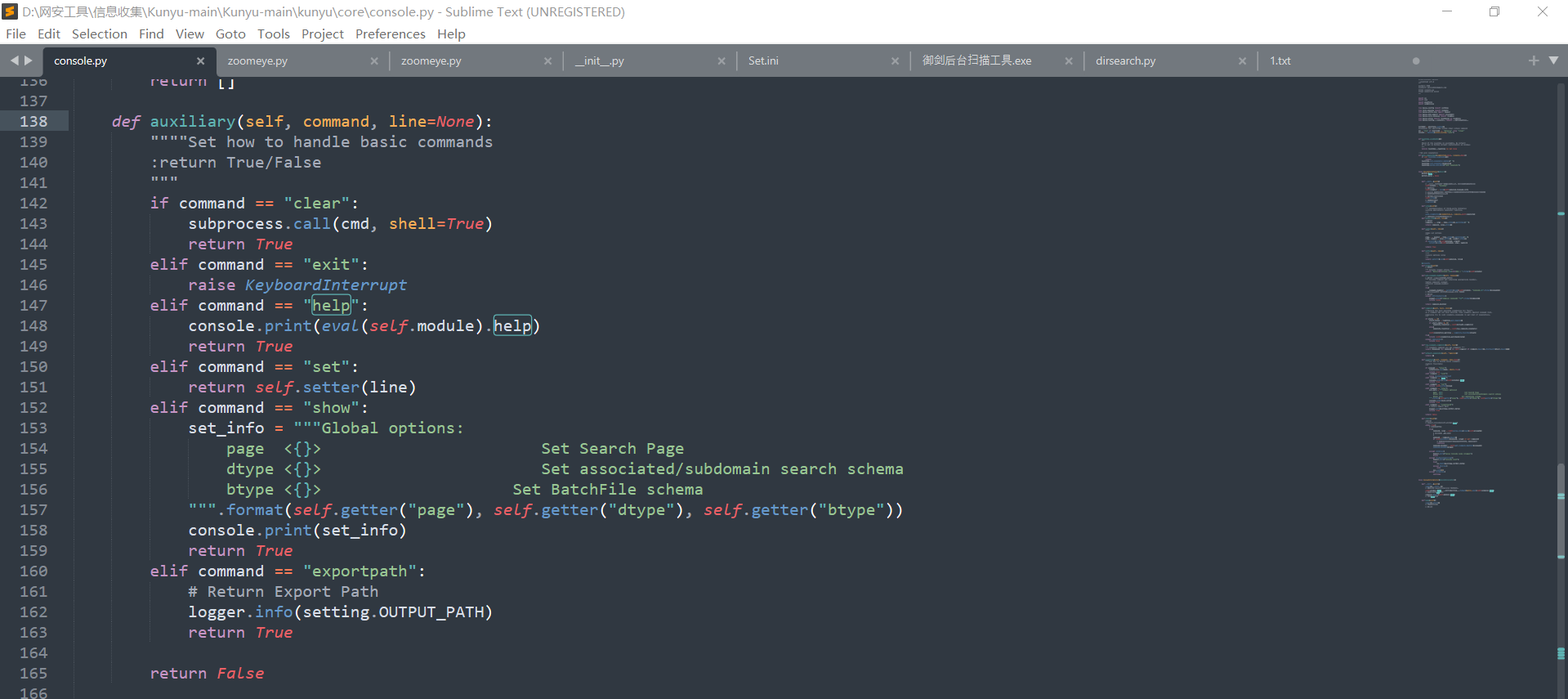

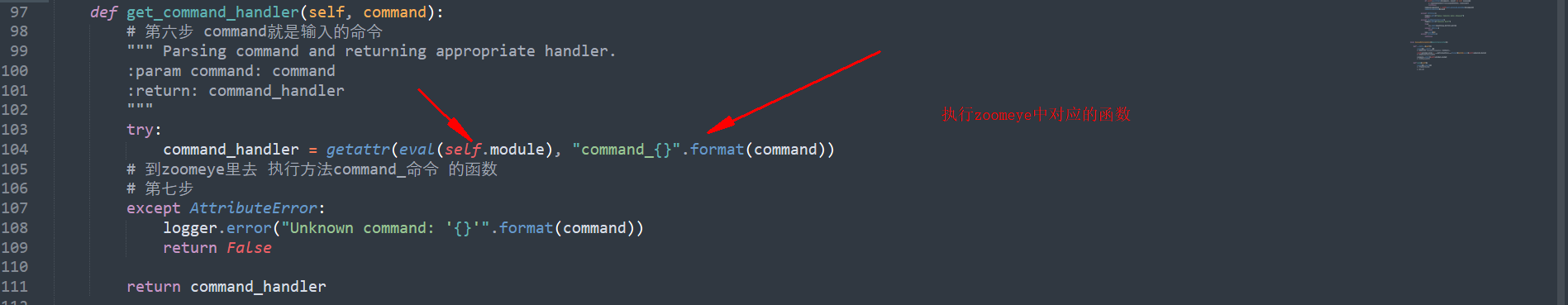

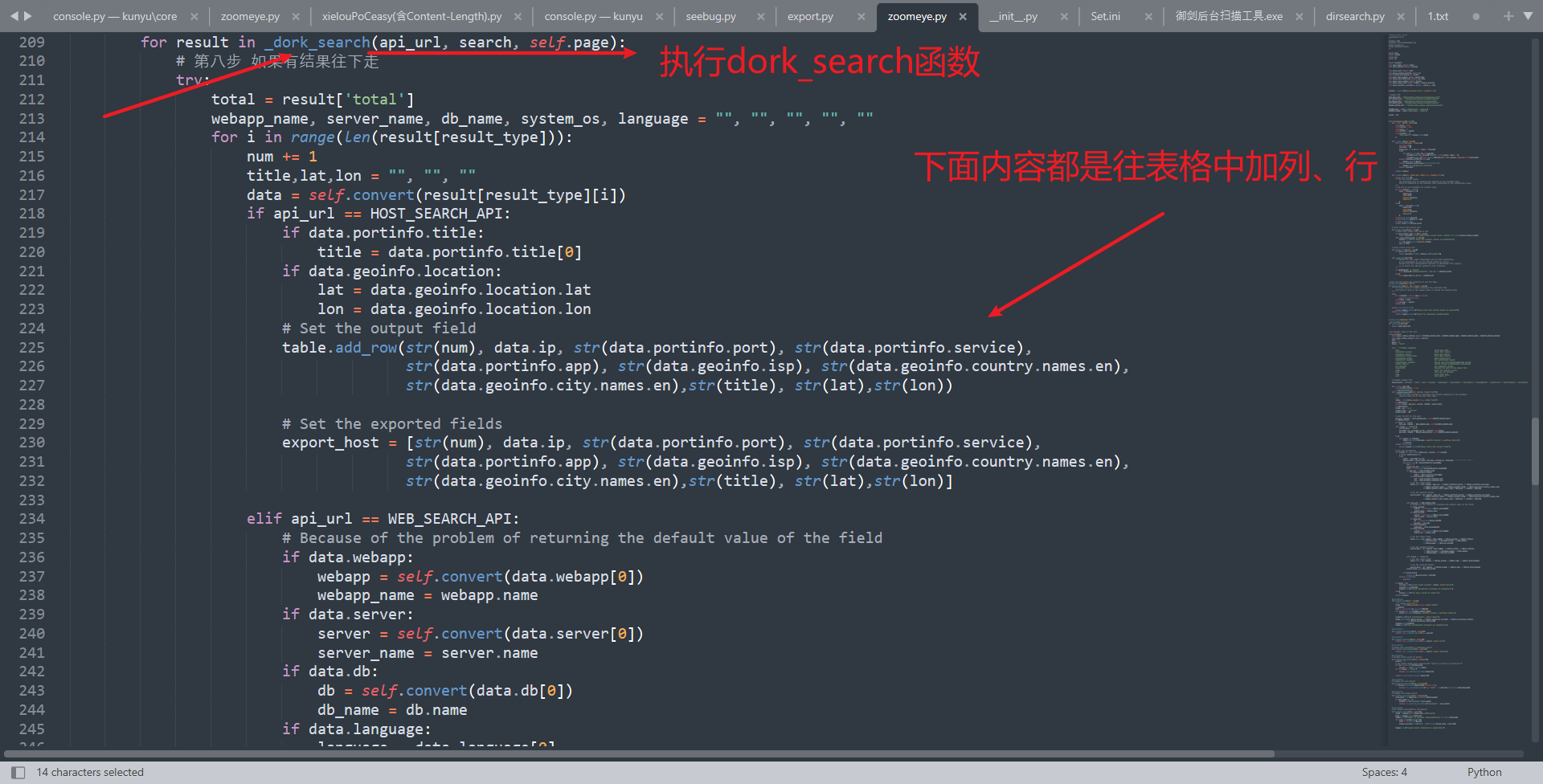

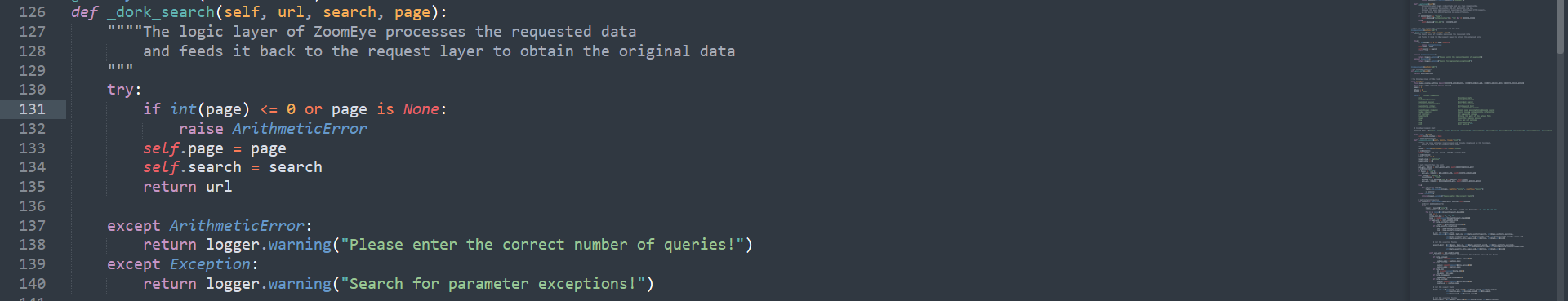

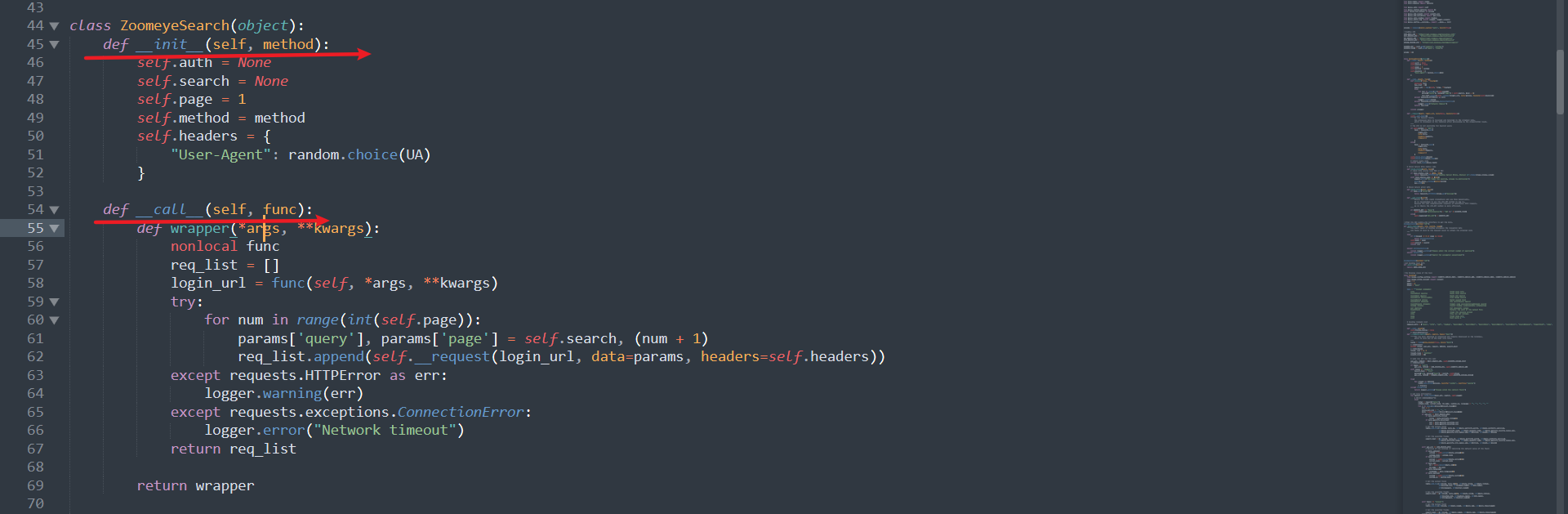

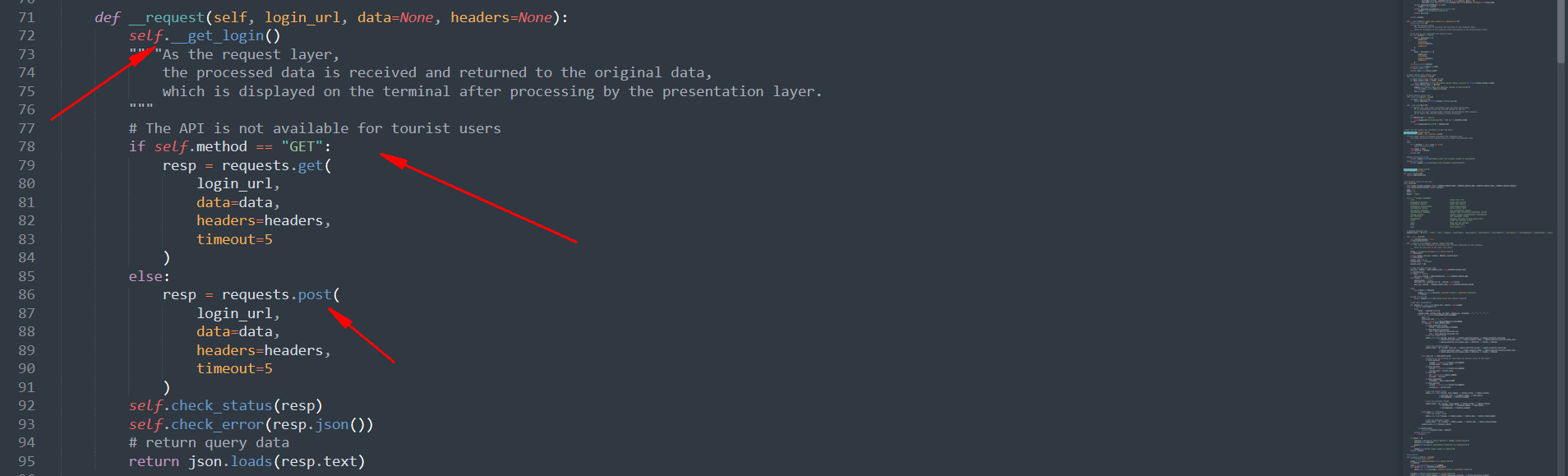

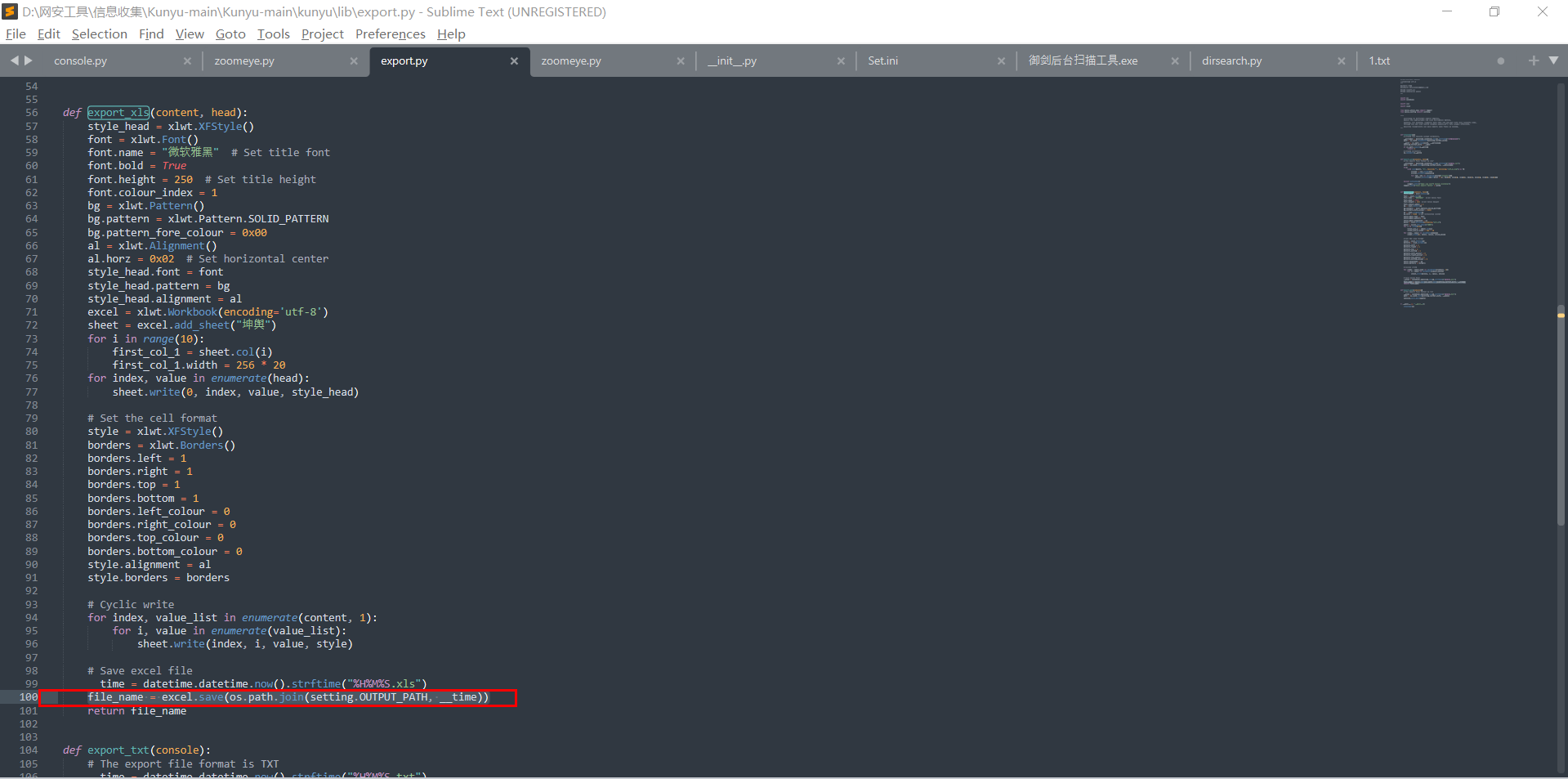

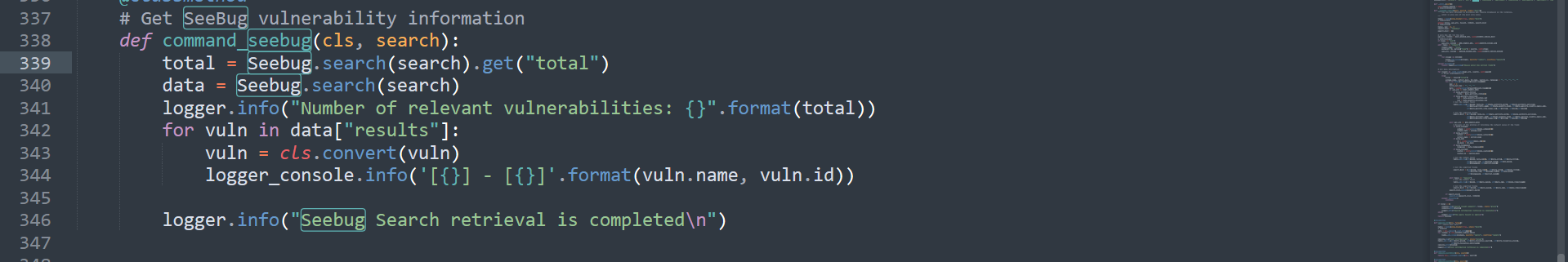

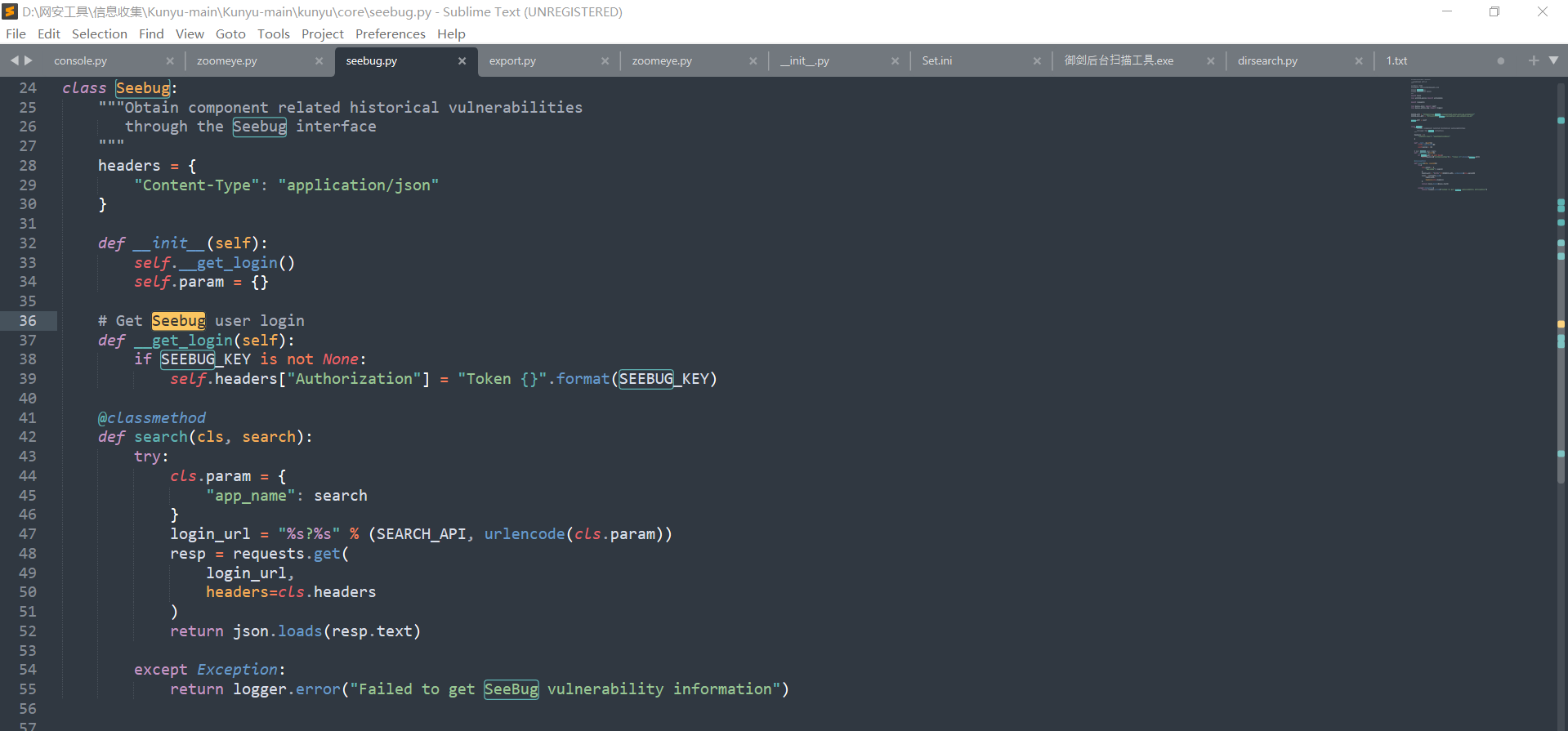

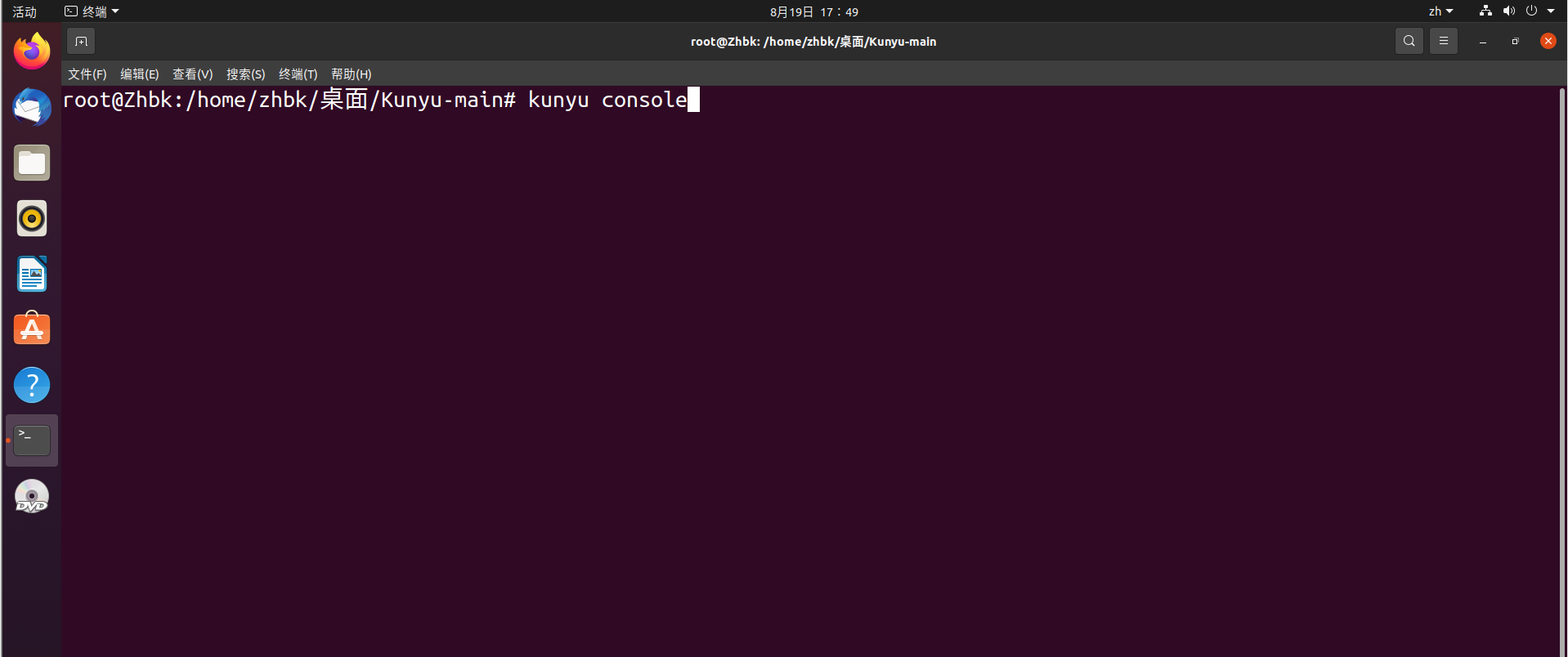

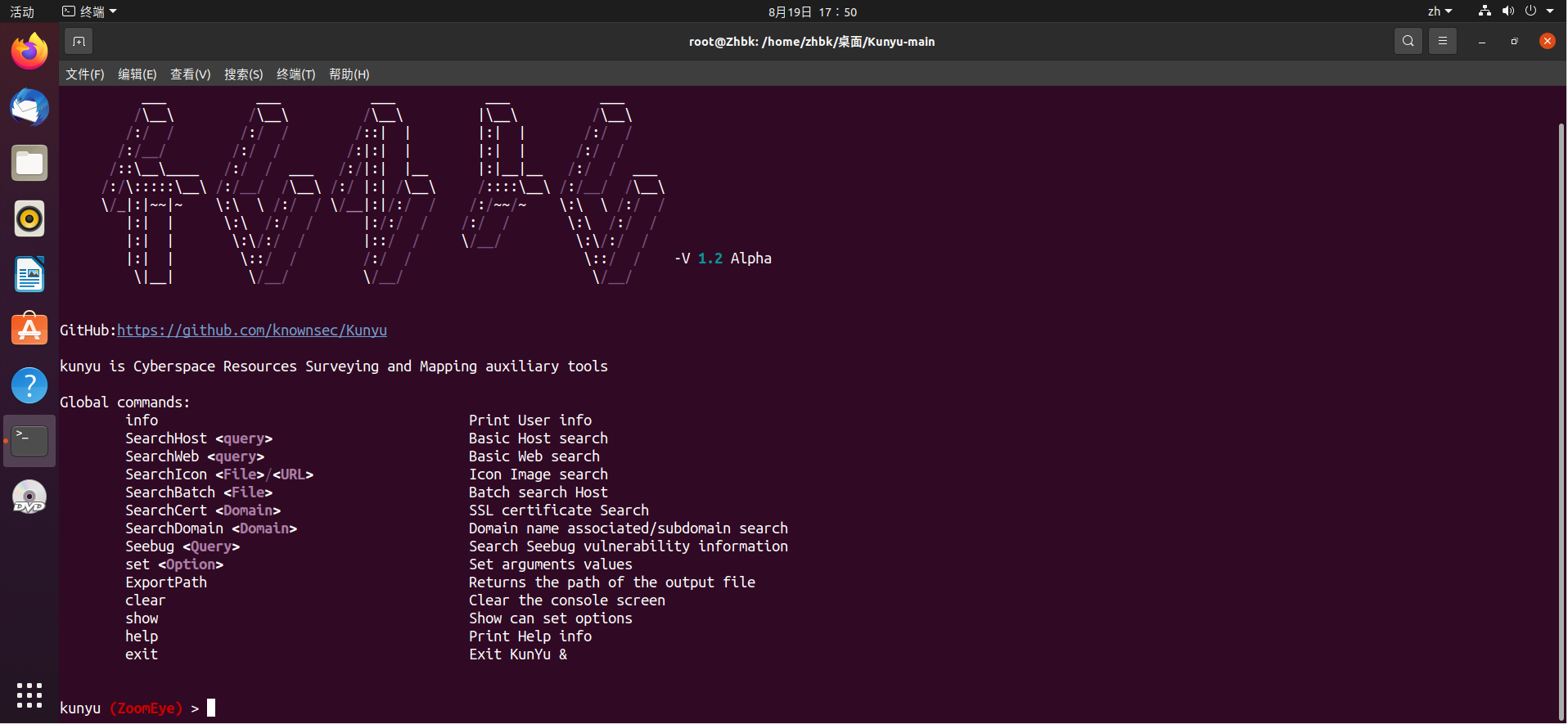

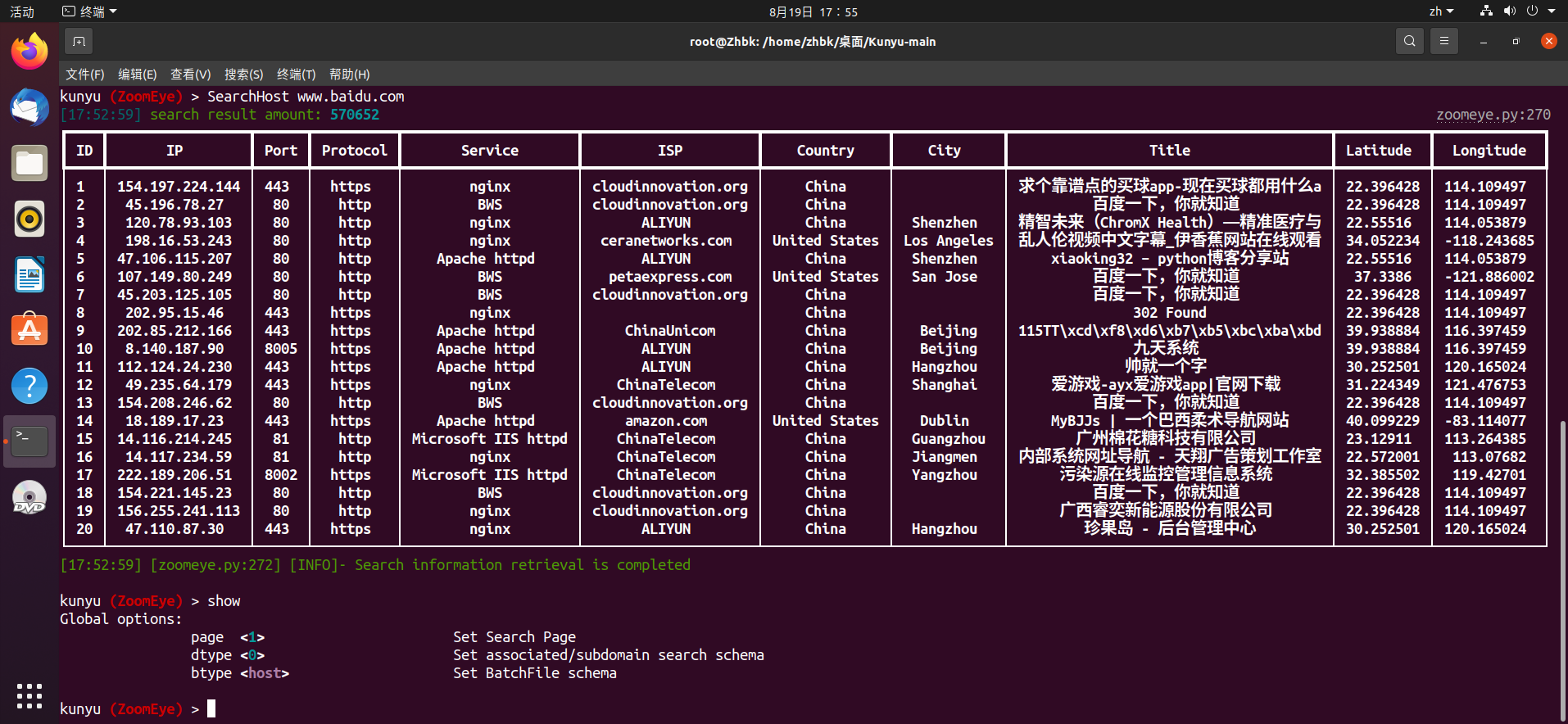

前言 == 本文是作者从github上下载下来对"坤舆"进行分析,有不足的地方欢迎大家在评论区交流。坤舆集成了Seebug漏洞库和ZoomEye的搜索功能。 下载地址 ==== 项目地址:<https://github.com/knownsec/Kunyu> 百度网盘: 链接:<https://pan.baidu.com/s/1mRGTatOOeq3VkVU-MubfKA> 提取码:4fng 工具介绍 ==== Kunyu (坤舆),名字取自 <坤舆万国全图> ,测绘实际上是一个地理信息相关的专业学科,针对海里的、陆地的、天上的地理信息进行盘点。同样应用于网络空间,发现未知、脆弱的资产也是如此,更像是一张网络空间地图,用来全面描述和展示网络空间资产、网络空间各要素及要素之间关系,以及网络空间和现实空间的映射关系。所以我认为“坤舆”还是比较贴合这个概念的。 Kunyu(坤舆),旨在让企业资产收集更高效,使更多安全相关从业者了解、使用网络空间测绘技术 ###### 配置方法、安装方法、使用场景等可以根据下载地址下下来的文件readme.md中查看 工具分析 ==== 当你在使用工具的时候大致会执行以下步骤: 当前文件:kunyu/console.py 如果没有zoomeye的apikey和login的token值,那么就会出现报错,如果有就会执行 KunyuInterpreter里的main函数,可以从导包中看到,KunyuInterpreter模块在kunyu.core.console包中 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-27b15452d30ccabdce4021d03c8a224bfad83f71.png) 当前文件:kunyu/core/console.py 虽然图一指向的是main函数,但是会先执行**init**这个魔方函数 super是为了子类继承父类之后为了调用父类方法 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-2044ba74da992e1c87798c97deeea1c0b8b1c58b.png) 当前文件:kunyu/core/console.py 找到父类,可以看到父类的**init**魔方函数,会用eval去执行ZoomEye,调用里面的Command\_info参数值来赋值给complet,setup函数里的意思是执行自动补齐,创建目录……等函数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-e40069ac798aeb9498ff8d1e73fcba2da81d41fd.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-ae3bd92dd8b535dc2a86a75c65a51da2a989d7e4.png) 当前文件:kunyu/core/console.py 将ZoomEye的help参数内容打印出来,附上help内容 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-5632aa499f971ed6e309edf7af05ec6274c0ff61.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-630d4a28f3ca4a928c2619137de40c30fe4a0df3.png) 当前文件:kunyu/core/console.py 执行父类start函数,赋值参数,利用auxiliary函数判断输入命令的信息或者有无命令情况就跳出循环,如果有第二张图命令的话就会去执行相对应的函数,分别对应清楚、设置、导出的功能。那如果输入的不是这些,就会去执行get\_command\_handler函数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-e6e89c4a5685295803980d21b79197d97fe51ed8.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-cba2762a6692133467b7e06ddf28a0c246c9c12d.png) 当前文件:kunyu/core/console.py 去执行ZoomEye里的函数,这里的getattr函数只是简单定义了一下使用方法,最终还是到ZoomEye里去,如果没有识别到对应函数,就会报错。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-78aacba601e393a50292995300cb76310f45c2f9.png) 当前文件:kunyu/core/zoomeye.py 这边就拿searchhost来举例子,按第六步来讲拼接后到ZoomEye中对应的函数是command\_searchhost,发现会去调用 \_\_command\_search函数,这边对应的search就是输入的命令 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-eea67ebfdd81a73dd9e3edcb5196ca63418f0524.png) 当前文件:kunyu/core/zoomeye.py 一开始设置的是对表格的初始化,在接下来,就是判断输入的东西,当然你搜索host的时候,会接着执行下一步command\_search,它把command\_search的默认type值设为host,所以这边return过去就没有带上第二个参数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-db6bbc6fcc23f66b742486e7ad039fa1fb7f2d1b.png) 当前文件:kunyu/core/zoomeye.py 可以看到会先到\_dork\_search函数去执行 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-95e80407cef4b017d5208d0f48fd7ba7320c76ac.png) 当前文件:kunyu/core/zoomeye.py 我们就跳到\_dork\_search函数上看看 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-6da81531a6baefde717af55834f554bd61fbc177.png) 这个\_dork\_search函数是在ZoomeyeSearch父类下的,这个父类下有很多魔方函数,会先执行**init**、**call**,其中**call**这个函数会跳到\_\_request函数去,也是在同个父类下 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-5f594e7d0b232cf33b5d22a64070afb488063e64.png) 可以看到用if语句去尝试用get、post带参请求网站 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-24358a94173d2f2e7a618e67d0a6532f48f4f691.png) 回到\_dork\_search函数中,可以看到,执行完成后,会将数据保存到excel表中,对应的是以下函数,从导入模块中可以看到,这个函数是从kunyu.lib.export中的函数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-b72cf311083a44a49e2eaa3c63d62cb8219b31a0.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-25802aaed51cd54b3f9a0861c993357337fd73ec.png) 当前文件:kunyu/lib/export.py 最后利用file\_name = excel.save(os.path.join(setting.OUTPUT\_PATH, \_\_time))保存到对应的路径。这边的path路径对应的是第一张图上的批注,至此,完整的一个使用分析就结束了。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-4f1b27f7d2c7fee068ae393f9df26cb328d50a26.png) 有的人就会问了,一开始说好的seebug哪去了 当前文件:kunyu/core/zoomeye.py 把要搜索的东西放到Seebug的search函数去执行,可以看到seebug是从kunyu.core.seebug中导入的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-3195b2179bb1f6187bd82213745eace1761b30f0.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-c4280e86d95e805fd6d6f35f449f7508af53cc87.png) 当前文件:kunyu/core/seebug.py 初始化执行\_\_get\_login函数,如果有登陆的话,就会获得token,往headers字典中,添加token信息,然后就去seebug漏洞库中搜索想搜索的东西。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-d9035fbc5eaae752fdd64234cbccd3c5405d108a.png) ##### 分析就暂告一段落啦 使用演示 ==== 输入命令kunyu console 进入kunyu图形化界面 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-3b7dc45e7c592c632e4bd41dc8159e6e2eea54af.png) 接下来就能看到命令提示栏,还有个立体化的log,这个命令提示栏帮助我们更好的输入想执行的命令 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-44464edf5f34d04b1ae8c3e0f60f8aaef4fdfa2e.png) 以searchhost命令演示,上面分析讲到可以输入web网址、host、domain;以`www.baidu.com`为例进行演示 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-6285cf7ded2c491d57452cf03d7683339928f02e.png) 一页最多可以展示20个信息,可以用show命令查看常规设置,可以用命令set page = xx 来设置想要获得数据的页数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-044298f0b5b04f0862b32a33b682f08f43e11258.png) 分析中谈到,可以生成excel表,是的,它会自动生成在目录下,可以利用Exportpath来查询保存的路径 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-d84593cbb803b7ad015a8819aabafd66c3491b69.png) 总结 == 对坤舆分析了一波后,对我日后的工具开发和审计有蛮大帮(信)助(心),我可不想做个脚本小子,不过能白嫖还是白嫖好一点。 工具的实用性和展示性效果感觉很nice,各位师傅快去下来玩一玩呀!

发表于 2021-08-31 11:34:53

阅读 ( 9188 )

分类:

安全工具

0 推荐

收藏

0 条评论

请先

登录

后评论

Zhbk

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!