问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

内网渗透|域内信息收集(上)

渗透测试

渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

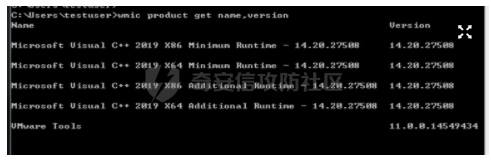

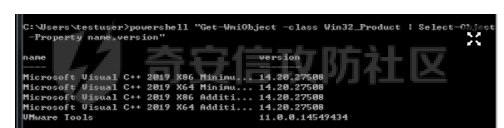

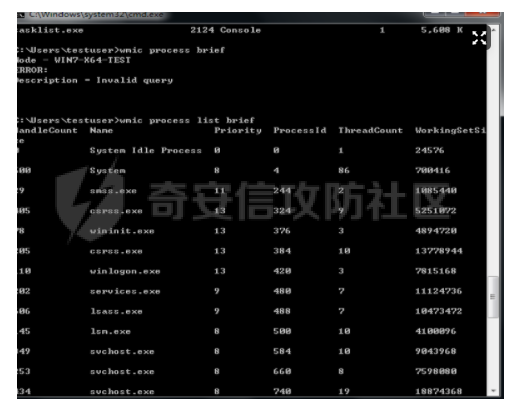

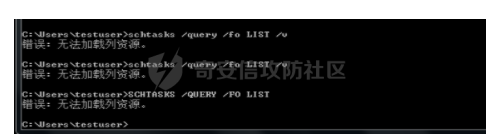

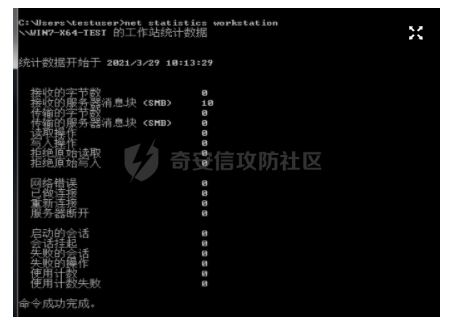

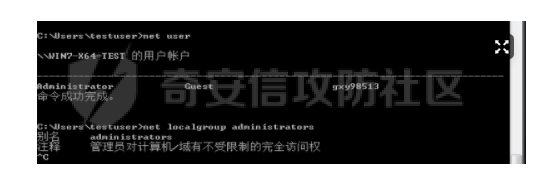

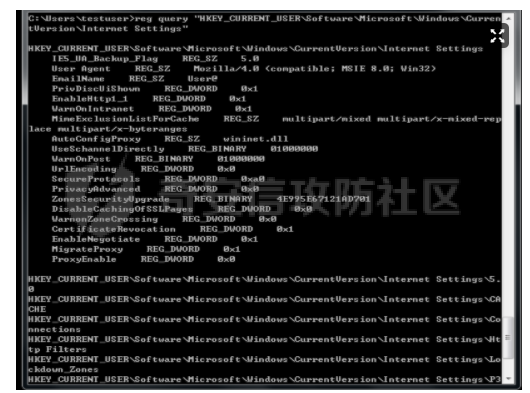

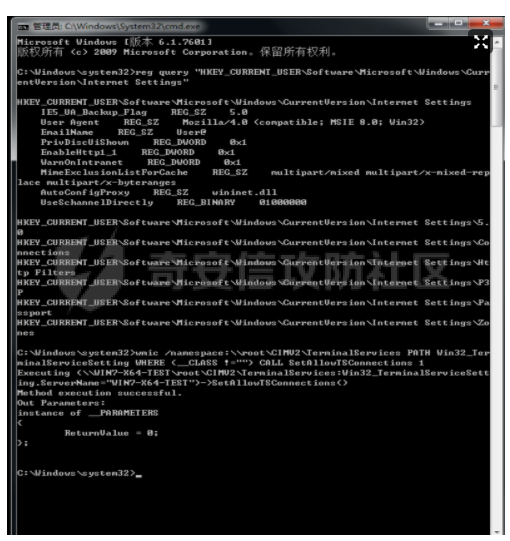

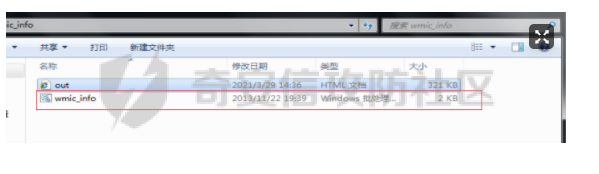

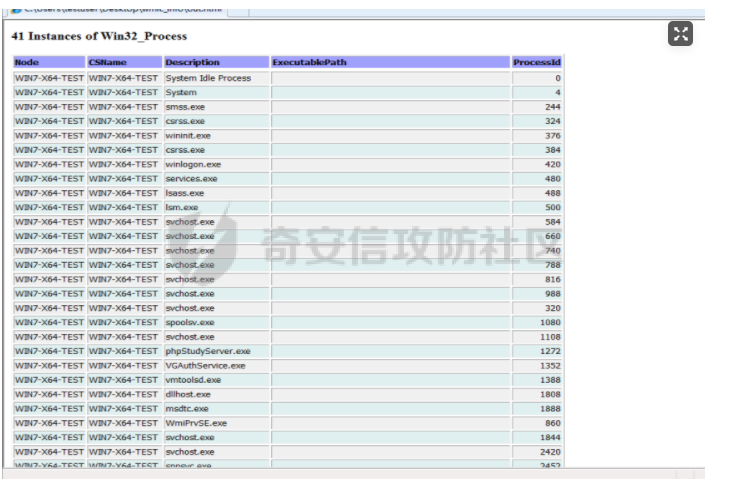

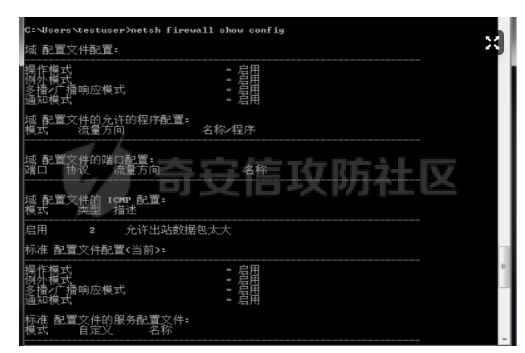

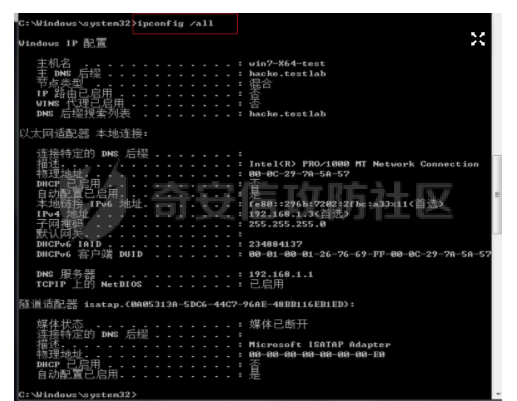

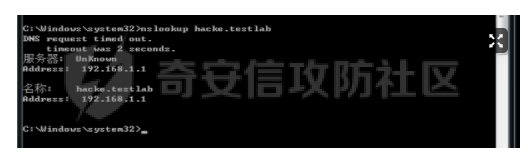

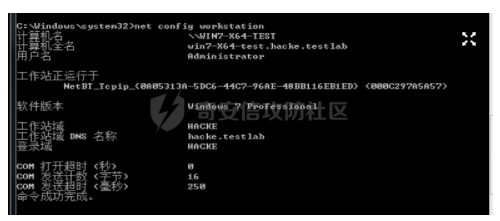

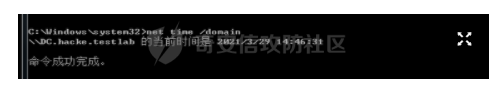

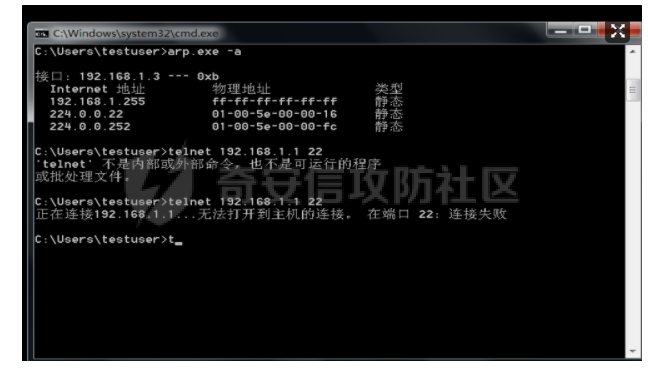

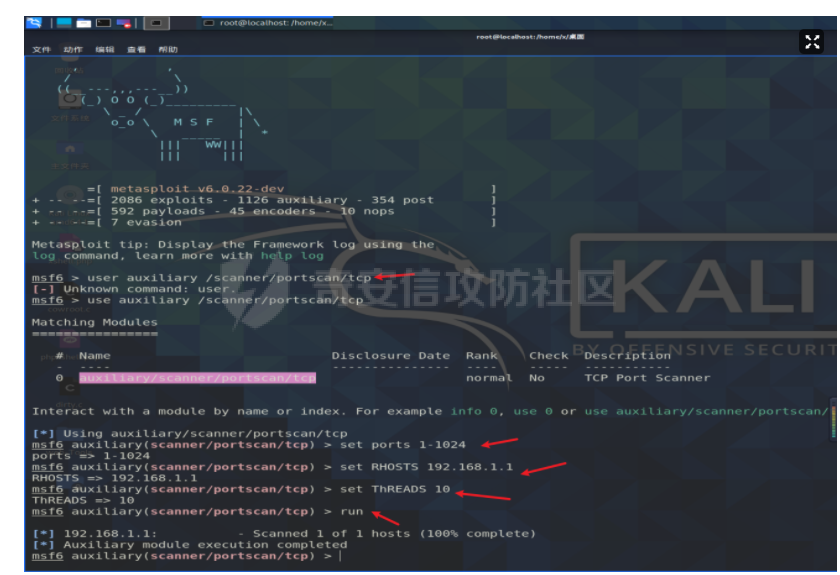

一、内网信息收集概述 ========== 进入内网后,首先需要对当前网络环境进行判断: • 我是谁:当前机器的角色 • 这是哪:当前机器所处网络环境的拓扑结构 主要信息: ===== 本机信息收集 基础信息: 内网网段信息,查看网卡信息收集内部地址段的信息 内网大小 核心业务信息: 内网OA办公系统、邮件服务器、网络监控系统、财务应用系统、核心产品源码(SVN服务器、git服务器等) 其他信息: 管理员密码、浏览器密码、cookie、无线密码、数据库密码、VPN历史密码、Teamview历史密码等 其他用户session、3389和IPC$连接记录,各用户回收站信息、用户列表 host文件和DNS缓存信息 AV、补丁、进程、服务、端口、网络代理信息、软件列表 计划任务、账号密码策略和锁定策略、共享文件、web服务器配置文件 启动项、系统日志、Web服务器日志、防火墙规则 1收集本机信息 ------- ### 手动收集信息 本机信息包括操作系统、权限、内网IP地址段、杀毒软件、端口、服务、补丁更新频率、网络连接、共享、会话等。 如果是域内主机,操作系统,应用软件,补丁、服务、杀毒软件一般都是批量安装的。 1.查询网络配置信息 ipconfig/all [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-be1c56402ada644300ffab4591e18597963d2790.png) 2.查询操作系统及软件的信息 systeminfo | findstr /B /C"OS 名称 " OS版本” [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-177c97b33aa741547008f397da360ed2ac33dabc.png) 假如是英文版本就改为 Name 和· 版本就行 2.查看系统体系结构 echo %PROCESSOR\_ARCHITECTURE% [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-2fc3232f497622c86c7bb755272275857d9a40e5.png) 3.查看安装的路径及版本、路径 利用wmic 命令,将结果输出到文本文件 wmic product get name,version [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-aa5c0065dd83e353e53a1eef6e57c27d58b8c99c.png) 利用powersHELL 命令,收集软件的版本信息 powershell "Get-WmiObject -class Win32\_Product | Select-Object -Property name,version" [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-db97f08ce1275ca566906040fdb0d6e7ca5be855.png) 3.查询本机服务信息 wmic service list brief [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-eba81b25c6a42493987f3414f1df279bf4d2888d.png) 4.查询进程列表 tasklsit [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-7ca6f391bbc7ea727e2dc5c43e150b03a068bdc9.png) wmic process brief [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-dbf44ea6d21503230bf893288e7d59b98638e64f.png) 5.查看启动程序信息 wmic startup get command ,caption [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-2a58965affe5872ff639a9e5ef87a49d45f6ee3e.png) 6.查看计划任务 schtasks /query /fo LIST /v [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-f7912a038a8538bfc5b2d9198882b35aee012b4c.png) 7.查看主机开机时间 net statistics workstation [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-4b8ba1ee1e469c0cee92e8a07c3b38182e385510.png) 8.查询用户列表 执行如下命令,查看本机用户列表 net user net localgroup administrator [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-648a651ad0f8c29d2984d961c048b83c1652221a.png) 查看当前在线用户 query user || qwinsta [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-6071603801fc238f5cd019c87da4f63043440b9b.png) 9.列出或断开本地计算机与所连接的客户端之间的会话(需要管理员权限) net sesssion [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-e0d83058c9bc2b35312cab0a1d567b8ac714054d.png) 10. 查询端口列表(常用命令) netstat -ano [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-25bc484d8998faba474f3d915d43bf76e618be5d.png) 11.查看补丁列表 systeminfo [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-01e8da138a7d872c88ff5674bf90d2a05efdace4.png) 使用wmic命令查看安装在系统的补丁 wmic qfe get Caption ,Description ,HotFixID,InstalledOn [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-d410e035fdb3875c64af36d552cef2dd5bd79f2a.png) 12.查询本机共享列表 net share [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-7123e57da69ff05eb2845058116eb0e45559ca90.png) wmic share get name,path,status [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-6eaa5bd1262e8ab72c38ce111fc056bfa05a3f2e.png) 11. 查询路由表及所有可用接口的Arp缓存表 route print [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-b2c59a281231440fd89aca0e4705973356992ff4.png) arp -a [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-92ce4b5bb5c5a7503b7452a46c777943b601ac5e.png) 14.查询防火墙相关配置 1.关闭防火墙 windows server 2003及之前的版本: netsh firewall set opmode disable windows server 2003及之后的版本: netsh advfirewall set allprofiles state off 2.查看防火墙配置 netsh firewall show config 3.修改防火墙配置 windwos server 2003 及之前的版本,允许指定程序全部连接 netsh firewall add allowedprogram c:\\nc.exe "allow nc" enable windows server 2003之后的版本: 允许指定程序进入,命令如下: netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C:\\nc.exe" 允许指定程序退出,命令如下: netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C:\\nc.exe" 允许3389端口放行: netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow Copy 4.自定义防火墙日志的存储位置 netsh advfirewall set currentprofile logging filename "C:\\windows\\temp\\fw.log" 2.查看防火墙及配置 netsh firewall show config [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-c2c5f5b4f291068c8dcf0d3e0457e9ef16cf83eb.png) 15.查看代理配置情况 reg query "HKEY\_CURRENT\_USER\\Software\\Microsoft\\windows\\CurrentVersion\\INternet settings" [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-db8b613d2f13de2ac9a2f07f2645f1a45dafada0.png) 12. 查询并开启远程连接端口 REG QUERY “HKEY\_LOcal\_MACHINE\\SYSTEM\\CurrentControLset\\Control\\Terminal Server \\WinStations\\RDP-TCP" /v PortNUmber [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-d8a588d14087511f45d31e848af7bbfab3057be0.png) wmic /namespace:\\root\\CIMV2\\TerminalServices PATH Win32\_TerminalServiceSetting WHERE (\_\_CLASS !="") CALL SetAllowTSConnections 1 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-92f4e82db0bf600c04f9e3117e026d3dbfd24b0e.png)2 自动收集信息 -------- 为了简化操作,可以创建一个脚本,在目标机器上完成流程、服务、用户账户、用户组、网络接口、硬盘信息、网络共享信息、操作系统、安装的补丁、安装的软件、启动时运行的程序、时区等信息的查询工作。 1.下载地址: [http://www.fuzzysecurity.com/scripts/files/wmic\_info.rar](http://www.fuzzysecurity.com/scripts/files/wmic_info.rar) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-e741b1f88d524726e57d79ede19ababc1f584fa4.png) 2.点击下载文件,然后生成了out.html [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-5cffeabad5b465665ea7ff18d8b44630a4908b46.png) 3 Empire 下的主机信息收集 ----------------- Empire 提供了用于收集主机信息的模块。输入命令”usemodule situational\_awareness/host/winenum “ [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-ced0c077166d05fe5de4de5aef52c55d8384d876.png) 查询当前权限 ------ 1.查看当前权限· whoami [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-7d8c5f14fed4fa8c7246288a9b75a640bb2c176b.png) 2.获取域SID whoami/all [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-cf3b17418c7148bfa4a8029acd29cee40975fd15.png) 3.查询指定用户的详细信息 执行以下命令,查询当前用户的详细信息 net user xxx /domain [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-adb6edd40320e3f1f3cb5a795a258144db4d7045.png) 4、判断是否存在域 --------- 1.使用ipconfig命令 ipconfig/all [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-d67b1eb78e76d0c56683be5b55519389c1e643ed.png) nslookup hacke.testlab [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-3505d1b33cfdbe84f6971bc71c202954f07defb9.png) 2.查看系统详细信息 systeminfo [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-313900b74f6bccd4a9504a2025004743bcffda80.png) 3.查询当前登录域及登录用户信息 net config workstation [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-86c96ac362e44ca65e23da004f2c1c3a66faa316.png) 4.判断主域 net time /domain [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-03bf58246dff71d6bbd26fc199ea5a9b15c77b5e.png) 二、 探测域内存活主机 =========== 内网存活主机探测是内网渗透测试中不可缺少的一个环节。可在白天和晚上分别·进行探测。 1 利用NetBIOS快速探测内网 ----------------- NetBIOS是局域网程序使用的一种程序编辑接口(API),为程序提供了请求级别服务的统一的命令集,为局域网提供了网络及其他特殊功能。 nbtscan是一个命令行工具,用于扫描本地或远程tcp/ip网络上的开放NEtBIos名称服务器。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-a4d674c381ec330324268c88cac4b77206c5dfcf.png) 2 利用ICMP协议快速探测内网 ---------------- 除了利用NEtBIos探测内网,还可以利用icmp协议探测内网。 for /L %I in (1,1,254) Do @ping -w l -n 1 192.168.1.%I findstr "TTL=" [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-f1054813862f4c5c812789b2390d891e4256c281.png) 3 通过arp扫描探测内网 ------------- 1.arp-scan工具 arp -a [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-0e44edce664b6e150e77fa387deccb461e0ae542.png) 2.Empire 中的arpscan 模块 3.NIshang 中的invoke-Arpscan.ps1脚本 4 通过常规TCP/UDp端口扫描内网 ------------------- ScanLine是一款经典的端口扫描工具,可以在所有版本的windoWS 操作系统中使单个文件,用,体积小,仅使用单个文件,同时支持TCp/udp扫描 5 扫描域内端口 -------- 端口的banner信息 ,端口上运行的服务,常见应用的默认端口 利用telnet命令进行扫描 Telnet 协议是tcp/ip协议族的一员,是Internet远程登陆服务的标准协议和主要形式。 1.首先得开启服务 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-9310fe04da138fb0e5c2cca669dcdf29f0e2b4e8.png) telnet 192.168.1.1 22 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-c6c92884c3e8698f434dccf53b8907662a72b4fb.png) S扫描器 S扫描是2007年古老的扫描器,不建议使用了。 Metasploit 端口扫描 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-2b51dcb71b92d355cd162cbf51ba9cd791f87fa8.png) 6、端口banner信息 ------------ 如果通过扫描发现了端口,可以使用客户端连接工具或者nc,获取服务端的Banner信息。获取Banner信息后,可以在漏洞库中查找对应cve编号的POc、exp、在exploitDB、seebug等平台上查看相关的漏洞利用工具,然后到目标系统中验证漏洞是否存在,从而有针对性地进行安全加固。 nc -nv 127.0.0.1 22 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-8d584d14066ea638149ed9bfb545ad8953ffdc13.png) • 文件共享服务端口(21、22、69、2049、139、389) • 远程连接服务端口(22、23、3389、5900、5632) • Web应用服务端口(80、443、8080、7001、7002、8089、9090、4848、1352) • 数据库服务端口(3306、1433、1521、5432、6379、5000、9200) • 邮件服务端口(25、110、143) • 网络常见协议端口(53、67、68、161)域内基础信息收集 7、常见命令 ------ ```php ipconfig /all 查询本机IP段、所在域 nbtstat –A ip netbios 查询 netstat –an/ano/anb 网络连接查询 route print 路由表 cmdkey /l 是否保存了登录凭证 net session 查看是否有远程连接的session ``` net类 ```php net user 本机用户 net user /domain 查询域用户 net user domain-admin /domain 查看管理员登陆时间,密码过期时间,是否有登陆脚本 net localgroup administrators 本机管理员(通常含有域用户) net localgroup administrators /domain 登录本机的域管理员 net localgroup administrators workgroup\user001 /add 域用户添加到本机 ``` ```php net group /domain 查询域工作组 net group "domain admins" /domain 查询域管理员用户组 net group "Domain controllers" /domain 查询域控列表 net group "domain computers" /domain 获得所有域成员计算机列表 net view 查询同一域内机器 net view /domain 查询域列表 net view /domain:domainname net accounts 查看本地密码策略 net accounts /domain 查看域密码策略 net time /domain 查看域时间 nltest /domain_trusts 获取域信任信息 dsquery ``` ```php ``` dsquery computer domainroot -limit 65535 && net group "domain computers" /domain ------> 列出该域内所有机器名 dsquery user domainroot -limit 65535 && net user /domain------>列出该域内所有用户名 dsquery subnet ------>列出该域内网段划分 dsquery group && net group /domain ------>列出该域内分组 dsquery ou ------>列出该域内组织单位 dsquery server && net time /domain------>列出该域内域控制器 ```php 总结:域内信息收集的方法是进行域内渗透最重要的一步,在域内进行快速收集有用信息是内网渗透的关键。 ```

发表于 2021-08-31 18:39:15

阅读 ( 11846 )

分类:

内网渗透

1 推荐

收藏

0 条评论

请先

登录

后评论

Arthur

8 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!