问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

记一次后门连接应急响应

2021年3月9日晴,嘴里叼着一块五的豆沙包在8点59分59秒踩着点最后一秒的时间右脚先踏进了办公室的大门,熟练的放下背包摁下了电源开机键,开始驻场摸鱼师的一天。

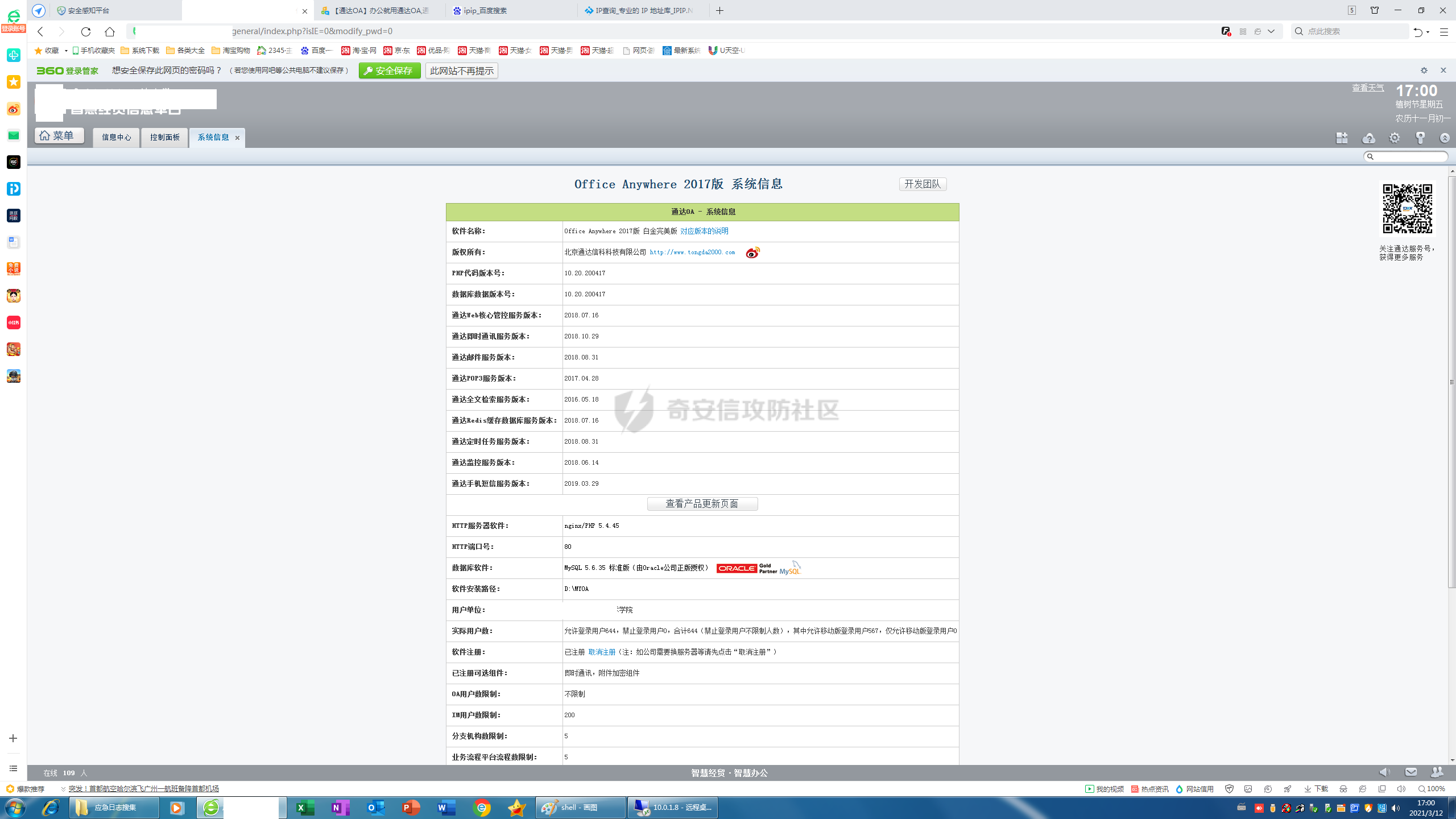

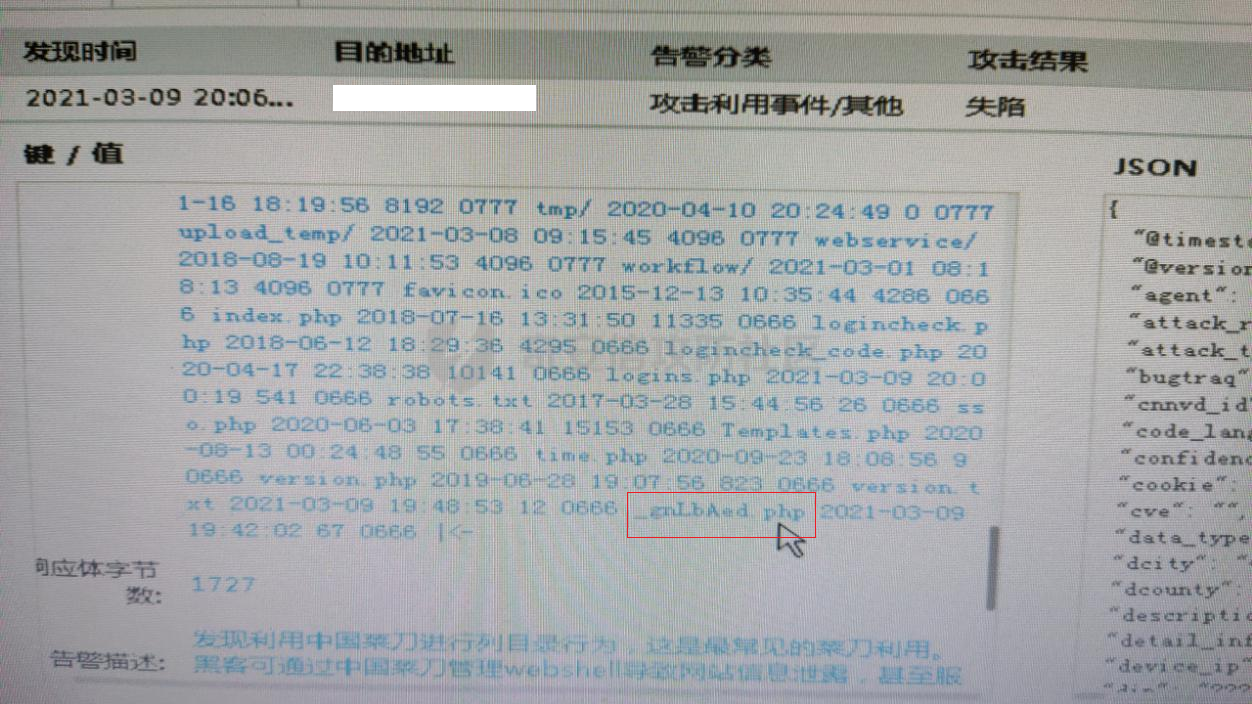

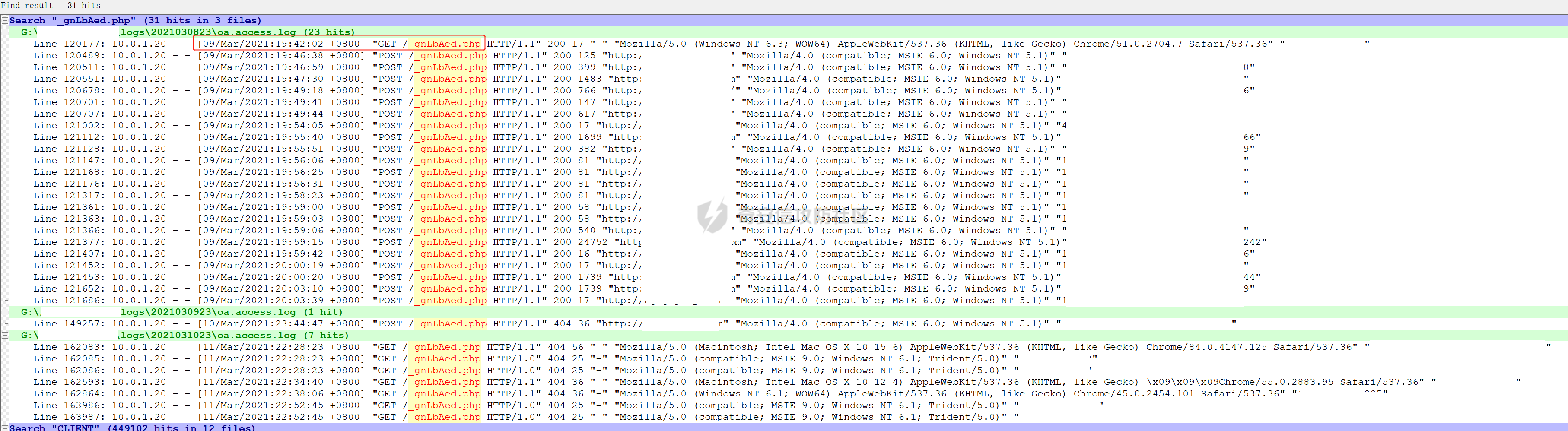

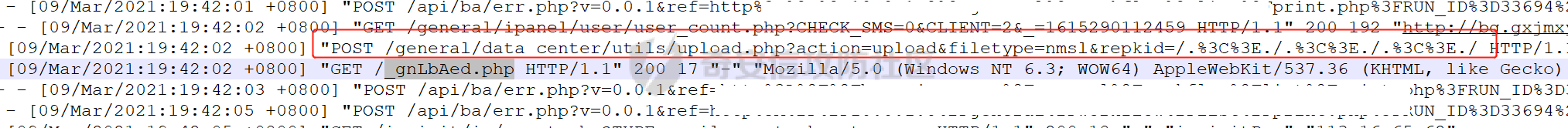

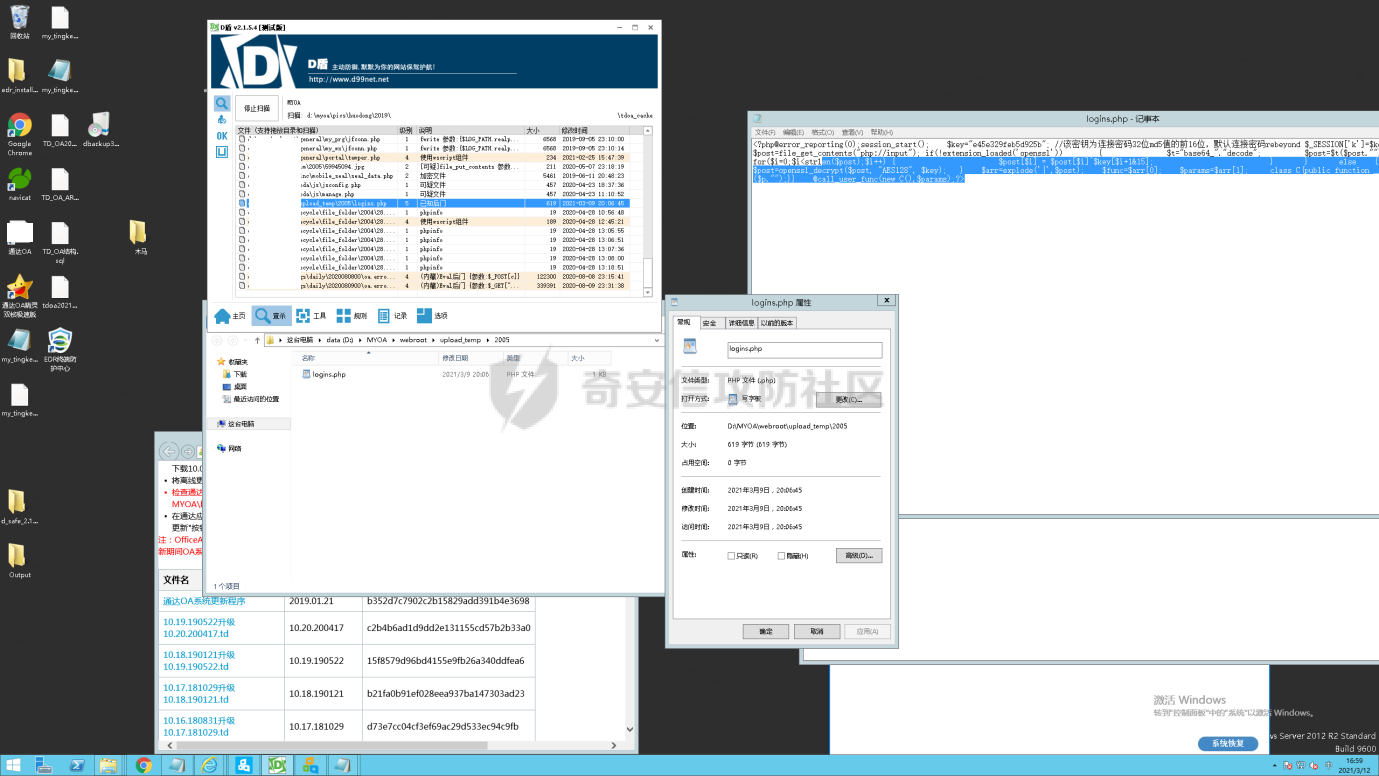

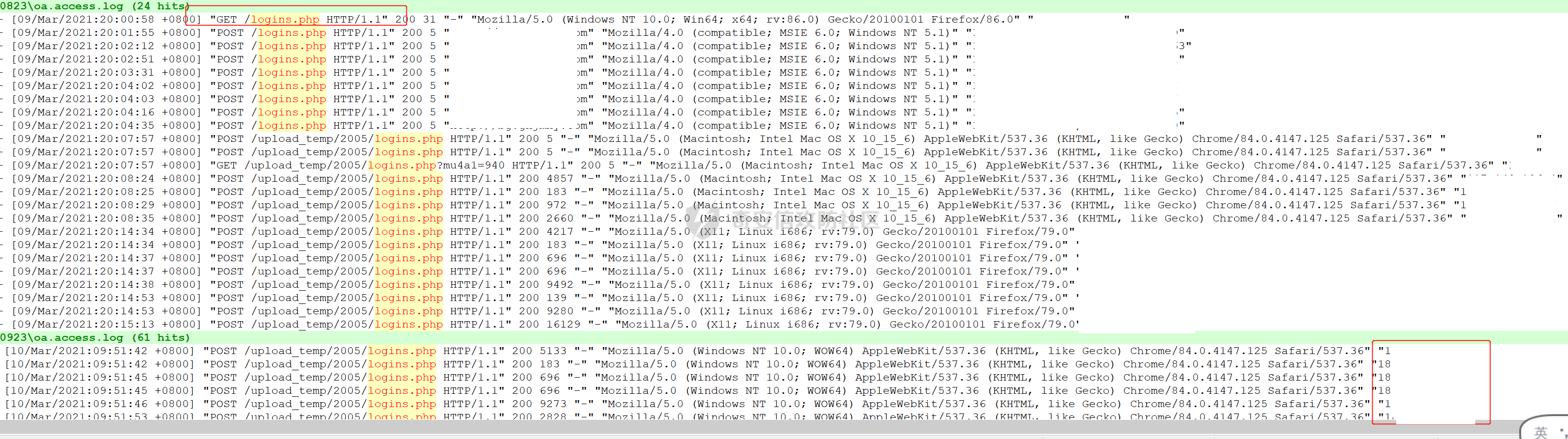

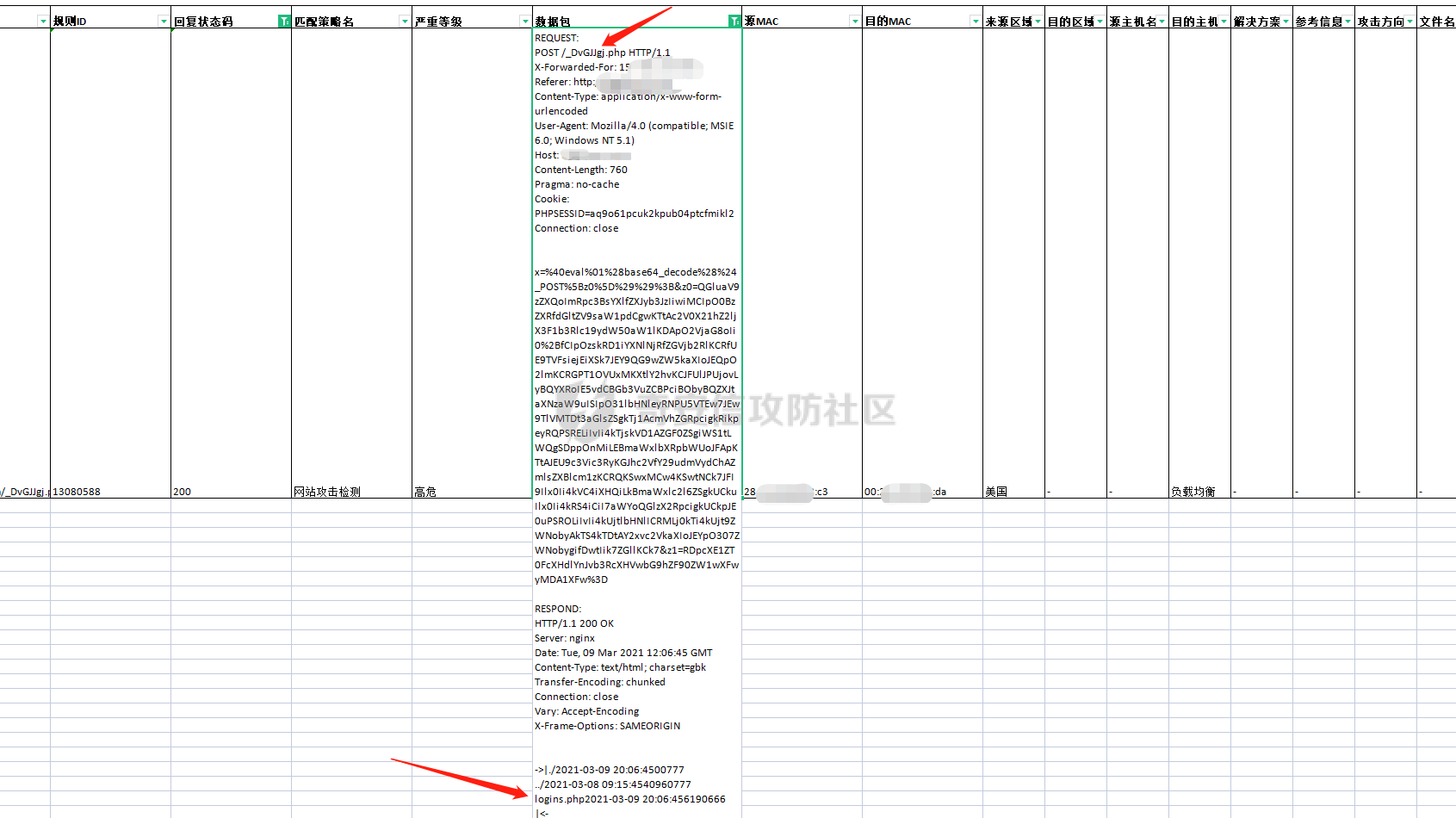

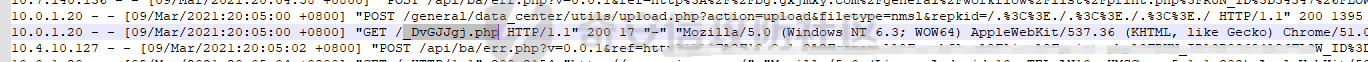

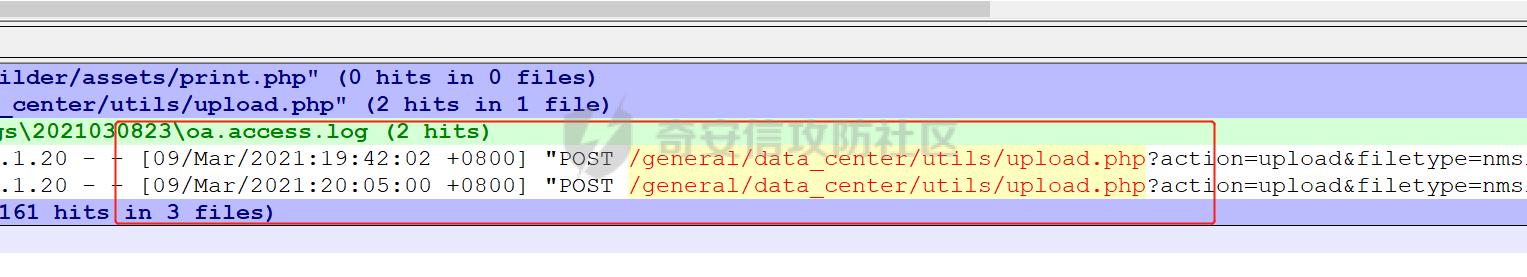

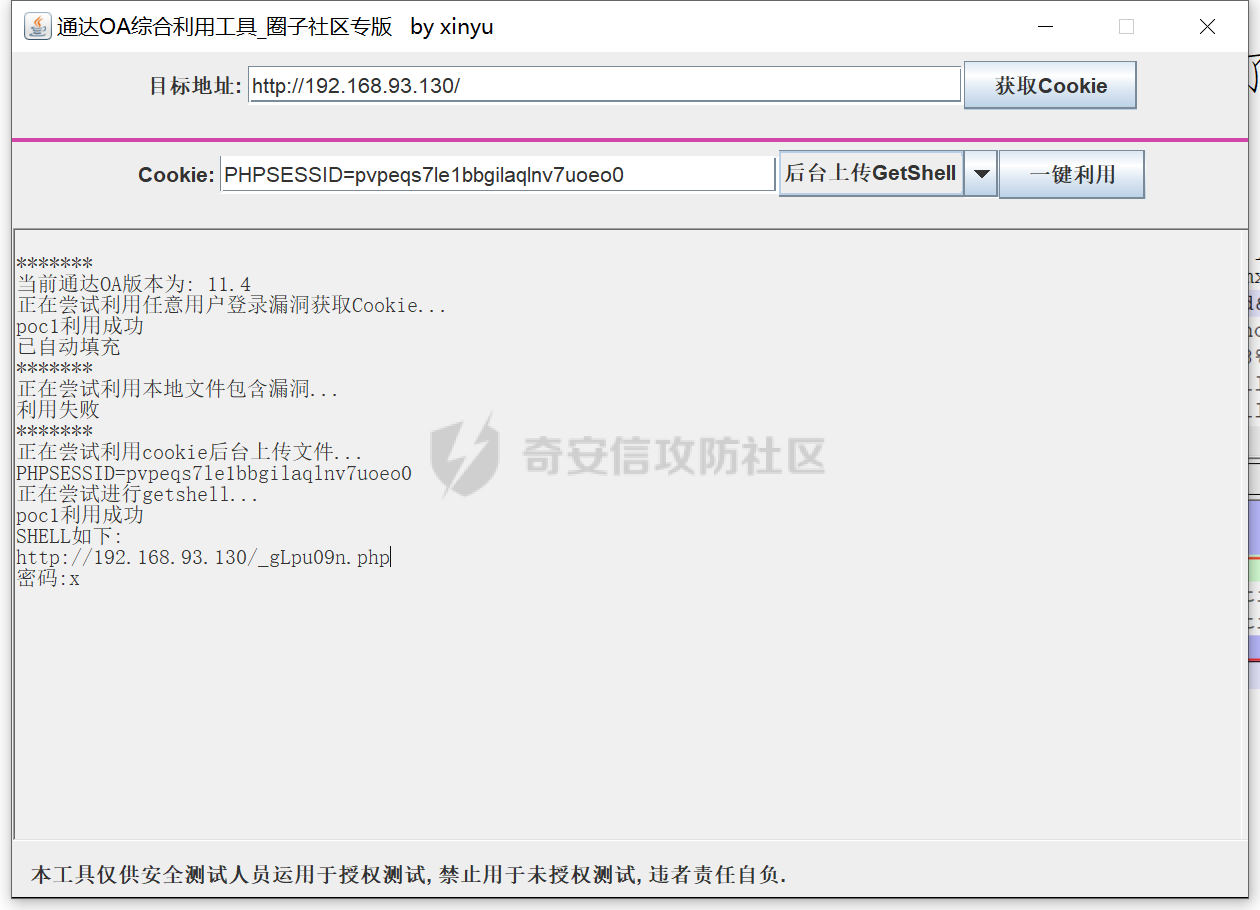

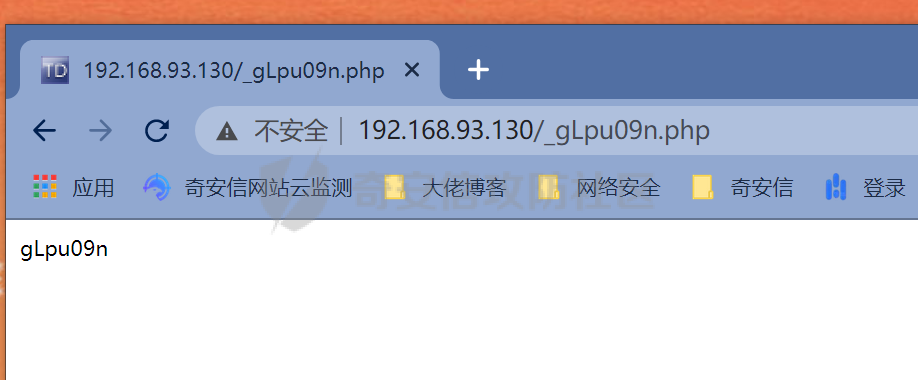

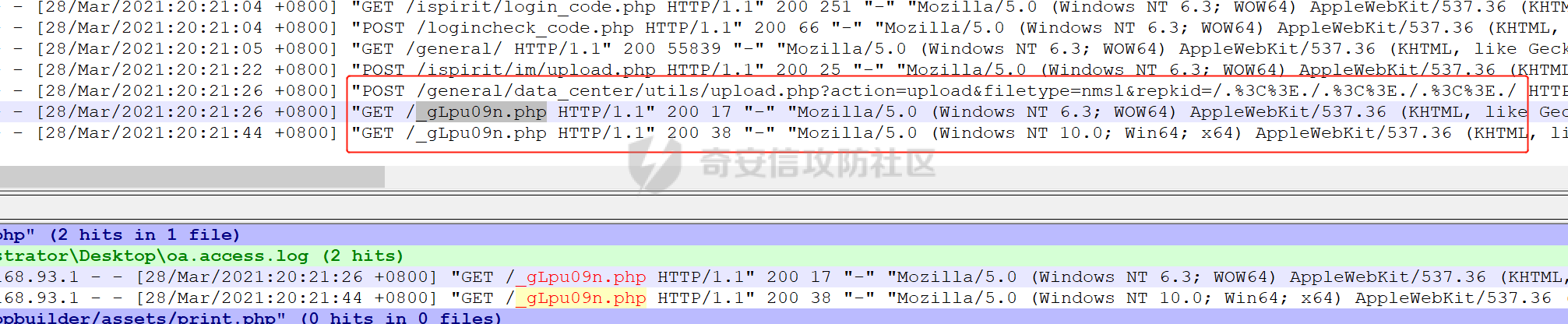

### 1.概述 2021年3月9日晴,嘴里叼着一块五的豆沙包在8点59分59秒踩着点最后一秒的时间右脚先踏进了办公室的大门,熟练的放下背包摁下了电源开机键,开始驻场摸鱼师的一天。 一气呵成打开态势感知系统瞬间某某学院的8条webshell后门连接行为高危告警红灿灿的映入眼帘,随后经过访问告警的URL链接进行验证,证实后门文件存在网站已被攻击者成功植入后门,屁股都没坐热就赶赴现场做相应的应急响应,并将拷回的相关日志文件与相关截图进行分析得到以下结论。 ### 2.现场情况 通过与相关负责人沟通得知,该系统为学院的OA系统绑定的域名为xxxxxx.com内网服务器地址为10.0.1.8,OA系统使用的是通达OA精灵office Anywhere 2017版本10.20.200417中间件使用的是Nginx,在到达现场前已经在服务器上安装了数字杀毒软件并已将部分后门文件进行查杀处理这就有点小蛋疼了。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-739d7330ad92e77103b6b924d6b9f70910e0fb29.png) ### 3.日志分析 虽然后门文件已经被管理员删除了,但不慌我们通过查看态势感知上一开始的威胁告警,告警为后门连接工具中国菜刀列目录的行为操作,从告警信息上我们得到在根目录处名为\_gnLbAed.php文件修改时间为2021年3月9日19:42:02,初步判断该文件应该为webshell后门文件但在到达现场前此文件已被处理,以后还是在出发前先与客户沟通保留好现场证据方便后续溯源。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-2b759309de5adc7c2a21ff1d7d5916768c5e48a9.png) 已经得到了被删除的后门文件名,下面就通过对3月1号到3月10号的Nginx日志进行\_gnLbAed.php文件进行检索,在2021年3月9日19:42:02分最开始有条GET访问流量,web的最初访问流量与告警中文件的修改日期吻合,可以初步判定该文件为最初的webshell文件。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-e42206a919f51bb2b7e0c99586075e1d15707a73.png) 确定了后门文件名与其创建的时间,下面就是分析该后门文件是如何被上传的了,在9号的日志中查看\_gnLbAed.php后门文件是如何产生的,可以看到在9日19:42:02分GET操作前一条有一条POST数据提交的操作,后门文件是由/general/data\_center/utils/upload.php所上传产生的,通过上传的路径由此可见攻击者是利用了通达OA的任意文件上传漏洞上传的后门文件。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-5fde6e3414c8e7a1671f021019fbab3d81bc560c.png) 这里就有小伙伴问了,你怎么就知道它就是通过通达OA的任意文件上传漏洞上传的后门文件呢?这个简单,把/general/data\_center/utils/upload.php丢到百度搜索引擎就一目了然了。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-a072bb76e1ddd16b41431e138ef2179356b365cc.png) 虽然网络安全的负责人已经将后门文件杀了一轮了,但为了确保服务器上还有其他被上传的后门,这里使用D盾后门查杀工具对OA的整个web目录进行查杀,发现在/upload\_temp/2005/目录下文件名为logins.php的后门,其文件的修改时间为2021年3月9号20:06:45。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-45c0fa39d064e490b7a3b86675cebbe28c7f8e8a.png) 根据查杀出的logins.php另一个后门文件对1号到10号的日志文件进行检索,可以看到该后门文件最初访问的是11x.xxx.xx.x这个IP后面访问的是挂了代理的境外IP,且最初上传到的是网站的根目录后被移动到了/upload\_temp/2005/下,并在10号开始18x.xxx.xx.xx的IP有对后门的连接操作。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-558345deb1537d2da361e799e0035e678498b57a.png) logins.php这个后门文件极有可能是攻击者另一个的隐藏后门,先是上传到了根目录后转移到了其他目录做以隐蔽,在与网络安全管理员沟通得知在网络边界还部署了一台waf防火墙,为了更直观更便捷将waf防火墙的日志导出,进行过滤赛选在数据包选项过滤logins.php这个值,可以看到是由中国菜刀通过\_DvGJJgj.php后门文件上传的,而\_DvGJJgj.php也是利用通达OA漏洞在9号20:05:00分上传的。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-f2618974def16d612852076a742ceb614332f8b1.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-8d8f2dd389e93510cefeb571aa9ea018a2d7b5ee.png) ### 4.攻击复现 根据第一个后门文件\_gnLbAed.php日志情况得知攻击者是根据通达OA的任意上传文件漏洞/general/data\_center/utils/upload.php上传的后门文件,对日志检索利用的路径名称可看到IP11x.xxx.xx.x在9号19:42:02时生成了\_gnLbAed.php后门,20:05:00时生成了\_DvGJJgj.php后门文件(均已被清理)。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-7c421a121a444e04d5c218f76efb3ed953e18e60.png) 下载相应存在漏洞的通达OA版本,经过本地搭建使用漏洞利用工具,先是获取到了任意用户登录漏洞的cookie在利用获取到的cookie上传了名为*gLpu09n.php的后门文件可以看出所生成的后门文件名与以上日志的后门名称基本相同不过每次生成的都是”*”后随机的字母组成。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-49678e12ead911de9f5f9f1ad442ed1d0629b990.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-bfc18de6a12e2de491470451e75e6276b9c12f94.png) 再分析本地日志文件\_gLpu09n.php后门如何产生的,可以看到也是一样利用了/general/data\_center/utils/upload.php的任意文件上传漏洞生成的后门,到这里就可以敲定攻击者是通过利用脚本利用了漏洞生成了后门文件。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/10/attach-d3b5b78ca62464ed39f4d36e3d2a364f1b94c18e.png) ### 5.总结 经过以上的分析,攻击者是通过漏洞脚本利用了通达OA的任意上传文件漏洞在19:42:02分时首次上传了\_gnLbAed.php后门文件,在20:05:00分时同样的操作上传了\_DvGJJgj.php后门文件,在通过菜刀管理工具使用\_DvGJJgj.php后门文件上传了logins.php的另一个后门随之将该后门移动到/upload\_temp/2005/下作以隐藏。 到此将服务器上其他的后门文件清理干净,并让客户将通达OA的漏洞补丁修复上,此次的应急响应到此结束。

发表于 2021-11-11 09:39:19

阅读 ( 10764 )

分类:

应急响应

5 推荐

收藏

1 条评论

陈冠希

2022-01-07 15:37

支持表哥

请先

登录

后评论

请先

登录

后评论

夜无名

5 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!