问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

YzmCMS 后台采集模块 SSRF漏洞

# YzmCMS 后台采集模块 SSRF漏洞 ## 漏洞描述 [YzmCMS内容管理系统](https://www.yzmcms.com/)是一款`轻量级开源内容管理系统`,它采用自主研发的框架`YZMPHP`开发。程序基于PHP+Mysql架...

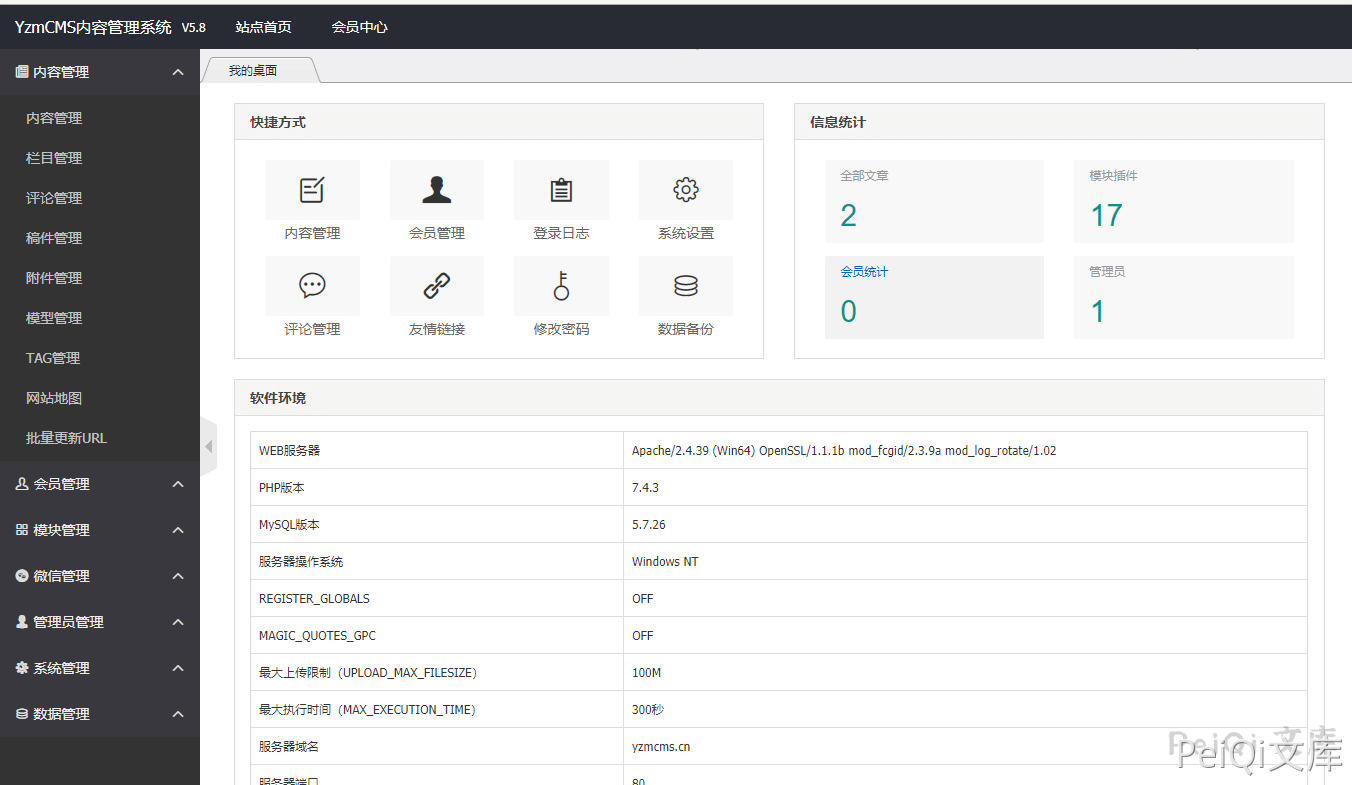

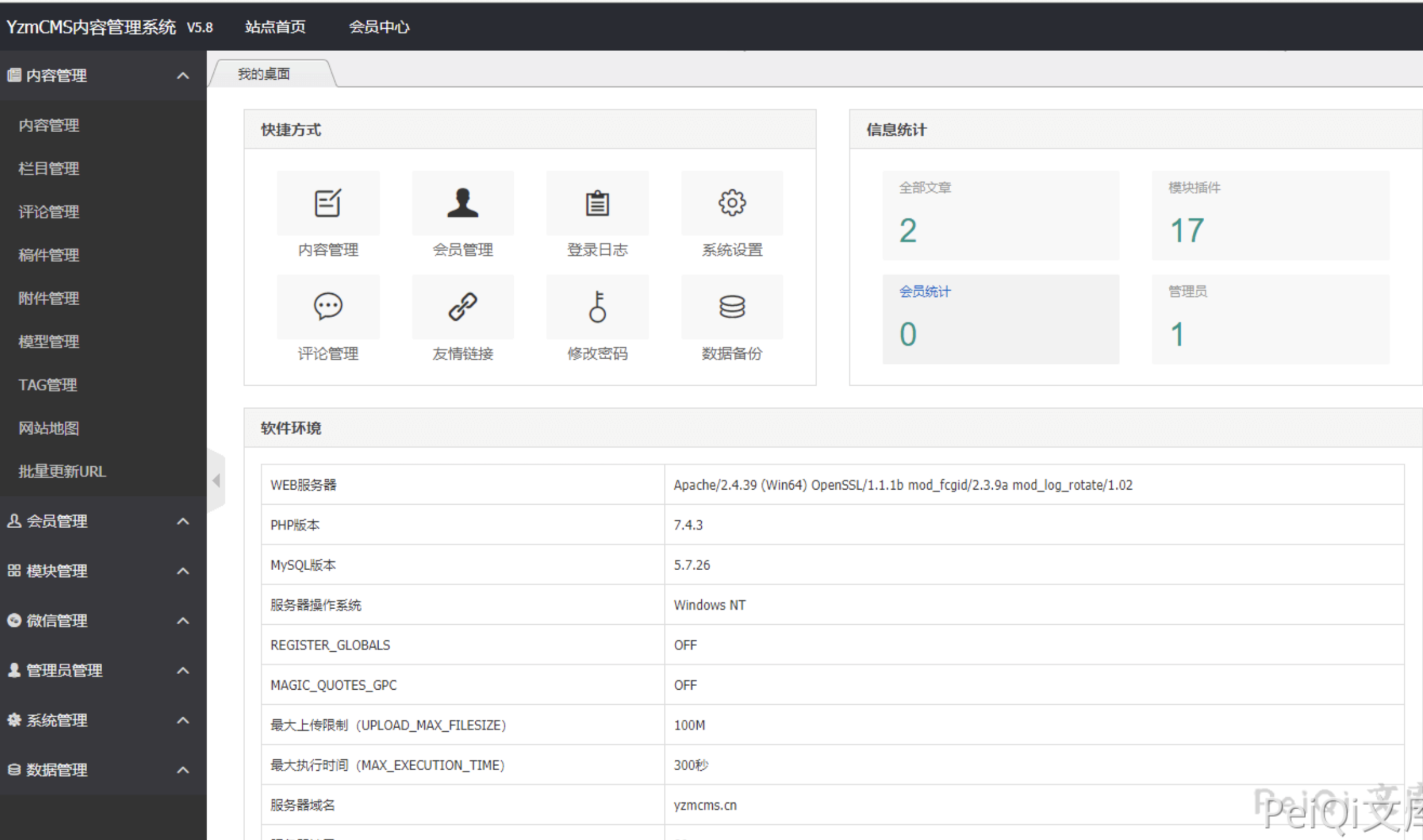

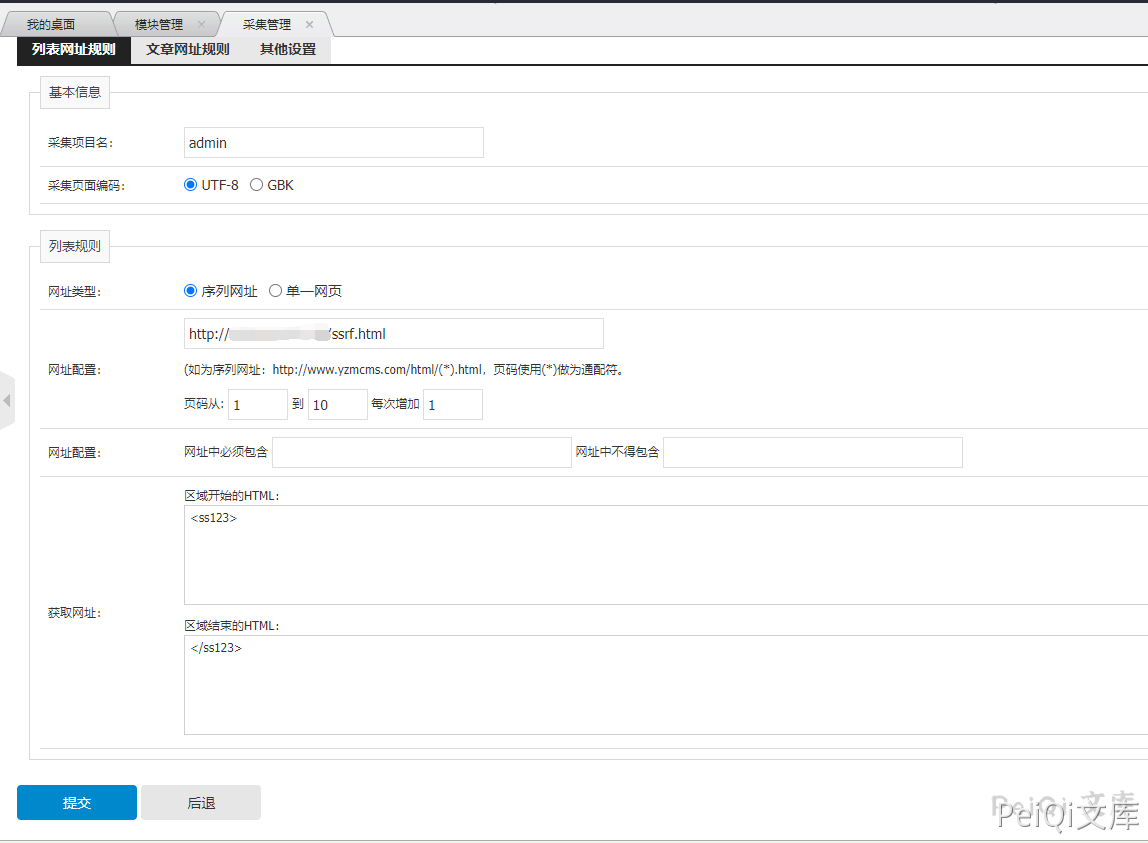

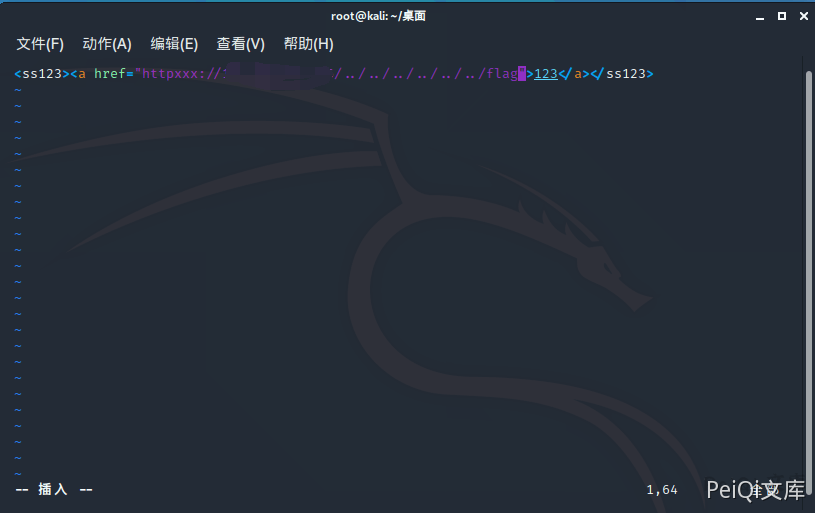

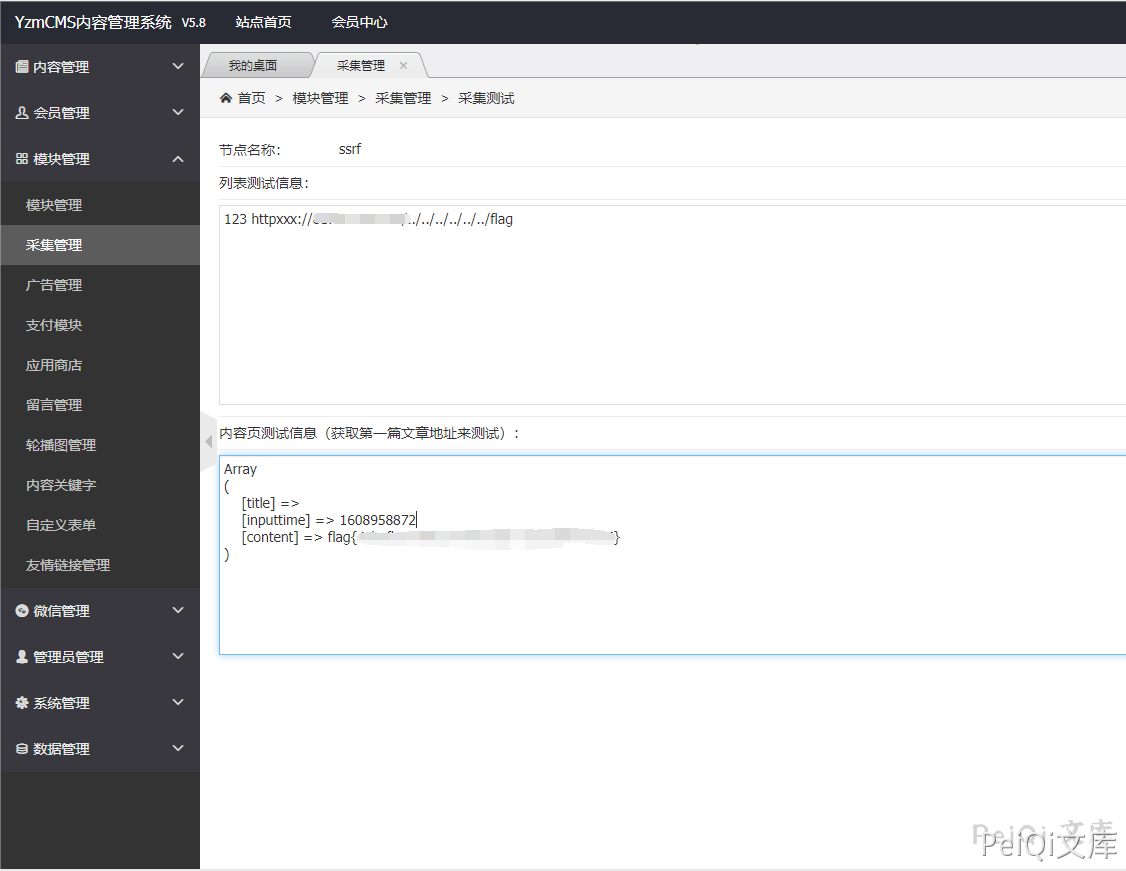

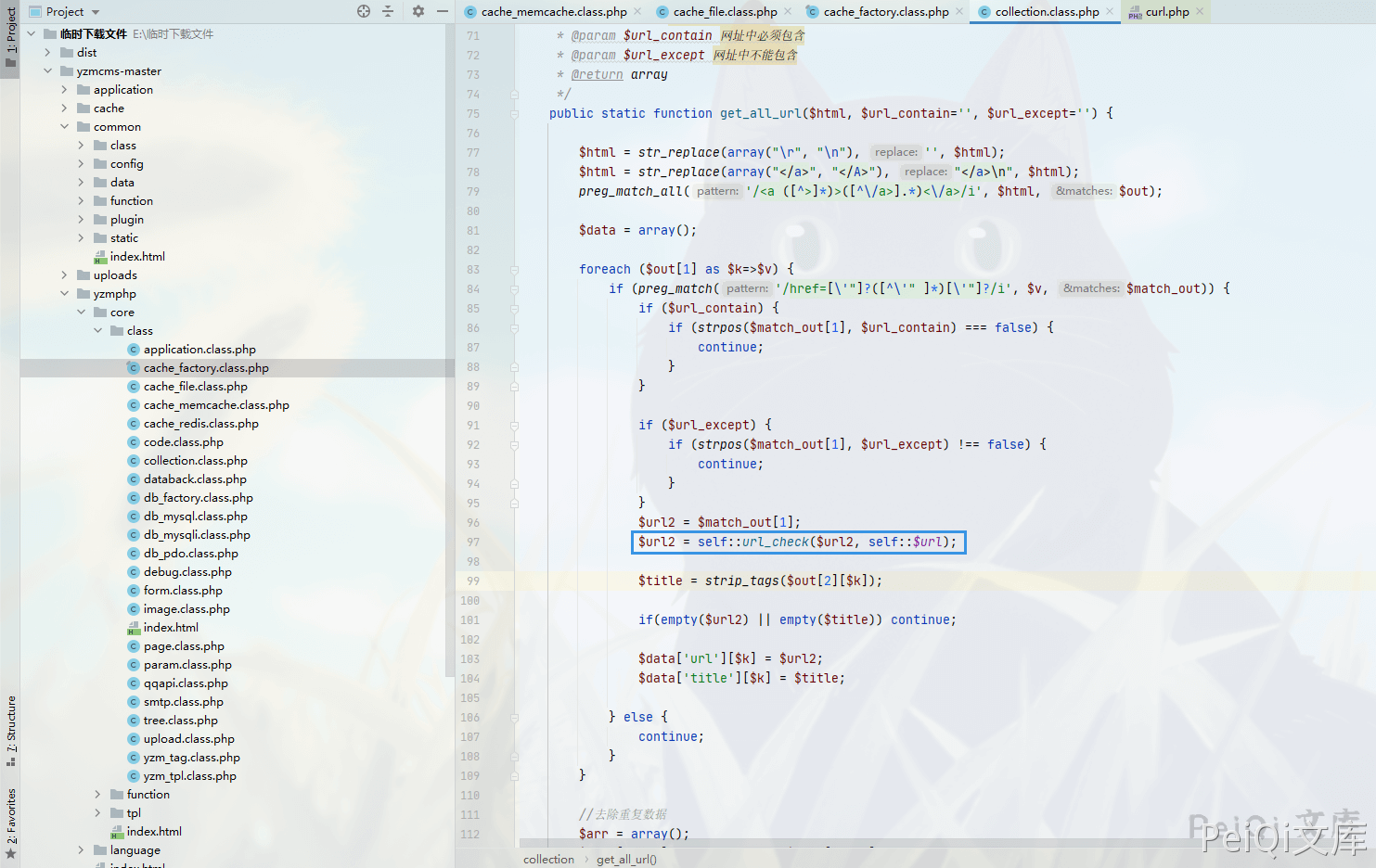

YzmCMS 后台采集模块 SSRF漏洞 ==================== 漏洞描述 ---- [YzmCMS内容管理系统](https://www.yzmcms.com/)是一款`轻量级开源内容管理系统`,它采用自主研发的框架`YZMPHP`开发。程序基于PHP+Mysql架构,并采用MVC框架式开发的一款高效开源的内容管理系统,可运行在Linux、Windows、MacOSX、Solaris等各种平台上。 源码存在协议识别的缺陷,导致存在SSRF漏洞 漏洞影响 ---- YzmCMS version < V5.8正式版 环境搭建 ---- 按照文档安装即可:<https://github.com/yzmcms/yzmcms>  漏洞复现 ---- 登录后台 --> 模块管理 --> 采集管理  添加采集规则  在你的服务器上编辑HTML代码  根目录可能不同,payload需要更改 点击采集读取根目录下的 Flag  出现漏洞的代码位置 `yzmcms/yzmphp/core/class/cache_factory.class.php`  这里调用 `*url_check`\* 函数  可以看到这里只检测了前4位是否为 http,使用 httpxxx 即可绕过

发表于 2024-07-12 18:43:58

阅读 ( 4104 )

分类:

CMS

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!